Qu’est-ce que NPPH ransomware c’est et comment cela fonctionne?

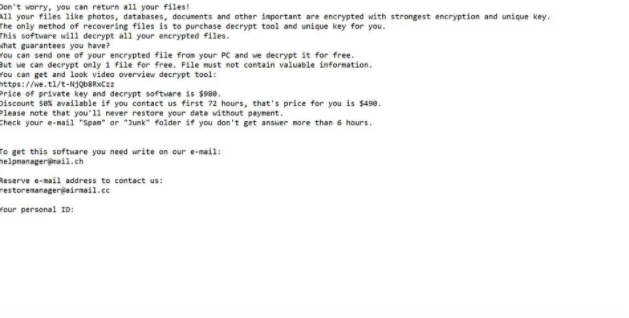

NPPH ransomware est considéré comme une infection très grave malware, classé comme ransomware, qui pourrait faire de graves dommages à votre ordinateur. Vous vous n’avez probablement jamais rencontré avant, et il pourrait être particulièrement choquant de savoir ce qu’il fait. Les données seront inaccessibles si ransomware les a verrouillées, pour lesquelles de puissants algorithmes de cryptage sont utilisés. On pense que c’est une infection très dangereuse parce qu’il n’est pas toujours possible de déchiffrer les fichiers. Vous avez la possibilité de payer la rançon, mais de nombreux spécialistes des logiciels malveillants ne suggèrent pas que.

Tout d’abord, vous pouvez être juste gaspiller votre argent parce que le paiement ne conduit pas toujours à un décryptage des données. Ne vous attendez pas à ce que les cybercriminels ne prennent pas seulement votre argent et se sentent obligés de vous aider. En outre, cet argent irait dans le soutien de leurs activités futures, comme plus ransomware. Les données encodant les logiciels malveillants coûtent déjà des millions de dollars de pertes aux entreprises en 2017, et c’est une estimation seulement. Les gens se rendent également compte qu’ils peuvent faire de l’argent facile, et quand les victimes paient la rançon, ils rendent l’industrie ransomware attrayant pour ce genre de personnes. Investir cet argent dans la sauvegarde fiable serait une bien meilleure décision parce que si vous êtes jamais mis dans ce genre de situation à nouveau, vous pouvez simplement récupérer des fichiers de sauvegarde et leur perte ne serait pas une possibilité. Vous pouvez ensuite procéder à la récupération de fichiers après avoir supprimé NPPH ransomware ou des infections similaires. Si vous vous demandez comment la menace a réussi à entrer dans votre appareil, les méthodes les plus fréquentes seront expliquées dans le paragraphe ci-dessous.

Comment NPPH ransomware distribué

La plupart des fichiers les plus courants de chiffrement des façons de distribution de programmes malveillants sont via des spams, des kits d’exploitation et des téléchargements malveillants. Il n’est souvent pas nécessaire de trouver des méthodes plus élaborées puisque de nombreux utilisateurs ne sont pas prudents lorsqu’ils utilisent des courriels et téléchargent des fichiers. Il ya une certaine probabilité qu’une méthode plus élaborée a été utilisée pour l’infection, comme certains fichiers encodage logiciels malveillants ne les utilisent. Les pirates n’ont pas à faire beaucoup, il suffit d’écrire un e-mail générique qui semble tout à fait authentique, joindre le fichier infecté à l’e-mail et l’envoyer à des centaines de personnes, qui peuvent penser que l’expéditeur est quelqu’un de légitime. Vous rencontrerez généralement des sujets sur l’argent dans ces e-mails, parce que les utilisateurs sont plus enclins à tomber pour ces types de sujets. C’est un peu souvent que vous verrez de grands noms comme Amazon utilisé, par exemple, si Amazon envoyé quelqu’un un reçu pour un achat que l’utilisateur n’a pas fait, il / elle n’hésiterait pas à ouvrir le fichier ci-joint. Pour cette raison, vous devez être prudent au sujet de l’ouverture des e-mails, et regarder dehors pour les signes qu’ils peuvent être malveillants. Si l’expéditeur n’est pas quelqu’un que vous connaissez, vous devrez examiner avant d’ouvrir l’une de leurs pièces jointes envoyées. Même si vous connaissez l’expéditeur, vous ne devriez pas vous précipiter, d’abord enquêter sur l’adresse e-mail pour s’assurer qu’il est légitime. Les erreurs de grammaire sont également assez courantes. Le message d’accueil utilisé peut également être un indice, comme les entreprises réelles dont l’e-mail que vous devriez ouvrir utiliserait votre nom, au lieu de salutations génériques comme Cher Client / Membre. Les vulnérabilités de votre logiciel vulnérable peuvent également être utilisées pour infecter. Le logiciel a certaines vulnérabilités qui peuvent être utilisées pour les logiciels malveillants pour entrer dans un système, mais les créateurs de logiciels les corriger dès qu’ils sont découverts. Cependant, à en juger par la quantité d’appareils infectés par WannaCry, clairement pas tout le monde est si rapide à installer ces mises à jour pour leur logiciel. Les situations où un logiciel malveillant utilise des vulnérabilités pour entrer est la raison pour laquelle il est essentiel que votre logiciel soit souvent mis à jour. Les mises à jour peuvent également être autorisées à s’installer automatiquement.