Qu’est-ce que Ransomware ?

Si vous avez la chance de ne pas avoir rencontré Ransomware , sachez que c’est un type de malware qui crypte les fichiers et les prend essentiellement en otage en exigeant un paiement pour leur décryptage. Il crypte tous les fichiers personnels, qui deviennent alors unopenable à moins qu’ils ne soient exécutés par un programme décrypteur spécial. Cependant, les seules personnes avec un décrypteur sont souvent les cybercriminels opérant le Ransomware . Si les utilisateurs refusent de payer la rançon, il n’est pas rare que les fichiers restent perdus pour de bon. À moins, bien sûr, que les victimes aient une sauvegarde.

Au cours des cinq dernières années, Ransomware est devenu l’une des plus grandes menaces de cybersécurité non seulement pour les utilisateurs individuels, mais aussi pour les entreprises et les organisations. Chaque année, Ransomware provoque des milliards de dollars de dommages, et la somme augmente considérablement. Rien qu’en 2020, Ransomware a causé des dommages d’une valeur de 20 milliards de dollars. En seulement deux ans, les dommages causés par Ransomware ont doublé.

Au fil des ans, les cibles sont passées des utilisateurs individuels aux petites entreprises et entreprises, ainsi qu’aux installations gouvernementales. Même le secteur de la santé est visé. Contrairement aux utilisateurs individuels, les grandes cibles peuvent payer des centaines de milliers de dollars en rançon, c’est pourquoi elles sont une cible si favorisée pour les cybercriminels, Ransomware les gangs en particulier.

Si vous souhaitez vous familiariser avec Ransomware , comment il se propage, la façon dont il fonctionne et comment vous protéger, continuez à lire comme nous l’expliquerons plus en détail.

Comment Ransomware fonctionne-t-il

- Infection

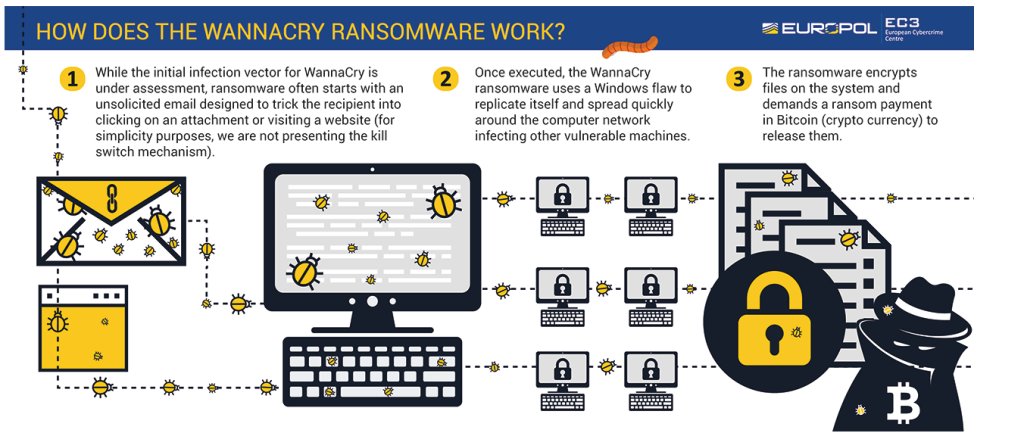

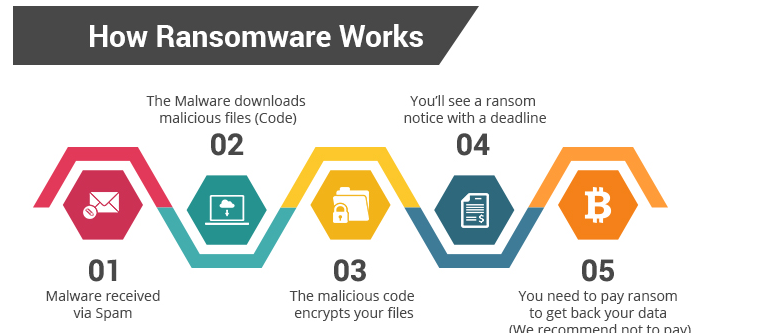

La première étape d’une Ransomware attaque est d’entrer dans le système cible. Dans le cas des utilisateurs individuels, le pénètre généralement lorsque les Ransomware utilisateurs ouvrent des fichiers malveillants, qu’ils obtiennent à partir d’e-mails malspam, sites torrent, etc. Une fois que le fichier malveillant est ouvert, le Ransomware commencer son processus de cryptage.

Pour infecter des cibles plus importantes telles que les entreprises et les agences gouvernementales, les cybercriminels utilisent différentes tactiques, telles que l’utilisation erronée du protocole de bureau à distance, qui leur permet essentiellement d’entrer dans le système cible et Ransomware d’initier eux-mêmes le sur elle.

- Cryptage des fichiers

Lorsque les utilisateurs initient le Ransomware , il va commencer à chiffrer les fichiers. Tous Ransomware ciblent principalement des fichiers personnels, y compris des photos, des documents et des vidéos. La liste des types de fichiers ciblés est généralement très longue, mais elle dépend des Ransomware fichiers qu’elle cible exactement. Mais dans l’ensemble, la majorité des fichiers personnels seront cryptés.

Les fichiers deviendront unopenable dès qu’ils sont cryptés. Les victimes peuvent déterminer quels fichiers ont été chiffrés par l’extension ajoutée aux fichiers cryptés. Différents Ransomware ajouter différentes extensions, qui est généralement comment les victimes peuvent déterminer lequel ils ont affaire à si le nom n’est pas mentionné dans la demande de rançon.

- La rançon

Une fois que les fichiers sont en cours de chiffrement, le Ransomware laissera tomber une demande de rançon. Généralement, Ransomware les familles utilisent les mêmes notes encore et encore, exigeant la même somme. Par exemple, la célèbre famille Djvu Ransomware utilise toujours la même demande de rançon identique à chaque fois. Les notes expliquent généralement que les fichiers ont été chiffrés et offrent un décrypteur pour un prix. La somme de la rançon est différente, selon lequel Ransomware est responsable.

Pour les utilisateurs individuels, la somme de la rançon varie généralement de $100 à $2000. Cependant, pour les entreprises et les organisations, la somme demandée peut être de l’ordre de centaines de milliers, voire de millions de dollars.

La chose à propos de payer la rançon est qu’il ne garantit pas toujours le décryptage de fichiers. Alors que les cybercriminels promettent de fournir un décrypteur de travail, ils ne font pas toujours tenir ces promesses, choisissant plutôt de simplement prendre l’argent et ne rien envoyer en échange. Même les forces de l’ordre encouragent les victimes à ne pas payer la rançon. Cependant, en fin de compte, si les utilisateurs paient la rançon est la décision de chaque victime.

- chantage

Il s’agit d’une pratique relativement nouvelle qui est généralement utilisée contre des cibles plus importantes, telles que des entreprises ou des organisations. De nombreuses entreprises qui deviennent victimes d’attaques ont des Ransomware sauvegardes et seraient en mesure de restaurer les données et les opérations régulières assez rapidement, ce qui signifie qu’il ne serait pas nécessaire de payer la rançon. Cependant, pour tenter de forcer les cibles à payer la rançon, les cybercriminels ont commencé à leur faire essentiellement du chantage en menaçant de divulguer publiquement les données qu’ils ont volées. Il est difficile de dire à quel point cette nouvelle tactique peut être efficace, car toutes les victimes ne signalent pas les attaques. Et la majorité de ceux qui le font, ne paient pas la rançon.

Ransomware les gangs se mettez toutefois à leur promesse de publier les données. Un exemple est Ransomware l’attaque contre CD Projekt, développeur de jeux vidéo populaires Witcher 3 et Cyberpunk 2077. La société a été ciblée par un Ransomware gang qui a volé les codes sources de ces jeux. La somme de la rançon demandée n’a pas été révélée, mais CD Projekt a refusé de le payer. Plusieurs analystes de sécurité ont rapporté plus tard que le code source était mis aux enchères sur le dark web pour un prix commençant par 1 million de dollars. Le code a ensuite été partagé sur les réseaux sociaux, et CD Projekt a commencé à utiliser des avis de retrait DMCA pour le supprimer.

Méthodes de distribution les plus courantes Ransomware

- Pièces jointes

Campagnes malspam sont très efficaces quand il s’agit d’infecter les utilisateurs, en particulier les individuels. Les acteurs malveillants achètent des milliers d’adresses e-mail à partir de forums de pirates informatiques et lancent des campagnes de spam malveillantes en les utilisant. Il n’est pas rare que les e-mails malveillants ressemblent à une correspondance officielle d’une entreprise ou d’une agence gouvernementale. Les e-mails ont généralement une petite quantité de texte disant que l’ouverture du fichier joint est très importante. Si les utilisateurs ouvrent les fichiers joints, ils permettent essentiellement Ransomware au de lancer.

- Torrents et autres plateformes de piratage

Les forums et les sites torrent sont souvent mal réglementés, ce qui permet aux acteurs malveillants de télécharger du contenu malveillant sans trop de difficulté. Ceci est particulièrement courant sur les sites torrent et les forums qui ont des fissures logicielles. Les utilisateurs téléchargeraient accidentellement Ransomware et d’autres logiciels malveillants, pensant que le torrent contiendrait un film, une émission de télévision, un jeu vidéo ou un logiciel.

- Exploit kits

Il est assez courant pour Ransomware les gangs d’utiliser des kits d’exploitation pour entrer dans les systèmes des utilisateurs. Exploit kits sont des outils qui recherchent essentiellement des vulnérabilités sur un système qu’ils pourraient utiliser pour fournir un exploit et télécharger Ransomware et d’autres logiciels malveillants. Exploit kits peuvent être rencontrés dans la publicité malveillante (malvertising) et les sites Compromis / malveillants. La façon dont cela fonctionne est que les utilisateurs sont amenés à visiter un site Web malveillant ou compromis qui dispose d’un kit d’exploitation, qui vérifie ensuite les vulnérabilités des logiciels installés sur l’appareil. Il profite ensuite de cette vulnérabilité pour déposer une charge utile malveillante, alias malware.

- Protocole RDP (Remote Desktop Protocol)

RDP (Remote Desktop Protocol) est un outil qui permet aux utilisateurs de se connecter à un autre ordinateur /serveur à l’aide d’une connexion réseau. En raison de la façon dont il fonctionne, il a créé une occasion pour les cybercriminels de l’utiliser pour distribuer leur Ransomware . Il est devenu l’une des méthodes d’infiltration de logiciels malveillants les plus utilisées, en particulier lors du ciblage des grandes entreprises et organisations. La famille Dharma Ransomware est un exemple d’une famille de logiciels malveillants qui utilise cette méthode.

Lorsqu’un port RDP est ouvert à Internet, n’importe qui peut essayer de s’y connecter. Et les cybercriminels ont des outils qui recherchent ces ports ouverts. S’ils en trouvent un, ils tentent de s’y connecter en utilisant des identifiants de connexion volés ou en les devinant. Si le mot de passe est faible, il peut être incroyablement facile à deviner. Une fois qu’un attaquant s’est correctement connecte, il peut accéder au serveur /ordinateur et faire n’importe quoi dessus, y compris lancer Ransomware .

Façons de vous protéger contre la perte de Ransomware données

Sauvegardez régulièrement tous les fichiers importants

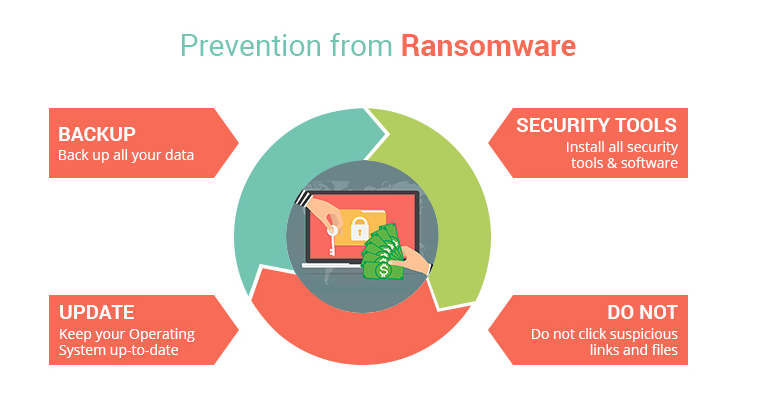

La meilleure façon de prévenir les conséquences graves d’une Ransomware infection est de sauvegarder régulièrement des fichiers, au moins ceux que vous ne voulez pas perdre. Il existe différentes façons de sauvegarder des fichiers, et tous les utilisateurs pourront trouver la méthode la plus pratique pour eux.

Avoir installé un logiciel antivirus

Il ne sera pas surprenant que les logiciels antivirus fiables avec Ransomware protection sont la première ligne de défense en matière de logiciels malveillants. Pour s’adapter à la menace croissante de Ransomware , de nombreux programmes antivirus offrent désormais un certain type de protection contre Ransomware . Si vous avez installé un logiciel antivirus, vérifiez s’il dispose d’une telle fonctionnalité. Si vous n’avez pas de programme de sécurité mais que vous prévoyez d’en obtenir un, recherchez ceux qui offrent la meilleure protection contre Ransomware .

Installer les mises à jour régulièrement

Nous avons déjà mentionné que les logiciels malveillants peuvent utiliser des vulnérabilités sur votre appareil pour entrer. Chaque fois que des vulnérabilités sont identifiées, en particulier si elles sont graves, une mise à jour sera publiée pour les corriger. Ne pas installer ces mises à jour rend le système vulnérable. L’activation des mises à jour automatiques est recommandée.

Le WannaCry Ransomware est un excellent exemple qui illustre l’importance d’installer des mises à jour régulièrement. Le Ransomware exploité une vulnérabilité EternalBlue connue, qui a été patché par Microsoft 2 mois avant l’attaque dans un certain nombre de mises à jour pour toutes les versions de Windows qui étaient pris en charge à l’époque, à partir de Windows Vista. Plus de 300 000 ordinateurs sur lesquels le correctif n’était pas installé ou qui exécutaient des versions non prises en charge de Windows (par exemple Windows XP) ont été infectés dans le monde entier. Le WannaCry Ransomware a exigé une rançon de $300-$600 à payer en Bitcoin. La majorité des victimes étaient des entreprises et des organisations qui n’avaient pas de pratiques de sécurité adéquates.

Développer de bonnes habitudes de navigation

Pour les utilisateurs réguliers, éviter Ransomware signifie souvent développer de meilleures habitudes de navigation. Cela signifie principalement ne pas ouvrir les pièces jointes non sollicitées, ne pas cliquer sur les annonces lorsque vous naviguez sur des sites Web à haut risque et éviter le piratage (en particulier via des torrents).

- Pièces jointes

Toutes les pièces jointes doivent être analysées à l’est du logiciel antivirus ou VirusTotal avant leur ouverture. L’analyse avec VirusTotal peut même être meilleure car elle montrerait si l’un des programmes antivirus qui lui sont associés détecte le fichier comme potentiellement malveillant. En général, vous devez éviter d’ouvrir des pièces jointes provenant d’expéditeurs inconnus.

Les e-mails malveillants transportant des logiciels malveillants sont généralement assez génériques, ce qui signifie que vous devriez être en mesure de les identifier tant que vous savez quoi rechercher. L’adresse e-mail de l’expéditeur est souvent un gros cadeau, par exemple. Si l’expéditeur a une adresse e-mail aléatoire composée de lettres et de chiffres aléatoires, ou si elle n’a généralement pas l’air professionnelle, vous devez être très prudent lors de l’ouverture de la pièce jointe.

Un autre signe facile à remarquer d’un e-mail potentiellement malveillant est la façon dont vous êtes adressé dans l’e-mail. Par exemple, si une entreprise dont vous utilisez les services vous envoie un e-mail (surtout s’il est générique), vous serez adressé par votre nom. Par exemple, si votre banque devait vous envoyer de la correspondance officielle, elle vous adressera toujours par une forme quelconque de votre nom, généralement votre nom de famille. L’insertion du nom se fait automatiquement, il n’y a donc aucune chance que vous soyez adressé par quelque chose d’aussi générique que « Client », « Membre », « Utilisateur », etc. Donc, si jamais vous recevez un e-mail qui prétend que vous devez ouvrir d’urgence la pièce jointe, mais que vous êtes adressé à l’aide de termes génériques, prenez des précautions supplémentaires si vous décidez d’ouvrir le fichier joint.

D’autres signes d’un e-mail malveillant incluent des fautes de grammaire et d’orthographe, et une formulation maladroite qui semble juste éteinte.

- Piratage

Si vous êtes quelqu’un qui préfère obtenir du contenu payant gratuitement via le piratage, vous êtes à la patinoire accrue de ramasser une Ransomware infection. Peu importe les problèmes moraux de voler essentiellement le travail acharné de quelqu’un, le piratage est fortement déconseillé en raison de la facilité avec laquelle il est de rencontrer des logiciels malveillants. C’est notamment le cas des torrents. Beaucoup de plates-formes torrent sont très mal réglementées, dont les cybercriminels profitent pleinement en téléchargeant des logiciels malveillants déguisés en torrents. Les logiciels malveillants sont particulièrement courants dans les torrents pour les films populaires, les séries télévisées, les jeux vidéo et les logiciels. Lorsque des émissions très populaires comme Game of Thrones sont diffusées, la majorité des torrents d’épisodes (en particulier les nouveaux épisodes) contiendront des logiciels malveillants.