S.O.V.A. banking trojan est une infection malveillante très sophistiquée qui cible les appareils Android. Il est considéré comme une infection très dangereuse en raison de son large éventail de capacités, y compris le vol d’informations d’identification et d’informations bancaires, ainsi que d’empêcher les utilisateurs de le supprimer. Il cible plus de 200 applications mobiles, y compris des applications bancaires et des portefeuilles cryptographiques.

Le cheval de Troie bancaire SOVA est généralement déguisé en applications légitimes afin d’inciter les utilisateurs à l’installer. Les utilisateurs peuvent être dirigés vers ces applications fausses / malveillantes via des campagnes de smishing. Lorsque les utilisateurs téléchargent et installent la fausse application Android, elle envoie une liste de toutes les applications installées au serveur de commande et de contrôle (C2) exploité par les acteurs malveillants. Lorsque l’acteur de la menace a acquis la liste des applications ciblées, une liste d’adresses pour chaque application ciblée est renvoyée au cheval de Troie via le C2. Ces informations sont stockées dans un fichier XML.

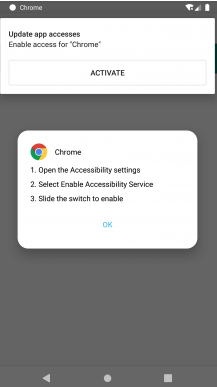

Lorsque les utilisateurs téléchargent l’application malveillante, une fenêtre leur demande d’autoriser l’autorisation d’accessibilité de l’application s’affiche. L’octroi de cette autorisation permet au logiciel malveillant de démarrer ses activités malveillantes. S.O.V.A. banking trojan peut effectuer une variété d’actions malveillantes, y compris la journalisation des frappes au clavier, le vol de cookies, l’interception de cookies d’authentification multifacteur, la prise de captures d’écran et l’enregistrement de vidéos, l’exécution de certaines actions (clics sur l’écran, balayages, etc.), l’ajout de fausses superpositions aux applications et l’imitation d’applications bancaires / de paiement.

Afin de voler les informations de connexion et les informations de carte de paiement, le cheval de Troie affichera de fausses pages. Par exemple, lorsque les utilisateurs tentent de se connecter à leur compte bancaire via une application, une fenêtre de superposition identique à la fenêtre légitime peut leur être affichée. Si les utilisateurs saisissent leurs informations, elles seront envoyées aux acteurs malveillants exploitant le cheval de Troie. Ces informations d’identification volées sont souvent vendues sur divers forums de pirates pour d’autres cybercriminels, ou elles peuvent être utilisées par les opérateurs de logiciels malveillants eux-mêmes pour voler les fonds des utilisateurs.

On pense également qu’une version mise à jour du cheval de Troie cryptera également toutes les données d’un appareil Android, le prenant essentiellement en otage. Les ransomwares ciblant les appareils Android ne sont pas très courants, c’est donc une fonctionnalité assez inhabituelle.

S.O.V.A. banking trojan peut également se protéger contre les utilisateurs qui tentent de le supprimer. Lorsque les utilisateurs tentent de désinstaller l’application, le cheval de Troie intercepte cette action et redirige les utilisateurs vers l’écran d’accueil qui affiche un message indiquant « L’application est sécurisée ». Cela peut rendre S.O.V.A. banking trojan la suppression assez délicate. En outre, il peut être difficile pour les utilisateurs réguliers de même remarquer le cheval de Troie car il peut ne montrer aucun signe apparent d’être présent. Un comportement furtif peut permettre au cheval de Troie de rester installé beaucoup plus longtemps.

Le cheval de Troie cible plus de 200 applications, y compris les applications bancaires et de portefeuille cryptographique. Il cible des pays spécifiques, notamment l’Australie, le Brésil, la Chine, l’Inde, les Philippines, le Royaume-Uni, la Russie, l’Espagne et l’Italie.

Comment est S.O.V.A. banking trojan distribué?

Il semble qu’il S.O.V.A. banking trojan soit distribué principalement via des attaques de smishing (ou de phishing via SMS). Les utilisateurs reçoivent des liens avec des messages affirmant qu’ils doivent télécharger une application ou une mise à jour. Le SMS peut être déguisé pour donner l’impression d’avoir été envoyé par une banque, un organisme gouvernemental, etc. Il n’est pas difficile d’usurper les numéros de téléphone afin qu’ils puissent sembler assez légitimes. Cependant, les messages eux-mêmes sont généralement pleins de fautes de grammaire / orthographe, ce qui les donne immédiatement.

Lorsque les utilisateurs cliquent sur les liens de ces messages, ils sont dirigés vers des sites les invitant à télécharger une application. Il convient de mentionner que les SMS légitimes des banques ou de toute autre entreprise / agence légitime ne contiendront jamais de liens. Si les utilisateurs reçoivent un message soi-disant de leur banque et qu’il demande aux utilisateurs de cliquer sur le lien afin de débloquer leur compte bancaire, il s’agit d’un message malveillant. Les utilisateurs ne doivent jamais cliquer sur des liens inconnus, en particulier dans les messages SMS.

Il se cache également dans de fausses applications qui sont faites pour apparaître comme légitimes (par exemple Google Chrome ). Il s’agit d’une méthode de distribution courante car de nombreux utilisateurs ne sont pas prudents lorsqu’ils téléchargent des applications sur leurs smartphones. Les utilisateurs peuvent rencontrer ces fausses applications promues sur des magasins d’applications ou des forums tiers douteux. Il n’est généralement pas recommandé de télécharger des applications à partir de sources non officielles, car cela pourrait entraîner une infection par un logiciel malveillant. Ces sites sont souvent mal gérés et ont des mesures de sécurité inadéquates. En raison de cette mauvaise modération, les acteurs malveillants peuvent facilement télécharger des applications trompeuses contenant des logiciels malveillants.

Les téléchargements malveillants sont l’une des raisons pour lesquelles les utilisateurs devraient s’en tenir aux magasins d’applications officiels comme le Google Play Store. Google investit beaucoup d’argent pour sécuriser son App Store, de sorte que les chances de télécharger une application malveillante sont beaucoup plus minces lors de l’utilisation du Play Store. Cependant, même lors de l’utilisation de magasins officiels, les utilisateurs doivent être prudents. Même si le Play Store est nettement plus sûr que n’importe quel magasin d’applications tiers, il n’est toujours pas parfait. Les acteurs malveillants utilisent diverses méthodes pour contourner les mesures de sécurité de Google, et elles réussissent parfois. Les utilisateurs doivent toujours lire les avis, vérifier les autorisations, rechercher les développeurs, etc. Les autorisations en particulier sont quelque chose que les utilisateurs doivent vérifier attentivement. Les utilisateurs doivent déterminer pourquoi les applications demandent les autorisations qu’elles demandent et s’ils en ont réellement besoin. Par exemple, si une application de jeu mobile demande l’autorisation d’accéder au microphone/caméra, cela devrait soulever quelques questions. Si une application semble suspecte de quelque manière que ce soit, les utilisateurs doivent éviter de la télécharger, même si elle se trouve sur un magasin légitime comme Google Play.

S.O.V.A. banking trojan enlèvement

Le S.O.V.A. banking trojan est une infection très sophistiquée et son élimination peut être très délicate. Les applications antivirus Android détectent le cheval de Troie, il est donc recommandé de l’essayer pour les utilisateurs dont les appareils sont infectés. Toutefois, si le cheval de Troie tente constamment d’empêcher sa suppression, une réinitialisation complète des paramètres d’usine peut être nécessaire pour supprimer S.O.V.A. banking trojan . Cela supprimerait toutes les données de l’appareil, y compris le cheval de Troie.

Pour les utilisateurs sur les appareils sur lesquels le S.O.V.A. banking trojan a été confirmé, il est fortement recommandé de changer tous les mots de passe à l’aide d’un appareil sans logiciel malveillant. De plus, si des informations bancaires ont été compromises, les utilisateurs doivent contacter leur banque afin de sécuriser leurs comptes.