environ Repg ransomware

Le ransomware connu sous le Repg ransomware nom est classé comme une menace très dommageable, en raison des dommages possibles qu’il peut faire à votre appareil. Si vous n’avez jamais rencontré ce genre de malware jusqu’à présent, vous pourriez être dans une surprise. Algorithmes de chiffrement forts sont utilisés par ransomware pour crypter des fichiers, et une fois qu’ils sont verrouillés, votre accès à eux sera empêché. Le cryptage des données programme malveillant est si dangereux parce que le décryptage de fichiers n’est pas possible dans tous les cas.

Un outil de décryptage vous sera proposé par des criminels, mais l’acheter n’est pas l’idée la plus sage. Il est possible que vos données ne soient pas déchiffrées même après avoir payé, vous pourriez donc finir par gaspiller votre argent. Pensez à ce qui est là pour empêcher les criminels de simplement prendre votre argent. En outre, cet argent irait à soutenir leurs activités futures, telles que plus de ransomware. Voulez-vous vraiment soutenir une industrie qui cause déjà des milliards de dollars de dommages aux entreprises? Les gens sont également de plus en plus attirés par l’entreprise parce que le nombre de personnes qui se conforment aux demandes rend l’encodage de données malware très rentable. Investir l’argent que vous êtes demandé de payer dans une sorte de sauvegarde pourrait être une option plus sage car vous n’auriez plus à vous soucier de la perte de données. Dans le cas où vous avez eu une sauvegarde avant que votre appareil ne soit infecté, terminez Repg ransomware et procédez à la récupération de fichiers. Si vous ne saviez pas ce qu’est un ransomware, il est également possible que vous ne sachiez pas comment il a réussi à pénétrer dans votre appareil, auquel cas lisez attentivement le paragraphe suivant.

Comment avez-vous obtenu le ransomware

Des méthodes assez basiques sont utilisées pour diffuser des logiciels malveillants de codage de données, tels que les e-mails de spam et les téléchargements malveillants. Étant donné qu’il y a beaucoup d’utilisateurs qui ne font pas attention à la façon dont ils utilisent leur courrier électronique ou d’où ils téléchargent, les distributeurs de programmes malveillants de cryptage de fichiers n’ont pas la nécessité d’utiliser des moyens plus sophistiqués. Il y a une certaine possibilité qu’une méthode plus élaborée a été utilisée pour l’infection, comme certaines données de cryptage des logiciels malveillants les utilisent. Tout ce que les pirates ont à faire est d’utiliser un nom d’entreprise connu, écrire un e-mail convaincant, ajouter le fichier de logiciels malveillants à l’e-mail et l’envoyer aux victimes potentielles. Les utilisateurs sont plus enclins à ouvrir des e-mails liés à l’argent, donc ces types de sujets sont souvent utilisés. Fréquemment, les cyber-escrocs font semblant d’être d’Amazon, avec l’e-mail vous alertant que l’activité étrange a été observée dans votre compte ou une sorte d’achat a été faite. Il y a certains signes que vous devriez surveiller avant d’ouvrir les pièces jointes. Ce qui est important est de vérifier si vous êtes familier avec l’expéditeur avant d’ouvrir la pièce jointe. Si l’expéditeur s’avère être quelqu’un que vous connaissez, ne vous précipitez pas pour ouvrir le fichier, vérifiez d’abord attentivement l’adresse e-mail. Les fautes de grammaire sont également très courantes. Un autre signe assez évident est votre nom non utilisé dans le message d’accueil, si une entreprise / expéditeur légitime devait vous envoyer un e-mail, ils utiliseraient certainement votre nom au lieu d’un message d’accueil typique, comme le client ou le membre. les logiciels malveillants de codage de données peuvent également utiliser un logiciel non corrigé sur votre ordinateur pour entrer. Les logiciels ont des vulnérabilités qui peuvent être utilisées pour infecter un ordinateur, mais normalement, les développeurs de logiciels les corrigent. Malheureusement, comme on pouvait le voir par la répandue de WannaCry ransomware, pas tout le monde installe ces correctifs, pour une raison ou une autre. Il est crucial que vous mettez fréquemment à jour vos programmes parce que si un point faible est assez grave, les vulnérabilités assez graves peuvent être facilement utilisées par les logiciels malveillants, il est donc crucial que vous mettez à jour tous vos programmes. Les mises à jour peuvent s’installer automatiquement, si vous ne souhaitez pas vous en occuper à chaque fois.

Que fait-il

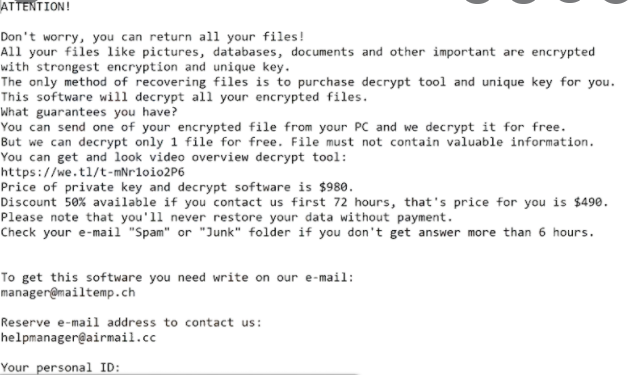

Lorsque ransomware contaminé votre ordinateur, vous trouverez bientôt vos données codées. Vos fichiers ne seront pas accessibles, donc même si vous ne remarquez pas le processus de cryptage, vous saurez éventuellement. Vous verrez que tous les fichiers concernés ont des extensions étranges attachées à eux, et qui aide les utilisateurs à comprendre quel type de données chiffrant les logiciels malveillants il est. Malheureusement, il peut être impossible de décoder des fichiers si des algorithmes de chiffrement forts ont été utilisés. Si vous n’êtes toujours pas sûr de ce qui se passe, la notification de rançon devrait tout éclaircir. On vous suggérera un utilitaire de décryptage en échange d’argent. La note devrait spécifier le prix d’un utilitaire de décryptage, mais si ce n’est pas le cas, vous devrez envoyer un e-mail aux pirates via leur adresse donnée. Comme vous le savez déjà, nous n’encourageons pas le respect des exigences. Si vous êtes prêt à payer, cela devrait être un dernier recours. Essayez de vous rappeler si vous avez déjà fait une sauvegarde, peut-être que certains de vos fichiers sont réellement stockés quelque part. Ou, si la chance est de votre côté, un spécialiste des logiciels malveillants pourrait avoir développé un logiciel de décryptage gratuit. Parfois, les spécialistes des logiciels malveillants sont capables de décrypter un malware d’encodage de fichier, ce qui signifie que vous pourriez obtenir un décrypteur sans paiements nécessaires. Réfléchissez-y avant même de penser à donner dans les demandes. L’utilisation de l’argent demandé pour une sauvegarde digne de confiance pourrait faire plus de bien. Si la sauvegarde est disponible, vous pouvez déverrouiller Repg ransomware les fichiers après avoir supprimé Repg ransomware entièrement. Vous pouvez protéger votre appareil contre le cryptage des données programme malveillant à l’avenir et l’une des façons de le faire est de prendre conscience des moyens de propagation probables. À tout le moins, n’ouvrez pas les pièces jointes à gauche et à droite, gardez vos programmes à jour et ne téléchargez qu’à partir de sources que vous savez légitimes.

Façons de supprimer le Repg ransomware virus

Afin de mettre fin au ransomware s’il est toujours présent sur le système, un programme de suppression de logiciels malveillants sera nécessaire d’avoir. Pour réparer manuellement le Repg ransomware virus n’est pas un processus simple et pourrait conduire à des dommages supplémentaires à votre système. Par conséquent, choisissez la méthode automatique. Un outil anti-malware est conçu dans le but de prendre soin de ces infections, selon ce que vous avez choisi, il pourrait même arrêter une infection de faire des dommages. Vérifiez donc ce qui correspond à vos besoins, installez-le, analysez votre appareil et assurez-vous de vous débarrasser des données chiffrant un programme malveillant, s’il est trouvé. Le logiciel n’est cependant pas capable de récupérer vos données. Si vous êtes certain que votre appareil est propre, déverrouillez Repg ransomware les fichiers de la sauvegarde, si vous l’avez.

Offers

Télécharger outil de suppressionto scan for Repg ransomwareUse our recommended removal tool to scan for Repg ransomware. Trial version of provides detection of computer threats like Repg ransomware and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about SpyWarrior and Uninstall Instructions. Please review SpyWarrior EULA and Privacy Policy. SpyWarrior scanner is free. If it detects a malware, purchase its full version to remove it.

WiperSoft examen détails WiperSoft est un outil de sécurité qui offre une sécurité en temps réel contre les menaces potentielles. De nos jours, beaucoup d’utilisateurs ont tendance à téléc ...

Télécharger|plus

Est MacKeeper un virus ?MacKeeper n’est pas un virus, ni est-ce une arnaque. Bien qu’il existe différentes opinions sur le programme sur Internet, beaucoup de ceux qui déteste tellement notoire ...

Télécharger|plus

Alors que les créateurs de MalwareBytes anti-malware n'ont pas été dans ce métier depuis longtemps, ils constituent pour elle avec leur approche enthousiaste. Statistique de ces sites comme CNET m ...

Télécharger|plus

Quick Menu

étape 1. Supprimer Repg ransomware en Mode sans échec avec réseau.

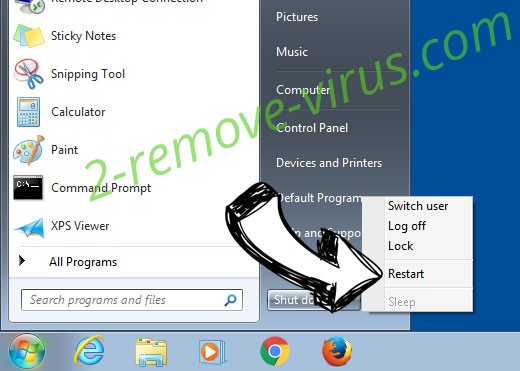

Supprimer Repg ransomware de Windows 7/Windows Vista/Windows XP

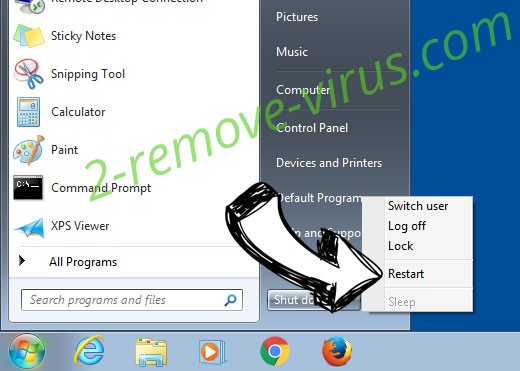

- Cliquez sur Démarrer et sélectionnez arrêter.

- Sélectionnez redémarrer, puis cliquez sur OK.

- Commencer à taper F8 au démarrage de votre PC de chargement.

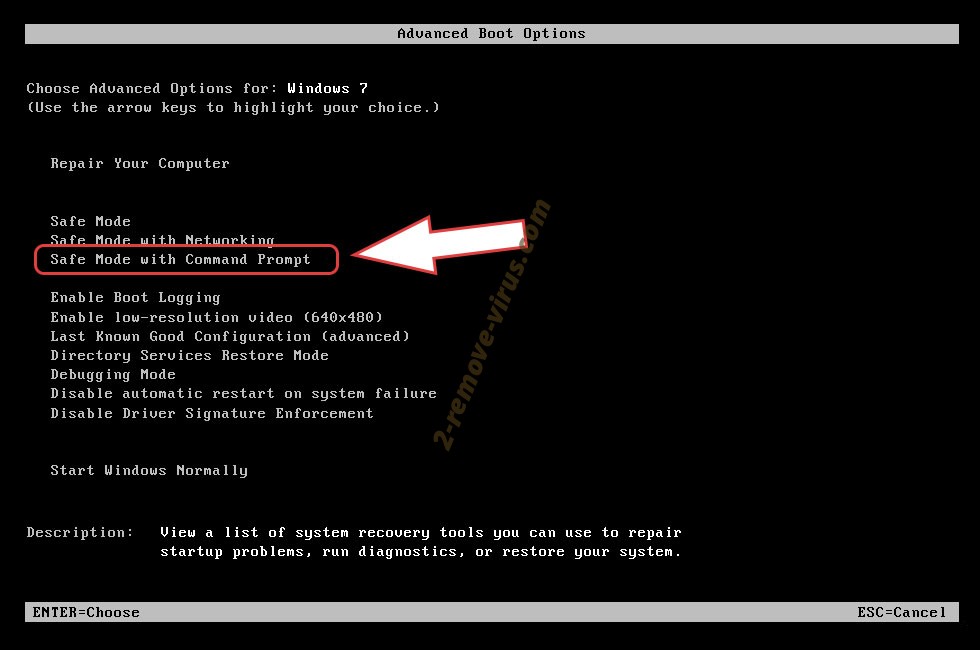

- Sous Options de démarrage avancées, sélectionnez Mode sans échec avec réseau.

- Ouvrez votre navigateur et télécharger l’utilitaire anti-malware.

- Utilisez l’utilitaire supprimer Repg ransomware

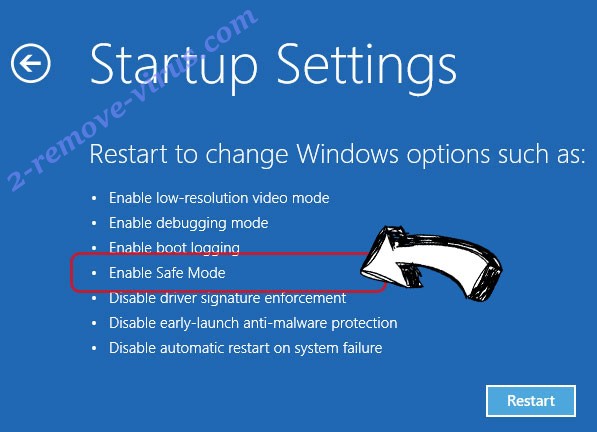

Supprimer Repg ransomware de fenêtres 8/10

- Sur l’écran de connexion Windows, appuyez sur le bouton d’alimentation.

- Appuyez sur et maintenez Maj enfoncée et sélectionnez redémarrer.

- Atteindre Troubleshoot → Advanced options → Start Settings.

- Choisissez Activer Mode sans échec ou Mode sans échec avec réseau sous paramètres de démarrage.

- Cliquez sur redémarrer.

- Ouvrez votre navigateur web et télécharger le malware remover.

- Le logiciel permet de supprimer Repg ransomware

étape 2. Restaurez vos fichiers en utilisant la restauration du système

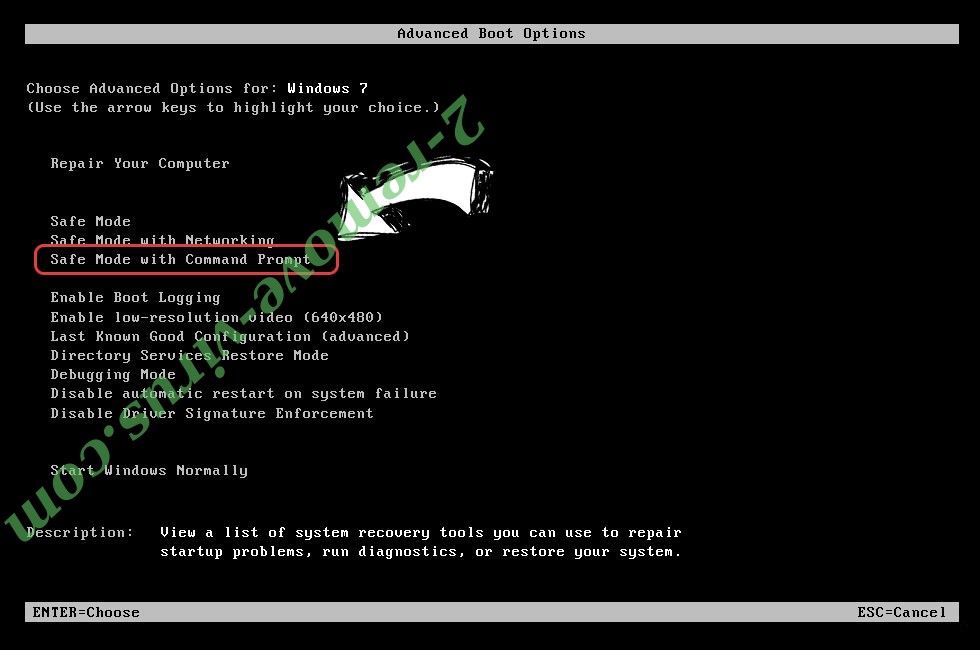

Suppression de Repg ransomware dans Windows 7/Windows Vista/Windows XP

- Cliquez sur Démarrer et sélectionnez arrêt.

- Sélectionnez redémarrer et cliquez sur OK

- Quand votre PC commence à charger, appuyez plusieurs fois sur F8 pour ouvrir les Options de démarrage avancées

- Choisissez ligne de commande dans la liste.

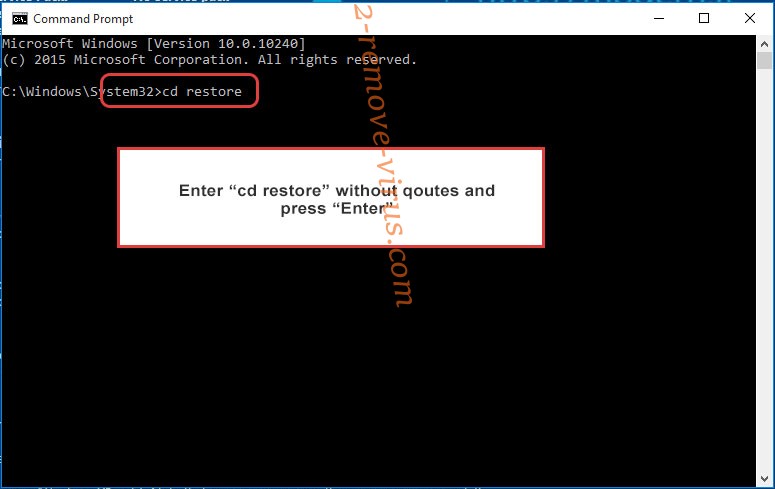

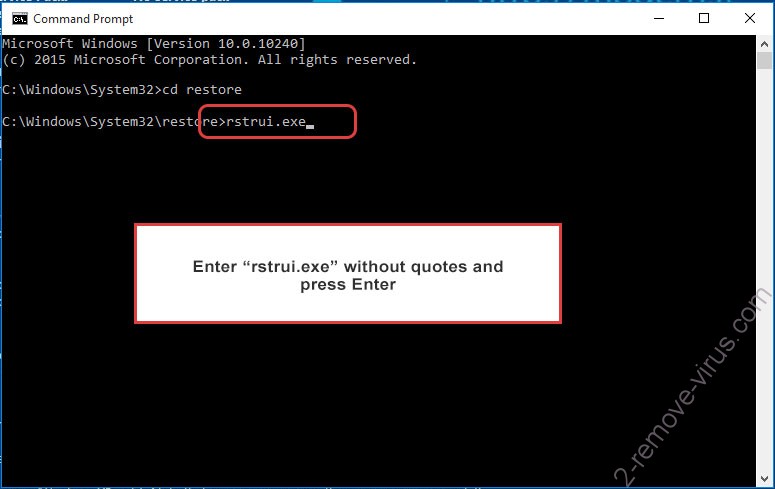

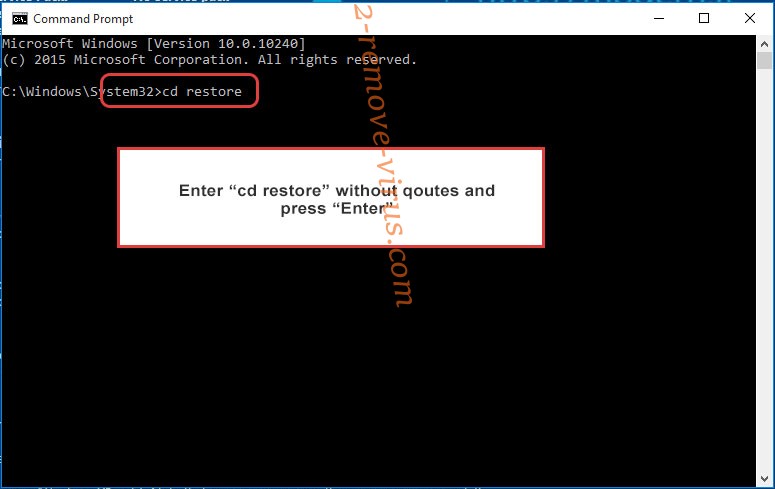

- Type de cd restore et appuyez sur entrée.

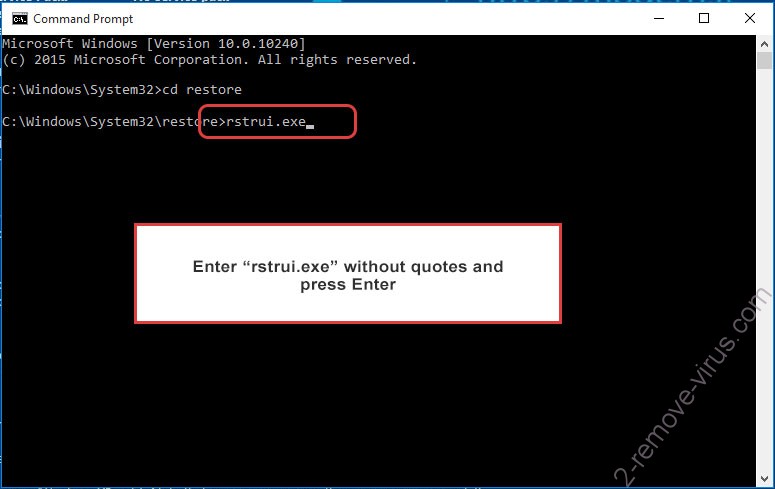

- Tapez rstrui.exe et appuyez sur entrée.

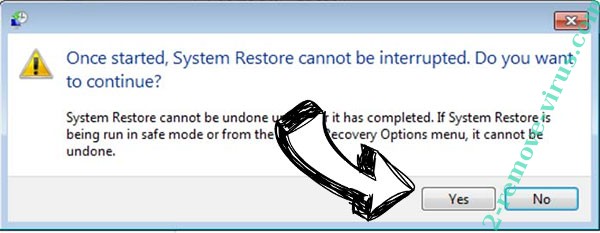

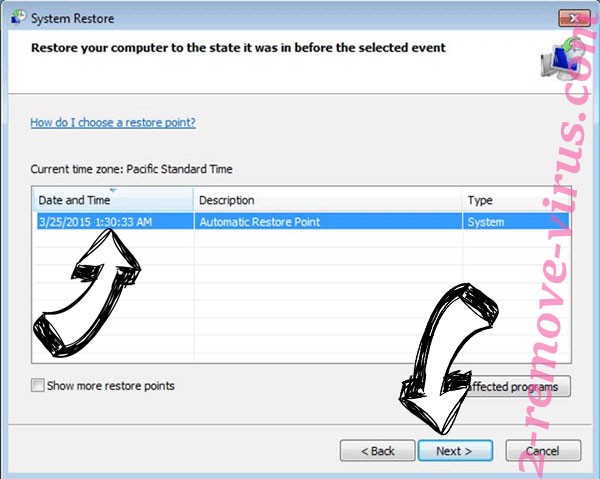

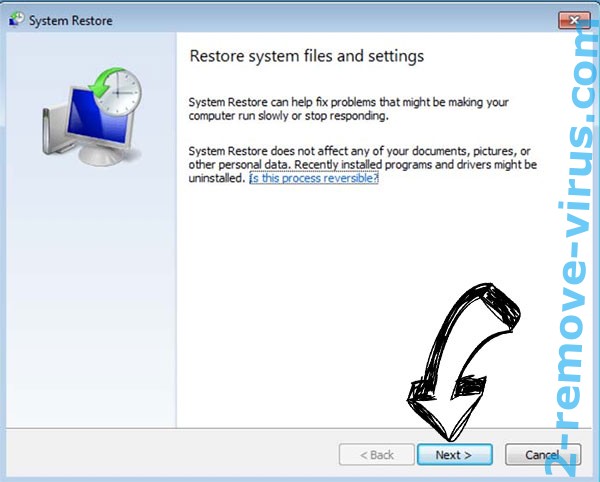

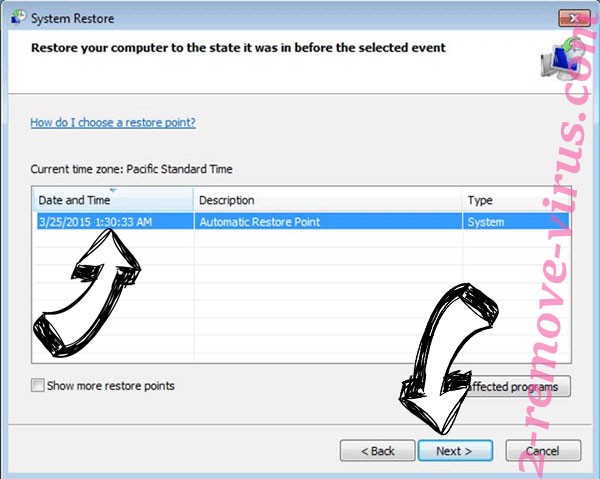

- Cliquez sur suivant dans la nouvelle fenêtre, puis sélectionnez le point de restauration avant l’infection.

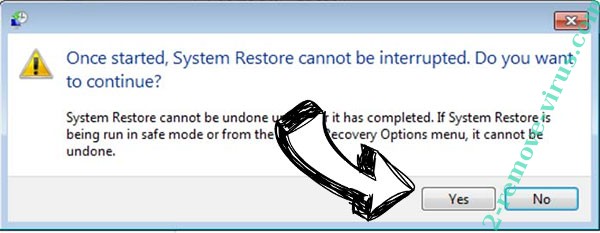

- Cliquez à nouveau sur suivant, puis cliquez sur Oui pour lancer la restauration du système.

Supprimer Repg ransomware de fenêtres 8/10

- Cliquez sur le bouton d’alimentation sur l’écran de connexion Windows.

- Maintenez Maj et cliquez sur redémarrer.

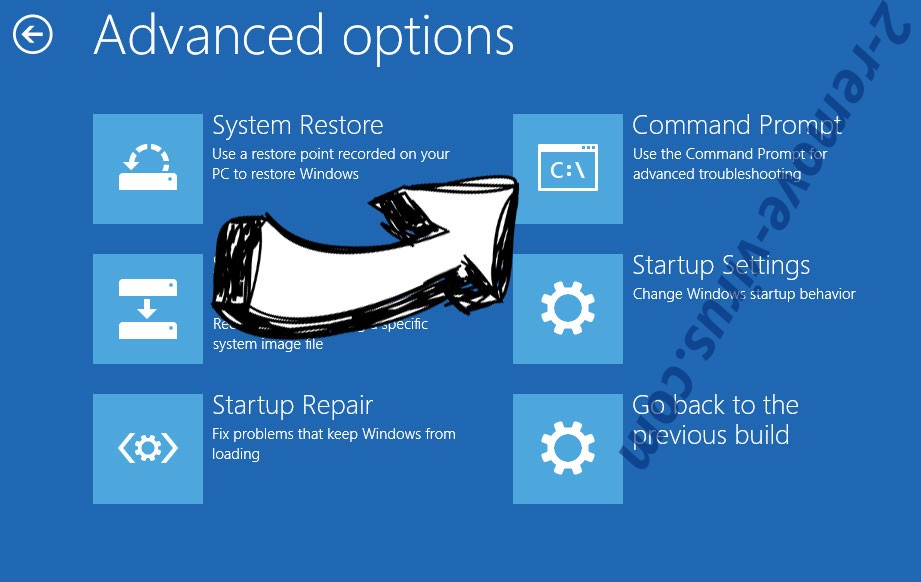

- Choisissez dépanner et allez dans les options avancées.

- Sélectionnez invite de commandes, puis cliquez sur redémarrer.

- Dans l’invite de commandes, entrée cd restore et appuyez sur entrée.

- Tapez dans rstrui.exe, puis appuyez à nouveau sur Enter.

- Cliquez sur suivant dans la nouvelle fenêtre restauration du système.

- Choisissez le point de restauration avant l’infection.

- Cliquez sur suivant et puis cliquez sur Oui pour restaurer votre système.