Applications malveillantes créées spécifiquement pour les téléphones Android ont été répandre pendant un certain temps maintenant. Certains d’entre eux peuvent verrouiller l’appareil et l’utilisateur avec une notification fausse prétendant provenir d’une installation gouvernementale. D’autres gérer non seulement restreindre l’accès au téléphone, mais aussi pour chiffrer les fichiers qui sont stockés dessus. Nous le verrons dans cet article une nouvelle menace pour les appareils Android qui peut silencieusement obtenir des droits d’administrateur de l’appareil et verrouiller les utilisateurs en changeant leur NIP de blocage écran.

L’application ransomware, souvent dénommée Android/Lockerpin.A, se propage en utilisant des astuces de l’ingénierie sociale. Il est déguisé en une application pour visualiser des vidéos pornographiques appelé Droid de Porn. L’application ne peut pas être téléchargée depuis le magasin de jeu de Google, qui veut dire que la seule façon de l’acquérir par l’intermédiaire de sources tierces. L’app malveillant infecte essentiellement périphériques situés aux États-Unis, cependant, les autres pays peuvent être affectés aussi bien.

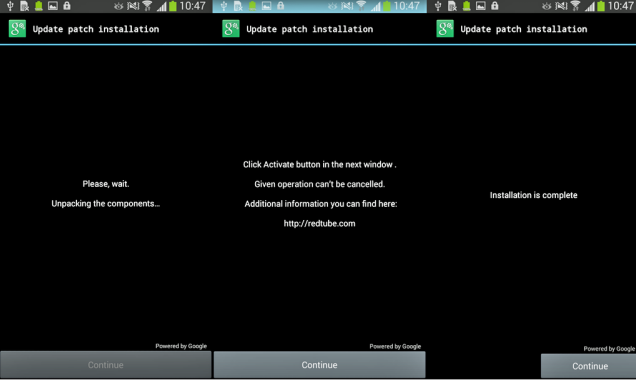

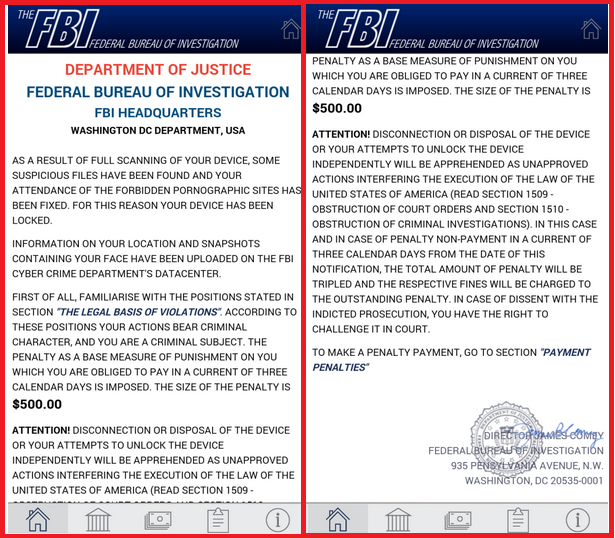

Une fois que le logiciel malveillant est installé, il obtient des privilèges d’administrateur de l’appareil en superposant la fenêtre d’activation avec une fausse fenêtre « Mise à jour d’installation du correctif ». Si l’utilisateur s’engage à cette installation, la menace obtient les droits d’administrateur en silence. Peu de temps après, une fausse alerte qui viendrait du FBI prétend que l’utilisateur doit payer 500 $ pour le visionnement interdit à contenu pornographique. Après que la fausse notification s’affiche, le logiciel malveillant verrouille l’écran et redéfinit le code confidentiel écran de serrure. L’utilisateur peut accéder n’est plus l’appareil sans avoir les privilèges root ou usine resetting, qui se traduira par la perte de toutes les données stockées sur l’androïde.

Un autre aspect de cette infection qui devrait être mentionné est son utilisation de la tactique de self-défense agressive qui n’ont jamais été utilisés dans la précédente malware Android. Si l’utilisateur tente de désactiver les droits d’administrateur de l’appareil pour le ransomware, il se réactivera les privilèges à l’aide de la fonction de rappel déjà enregistrée ou en montrant une fenêtre bidon, qui prétend que l’exploitation est interdite. En outre, l’application malveillante peut même tenter de tuer les processus antivirus afin d’empêcher l’utilisateur de désinstaller.

Un autre aspect de cette infection qui devrait être mentionné est son utilisation de la tactique de self-défense agressive qui n’ont jamais été utilisés dans la précédente malware Android. Si l’utilisateur tente de désactiver les droits d’administrateur de l’appareil pour le ransomware, il se réactivera les privilèges à l’aide de la fonction de rappel déjà enregistrée ou en montrant une fenêtre bidon, qui prétend que l’exploitation est interdite. En outre, l’application malveillante peut même tenter de tuer les processus antivirus afin d’empêcher l’utilisateur de désinstaller.

Déverrouillage de l’appareil sans une réinitialisation d’usine n’est possible que si elle est enracinée ou si elle a une solution MDM qui permet de redonner la goupille. Si l’appareil est enracinée, l’utilisateur peut connecter en Android Debug pont et supprimez le fichier dans lequel est stocké le code PIN. Toutefois, le débogage USB doit être activé au préalable pour que cela réussisse. L’ensemble de commandes suivant peut être utilisé pour déverrouiller le téléphone :

- > coquille de db

- > su

- > rm /data/system/password.key

Une fois que l’utilisateur exécute ces commandes, l’écran de verrouillage de mot de passe est supprimé et il est possible d’accéder au périphérique.

En conclusion, nous tenons à conseiller que vous soyez particulièrement prudent avec les logiciels que vous téléchargez sur votre Android ainsi que vos autres appareils. Ne pas utiliser de sources tierces sauf si vous êtes sûr qu’ils peuvent faire confiance. Les programmes malveillants deviennent plus sophistiqués et plus, ce qui signifie qu’il est extrêmement important d’avoir des outils puissant anti-malware capables de vous protéger contre les menaces plus récents et les plus dangereux, même.