Qu’est-ce que .CHERNOLOCKER file virus virus

.CHERNOLOCKER file virus est un fichier de cryptage des logiciels malveillants, mais la catégorisation vous avez probablement entendu parler avant est ransomware. Vous ne pouvez pas nécessairement en ont entendu parler ou qui est venu à travers elle avant, et il pourrait être particulièrement choquant de voir ce qu’il fait. Une fois que les fichiers sont cryptés à l’aide d’un algorithme de cryptage puissant, il vous sera impossible de les ouvrir comme ils vont être verrouillé. Les données cryptage de programme malveillant est pensé pour être l’une des la plupart des logiciels malveillants d’endommager comme le déchiffrement des données n’est pas toujours probable.

Vous aurez la possibilité de récupérer des fichiers si vous payez la rançon, mais ce n’est pas une option suggérée pour plusieurs raisons. Donnant dans la demande ne garantit pas toujours de restauration de fichiers, il est donc possible que vous pourriez juste être perdre votre argent. Pensez à ce qui est là pour arrêter les cyber-criminels de simplement prendre votre argent. De plus, en payant, vous serait le financement des projets (plus de codage de fichiers malveillants et les programmes malveillants) de ces criminels. Faites-vous voulez soutenir quelque chose qui fait beaucoup de millions de dollars de dommages. Les gens sont attirés par l’argent facile, et le plus de victimes en accord avec les exigences, la plus attrayante ransomware devient pour ces sortes de gens. L’achat de sauvegarde avec cet argent serait mieux parce que si vous mettez jamais dans ce type de situation encore, vous la perte de fichiers ne t’inquiète pas, puisqu’ils devaient être restaurées à partir de la sauvegarde. Si vous aviez de sauvegarde disponible, vous pouvez simplement effacer .CHERNOLOCKER file virus virus, puis restaurer les données sans l’angoisse de les perdre. Si vous n’êtes pas sûr de savoir comment vous avez l’infection, nous allons vous expliquer le plus fréquent de la propagation des méthodes dans le paragraphe suivant.

Ransomware répartition des moyens

Plutôt méthodes de base sont utilisés pour la distribution de ransomware, tels que le spam e-mail et les téléchargements malveillants. Beaucoup de données cryptage de logiciels malveillants dépendent de la négligence des utilisateurs lors de l’ouverture des pièces jointes et des plus complexes ne sont pas nécessaires. Ce n’est pas dire des méthodes plus sophistiquées ne sont pas utilisés du tout, cependant. Les escrocs n’ont pas besoin de faire beaucoup de choses, il suffit d’écrire un courriel générique qui semble assez crédible, ajouter le contaminés fichier à l’e-mail et l’envoyer à de futures victimes, qui pourrait croire que l’expéditeur est quelqu’un de crédible. D’argent liés à des problèmes sont un sujet commun dans ces e-mails que les gens ont tendance à s’engager avec les e-mails. Escrocs également souvent de faire semblant d’être d’Amazon, et de dire que les victimes potentielles sur une étrange activité à leur compte, ce qui devrait immédiatement inviter un utilisateur à ouvrir la pièce jointe. Il ya un couple de choses que vous devriez prendre en compte lors de l’ouverture de fichiers ajoutés à des e-mails si vous voulez garder votre appareil en sécurité. Vérifier si l’expéditeur vous est familière avant d’ouvrir le fichier ajouté à l’e-mail, et si vous ne les reconnaissent pas, d’enquêter sur qui ils sont. Ne vous précipitez pas à ouvrir la pièce jointe juste parce que l’expéditeur semble familier pour vous, vous devez tout d’abord de vérifier si l’adresse e-mail correspond. Évidentes fautes de grammaire sont aussi un signe. Un autre atout notable du signe pourrait être votre nom n’est pas utilisé n’importe où, si, disons que vous êtes un client Amazon et ils ont été à l’email vous, ils n’auraient pas d’utilisation typique salutations comme Cher Client/Membre/Utilisateur, et au lieu d’insérer le nom que vous avez donné avec. Il est également possible pour ransomware à utiliser sans correctifs logiciels sur votre ordinateur pour entrer. Ces points faibles sont généralement trouvés par des logiciels malveillants, des chercheurs, et lorsque les développeurs de logiciels en prennent conscience, ils correctifs de la version de les réparer, de sorte que les développeurs de logiciels malveillants ne peuvent pas en tirer profit pour distribuer leurs logiciels malveillants. Malheureusement, comme l’a démontré l’WannaCry ransomware, pas tous les gens d’installer les mises à jour, pour une raison ou une autre. Il est crucial que vous avez souvent de mettre à jour vos programmes car si un point faible qui est assez grave, il peut être utilisé par des logiciels malveillants. Les patchs peuvent s’installer automatiquement, si vous ne voulez pas vous déranger avec eux à chaque fois.

Que faut-il faire

Ransomware de numérisation pour certains types de fichiers une fois qu’il pénètre dans l’appareil, et ils seront codées rapidement une fois qu’ils sont identifiés. Si par hasard vous n’avez pas remarqué quelque chose d’étrange, jusqu’à présent, lorsque vous ne parvenez pas à ouvrir les fichiers, il deviendra évident que quelque chose ne va pas. Vérifiez que vos fichiers pour des extensions étranges ajoutée, elle doit afficher le nom de la ransomware. Vos données peuvent avoir été chiffrés à l’aide de puissants algorithmes de cryptage, et il ya une possibilité qu’ils pourraient être chiffrés en permanence. Après le processus de cryptage est terminé, une demande de rançon apparaît, ce qui devrait expliquer, dans une certaine mesure, ce qui est arrivé à vos données. Un decryptor vous sera offerte, pour un prix évidemment, et les cyber-escrocs vont alléguer que l’utilisation d’autres options de récupération de fichier peut endommager. La note doit préciser le prix pour un déchiffreur, mais si ce n’est pas le cas, vous devrez email cyber-criminels par le biais de leur adresse. De toute évidence, de payer la rançon n’est pas suggéré. Essayer tous les autres option, avant même d’envisager l’achat de ce qu’ils offrent. Il est possible que vous avez tout simplement oublié que vous avez sauvegardé vos fichiers. Pour certains, le codage de fichier les logiciels malveillants, les gens pourraient même obtenir gratuitement decryptors. Un gratuit decryptors pourrait être disponible, si le ransomware a été decryptable. Prendre cette option en considération et que lorsque vous êtes sûr il n’y a pas de libre decryptor, vous devriez même envisager de se conformer aux exigences. Un investissement beaucoup plus sage serait de sauvegarde. Et si la sauvegarde n’est disponible, le fichier de restauration doit être effectuée une fois que vous effacez .CHERNOLOCKER file virus virus, s’il est encore présent sur votre appareil. Maintenant que vous comment comment des données cryptage de logiciels malveillants peuvent être, faites de votre mieux pour les éviter. Assurer que votre logiciel est mis à jour chaque fois qu’une mise à jour est disponible, vous n’ouvrez pas aléatoire des pièces jointes d’email, et vous faire confiance qu’à des sources sûres avec vos téléchargements.

.CHERNOLOCKER file virus suppression

Si l’encodage du fichier malware reste sur votre appareil, Un programme anti-malware doit être utilisé pour se débarrasser de lui. Si vous n’êtes pas expérimenté avec les ordinateurs, involontaire, des dommages peuvent être causés à votre ordinateur lorsque vous tentez de résoudre .CHERNOLOCKER file virus à la main. Le choix d’utiliser un anti-malware est un utilitaire intelligent décision. Ces types d’outils sont développés avec l’intention de détecter ou même l’arrêt de ces types d’infections. Une fois le logiciel de suppression de logiciels malveillants de votre choix a été installé, il suffit d’exécuter un scan de votre ordinateur et si la menace est identifiée, l’autoriser à se débarrasser de lui. Il doit être mentionné qu’un anti-malware utilitaire est destiné à éliminer la menace et de ne pas vous aider à récupérer les données. Lorsque votre ordinateur est propre, commencez à faire régulièrement une sauvegarde de vos fichiers.

Offers

Télécharger outil de suppressionto scan for .CHERNOLOCKER file virusUse our recommended removal tool to scan for .CHERNOLOCKER file virus. Trial version of provides detection of computer threats like .CHERNOLOCKER file virus and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about SpyWarrior and Uninstall Instructions. Please review SpyWarrior EULA and Privacy Policy. SpyWarrior scanner is free. If it detects a malware, purchase its full version to remove it.

WiperSoft examen détails WiperSoft est un outil de sécurité qui offre une sécurité en temps réel contre les menaces potentielles. De nos jours, beaucoup d’utilisateurs ont tendance à téléc ...

Télécharger|plus

Est MacKeeper un virus ?MacKeeper n’est pas un virus, ni est-ce une arnaque. Bien qu’il existe différentes opinions sur le programme sur Internet, beaucoup de ceux qui déteste tellement notoire ...

Télécharger|plus

Alors que les créateurs de MalwareBytes anti-malware n'ont pas été dans ce métier depuis longtemps, ils constituent pour elle avec leur approche enthousiaste. Statistique de ces sites comme CNET m ...

Télécharger|plus

Quick Menu

étape 1. Supprimer .CHERNOLOCKER file virus en Mode sans échec avec réseau.

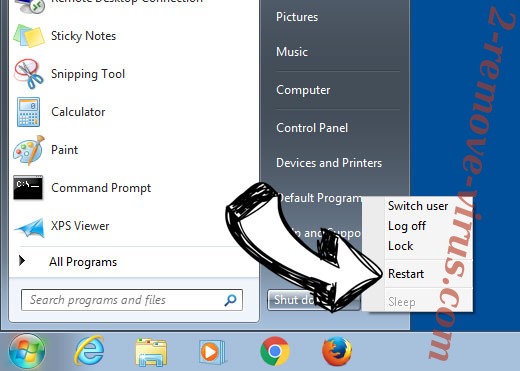

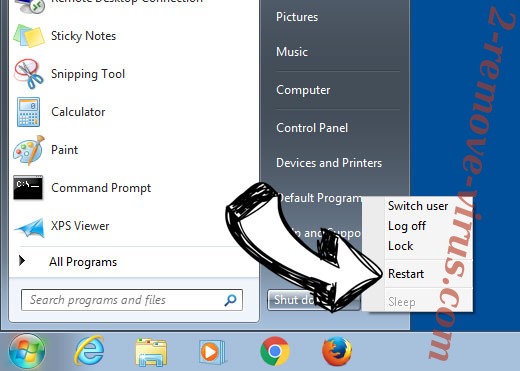

Supprimer .CHERNOLOCKER file virus de Windows 7/Windows Vista/Windows XP

- Cliquez sur Démarrer et sélectionnez arrêter.

- Sélectionnez redémarrer, puis cliquez sur OK.

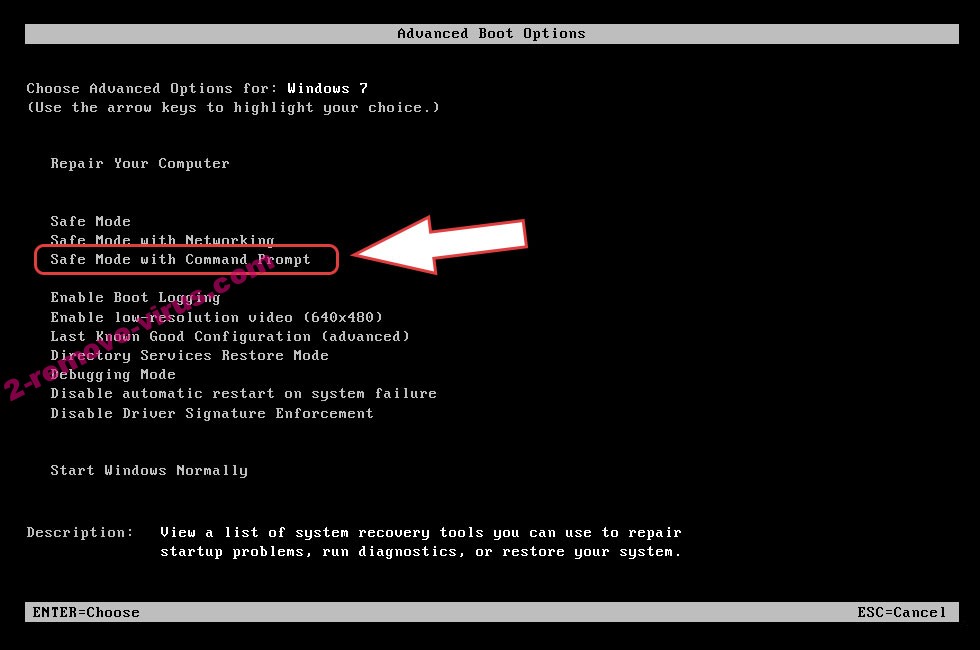

- Commencer à taper F8 au démarrage de votre PC de chargement.

- Sous Options de démarrage avancées, sélectionnez Mode sans échec avec réseau.

- Ouvrez votre navigateur et télécharger l’utilitaire anti-malware.

- Utilisez l’utilitaire supprimer .CHERNOLOCKER file virus

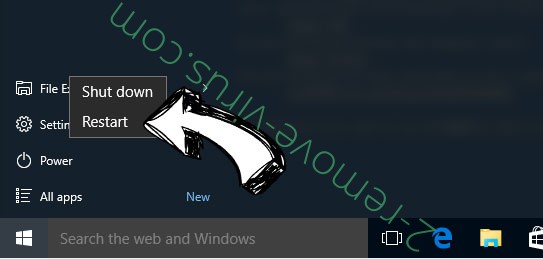

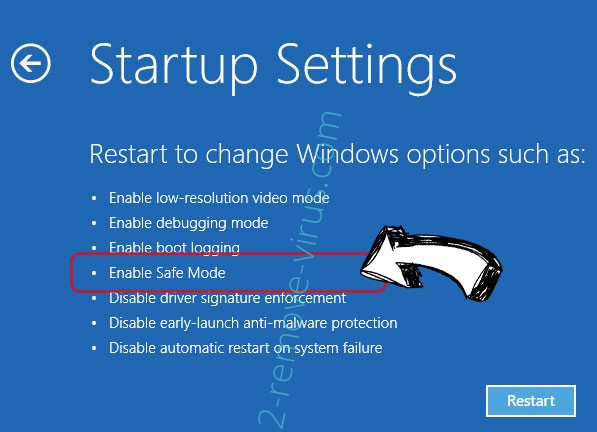

Supprimer .CHERNOLOCKER file virus de fenêtres 8/10

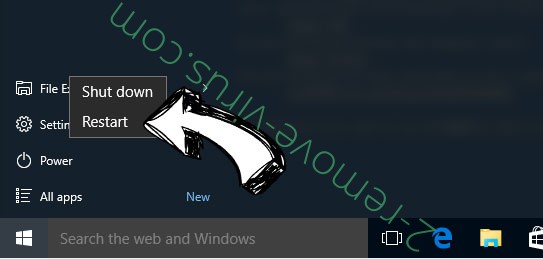

- Sur l’écran de connexion Windows, appuyez sur le bouton d’alimentation.

- Appuyez sur et maintenez Maj enfoncée et sélectionnez redémarrer.

- Atteindre Troubleshoot → Advanced options → Start Settings.

- Choisissez Activer Mode sans échec ou Mode sans échec avec réseau sous paramètres de démarrage.

- Cliquez sur redémarrer.

- Ouvrez votre navigateur web et télécharger le malware remover.

- Le logiciel permet de supprimer .CHERNOLOCKER file virus

étape 2. Restaurez vos fichiers en utilisant la restauration du système

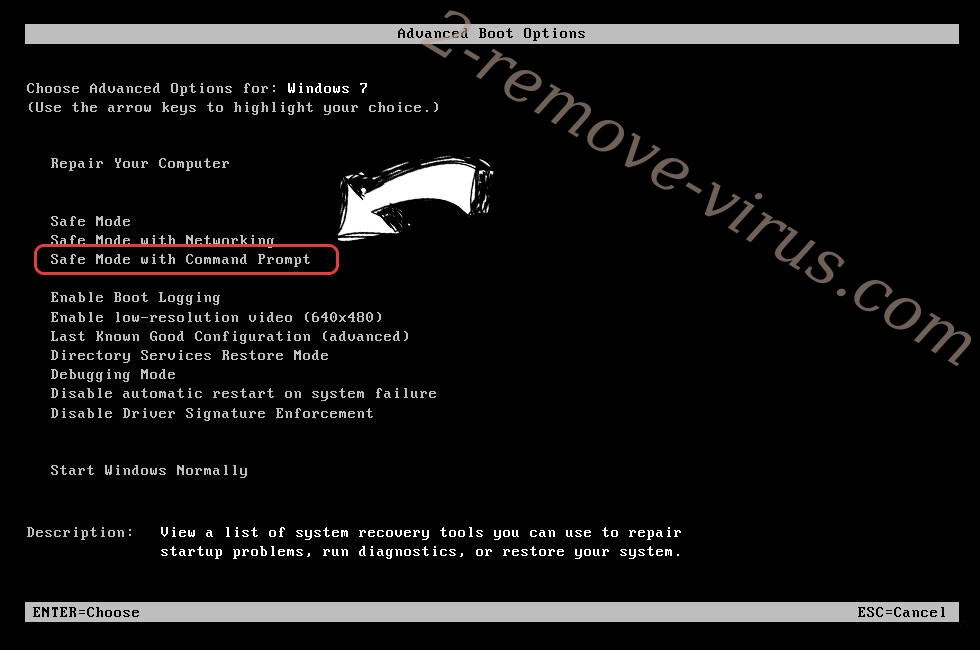

Suppression de .CHERNOLOCKER file virus dans Windows 7/Windows Vista/Windows XP

- Cliquez sur Démarrer et sélectionnez arrêt.

- Sélectionnez redémarrer et cliquez sur OK

- Quand votre PC commence à charger, appuyez plusieurs fois sur F8 pour ouvrir les Options de démarrage avancées

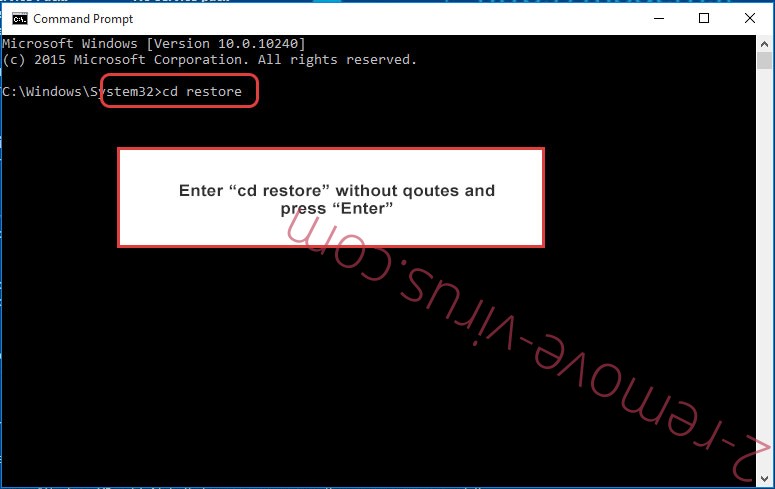

- Choisissez ligne de commande dans la liste.

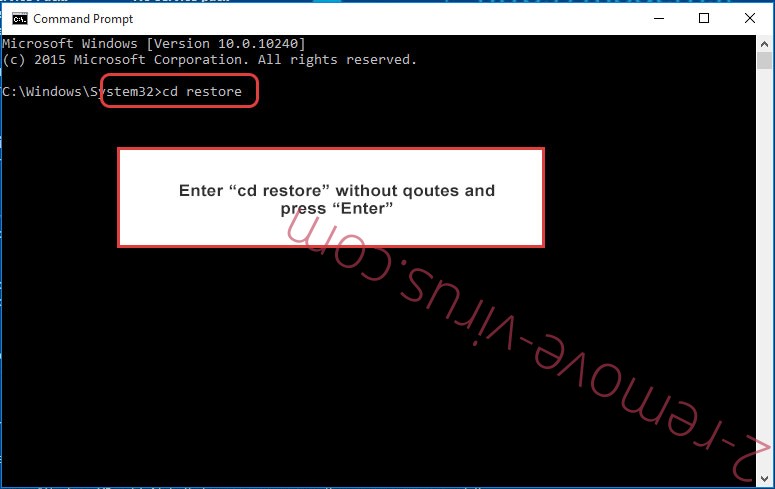

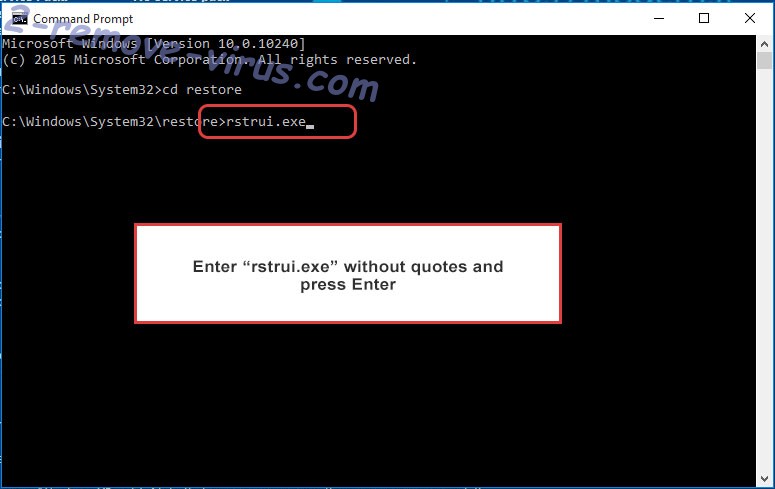

- Type de cd restore et appuyez sur entrée.

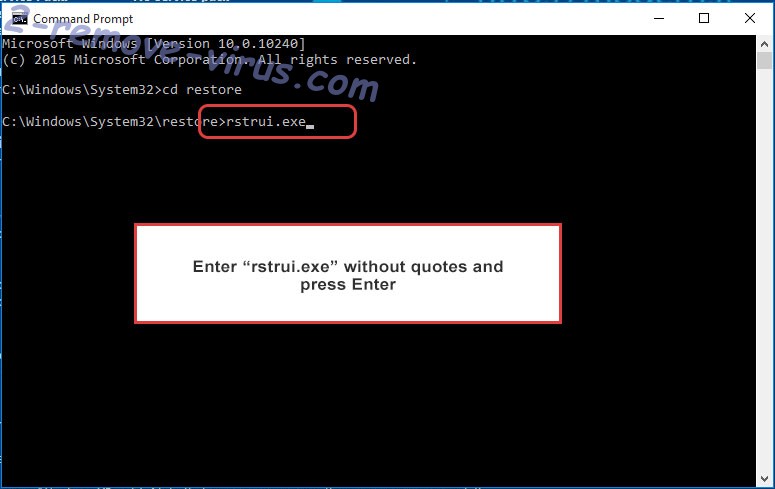

- Tapez rstrui.exe et appuyez sur entrée.

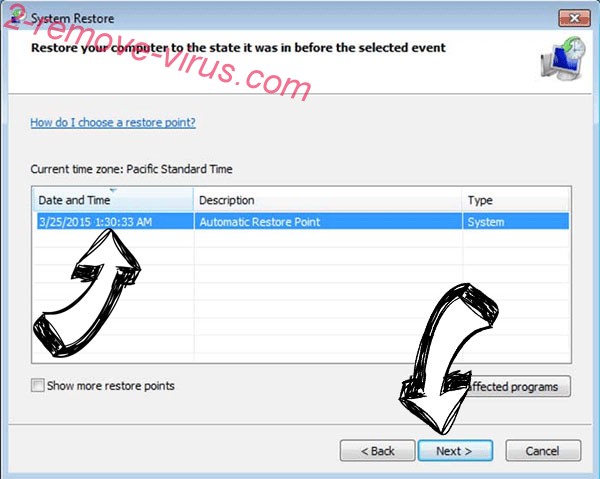

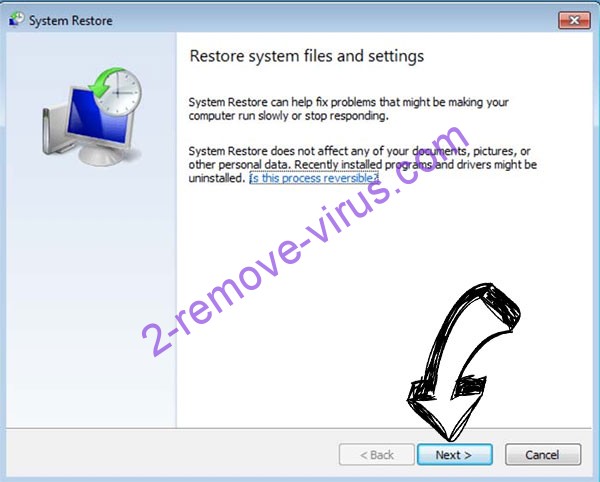

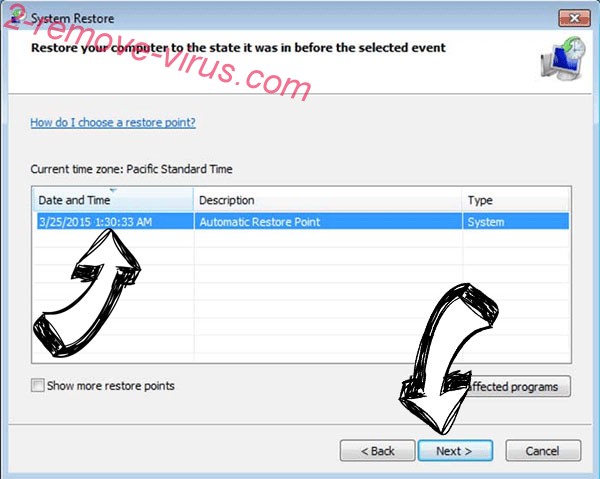

- Cliquez sur suivant dans la nouvelle fenêtre, puis sélectionnez le point de restauration avant l’infection.

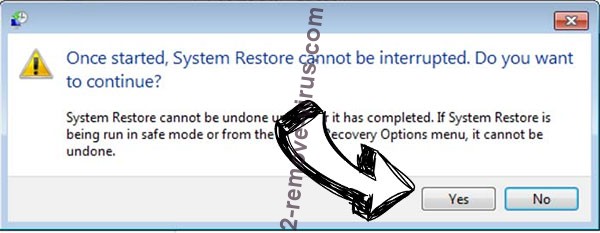

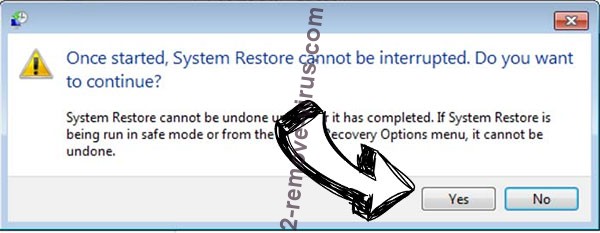

- Cliquez à nouveau sur suivant, puis cliquez sur Oui pour lancer la restauration du système.

Supprimer .CHERNOLOCKER file virus de fenêtres 8/10

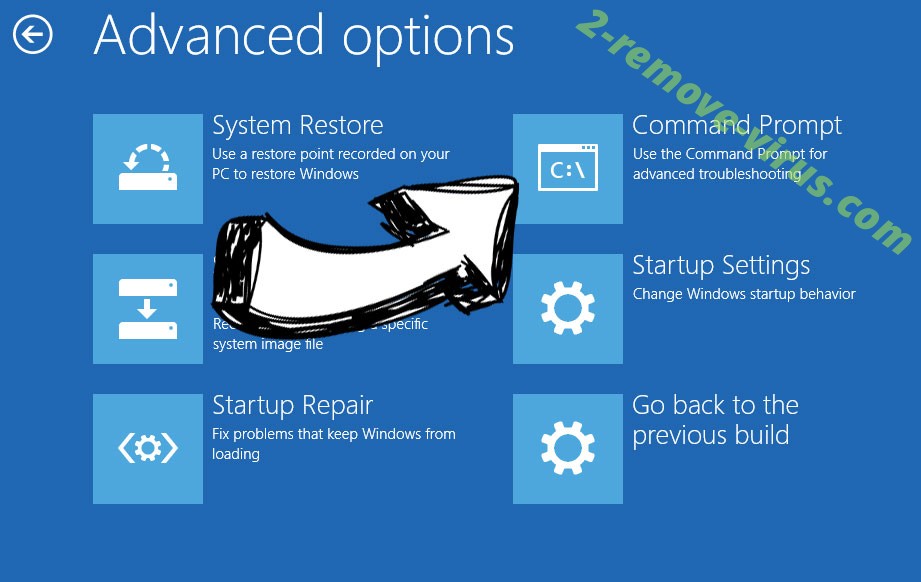

- Cliquez sur le bouton d’alimentation sur l’écran de connexion Windows.

- Maintenez Maj et cliquez sur redémarrer.

- Choisissez dépanner et allez dans les options avancées.

- Sélectionnez invite de commandes, puis cliquez sur redémarrer.

- Dans l’invite de commandes, entrée cd restore et appuyez sur entrée.

- Tapez dans rstrui.exe, puis appuyez à nouveau sur Enter.

- Cliquez sur suivant dans la nouvelle fenêtre restauration du système.

- Choisissez le point de restauration avant l’infection.

- Cliquez sur suivant et puis cliquez sur Oui pour restaurer votre système.

Site Disclaimer

2-remove-virus.com is not sponsored, owned, affiliated, or linked to malware developers or distributors that are referenced in this article. The article does not promote or endorse any type of malware. We aim at providing useful information that will help computer users to detect and eliminate the unwanted malicious programs from their computers. This can be done manually by following the instructions presented in the article or automatically by implementing the suggested anti-malware tools.

The article is only meant to be used for educational purposes. If you follow the instructions given in the article, you agree to be contracted by the disclaimer. We do not guarantee that the artcile will present you with a solution that removes the malign threats completely. Malware changes constantly, which is why, in some cases, it may be difficult to clean the computer fully by using only the manual removal instructions.