Qu’est-ce que ransomware

[Cleverhorse@ctemplar.com].HORSELIKER est un fichier de cryptage de logiciels malveillants, connu sous le nom ransomware en bref. Si vous n’avez jamais entendu parler de ce type de logiciels malveillants, jusqu’à présent, vous pouvez être dans un état de choc. Si un algorithme de cryptage puissant a été utilisé pour chiffrer vos données, il vous sera impossible de les ouvrir comme ils vont être verrouillé. Encodage de fichier programme malveillant est considéré comme l’un des plus dangereux logiciels malveillants comme fichier de déchiffrement peut être impossible. Il y a aussi l’option d’acheter le déchiffreur des cyber-criminels, mais pour diverses raisons, ce n’est pas la meilleure idée. Avant toute chose, payer ne pouvons garantir que les fichiers sont restaurés. Il serait naïf de penser que les escrocs se sentira lié à vous aider dans la récupération de données, lorsqu’ils n’ont pas à. De plus, en payant, vous soutenir, de leur avenir, les logiciels malveillants de projets. Voulez-vous vraiment à l’appui de la nature de l’activité criminelle qui fait des milliards de dollars de dégâts. Et plus les gens à se conformer aux demandes, plus d’une entreprise rentable ransomware devient, et qui attire de plus en plus de gens de l’industrie. Investir de l’argent qui est demandé de vous dans une sorte de sauvegarde peut être une sage option parce que vous n’avez pas besoin de vous soucier de la perte de fichiers à nouveau. Vous pouvez alors simplement éliminer [Cleverhorse@ctemplar.com].HORSELIKER virus et la restauration des données. Ransomware méthodes de distribution peut-être pas familier pour vous, et nous allons vous expliquer les façons les plus courantes ci-dessous.

Ransomware répartition des moyens

L’encodage d’un fichier malveillant est normalement propagent via les pièces jointes de mails, téléchargements malveillants et des kits d’exploit. Parce que les utilisateurs ont tendance à être assez négligent quand ils ouvrent les e-mails et des fichiers à télécharger, il n’est souvent pas nécessaire pour ransomware distributeurs à utiliser des méthodes plus élaborées. Il se peut également qu’une méthode plus sophistiquée, a été utilisé pour les infections, comme certains ransomware ne les utiliser. Les criminels n’ont tout simplement utiliser un célèbre nom de la société, écrire un générique mais assez peu crédible e-mail, ajouter le malware en proie à de fichier à l’e-mail et l’envoyer à d’éventuelles victimes. Les sujets à propos de l’argent sont généralement utilisés parce que les gens sont plus enclins à ouvrir ces types d’e-mails. Cyber-escrocs préfèrent faire semblant d’être chez Amazon et vous informe que toute activité inhabituelle a été observée dans votre compte ou d’un achat a été effectué. Vous avez à regarder dehors pour certains signes lors de l’ouverture d’e-mails si vous souhaitez sécuriser votre appareil. Il est essentiel que vous examinez l’expéditeur pour voir s’ils sont connus de vous, et s’ils sont fiables. Même si vous connaissez l’expéditeur, vous ne devriez pas se précipiter, d’abord de vérifier l’adresse e-mail pour vous assurer qu’il correspond à l’adresse que vous savez appartiennent à la personne/de l’entreprise. Ces e-mails malveillants ont aussi souvent des fautes de grammaire, qui ont tendance à être assez facile à voir. Un autre important indice pourrait être votre nom n’est pas utilisé n’importe où, si, disons que vous êtes un client Amazon et ils ont à vous envoyer un email, ils ne seraient pas utiliser générale salutations comme Cher Client/Membre/Utilisateur, et au lieu d’insérer le nom que vous avez fourni. Il est également possible pour l’encodage des données des programmes malveillants d’utiliser out-of-date, les programmes sur votre appareil afin de les infecter. Un programme est livré avec des vulnérabilités qui peuvent être utilisés pour infecter un ordinateur, mais en général, les éditeurs de logiciels patch eux. Néanmoins, la généralisation de ransomware attaques ont prouvé, tout le monde n’installe ces patchs. Vous êtes invité à installer une mise à jour à chaque fois qu’il est libéré. Les patchs peuvent s’installer automatiquement, si vous trouvez ces alertes gênant.

Que pouvez-vous faire au sujet de vos données

Lorsque votre appareil est infecté, il va cibler certains types de fichiers et les chiffrer une fois qu’ils ont trouvé. Vos fichiers ne seront pas accessibles, de sorte que même si vous ne remarquez pas le processus de cryptage, vous saurez que quelque chose est mal finalement. Vérifiez que vos fichiers pour des extensions étranges ajoutée, elle doit afficher le nom de l’encodage de données de logiciels malveillants. Dans de nombreux cas, le fichier de décodage peut impossible parce que les algorithmes de chiffrement utilisés dans le chiffrement pourrait être de ne pas être restaurées. Une demande de rançon va expliquer ce qui est arrivé à vos données. Il vous sera demandé de payer un montant spécifique d’argent en échange pour le déchiffrement des données par le biais de leur logiciel. La note doit afficher clairement le prix pour le programme de décryptage, mais si ça ne marche pas, ça vous donne une adresse de courriel pour communiquer avec les criminels de définir un prix. Pour les raisons que nous avons mentionnées ci-dessus, payer n’est pas une option logiciels malveillants les spécialistes recommandent. Seulement envisager de satisfaire les exigences quand vous avez essayé toutes les autres solutions. Essayez de vous rappeler si vous n’avez jamais fait de sauvegarde, vos fichiers peuvent être stockés quelque part. Pour certains ransomware, gratuit decryptors peut être trouvé. Il y a quelques logiciels malveillants qui sont des spécialistes capables de mettre en échec le fichier de cryptage programme malveillant, par conséquent, ils pourraient créer un utilitaire gratuit. Estiment que, avant de payer la rançon, même traverse l’esprit. À l’aide de cette somme pour la sauvegarde peut être plus utile. Si vous aviez sauvegardé vos fichiers les plus essentiels, vous venez d’effacer [Cleverhorse@ctemplar.com].HORSELIKER virus, puis récupérer les données. Vous pouvez sécuriser votre ordinateur à partir d’un fichier de codage de programme malveillant dans l’avenir et l’une des façons de le faire est de devenir conscient de probables des moyens par lesquels elle pourrait infecter votre appareil. Vous devez garder votre logiciel à jour, seulement télécharger à partir de coffre/sources légitimes et non pas au hasard ouvrir les fichiers joints aux e-mails.

[Cleverhorse@ctemplar.com].HORSELIKER suppression

Si le codage des données programme malveillant qui restent sur votre appareil, nous encourageons le téléchargement d’un logiciel anti-malware pour y mettre fin. Lorsque vous essayez de corriger manuellement [Cleverhorse@ctemplar.com].HORSELIKER virus pourrait vous causer un tort supplémentaire si vous n’êtes pas doués en informatique. Au lieu de cela, nous vous encourageons à utiliser un logiciel de suppression de logiciels malveillants, une méthode qui ne serait pas nuire à votre système plus. L’utilitaire n’est pas seulement capable de vous aider à faire face à l’infection, mais il peut aussi prévenir d’autres semblables d’entrer dans l’avenir. Une fois que vous avez installé le programme de suppression de logiciels malveillants, il suffit de scanner votre appareil et permettent d’éliminer la menace. Cependant regrettable qu’il peut être, un logiciel de suppression de logiciels malveillants ne sera pas vous aider dans la restauration de données qu’il n’est pas capable de faire ça. Lorsque votre ordinateur est sans infection, commencer à sauvegarder régulièrement vos fichiers.

Offers

Télécharger outil de suppressionto scan for [Cleverhorse@ctemplar.com].HORSELIKERUse our recommended removal tool to scan for [Cleverhorse@ctemplar.com].HORSELIKER. Trial version of provides detection of computer threats like [Cleverhorse@ctemplar.com].HORSELIKER and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about SpyWarrior and Uninstall Instructions. Please review SpyWarrior EULA and Privacy Policy. SpyWarrior scanner is free. If it detects a malware, purchase its full version to remove it.

WiperSoft examen détails WiperSoft est un outil de sécurité qui offre une sécurité en temps réel contre les menaces potentielles. De nos jours, beaucoup d’utilisateurs ont tendance à téléc ...

Télécharger|plus

Est MacKeeper un virus ?MacKeeper n’est pas un virus, ni est-ce une arnaque. Bien qu’il existe différentes opinions sur le programme sur Internet, beaucoup de ceux qui déteste tellement notoire ...

Télécharger|plus

Alors que les créateurs de MalwareBytes anti-malware n'ont pas été dans ce métier depuis longtemps, ils constituent pour elle avec leur approche enthousiaste. Statistique de ces sites comme CNET m ...

Télécharger|plus

Quick Menu

étape 1. Supprimer [Cleverhorse@ctemplar.com].HORSELIKER en Mode sans échec avec réseau.

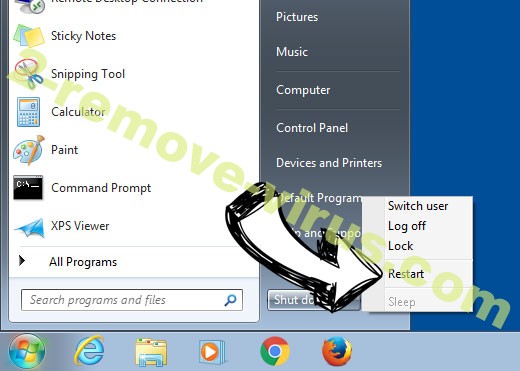

Supprimer [Cleverhorse@ctemplar.com].HORSELIKER de Windows 7/Windows Vista/Windows XP

- Cliquez sur Démarrer et sélectionnez arrêter.

- Sélectionnez redémarrer, puis cliquez sur OK.

- Commencer à taper F8 au démarrage de votre PC de chargement.

- Sous Options de démarrage avancées, sélectionnez Mode sans échec avec réseau.

![Remove [Cleverhorse@ctemplar.com].HORSELIKER - boot options](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![Remove [Cleverhorse@ctemplar.com].HORSELIKER - boot options](https://www.2-remove-virus.com/wp-content/uploads/2016/10/remove-ci-282-boot-options.jpg)

- Ouvrez votre navigateur et télécharger l’utilitaire anti-malware.

- Utilisez l’utilitaire supprimer [Cleverhorse@ctemplar.com].HORSELIKER

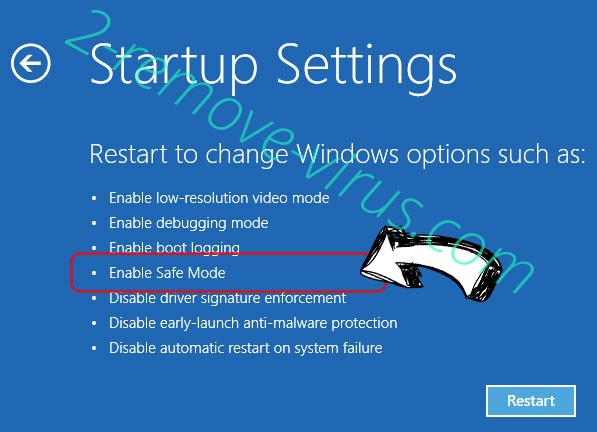

Supprimer [Cleverhorse@ctemplar.com].HORSELIKER de fenêtres 8/10

- Sur l’écran de connexion Windows, appuyez sur le bouton d’alimentation.

- Appuyez sur et maintenez Maj enfoncée et sélectionnez redémarrer.

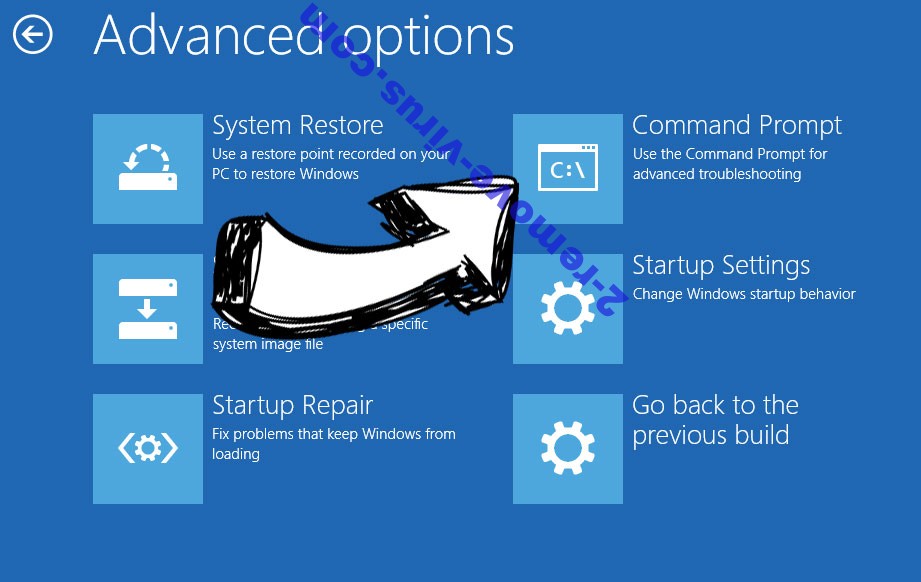

- Atteindre Troubleshoot → Advanced options → Start Settings.

- Choisissez Activer Mode sans échec ou Mode sans échec avec réseau sous paramètres de démarrage.

- Cliquez sur redémarrer.

- Ouvrez votre navigateur web et télécharger le malware remover.

- Le logiciel permet de supprimer [Cleverhorse@ctemplar.com].HORSELIKER

étape 2. Restaurez vos fichiers en utilisant la restauration du système

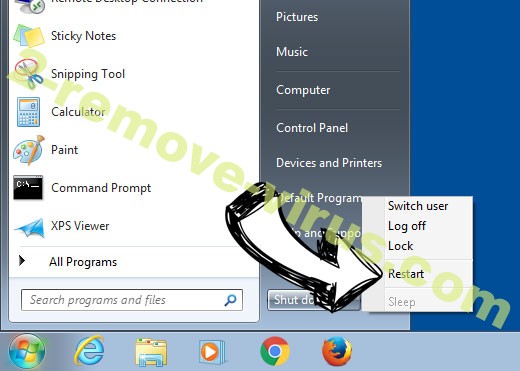

Suppression de [Cleverhorse@ctemplar.com].HORSELIKER dans Windows 7/Windows Vista/Windows XP

- Cliquez sur Démarrer et sélectionnez arrêt.

- Sélectionnez redémarrer et cliquez sur OK

- Quand votre PC commence à charger, appuyez plusieurs fois sur F8 pour ouvrir les Options de démarrage avancées

- Choisissez ligne de commande dans la liste.

- Type de cd restore et appuyez sur entrée.

![Uninstall [Cleverhorse@ctemplar.com].HORSELIKER - command prompt restore](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![Uninstall [Cleverhorse@ctemplar.com].HORSELIKER - command prompt restore](https://www.2-remove-virus.com/wp-content/uploads/2016/10/uninstall-ci-282-command-prompt-restore.jpg)

- Tapez rstrui.exe et appuyez sur entrée.

![Delete [Cleverhorse@ctemplar.com].HORSELIKER - command prompt restore execute](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![Delete [Cleverhorse@ctemplar.com].HORSELIKER - command prompt restore execute](https://www.2-remove-virus.com/wp-content/uploads/2016/10/delete-ci-282-command-prompt-restore-init.jpg)

- Cliquez sur suivant dans la nouvelle fenêtre, puis sélectionnez le point de restauration avant l’infection.

![[Cleverhorse@ctemplar.com].HORSELIKER - restore point](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![[Cleverhorse@ctemplar.com].HORSELIKER - restore point](https://www.2-remove-virus.com/wp-content/uploads/2016/10/virus-ci-282-restore-point.jpg)

- Cliquez à nouveau sur suivant, puis cliquez sur Oui pour lancer la restauration du système.

![[Cleverhorse@ctemplar.com].HORSELIKER removal - restore message](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![[Cleverhorse@ctemplar.com].HORSELIKER removal - restore message](https://www.2-remove-virus.com/wp-content/uploads/2016/10/ci-282-removal-restore-message.jpg)

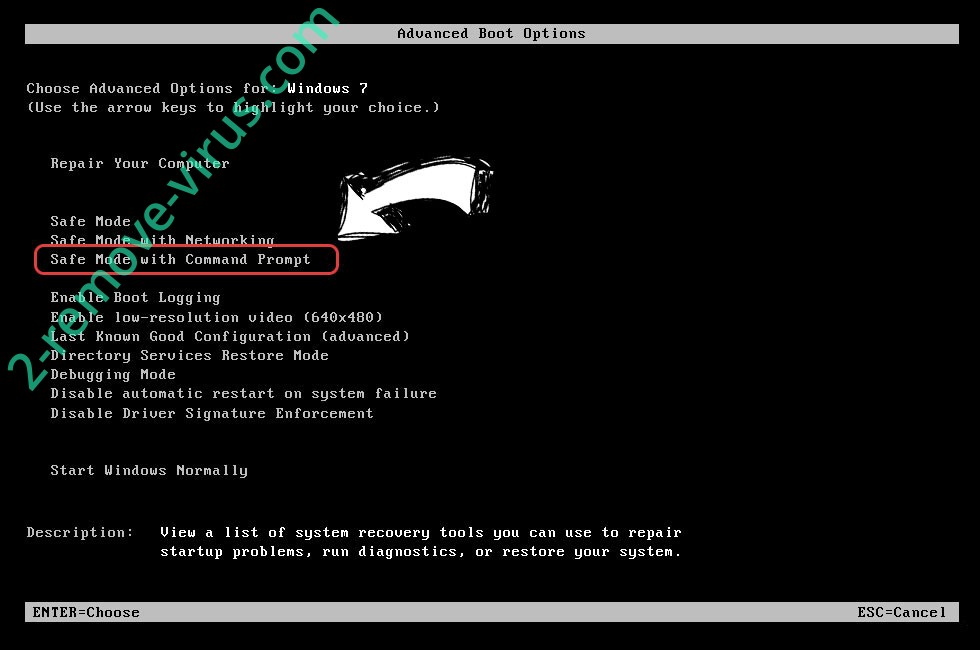

Supprimer [Cleverhorse@ctemplar.com].HORSELIKER de fenêtres 8/10

- Cliquez sur le bouton d’alimentation sur l’écran de connexion Windows.

- Maintenez Maj et cliquez sur redémarrer.

- Choisissez dépanner et allez dans les options avancées.

- Sélectionnez invite de commandes, puis cliquez sur redémarrer.

- Dans l’invite de commandes, entrée cd restore et appuyez sur entrée.

![Uninstall [Cleverhorse@ctemplar.com].HORSELIKER - command prompt restore](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![Uninstall [Cleverhorse@ctemplar.com].HORSELIKER - command prompt restore](https://www.2-remove-virus.com/wp-content/uploads/2016/10/uninstall-ci-282-command-prompt-restore.jpg)

- Tapez dans rstrui.exe, puis appuyez à nouveau sur Enter.

![Delete [Cleverhorse@ctemplar.com].HORSELIKER - command prompt restore execute](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![Delete [Cleverhorse@ctemplar.com].HORSELIKER - command prompt restore execute](https://www.2-remove-virus.com/wp-content/uploads/2016/10/delete-ci-282-command-prompt-restore-init.jpg)

- Cliquez sur suivant dans la nouvelle fenêtre restauration du système.

![Get rid of [Cleverhorse@ctemplar.com].HORSELIKER - restore init](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![Get rid of [Cleverhorse@ctemplar.com].HORSELIKER - restore init](https://www.2-remove-virus.com/wp-content/uploads/2016/10/ci-282-restore-init.jpg)

- Choisissez le point de restauration avant l’infection.

![[Cleverhorse@ctemplar.com].HORSELIKER - restore point](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![[Cleverhorse@ctemplar.com].HORSELIKER - restore point](https://www.2-remove-virus.com/wp-content/uploads/2016/10/virus-ci-282-restore-point.jpg)

- Cliquez sur suivant et puis cliquez sur Oui pour restaurer votre système.

![[Cleverhorse@ctemplar.com].HORSELIKER removal - restore message](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![[Cleverhorse@ctemplar.com].HORSELIKER removal - restore message](https://www.2-remove-virus.com/wp-content/uploads/2016/10/ci-282-removal-restore-message.jpg)