Lkhy ransomware fait partie de la famille des rançongiciels Djvu/STOP. Il s’agit d’un type de logiciel malveillant qui crypte les fichiers personnels et les prend essentiellement en otage. Il est considéré comme très dangereux car la récupération de fichiers n’est pas toujours possible si aucune sauvegarde n’est disponible.

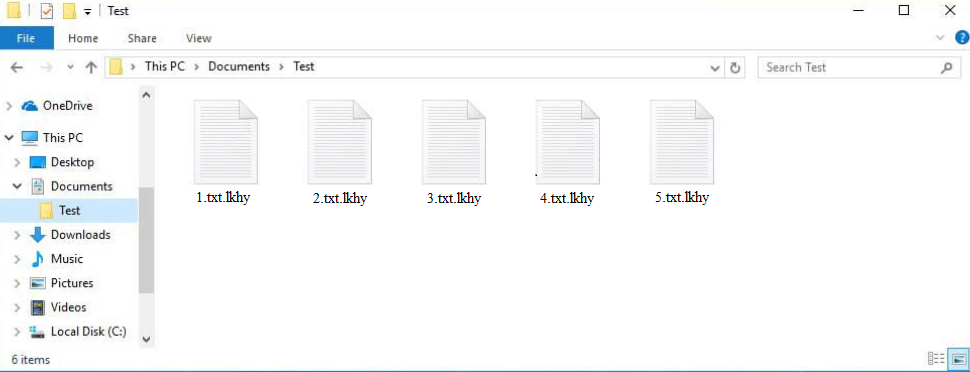

Lorsque les utilisateurs ouvrent un fichier infecté, le rançongiciel commence immédiatement le cryptage du fichier. Il cible tous les fichiers personnels, y compris les photos, les documents, les vidéos, etc. Les fichiers cryptés sont reconnaissables à l’extension .lkhy. Par exemple, un fichier image.jpg chiffré devient image.jpg.lkhy.

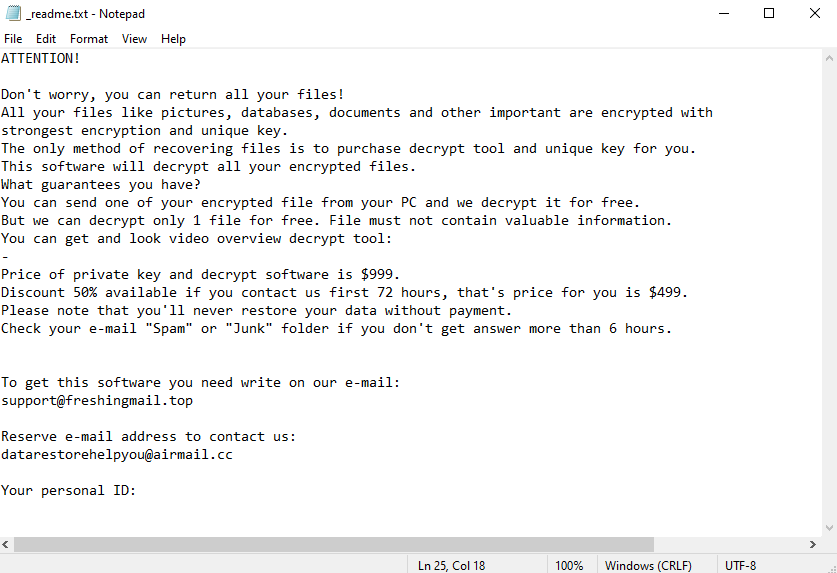

Les fichiers avec l’extension .lkhy ne pourront pas être ouverts à moins qu’ils ne soient d’abord déchiffrés avec un décrypteur spécial. Le processus d’acquisition du décrypteur est expliqué dans la _readme.txt demande de rançon qui est placée dans tous les dossiers contenant des fichiers cryptés. La note de rançon explique que pour obtenir le décrypteur, les victimes doivent d’abord payer une rançon de 999 $. Il y aurait une réduction de 50 % pour ceux qui entrent en contact avec des cybercriminels dans les 72 premières heures, ainsi qu’une option pour décrypter un fichier gratuitement tant qu’il ne contient aucune information importante.

Vous trouverez ci-dessous la demande de rançon complète pour Lkhy ransomware :

ATTENTION!

Don’t worry, you can return all your files!

All your files like pictures, databases, documents and other important are encrypted with strongest encryption and unique key.

The only method of recovering files is to purchase decrypt tool and unique key for you.

This software will decrypt all your encrypted files.

What guarantees you have?

You can send one of your encrypted file from your PC and we decrypt it for free.

But we can decrypt only 1 file for free. File must not contain valuable information.

You can get and look video overview decrypt tool:

–

Price of private key and decrypt software is $999.

Discount 50% available if you contact us first 72 hours, that’s price for you is $499.

Please note that you’ll never restore your data without payment.

Check your e-mail “Spam” or “Junk” folder if you don’t get answer more than 6 hours.To get this software you need write on our e-mail:

support@freshingmail.topReserve e-mail address to contact us:

datarestorehelpyou@airmail.ccYour personal ID:

Les utilisateurs qui n’ont pas de sauvegardes de fichiers peuvent envisager de payer la rançon. Cependant, cela n’est jamais recommandé pour plusieurs raisons. Tout d’abord, les victimes qui paient ne recevront pas forcément un décrypteur. Ce que les utilisateurs doivent garder à l’esprit, c’est que les opérateurs de rançongiciels sont des cybercriminels. Il n’y a aucune garantie qu’ils enverront un décrypteur à ceux qui paient parce qu’il n’y a rien pour les forcer à respecter leur part du marché. Malheureusement, de nombreux utilisateurs dans le passé n’ont pas reçu les décrypteurs pour lesquels ils ont payé. De plus, l’argent payé par les victimes est utilisé pour financer d’autres activités malveillantes, dont les mêmes utilisateurs peuvent être victimes.

Dès que les utilisateurs suppriment Lkhy ransomware de leurs ordinateurs, ils peuvent se connecter à leurs sauvegardes et commencer à récupérer des fichiers. Il est important de supprimer Lkhy ransomware complètement avec un logiciel anti-malware avant d’accéder à la sauvegarde pour éviter que les fichiers sauvegardés ne soient également cryptés. Si les utilisateurs n’ont pas de sauvegarde, leur seule option est d’attendre qu’un décrypteur gratuit Lkhy ransomware soit publié.

Comment les rançongiciels infectent-ils les ordinateurs des utilisateurs ?

Les infections par des logiciels malveillants, y compris les rançongiciels, sont distribuées de plusieurs manières, telles que les torrents et les e-mails. Les utilisateurs qui ont de bonnes habitudes en ligne sont généralement moins susceptibles de contracter une infection que ceux qui adoptent un comportement en ligne à risque, comme l’utilisation de torrents pour télécharger du contenu protégé par le droit d’auteur. Développer de meilleures habitudes est l’une des meilleures mesures préventives.

Les rançongiciels sont souvent distribués par le biais de pièces jointes à des e-mails. Les cybercriminels ajoutent des fichiers infectés par des logiciels malveillants aux e-mails et lorsque les utilisateurs ouvrent ces fichiers, leurs ordinateurs sont infectés. Les e-mails malveillants qui ciblent un grand nombre d’utilisateurs en même temps sont généralement assez évidents. Le plus gros cadeau est les fautes de grammaire et d’orthographe. Les e-mails sont conçus pour donner l’impression qu’ils sont envoyés par des entreprises légitimes, mais comme ils sont pleins d’erreurs, il devient évident qu’ils sont faux. Les expéditeurs malveillants tentent de pousser les utilisateurs à ouvrir le fichier joint en prétendant qu’il s’agit d’un document important qui doit être examiné.

Une chose que les utilisateurs doivent prendre en compte est la façon dont un e-mail s’adresse à eux. Si l’expéditeur prétend provenir d’une entreprise dont les utilisateurs utilisent les services, mais s’adresse aux utilisateurs en utilisant des mots génériques tels que Membre, Utilisateur, Client, etc., l’e-mail est probablement un spam ou malveillant. Les e-mails légitimes s’adressent aux utilisateurs par leur nom, ou plutôt par le nom qu’ils ont donné aux entreprises.

Certains utilisateurs peuvent être ciblés par des attaques plus sophistiquées. Les e-mails faisant partie d’une campagne d’e-mail sophistiquée seraient beaucoup plus convaincants, sans fautes de grammaire/orthographe, et avec des informations spécifiques pour rendre l’e-mail plus crédible. Il est fortement recommandé d’analyser toutes les pièces jointes non sollicitées à l’aide d’un logiciel anti-malware ou VirusTotal avant de les ouvrir. Cela garantirait qu’un fichier malveillant n’est pas ouvert sur un appareil.

Les acteurs malveillants utilisent également des torrents pour distribuer des logiciels malveillants. C’est un excellent moyen de propager des logiciels malveillants, car les sites de torrents sont souvent mal réglementés et de nombreux utilisateurs ne peuvent pas reconnaître les logiciels malveillants dans les torrents. Le plus souvent, les logiciels malveillants se trouvent dans les torrents pour le contenu de divertissement, y compris les films, les séries télévisées et les jeux vidéo. Les utilisateurs sont découragés de pirater du contenu protégé par le droit d’auteur à l’aide de torrents, et de pirater en général, car il s’agit non seulement d’un vol de contenu, mais aussi d’un danger pour l’ordinateur.

Lkhy ransomware enlèvement

Les utilisateurs disposant d’une sauvegarde peuvent commencer à récupérer des fichiers dès qu’ils les suppriment Lkhy ransomware de l’ordinateur. Il est recommandé de supprimer Lkhy ransomware l’utilisation d’un programme anti-malware, car il s’agit d’une infection très complexe. Si les utilisateurs essaient de le faire manuellement, ils pourraient finir par causer des dommages supplémentaires à leurs appareils.

Une fois que l’ordinateur est débarrassé des rançongiciels, les utilisateurs peuvent se connecter en toute sécurité à leurs sauvegardes et commencer à récupérer des fichiers. Pour les utilisateurs n’ayant pas de sauvegarde, la récupération de fichiers ne sera pas nécessairement possible. La seule option pour les utilisateurs est d’attendre qu’un décrypteur gratuit Lkhy ransomware soit publié. Cependant, il n’est pas clair s’il sera un jour publié. Si c’est le cas, il sera disponible sur NoMoreRansom . S’il ne peut pas être trouvé sur NoMoreRansom, il ne sera disponible nulle part ailleurs.

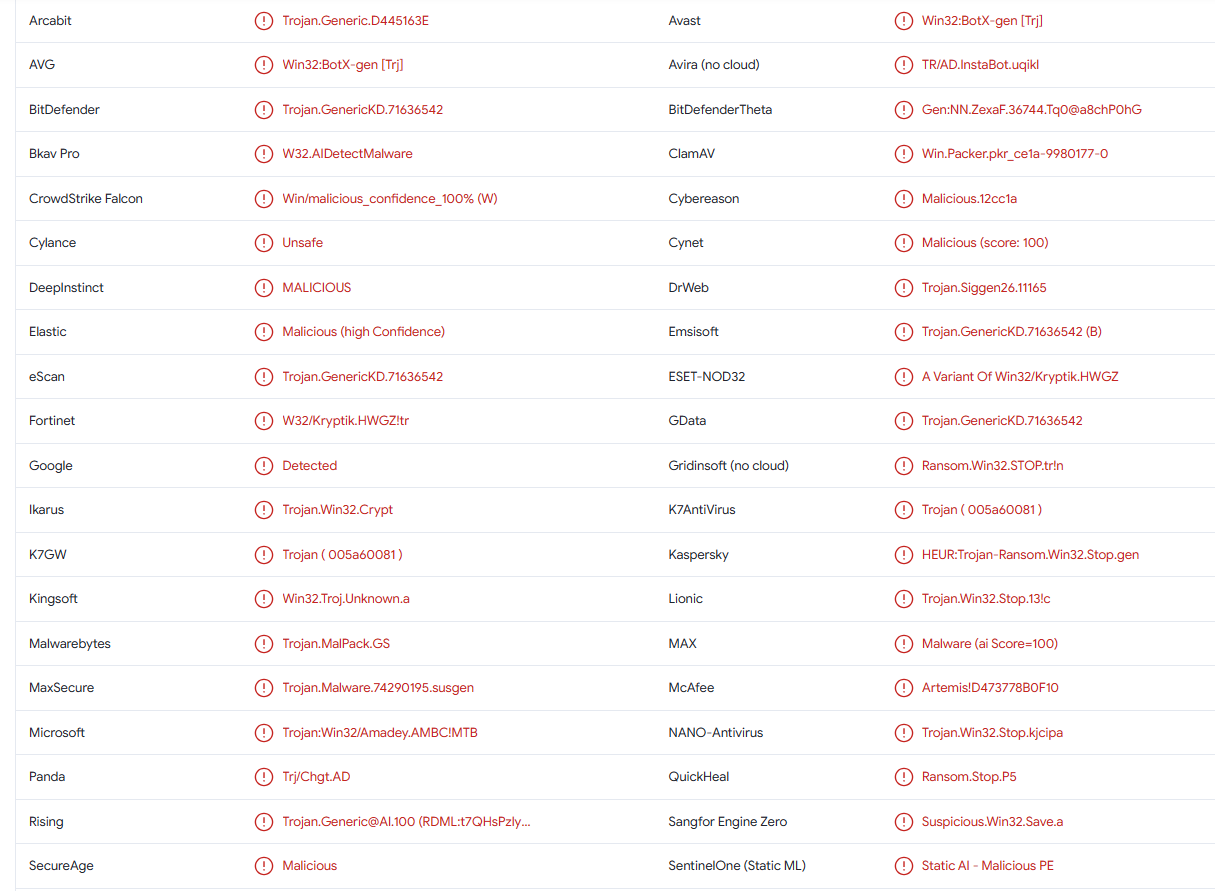

Lkhy ransomware est détecté comme suit :

- Win32 :BotX-gen [Trj] par AVG/Avast

- Trojan.GenericKD.71636542 par Bitdefender

- Trojan.MalPack.GS par Malwarebytes

- Cheval de Troie :Win32/Amadey.AMBC ! VTT par Microsoft

- Trojan.GenericKD.71636542 (B) par Emsisoft

- Une variante de Win32/Kryptik.HWGZ par ESET

- HEUR :Trojan-Ransom.Win32.Stop.gen par Kaspersky

- Ransom.Win32.STOP.YXEBNZ par TrendMirco

- Artémis! D473778B0F10 par McAfee