Sur [ponce.lorena@aol.com] ransomware virus

Le ransomware connu comme [ponce.lorena@aol.com] ransomware est classé comme un très dommageable de l’infection, en raison de la quantité de dommages qu’il pourrait causer. Si ransomware était inconnu jusqu’à maintenant, vous pourriez être dedans pour une surprise. Lorsque les fichiers sont cryptés à l’aide d’un algorithme de cryptage puissant, vous serez incapable de les ouvrir comme ils vont être verrouillé. Ransomware est considéré comme l’un des plus dangereux infections que vous pourriez rencontrer à cause cryptage de fichier n’est pas possible dans tous les cas.

Il vous sera également offert pour acheter un décryptage de l’utilitaire pour un certain montant d’argent, mais il ya un couple de raisons pour lesquelles cette option n’est pas suggéré. Tout d’abord, payer ne pouvons garantir le déchiffrement des données. Quel est l’arrêt des escrocs de simplement prendre votre argent, sans vous donner un outil de déchiffrement. De plus, en payant, vous seriez le financement des projets (plus de données cryptage de logiciels malveillants et les logiciels malveillants) de ces cyber-criminels. Voulez-vous vraiment à l’appui de la nature de l’activité criminelle. Quand les gens paient, cryptage de fichier malware devient de plus en plus rentable, donc leurre de plus malveillant parties. Les Situations où vous risquez de perdre vos données sont plutôt typiques de sorte qu’il peut être plus sage d’investir dans la sauvegarde. Vous pouvez ensuite restaurer des fichiers à partir d’une sauvegarde une fois que vous effacez [ponce.lorena@aol.com] ransomware ou de menaces. Si vous n’avez pas rencontré ransomware, il est également possible que vous ne savez pas comment il a réussi à entrer dans votre ordinateur, c’est pourquoi vous devez lire attentivement le paragraphe suivant.

Ransomware répartition des moyens

La plupart des communes ransomware de distribution sont des moyens par le biais de spam e-mails, et des kits d’exploit téléchargements malveillants. Il n’est généralement pas nécessaire de trouver des méthodes plus élaborées que beaucoup de gens ne sont pas prudents lorsqu’ils utilisent des e-mails et les fichiers de téléchargement. Il y a une possibilité qu’une description plus détaillée de la méthode a été utilisée pour l’infection, comme certains le ransomware ne les utiliser. Cyber-escrocs ont simplement besoin d’utiliser un bien connu nom de la société, d’écrire de manière convaincante l’e-mail, ajouter le malware en proie à de fichier à l’e-mail et l’envoyer à d’éventuelles victimes. Souvent, les e-mails de mentionner l’argent, que les utilisateurs ont tendance à prendre au sérieux. Souvent, les escrocs prétendent être d’Amazon, avec le courriel vous informant qu’il y avait une activité inhabituelle sur votre compte ou un achat a été effectué. Quand vous travaillez avec des e-mails, il y a certains signes de regarder dehors pour si vous souhaitez sécuriser votre système. Il est important que vous vérifiez l’expéditeur pour voir si ils vous sont familiers, et si elles sont fiables. Si l’expéditeur s’avère être quelqu’un que vous connaissez, ne vous précipitez pas à ouvrir le fichier, le premier avec précaution de vérifier l’adresse e-mail. Flagrante des fautes de grammaire sont aussi un signe. Un autre signe évident est votre nom n’est pas utilisé dans le message d’accueil, si légitime de la société/l’expéditeur ont été pour vous envoyer des courriels, ils seraient certainement connaître votre nom et l’utiliser à la place d’un salut universel, faisant référence à vous en tant que Client ou de l’adhérent. Certains ransomware peut également utiliser des vulnérabilités dans les ordinateurs pour y entrer. Le logiciel est livré avec certains points faibles qui peuvent être utilisés pour les logiciels malveillants de pénétrer dans un ordinateur, mais les vendeurs patch dès qu’ils sont découverts. Malheureusement, comme indiqué par le WannaCry ransomware, pas tout le monde installe les correctifs, pour une raison ou une autre. Les Situations où le malware utilise les points faibles de s’est pourquoi il est essentiel que vous mettez à jour votre logiciel souvent. Les patchs peuvent s’installer automatiquement, si vous trouvez ces alertes ennuyeux.

Comment se comporter

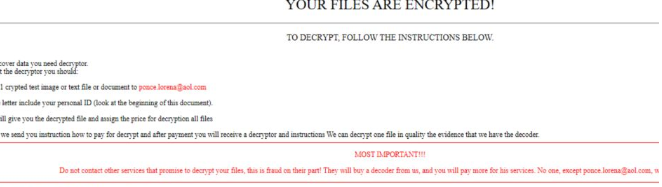

Ransomware ne vise que certains fichiers, et quand ils sont identifiés, ils sont codés presque immédiatement. Vos fichiers ne sont pas accessibles, de sorte que même si vous ne remarquez pas le processus de cryptage, vous saurez que quelque chose n’est pas droite par la suite. Vérifiez que vos fichiers pour des extensions étranges, ils ils vous aider à identifier le ransomware. De puissants algorithmes de chiffrement peut avoir été utilisé pour chiffrer vos données, et il est possible qu’ils pourraient être chiffrés en permanence. Dans une note, les pirates s’expliquer ce qui est arrivé à vos fichiers, et vous offrir un moyen de les déchiffrer. Ils vont vous offrir un outil de déchiffrement, ce qui vous coûtera. La note doit clairement afficher le prix pour le déchiffreur mais si elle ne le fait pas, il va vous donner un moyen de communiquer avec les pirates de définir un prix. Juste comme nous en avons discuté ci-dessus, nous vous suggère de ne pas satisfaire les exigences. Si vous êtes déterminé à payer, il devrait être un dernier recours. Peut-être que vous avez stocké vos fichiers quelque part, mais tout simplement oublié. Ou, si la chance est de votre côté, un déchiffreur aurait pu être libéré. Les spécialistes de la sécurité sont, dans certains cas, en mesure de libérer decryptors gratuitement, s’ils sont capables de fendre les données cryptage de logiciels malveillants. Prendre cette option en considération et que si vous êtes certain il n’y a pas de décryptage de l’outil, si vous même de penser à satisfaire les exigences. Une sage investissement serait de sauvegarde. Si la sauvegarde a été faite avant que l’infection a eu lieu, vous pouvez récupérer des données après l’effacement [ponce.lorena@aol.com] ransomware virus. Maintenant que vous êtes conscient de la façon dont beaucoup de mal de ce type d’infection peut le faire, faites de votre mieux pour les éviter. Bâton de légitime des sources de téléchargement, d’être vigilants lorsqu’ils traitent avec les fichiers ajoutés à des e-mails, et assurez-vous de garder votre logiciel à jour tout le temps.

[ponce.lorena@aol.com] ransomware suppression

Mettre en œuvre de logiciels malveillants outil de suppression pour obtenir le fichier de codage de programme malveillant de votre système si il est encore dans votre système. Il peut être assez difficile à réparer manuellement [ponce.lorena@aol.com] ransomware virus, car vous risquez d’endommager accidentellement votre système. Aller avec l’option automatique serait un bien meilleur choix. Une suppression de logiciels malveillants programme est fait pour prendre soin de ces infections, selon que vous avez choisi, il peut même arrêter une infection de nuire. Choisissez un programme fiable, et une fois qu’il est installé, scan de votre appareil pour l’infection. Cependant, l’outil n’est pas capable de déchiffrer les fichiers, donc ne soyez pas surpris de vos fichiers cryptés. Lorsque votre système est propre, commencer la sauvegarde régulière de vos données.

Offers

Télécharger outil de suppressionto scan for [ponce.lorena@aol.com] ransomwareUse our recommended removal tool to scan for [ponce.lorena@aol.com] ransomware. Trial version of provides detection of computer threats like [ponce.lorena@aol.com] ransomware and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about SpyWarrior and Uninstall Instructions. Please review SpyWarrior EULA and Privacy Policy. SpyWarrior scanner is free. If it detects a malware, purchase its full version to remove it.

WiperSoft examen détails WiperSoft est un outil de sécurité qui offre une sécurité en temps réel contre les menaces potentielles. De nos jours, beaucoup d’utilisateurs ont tendance à téléc ...

Télécharger|plus

Est MacKeeper un virus ?MacKeeper n’est pas un virus, ni est-ce une arnaque. Bien qu’il existe différentes opinions sur le programme sur Internet, beaucoup de ceux qui déteste tellement notoire ...

Télécharger|plus

Alors que les créateurs de MalwareBytes anti-malware n'ont pas été dans ce métier depuis longtemps, ils constituent pour elle avec leur approche enthousiaste. Statistique de ces sites comme CNET m ...

Télécharger|plus

Quick Menu

étape 1. Supprimer [ponce.lorena@aol.com] ransomware en Mode sans échec avec réseau.

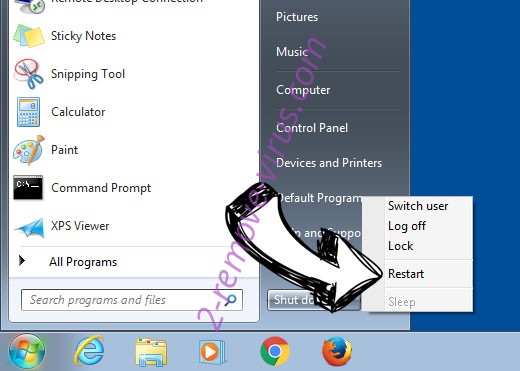

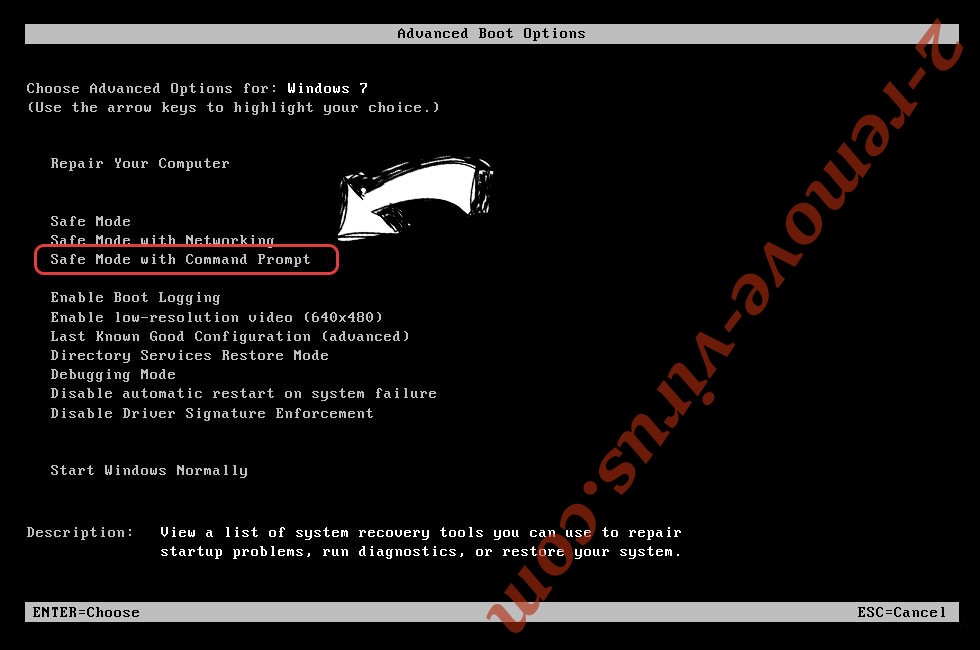

Supprimer [ponce.lorena@aol.com] ransomware de Windows 7/Windows Vista/Windows XP

- Cliquez sur Démarrer et sélectionnez arrêter.

- Sélectionnez redémarrer, puis cliquez sur OK.

- Commencer à taper F8 au démarrage de votre PC de chargement.

- Sous Options de démarrage avancées, sélectionnez Mode sans échec avec réseau.

![Remove [ponce.lorena@aol.com] ransomware - boot options](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![Remove [ponce.lorena@aol.com] ransomware - boot options](https://www.2-remove-virus.com/wp-content/uploads/2016/12/remove-ci-353-boot-options.jpg)

- Ouvrez votre navigateur et télécharger l’utilitaire anti-malware.

- Utilisez l’utilitaire supprimer [ponce.lorena@aol.com] ransomware

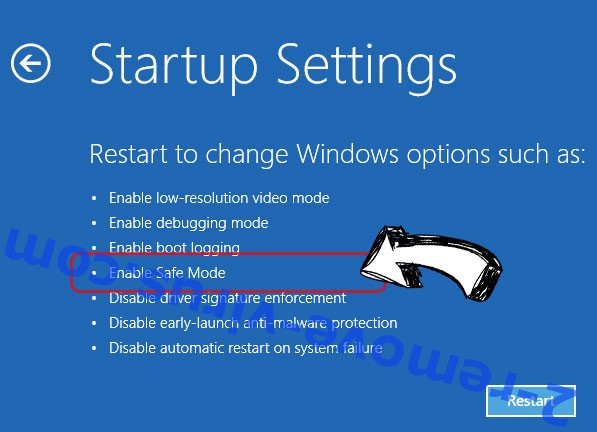

Supprimer [ponce.lorena@aol.com] ransomware de fenêtres 8/10

- Sur l’écran de connexion Windows, appuyez sur le bouton d’alimentation.

- Appuyez sur et maintenez Maj enfoncée et sélectionnez redémarrer.

- Atteindre Troubleshoot → Advanced options → Start Settings.

- Choisissez Activer Mode sans échec ou Mode sans échec avec réseau sous paramètres de démarrage.

- Cliquez sur redémarrer.

- Ouvrez votre navigateur web et télécharger le malware remover.

- Le logiciel permet de supprimer [ponce.lorena@aol.com] ransomware

étape 2. Restaurez vos fichiers en utilisant la restauration du système

Suppression de [ponce.lorena@aol.com] ransomware dans Windows 7/Windows Vista/Windows XP

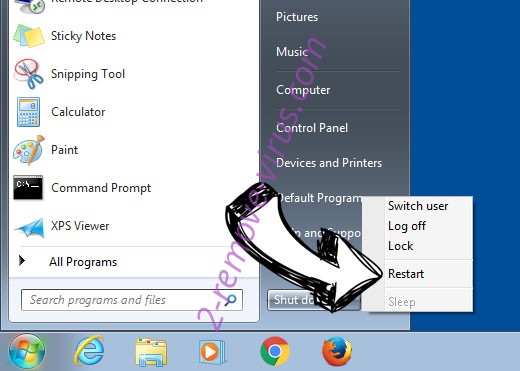

- Cliquez sur Démarrer et sélectionnez arrêt.

- Sélectionnez redémarrer et cliquez sur OK

- Quand votre PC commence à charger, appuyez plusieurs fois sur F8 pour ouvrir les Options de démarrage avancées

- Choisissez ligne de commande dans la liste.

- Type de cd restore et appuyez sur entrée.

![Uninstall [ponce.lorena@aol.com] ransomware - command prompt restore](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![Uninstall [ponce.lorena@aol.com] ransomware - command prompt restore](https://www.2-remove-virus.com/wp-content/uploads/2016/12/uninstall-ci-353-command-prompt-restore.jpg)

- Tapez rstrui.exe et appuyez sur entrée.

![Delete [ponce.lorena@aol.com] ransomware - command prompt restore execute](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![Delete [ponce.lorena@aol.com] ransomware - command prompt restore execute](https://www.2-remove-virus.com/wp-content/uploads/2016/12/delete-ci-353-command-prompt-restore-init.jpg)

- Cliquez sur suivant dans la nouvelle fenêtre, puis sélectionnez le point de restauration avant l’infection.

![[ponce.lorena@aol.com] ransomware - restore point](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![[ponce.lorena@aol.com] ransomware - restore point](https://www.2-remove-virus.com/wp-content/uploads/2016/12/virus-ci-353-restore-point.jpg)

- Cliquez à nouveau sur suivant, puis cliquez sur Oui pour lancer la restauration du système.

![[ponce.lorena@aol.com] ransomware removal - restore message](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![[ponce.lorena@aol.com] ransomware removal - restore message](https://www.2-remove-virus.com/wp-content/uploads/2016/12/ci-353-removal-restore-message.jpg)

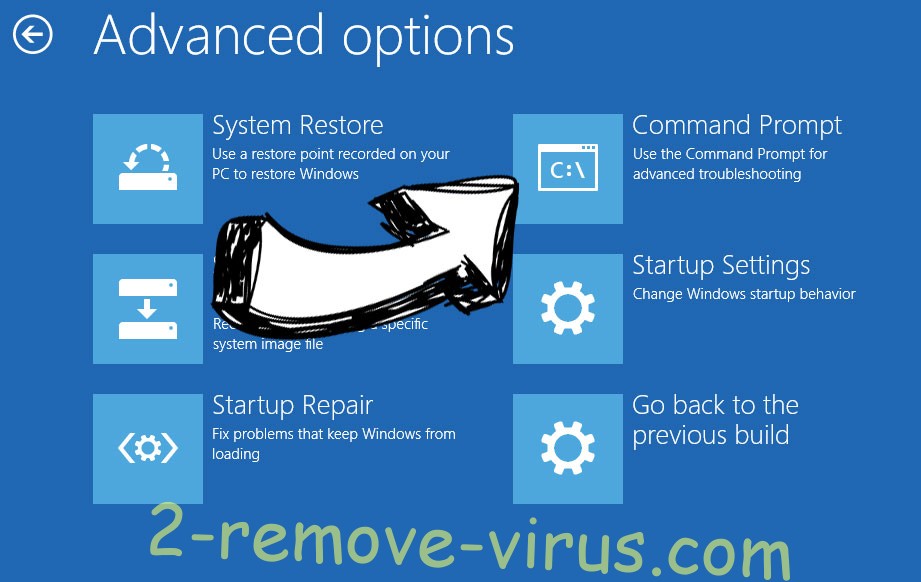

Supprimer [ponce.lorena@aol.com] ransomware de fenêtres 8/10

- Cliquez sur le bouton d’alimentation sur l’écran de connexion Windows.

- Maintenez Maj et cliquez sur redémarrer.

- Choisissez dépanner et allez dans les options avancées.

- Sélectionnez invite de commandes, puis cliquez sur redémarrer.

- Dans l’invite de commandes, entrée cd restore et appuyez sur entrée.

![Uninstall [ponce.lorena@aol.com] ransomware - command prompt restore](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![Uninstall [ponce.lorena@aol.com] ransomware - command prompt restore](https://www.2-remove-virus.com/wp-content/uploads/2016/12/uninstall-ci-353-command-prompt-restore.jpg)

- Tapez dans rstrui.exe, puis appuyez à nouveau sur Enter.

![Delete [ponce.lorena@aol.com] ransomware - command prompt restore execute](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![Delete [ponce.lorena@aol.com] ransomware - command prompt restore execute](https://www.2-remove-virus.com/wp-content/uploads/2016/12/delete-ci-353-command-prompt-restore-init.jpg)

- Cliquez sur suivant dans la nouvelle fenêtre restauration du système.

![Get rid of [ponce.lorena@aol.com] ransomware - restore init](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![Get rid of [ponce.lorena@aol.com] ransomware - restore init](https://www.2-remove-virus.com/wp-content/uploads/2016/12/ci-353-restore-init.jpg)

- Choisissez le point de restauration avant l’infection.

![[ponce.lorena@aol.com] ransomware - restore point](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![[ponce.lorena@aol.com] ransomware - restore point](https://www.2-remove-virus.com/wp-content/uploads/2016/12/virus-ci-353-restore-point.jpg)

- Cliquez sur suivant et puis cliquez sur Oui pour restaurer votre système.

![[ponce.lorena@aol.com] ransomware removal - restore message](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![[ponce.lorena@aol.com] ransomware removal - restore message](https://www.2-remove-virus.com/wp-content/uploads/2016/12/ci-353-removal-restore-message.jpg)