Lazarus csoport, a hírhedt szaggató köhögés csoport -val kapcsolatok -hoz Észak-Koreai kormányzat, van tudosított használ egy új multi- emelvény malware szerkezet, szinkronizált MATA, -hoz cél testületi hálózat világszerte. A Lazarus csoport évek óta aktív, először 2014-ben szerzett világszerte figyelmet a Sony Films feltöréséért, majd a 2017-es WannaCry zsarolóprogramok elleni támadás mögött. De ennél sokkal régebb óta vesznek célba országokat. Pénzügyi szervezetek olyan országokban, mint India, Mexikó, Dél-Korea, Vietnam, Chile már célzott a múltban, valamint a kormányzati, média, és a technológiai ágazatokban. Ez a fejlett MATA malware framework a lazarus legújabb eszköze, amelyet különböző entitások megcélzására használnak.

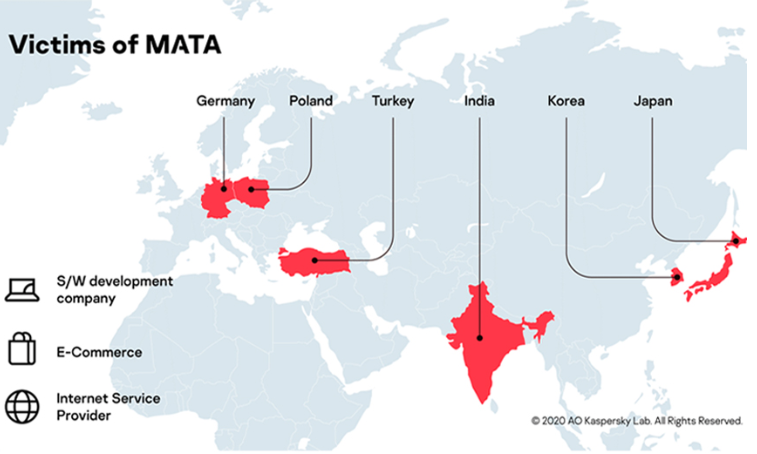

A MATA-t a közelmúltban szúrta ki a Kaspersky Lab globális kutatási és elemzési csapata, és úgy tűnik, hogy olyan országokban, mint Németország, Lengyelország, Törökország, India, Korea és Japán vállalatai ellen használták. A célzott vállalatok közé tartozik a szoftverfejlesztés és az e-kereskedelmi vállalatok, valamint egy internet szolgáltató.

“A telemetriaalapján több olyan áldozatot sikerült azonosítani, akiket a MATA keretrendszer fertőzött meg. A fertőzés nem korlátozódik egy adott területre. Az áldozatokat Lengyelországban, Németországban, Törökországban, Koreában, Japánban és Indiában vették fel. Ráadásul, a színész kiegyezés rendszereket -ban különböző iparágak, beleértve egy szoftver fejlődés társaság, egy e- kereskedelmi társaság és egy Internet szolgáltatás eltartó” Kaspersky mondott.

MATA malware framework használták a kísérlet, hogy ellopja az ügyfél adatbázisok

A MATA malware framework számos olyan funkcióval rendelkezik, amelyek számos különböző rosszindulatú tevékenységet hajthatnak végre egy fertőzött eszközön, és megcélozhatják a Windows, Linux és macOS operációs rendszereket. Támadás végrehajtásakor a rosszindulatú szereplők mata-t használhatnak a fájlok és a rendszerfolyamatok kezelésére, dl-ek befecskendezésére és HTTP-proxyk létrehozására.

A Kaspersky szerint, aki részletesen kiadott report erről, a MATA-val kapcsolatos műtárgyakat először 2018 áprilisa körül használták. Agresszíven használták, hogy beszivárogjanak a vállalatokba a világ minden táján.

“A MATA-val kapcsolatos első leleteket 2018 áprilisában használták fel. Ezt követően, a színész mögött haladó malware keret használt ez agresszíven -hoz beszivárog testületek világszerte” Kaspersky‒s beszámol mond.

Bár a Lazarus teljes szándékai csak találgathatók, elég egyértelmű, hogy az egyik érdekük az ügyfél-adatbázis. Kaspersky észrevette, hogy az egyik esetben, amikor mata és a dugó volt telepítve, a rosszindulatú szereplők működési megpróbálta megtalálni az áldozat adatbázisát, és végre több adatbázis lekérdezések ellopni az ügyféllistát, bár nem ismert, hogy sikeresek voltak. A zsarolóprogramok terjesztése is az egyik célja lehet, mivel egy adott esetben az áldozatot VHD zsarolóprogramokkal fertőzték meg.

Kaspersky birtokol összekapcsolt MATA -hoz Lázár csoport azon alapszik egyedülálló orchestrator reszelő nevek amit voltak is észrevesz -ban változat -ból Manuscrypt trójai, melyik van tudni -hoz lenni szerszám használt mellett Észak-Koreai bárdok.

“Továbbá a MATA globális konfigurációs adatokat használ, beleértve a véletlenszerűen generált munkamenet-azonosítót, a dátumalapú verzióadatokat, az alvási időközt és a több C2- és C2-kiszolgálócímet. Láttuk, hogy az egyik Manuscrypt változatok (ab09f6a249ca88d1a036ee7a02cdd16) részvények hasonló konfigurációs struktúra a MATA keret,” Kaspersky hozzá.

Kaspersky előre, hogy a malware fog fejlődni a jövőben.