Lazarus Group, kelompok hacking yang terkenal dengan ikatan dengan pemerintah Korea Utara, dilaporkan menggunakan kerangka kerja malware multi-platform baru, yang dijuluki MATA, untuk menargetkan jaringan perusahaan di seluruh dunia. Lazarus kelompok telah aktif selama bertahun-tahun, mereka pertama kali mendapatkan perhatian di seluruh dunia untuk hacking Sony Films di 2014 dan kemudian untuk berada di belakang 2017 WannaCry ransomware serangan. Tapi mereka telah menargetkan negara untuk jauh lebih lama dari itu. Organisasi keuangan di negara seperti India, Meksiko, Korea Selatan, Vietnam, Chili telah ditargetkan di masa lalu, serta sektor pemerintah, media, dan teknologi. Lanjutan ini MATA malware framework adalah alat terbaru yang Lazarus gunakan untuk menargetkan berbagai entitas.

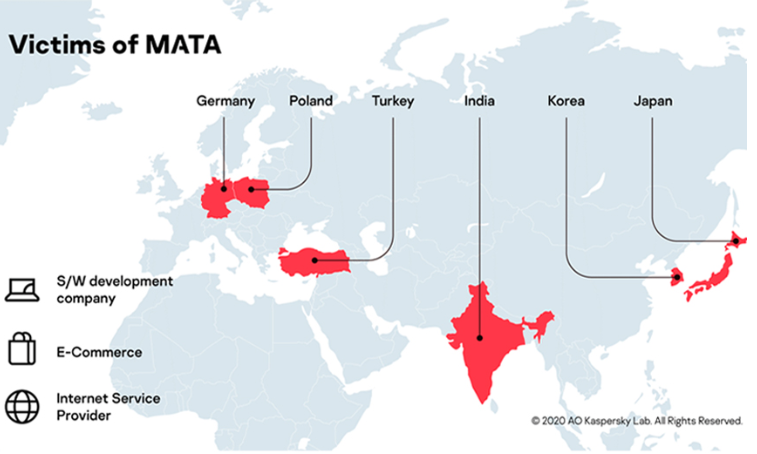

MATA baru-baru ini terlihat oleh tim riset dan analisis global dari Kaspersky Lab, dan tampaknya digunakan untuk menyerang entitas korporasi di negara seperti Jerman, Polandia, Turki, India, Korea, dan Jepang. Perusahaan target termasuk pengembangan perangkat lunak dan perusahaan e-commerce, serta penyedia layanan internet.

“Berdasarkan telemetri kami, kami telah mampu mengidentifikasi beberapa korban yang terinfeksi oleh kerangka MATA. Infeksi tidak terbatas pada wilayah tertentu. Korban direkam di Polandia, Jerman, Turki, Korea, Jepang dan India. Selain itu, aktor dikompromikan sistem di berbagai industri, termasuk perusahaan pengembangan perangkat lunak, sebuah perusahaan e-commerce dan penyedia layanan internet, “kata Kaspersky.

MATA malware framework digunakan dalam upaya untuk mencuri database pelanggan

MATA malware framework Memiliki banyak fitur yang dapat melakukan berbagai kegiatan berbahaya yang berbeda pada perangkat yang terinfeksi, dan dapat menargetkan sistem operasi Windows, Linux, dan macOS. Ketika mengeksekusi sebuah serangan, pelaku jahat mungkin menggunakan MATA untuk memanipulasi file dan proses sistem, menyuntikkan dll dan membuat proxy HTTP.

Menurut Kaspersky, yang merilis ekstensif report tentang ini, mata yang berhubungan dengan artefak pertama kali digunakan sekitar April 2018. Itu secara agresif digunakan untuk menyusup entitas korporasi di seluruh dunia.

“Artefak pertama yang kami temukan berkaitan dengan MATA digunakan sekitar April 2018. Setelah itu, aktor di balik kerangka kerja malware canggih ini menggunakannya secara agresif untuk menyusup ke entitas korporat di seluruh dunia, “kata laporan Kaspersky.

Sementara niat penuh Lazarus hanya bisa ditebak, cukup jelas bahwa salah satu minat mereka adalah basis data pelanggan. Kaspersky melihat bahwa dalam satu kasus di mana MATA dan plugin yang dikerahkan, pelaku jahat yang beroperasi itu mencoba untuk menemukan database korban dan mengeksekusi beberapa query database untuk mencuri daftar pelanggan, meskipun tidak diketahui apakah mereka berhasil. Mendistribusikan ransomware juga mungkin salah satu tujuannya, seperti yang digunakan untuk menginfeksi korban dengan ransomware VHD dalam satu kasus tertentu.

Kaspersky telah terhubung MATA ke Lazarus kelompok berdasarkan nama file pengelola yang unik yang juga melihat dalam versi dari Manuscrypt Trojan, yang dikenal sebagai alat yang digunakan oleh hacker Korea Utara.

“Selain itu, MATA menggunakan data konfigurasi global termasuk ID sesi yang dihasilkan secara acak, informasi versi berbasis tanggal, interval tidur dan beberapa alamat server C2s dan C2. Kita telah melihat bahwa salah satu varian Manuscrypt (ab09f6a249ca88d1a036eee7a02cdd16) berbagi struktur konfigurasi yang sama dengan kerangka MATA, “tambah Kaspersky.

Kaspersky mengantisipasi bahwa malware akan berkembang di masa depan.