Aplikasi jahat yang dibuat khusus untuk ponsel Android telah menyebarkan untuk sementara waktu sekarang. Beberapa dari mereka dapat mengunci perangkat dan menyajikan pengguna dengan pemberitahuan palsu yang mengaku berasal dari fasilitas pemerintah. Orang lain mengatur untuk tidak hanya membatasi akses ke telepon, tetapi juga untuk mengenkripsi file yang tersimpan di atasnya. Ancaman baru untuk perangkat Android yang dapat diam-diam memperoleh hak Administrator perangkat dan mengunci keluar pengguna dengan mengubah PIN kunci layar mereka akan dibahas dalam artikel ini.

Aplikasi ransomware, sering disebut sebagai Android/Lockerpin.A, menyebar dengan menggunakan rekayasa sosial trik. Itu menyamar sebagai aplikasi untuk melihat video porno yang disebut Droid porno. Aplikasi tidak bisa di-download dari Google Play Store, yang berarti bahwa satu-satunya cara untuk memperoleh itu adalah melalui sumber-sumber pihak ketiga. App berbahaya kebanyakan menginfeksi perangkat terletak di Amerika Serikat, namun, negara-negara lain mungkin akan terpengaruh juga.

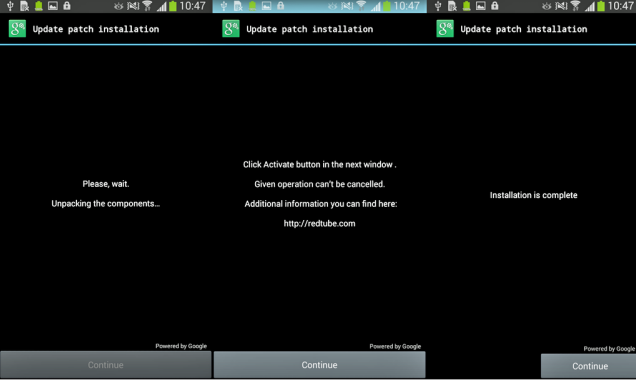

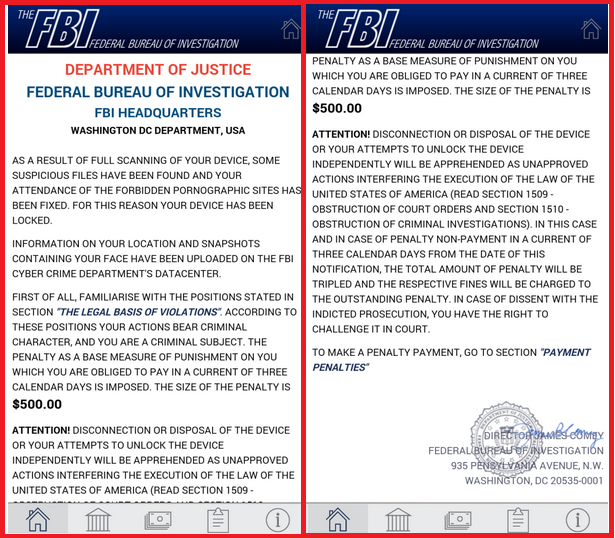

Setelah malware terinstal, itu memperoleh hak Administrator perangkat dengan overlaying jendela aktivasi dengan jendela “Update instalasi patch” palsu. Jika pengguna setuju untuk instalasi ini, ancaman diam-diam memperoleh hak Administrator. Tidak lama setelah itu, tanda palsu yang diduga berasal dari FBI mengklaim bahwa pengguna harus membayar $500 untuk melihat dilarang konten pornografi. Setelah pemberitahuan palsu ditampilkan, malware kunci layar dan me-reset PIN kunci layar. Pengguna tidak lagi dapat mengakses perangkat tanpa akses root atau pabrik ulang itu, yang akan mengakibatkan hilangnya semua data yang tersimpan pada Android.

Aspek lain dari infeksi ini yang harus disebutkan adalah penggunaan bela diri agresif taktik yang belum pernah dipakai sebelumnya Android malware. Jika pengguna mencoba untuk menonaktifkan hak Administrator perangkat untuk ransomware, itu akan mengaktifkan kembali hak-hak istimewa dengan menggunakan fungsi panggilan balik yang sudah terdaftar atau dengan menampilkan jendela palsu, yang mengklaim bahwa operasi adalah dilarang. Selain itu, aplikasi berbahaya bahkan dapat mencoba membunuh proses anti virus untuk mencegah pengguna menghapus itu.

Aspek lain dari infeksi ini yang harus disebutkan adalah penggunaan bela diri agresif taktik yang belum pernah dipakai sebelumnya Android malware. Jika pengguna mencoba untuk menonaktifkan hak Administrator perangkat untuk ransomware, itu akan mengaktifkan kembali hak-hak istimewa dengan menggunakan fungsi panggilan balik yang sudah terdaftar atau dengan menampilkan jendela palsu, yang mengklaim bahwa operasi adalah dilarang. Selain itu, aplikasi berbahaya bahkan dapat mencoba membunuh proses anti virus untuk mencegah pengguna menghapus itu.

Membuka perangkat tanpa pengaturan ulang pabrik ini hanya mungkin jika berakar atau jika memiliki solusi MDM yang dapat mengembalikan PIN. Jika perangkat berakar, pengguna dapat tersambung ke Android Debug jembatan dan menghapus file di mana PIN disimpan. Namun, USB Debugging harus diaktifkan terlebih dahulu untuk berhasil. Set perintah berikut dapat digunakan untuk membuka penguncian telepon:

- > db shell

- > su

- > rm /data/system/password.key

Setelah pengguna menjalankan perintah ini, layar kunci sandi dihapus dan dimungkinkan untuk mengakses perangkat.

Kesimpulannya, kami ingin menyarankan Anda berhati-terutama dengan perangkat lunak yang Anda download ke perangkat Android Anda seperti halnya perangkat lain. Jangan gunakan sumber pihak ketiga kecuali Anda yakin bahwa mereka dapat dipercaya. Program jahat semakin lebih dan lebih canggih, yang berarti bahwa itu sangat penting untuk memiliki alat-alat kuat anti-malware yang mampu melindungi Anda bahkan dari ancaman terbaru dan paling berbahaya.