Trojan TeaBot yang terkenal itu kembali ke Google Play store setelah berhasil melewati langkah-langkah keamanan Google. TeaBot adalah trojan terkenal yang dapat mencegat pesan SMS dan kredensial login, memungkinkan operator malware untuk mengakses / mencuri email, media sosial, dan bahkan akun perbankan. Trojan itu sendiri bukanlah sesuatu yang tidak biasa karena semua fiturnya cukup standar. Apa yang membuat TeaBot menonjol adalah metode distribusinya. Alih-alih menyebar melalui metode biasa seperti email, pesan teks, situs web berbahaya, dll., TeaBot diketahui menyebar menggunakan aplikasi penetes. Aplikasi ini dibuat agar tampak sah hanya untuk mengirimkan muatan berbahaya sekali di perangkat.

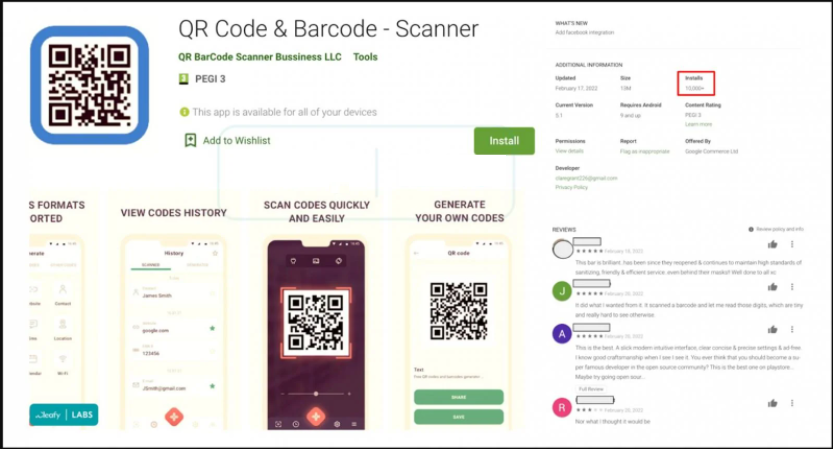

Aplikasi dropper seperti TeaBot biasanya disamarkan sebagai aplikasi utilitas seperti pembaca PDF, senter, pemindai kode QR, dll. Pengguna yang mengunduh alat semacam itu biasanya terburu-buru dan tidak meluangkan waktu untuk melihat ulasan. Selain itu, toko aplikasi seperti Google Play umumnya dianggap sebagai tempat yang aman untuk mendapatkan aplikasi sehingga pengguna lengah. Namun, sayangnya, beberapa aktor jahat dapat melewati semua langkah keamanan dan membuat aplikasi malware mereka terdaftar di toko aplikasi. Kali ini, trojan TeaBot terlihat menyamar sebagai aplikasi pemindai Kode QR &Barcode dan mampu menginfeksi lebih dari 10.000 perangkat. Yang cukup menarik, aplikasi berbahaya benar-benar memberikan fitur yang dijanjikan. Hal ini memungkinkan trojan untuk tetap diinstal untuk waktu yang lama karena pengguna tidak akan mencoba untuk menyingkirkannya karena bekerja seperti yang dijanjikan.

Google Play Store memiliki banyak langkah keamanan yang membantu mencegah aplikasi berbahaya terdaftar di app store. Langkah-langkah keamanan tersebut termasuk pemindaian rutin untuk segala jenis perilaku berbahaya oleh aplikasi di toko. Namun, sesekali, aplikasi dropper berhasil mendapatkan mendengarkan di Google Play. Hal tentang aplikasi dropper TeaBot adalah bahwa mereka tidak langsung berbahaya. Tidak ada yang memicu langkah-langkah keamanan Google Play karena payload berbahaya dikirimkan hanya setelah aplikasi sudah ada di perangkat. Ketika pengguna mengunduh aplikasi, mereka diminta untuk mengunduh pembaruan perangkat lunak, alias payload berbahaya. Trojan kemudian mencoba untuk mendapatkan izin Layanan Aksesibilitas. Pengguna harus memberikan izin aplikasi secara manual. Jika mereka membaca daftar izin, itu harus menimbulkan kecurigaan tetapi banyak pengguna terburu-buru melalui langkah-langkah ini. Setelah muatan dijatuhkan dan dieksekusi, aktor jahat di belakangnya bisa mendapatkan akses jarak jauh ke perangkat korban. Pada akhirnya, aplikasi berbahaya ini mengejar informasi sensitif, sebagian besar kredensial login dan alat otentikasi dua faktor. Memperoleh informasi semacam ini akan memungkinkan operator malware untuk mengakses berbagai akun sensitif tanpa pengguna bahkan memperhatikan sampai mungkin terlambat.

Umumnya, masih disarankan untuk hanya mengunduh aplikasi dari toko aplikasi resmi. Namun, karena beberapa aplikasi dapat melewati keamanan, pengguna masih harus ekstra hati-hati, terutama saat mengunduh aplikasi utilitas. Ada baiknya untuk memeriksa pengembang, membaca ulasan, meninjau izin, dll. Jika pembaca PDF meminta akses ke SMS, ada sesuatu yang tidak beres tentang hal itu.