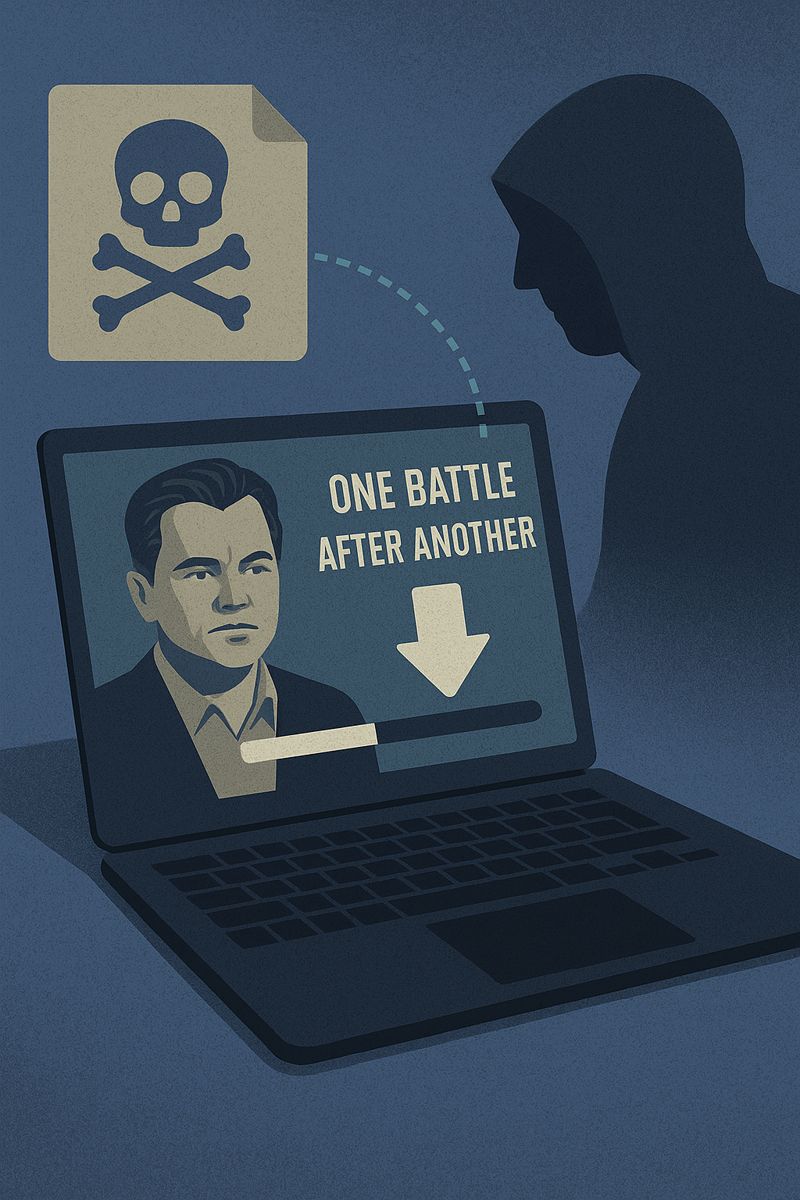

Beveiligingsonderzoekers Bitdefender hebben een malwarecampagne geïdentificeerd die een nep-torrent gebruikt om een nieuwe Leonardo DiCaprio-film te promoten om de Agent Tesla-malware te verspreiden. De torrent beweert een film te bevatten getiteld One Battle After Another, maar levert in plaats daarvan een meerstaps-infectieketen die bedoeld is om Windows-systemen te compromitteren. De campagne richt zich op gebruikers die op zoek zijn naar illegale inhoud en vertrouwt op technische complexiteit in plaats van duidelijk kwaadaardige bestanden om detectie te vermijden. Bitdefender-analisten zeiden dat de aanpak een bewuste poging toont om traditionele beveiligingsmaatregelen te omzeilen.

De aanval begint wanneer een gebruiker de torrent downloadt en opent wat lijkt op een snelkoppeling naar de film. In plaats van videocontent te starten, activeert de snelkoppeling een verborgen commando-sequentie. Volgens Bitdefender is deze sequentie ingebed in bestanden die lijken op ondertitels of andere onschuldige mediacomponenten. Zodra ze zijn geactiveerd, starten de commando’s een keten van scripts die worden uitgevoerd via ingebouwde Windows-tools zoals de opdrachtprompt en PowerShell. Elke fase bereidt de omgeving voor op de volgende zonder zichtbare waarschuwingssignalen voor de gebruiker te geven.

Bitdefender-onderzoekers meldden dat de scripts extra gegevens extraheren die verborgen zijn in afbeeldingsbestanden en gecomprimeerde archieven die in de torrent zijn opgenomen. Deze dossiers zijn ontworpen om er legitiem uit te zien en zullen tijdens een informele inspectie waarschijnlijk geen argwaan wekken. De uitgepakte componenten worden direct ontsleuteld en uitgevoerd in het systeemgeheugen in plaats van als traditionele uitvoerbare bestanden te worden opgeslagen. Deze bestandsloze techniek verkleint de kans op detectie door beveiligingsproducten die zich richten op het scannen van opgeslagen bestanden.

Om persistentie te waarborgen, maakt de malware een geplande taak aan met een naam die routinematig lijkt. Dit stelt het kwaadaardige proces in staat om na een herstart van het systeem door te gaan. De laatste payload die via deze methode wordt ingezet is Agent Tesla, een remote access trojan die al vele jaren actief is. Bitdefender zei dat agent Tesla in staat is om inloggegevens te stelen van browsers, e-mailclients en andere applicaties, evenals informatie te verzamelen met betrekking tot financiële activiteiten. De malware maakt ook externe toegang mogelijk, waardoor aanvallers geïnfecteerde systemen kunnen monitoren of controleren.

De campagne laat zien hoe hoogprofiel entertainmentreleases worden gebruikt als effectieve lokmiddelen. Bitdefender merkte op dat duizenden gebruikers de torrent hadden gedownload voordat deze als kwaadaardig werd geïdentificeerd. Nieuw uitgebrachte films wekken grote interesse, waardoor aanvallers snel malware kunnen verspreiden via peer-to-peer netwerken. De aantrekkingskracht hangt af van urgentie en nieuwsgierigheid, waarbij aanvallers aannemen dat gebruikers minder voorzichtig zullen zijn bij het gratis toegang krijgen tot populaire content.

Bitdefender-analisten zeiden dat het gelaagde ontwerp van de infectieketen een hoger niveau van verfijning weerspiegelt dan veel gangbare malwarecampagnes. De combinatie van snelkoppelingsbestanden, scripts, versleutelde gegevens en geheugengebaseerde uitvoering maakt het mogelijk dat de aanval opgaat in het normale systeemgedrag. Het gebruik van legitieme besturingssysteemhulpmiddelen bemoeilijkt detectie en analyse verder.

Bitdefender adviseerde gebruikers om het downloaden van illegale films of software van niet-geverifieerde bronnen te vermijden. Bestanden die snelkoppelingen, scripts of onverwachte archiefstructuren bevatten, moeten als potentiële bedreigingen worden behandeld. Het up-to-date houden van beveiligingssoftware en voorzichtigheid betrachten bij het openen van gedownloade content kan het risico op infectie verkleinen. De bevindingen benadrukken hoe gevestigde malwarefamilies blijven evolueren door de vraag naar populaire media en zwaktes in gebruikersgedrag uit te buiten in plaats van te vertrouwen op nieuwe technische exploits.