De ” Email Verification Campaign ” e-mail maakt deel uit van een phishingcampagne die gericht is op de inloggegevens van gebruikers. De e-mail beweert dat de e-mailaccounts van gebruikers verificatie vereisen om actief te blijven. Het bericht wordt gepresenteerd als een routinematig administratief verzoek en lijkt afkomstig te zijn van de e-maildienstprovider. Het doel is om ontvangers naar een phishingwebsite te leiden waar aanvallers inloggegevens verzamelen. De e-mailstructuur is eenvoudig, wat het vermogen vergroot om op te gaan in het reguliere inboxverkeer en argwaan van minder voorzichtige gebruikers te voorkomen. Deze eigenschappen maken de campagne effectief en aanpasbaar over verschillende regio’s en gebruikersgroepen.

De e-mail bevat een korte introductie, een korte uitleg dat verificatie vereist is en een enkele actieknop. Het ontwerp gebruikt een eenvoudige lay-out die lijkt op standaard servicemeldingen. Er zijn geen verwijzingen naar specifieke accountgegevens, en de inhoud is gebaseerd op generieke taal die op elke gebruiker van toepassing kan zijn. Het ontbreken van gepersonaliseerde identificaties is een van de sterkste aanwijzingen dat de e-mail niet afkomstig is van de e-maildienstverlener. De e-mail bevat geen legitieme contactgegevens of links naar officiële supportpagina’s.

De verificatieknop leidt naar een website die het uiterlijk van een echte inlogpagina voor een e-mailaccount kopieert. De pagina bevat een inlogvenster, een eenvoudig logo en minimale ondersteunende tekst. Deze elementen zijn zo gerangschikt dat het overeenkomt met wat veel gebruikers verwachten van een routinematig inlogscherm. Zodra de ontvanger zijn e-mailadres en wachtwoord invoert, wordt de informatie direct vastgelegd door de exploitanten van de phishingcampagne. Er is geen authenticatieproces behalve de nep-invoervelden. Door gegevens op de pagina in te dienen, krijgen de operators volledige toegang tot de inbox van het slachtoffer.

Wanneer aanvallers toegang krijgen tot een e-mailaccount, kunnen ze e-mails bekijken, persoonlijke informatie uit eerdere communicatie bekijken en toegang krijgen tot verbonden diensten die op dezelfde inloggegevens vertrouwen. E-mailaccounts dienen als centrale hubs voor wachtwoordresets, accountherstelprompts en authenticatielinks. Een enkel compromis kan aanvallers in staat stellen meerdere niet-gerelateerde diensten te controleren. Als het slachtoffer wachtwoorden hergebruikt tussen accounts, neemt de blootstelling verder toe. E-mails met facturen, bonnetjes, persoonlijke correspondentie of accountbevestigingen kunnen extra informatie opleveren die na de eerste compromittering kan worden benut.

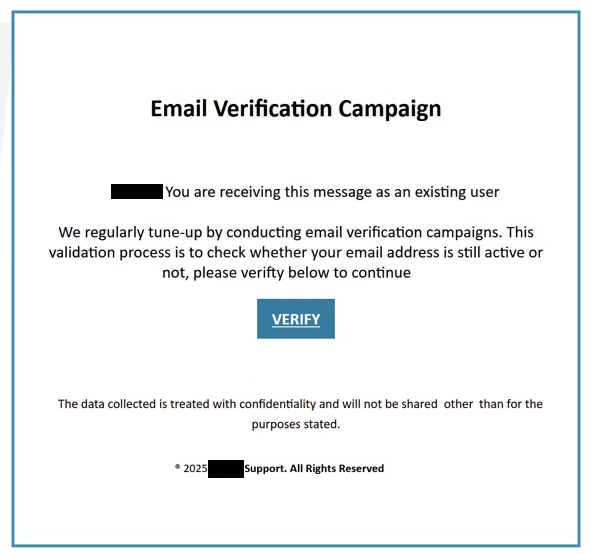

De volledige ” Email Verification Campaign ” e-mail

Subject: Important Update – -: Email Verification Campaign

Email Verification Campaign

-You are receiving this message as an existing user

We regularly tune-up by conducting email verification campaigns. This validation process is to check whether your email address is still active or not, please verifty below to continue

VERIFY

The data collected is treated with confidentiality and will not be shared other than for the purposes stated.

® 2025 – Support. All Rights Reserved

Hoe je phishing-e-mails herkent die bedoeld zijn om inloggegevens te stelen

De ” Email Verification Campaign ” e-mail toont verschillende herkenbare kenmerken die aangeven dat het frauduleus is. De e-mail gebruikt een generieke begroeting of helemaal geen begroeting. Het spreekt de ontvanger niet bij naam aan en verwijst niet naar specifieke accountinformatie. Legitieme dienstverleners bevatten gepersonaliseerde elementen bij het initiëren van account-gerelateerde contacten. Het ontbreken van dergelijke informatie is een van de duidelijkste tekenen dat de e-mail niet authentiek is.

Het afzenderadres komt niet overeen met het domein van de dienst die de e-mail beweert te vertegenwoordigen. De zichtbare weergavenaam lijkt misschien op een supportafdeling, maar het onderliggende e-mailadres toont een domein dat niet gerelateerd is aan het platform. Het adres kan onregelmatige opmaak of een onbekende domeinstructuur bevatten. Door het zenderveld nauwkeurig te inspecteren, worden deze inconsistenties blootgelegd.

De link in de e-mail kan ook worden bekeken zonder erop te klikken. Door met een cursor boven de verificatieknop te bewegen, zie je het bestemmingsadres. Het domein dat verschijnt komt niet overeen met de officiële website van een erkende dienstverlener. Het adres kan willekeurige tekens of een niet-gerelateerde domeinextensie bevatten. Dit bevestigt dat het verificatieverzoek niet legitiem is.

De e-mail is bedoeld om een gevoel van urgentie te creëren door te stellen dat verificatie vereist is om het account actief te houden. Deze tactiek komt vaak voor bij inlogdiefstaloperaties omdat gebruikers snel kunnen reageren wanneer ze denken dat accounttoegang in gevaar is. Een legitieme aanbieder vereist geen onmiddellijke verificatie zonder extra context of voorafgaande kennisgeving. Elke e-mail die onmiddellijke actie vereist, moet zorgvuldig worden beoordeeld voordat er een antwoord wordt gegeven.

De indeling van de e-mail bevat kleine onregelmatigheden die voorkomen in vergelijking met authentieke dienstmeldingen. De afstand, opmaak en structuur verschillen van officiële sjablonen. De e-mail bevat geen standaard footer-informatie zoals contacten voor de klantenservice, juridische kennisgevingen of accountgegevens. Deze weglatingen bevestigen verder het frauduleuze karakter van de communicatie.

Gebruikers die met de e-mail hebben gecommuniceerd, dienen hun wachtwoord onmiddellijk te wijzigen en hun inbox te controleren op onbekende doorstuurregels. Het inschakelen van multifactorauthenticatie kan voorkomen dat aanvallers toegang krijgen tot het account, zelfs als de inloggegevens zijn blootgesteld. Gebruikers moeten ook activiteiten bekijken op andere diensten die aan hetzelfde e-mailadres gekoppeld zijn. Vroegtijdige actie vermindert het risico op ongeautoriseerde toegang na blootstelling van de credentials.