De ” IMAP/POP3 mail server verification failure ” e-mailoplichting is een phishing-e-mail die beweert dat er een probleem is met het e-mailaccount van de ontvanger vanwege een probleem met IMAP- of POP3-instellingen. Het bericht vermeldt dat de e-mailserver de accountconfiguratie niet kon verifiëren en dat er onmiddellijk actie nodig is om het probleem op te lossen. De e-mail wordt niet verzonden door de echte e-mailprovider. Het wordt gemaakt door oplichters om inloggegevens te stelen.

In deze oplichting vermelden de onderwerpregel en de openingstekst ” IMAP/POP3 mail server verification failure ” om technisch en urgent te klinken. De inhoud van de e-mail vermeldt dat de instellingen van de e-mailclient van de ontvanger geen verificatie op de mailserver hebben uitgevoerd en dat het niet bijwerken ervan zal leiden tot verlies van toegang tot inkomende of uitgaande e-mails. De bewoording is bedoeld om bezorgdheid te wekken en de ontvanger snel te laten handelen zonder de claim te verifiëren.

Het bericht bevat geen specifieke accountgegevens van de echte e-mailprovider van de ontvanger. Er wordt niet vermeld de naam van de provider, het accountplan, recente inlogactiviteiten of enig deel van het e-mailadres dat zou kunnen bewijzen dat het bericht gebaseerd is op daadwerkelijke servercontroles. In plaats daarvan gebruikt de e-mail algemene termen zoals “mailserver”, “verificatiefout” en “accountverificatie”, zodat deze naar veel verschillende mensen met verschillende diensten kan worden gestuurd.

In de e-mail zit een link die de ontvanger moet aanklikken om het serververificatieproces te voltooien. De link is voorzien van tekst als “Nu verifiëren”, “Account bijwerken” of “Instellingen bevestigen.” Het wordt beschreven als de locatie waar het account kan worden geverifieerd en hersteld. De e-mail instrueert de ontvanger niet om in te loggen via de officiële website van de e-mailprovider of om naar de bekende inlogpagina van de provider te gaan. Alle actie wordt via deze ene link geleid.

Wanneer op de link wordt geklikt, opent deze een phishingpagina die is ontworpen om de inloginterface van een e-mailprovider na te bootsen. De pagina toont meestal velden waarin de gebruiker wordt gevraagd zijn e-mailadres en wachtwoord in te voeren. In sommige versies van de oplichting kan de pagina om aanvullende informatie vragen, zoals herstel-e-mailadressen, antwoorden op beveiligingsvragen of andere persoonlijke gegevens die lijken deel uit te maken van een accountverificatieproces.

Alle informatie die op deze neppagina wordt ingevoerd, wordt vastgelegd door oplichters. De inloggegevens worden niet gebruikt om verificatiefouten te herstellen. In plaats daarvan worden de vastgelegde gegevens verzonden naar de persoon of groep die de phishingpagina beheert. Oplichters kunnen vervolgens proberen deze informatie te gebruiken om toegang te krijgen tot het echte e-mailaccount.

Toegang krijgen tot een e-mailaccount kan ernstige gevolgen hebben. Eenmaal binnen kunnen oplichters privéberichten lezen, binnenkomende communicatie monitoren en gevoelige informatie verzamelen zoals financiële gegevens, persoonlijke contacten en accountherstelcodes. Omdat e-mailaccounts vaak dienen als toegangspoort voor wachtwoordresets op andere online diensten, kan toegang tot de inbox oplichters in staat stellen extra accounts over te nemen, zoals bankieren, winkelen, sociale media of cloudopslagdiensten.

Nadat de phishingpagina gegevens heeft verzameld, kan er een bevestigingsbericht verschijnen dat de serververificatie succesvol is geweest of dat het account is bijgewerkt. Deze berichten zijn bedoeld om het slachtoffer gerust te stellen en directe verdenking te voorkomen. Ze weerspiegelen geen daadwerkelijke interactie met de echte mailserver.

Een legitieme e-mailprovider lost geen verificatieproblemen op door gebruikers te vragen hun inloggegevens in te voeren op pagina’s die via links in ongevraagde e-mails worden bereikt. Echte technische meldingen van dienstverversers verwijzen gebruikers naar inloggen via de officiële website of applicatie om accountproblemen te bekijken en aan te pakken.

De ” IMAP/POP3 mail server verification failure ” e-mailzwendel vertrouwt op technisch klinkende taal om overtuigend over te komen. Het gebruikt termen die verbonden zijn aan standaard e-mailprotocollen, maar het scenario dat het beschrijft komt niet voort uit een echte servercontrole. De hele opzet is een truc om ontvangers te verleiden hun inloggegevens in te voeren op een neppagina.

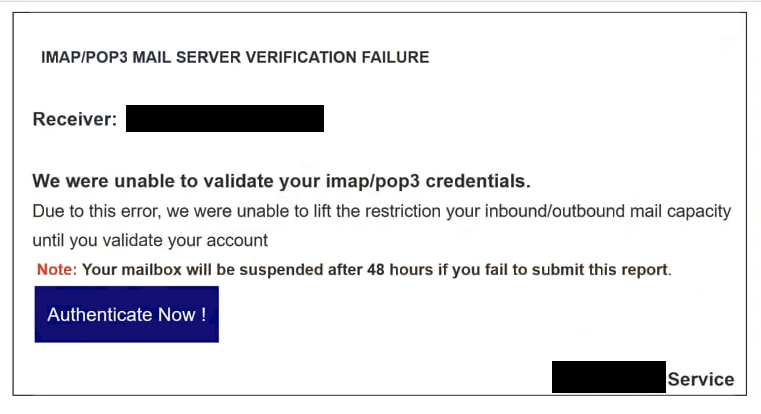

De volledige phishing-e-mail IMAP/POP3 mail server verification failure staat hieronder:

Subject: Authentication Time Our Error !

IMAP/POP3 MAIL SERVER VERIFICATION FAILURE

Receiver: ********

We were unable to validate your imap/pop3 credentials.

Due to this error, we were unable to lift the restriction your inbound/outbound mail capacity until you validate your accountNote: Your mailbox will be suspended after 48 hours if you fail to submit this report.

Authenticate Now !

Hoe de ” IMAP/POP3 mail server verification failure ” e-mailoplichting wordt afgeleverd en hoe je deze herkent

De ” IMAP/POP3 mail server verification failure ” e-mailfraude wordt verzonden via phishingcampagnes die dezelfde of zeer vergelijkbare berichten verspreiden naar grote aantallen adressen. De scam verifieert niet of de ontvanger een specifieke e-maildienst gebruikt of problemen heeft met serververificatie. Het gaat ervan uit dat de meeste mensen met e-mailaccounts de term “IMAP/POP3″ bekend genoeg vinden om zorgen te maken.

Een van de eerste tekenen dat de e-mail frauduleus is, is het adres van de afzender. De weergavenaam kan er officieel uitzien of verwijzen naar een mailondersteuningsteam, maar het daadwerkelijke verzendende domein komt doorgaans niet overeen met dat van een legitieme e-mailprovider. Het afzenderadres kan bijvoorbeeld afkomstig zijn van een gratis e-maildienst of een niet-gerelateerd domein. Het controleren van het volledige afzenderadres laat deze inconsistentie vaak zien.

De inhoud van de e-mail mist ook verifieerbare details. De ” IMAP/POP3 mail server verification failure ” scam bevat geen account-specifieke identificaties, foutcodes uit echte systeemlogboeken, of context die de melding koppelt aan daadwerkelijke activiteit op het account van de ontvanger. Echte technische meldingen bevatten meestal nauwkeurigere informatie en stellen de gebruiker in staat gegevens te bekijken nadat hij is ingeloggt via het officiële platform van de provider.

De link in de e-mail is een andere sterke aanwijzing voor phishing. Door met de muis over de link te gaan zonder te klikken, kan het bestemmingsdomein niet tot het domein van de legitieme e-mailprovider behoren. Phishinglinks leiden vaak naar niet-gerelateerde webadressen die nep-inlogformulieren hosten. Zelfs als de pagina er overtuigend uitziet, toont het webadres in de adresbalk van de browser aan dat het niet de officiële site is.

De nep-inlogpagina die bij de scam wordt gebruikt, kan het uiterlijk van de inloginterface van een echte e-mailprovider nabootsen. De domeinnaam en URL-structuur verschillen echter van die van de authentieke site. Elke pagina die om inloggegevens vraagt nadat ze via een ongevraagde e-maillink is bereikt, moet met argwaan worden bekeken.

Een andere rode vlag is elk verzoek om persoonlijke informatie buiten de normale inloggegevens, zoals antwoorden op beveiligingsvragen of herstel-e-mailadressen. Legitieme aanbieders vragen dit soort informatie niet op via e-maillinks.

De ” IMAP/POP3 mail server verification failure ” e-mailoplichting gebruikt technische termen om een vals scenario te creëren. Het herkennen van signalen zoals mismatched sender domains, verdachte links en verzoeken om inloggegevens via e-maillinks kan helpen dit bericht als een phishingpoging te identificeren. Gebruikers die onverwachte meldingen van serverstoring ontvangen, moeten hun e-mailaccount alleen via de officiële website of app raadplegen om te controleren op echte problemen. Als daar geen problemen zichtbaar zijn, moet de e-mail als frauduleus worden beschouwd en verwijderd worden.