De ” IT Security Protection ” e-mailoplichting is een phishing-e-mail die beweert dat het e-mailaccount van de ontvanger is beperkt vanwege een vastgesteld beveiligingsprobleem. Het bericht presenteert zich als een officiële kennisgeving van een ” IT Security Protection ” systeem en stelt dat er al beschermende maatregelen zijn genomen. Volgens de e-mail blijft de toegang tot het account beperkt totdat de ontvanger een vereiste verificatiestap heeft voltooid.

De e-mail vermeldt dat de beperking automatisch werd geactiveerd om ongeautoriseerde toegang te voorkomen. Het stelt dat het account momenteel beschermd is maar gedeeltelijk geblokkeerd en dat bevestiging vereist is om normale toegang te herstellen. Het bericht verwijst niet naar echte activiteit. Het vermeldt geen inlogpogingen, locaties, apparaten, tijdstempels of getroffen berichten. De claim van een gedetecteerd probleem bestaat alleen in de tekst van de e-mail.

De ” IT Security Protection ” e-mailoplichterij instrueert de ontvanger om op een link te klikken die in het bericht is opgenomen. Deze link wordt beschreven als de officiële verificatie- of beschermingsstap. De e-mail raadt niet aan om in te loggen via een bekende e-mailproviderwebsite, met een officiële applicatie, of de status van een betaalrekening via bestaande instellingen. Alle acties worden via de ingebedde link gestuurd.

Door op de link te klikken, opent je een phishingpagina die een standaard e-mailinlogscherm imiteert. De pagina vraagt om het e-mailadres en wachtwoord van de ontvanger. Het invoeren van deze inloggegevens bevestigt de accountbeveiliging niet, verwijdert geen beperkingen en activeert geen beveiliging. De inloggegevens worden naar oplichters gestuurd die de pagina beheren. Sommige versies van de phishingpagina tonen berichten waarin staat dat de verificatie in uitvoering is of voltooid is, om het proces legitiem te laten lijken.

In sommige gevallen vraagt de pagina het wachtwoord meer dan eens op of toont extra bevestigingsschermen. Deze stappen bestaan om ervoor te zorgen dat de inloggegevens nauwkeurig worden vastgelegd. De pagina maakt geen verbinding met een echt e-mailsysteem en voert geen beveiligingscontroles uit. De bewering ” IT Security Protection ” is volledig onjuist.

De scam betreft geen malware, systeemscanning of echte beveiligingshandhaving. Een ongevraagde e-mail kan de beveiligingsstatus van een e-mailaccount niet bepalen. Een webpagina die via een e-maillink wordt bereikt, kan de toegang niet beperken of herstellen. Het bericht gebruikt beveiligingstaal om te rechtvaardigen waarom inloggegevens worden opgevraagd.

Als geldige inloggegevens worden ingediend, kunnen oplichters proberen in te loggen op het echte e-mailaccount. E-mailtoegang stelt hen in staat opgeslagen berichten te lezen, gevoelige informatie te verzamelen en e-mails met wachtwoordresetgegevens voor andere diensten te onderscheppen. Het gecompromitteerde account kan ook worden gebruikt om phishing-e-mails naar contacten te sturen, waardoor verdere oplichting geloofwaardiger lijkt.

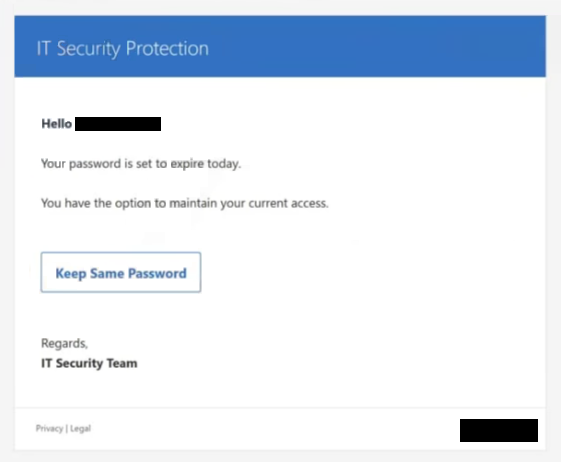

De volledige phishing-e-mail IT Security Protection staat hieronder:

Subject: (Security Notification) Maintenance Required for –

IT Security Protection

Hello -,Your password is set to expire today.

You have the option to maintain your current access.

Keep Same Password

Regards,

IT Security Team

Privacy | Legal –

Tekenen van een phishing-e-mail

De ” IT Security Protection ” e-mailscam wordt verspreid via bulk-phishingcampagnes. Hetzelfde bericht wordt naar grote aantallen ontvangers gestuurd zonder te verifiëren welke e-maildienst ze gebruiken of of ze tot een organisatie met een IT-afdeling behoren. De formulering is bewust generiek zodat het van toepassing is op zowel persoonlijke als werkgerelateerde e-mailaccounts.

De naam van de afzender verwijst vaak naar een IT- of beveiligingsteam, maar het verzendadres behoort niet toe aan een legitieme provider. Het domein dat wordt gebruikt om de e-mail te verzenden, heeft geen verband met erkende e-maildiensten of bedrijfs-IT-systemen. Deze mismatch is zichtbaar wanneer de volledige verzendgegevens worden beoordeeld.

De inhoud van de e-mail is specifiek in de claim van beperking, maar vaag in de uitleg. Er staat dat er bescherming is toegepast, maar biedt geen technische context. Er wordt niet gesproken over beleidsovertredingen, inloggeschiedenis of beveiligingslogboeken. Legitieme beveiligingsmeldingen bevatten verifieerbare informatie of verwijzen gebruikers naar het inzien van gegevens na het inloggen via officiële kanalen.

De link in de ” IT Security Protection ” e-mail leidt naar een domein dat niet overeenkomt met officiële inlogadressen. Zelfs als de phishingpagina er overtuigend uitziet, laat het webadres zien dat het geen deel uitmaakt van een echte dienst. Elke opdracht om e-mailgegevens in te voeren op een pagina die wordt bereikt vanuit een onverwachte beveiligingsmail moet als onveilig worden beschouwd.

Een andere aanwijzing is het gebrek aan alternatieve verificatieopties. De e-mail suggereert niet om de status van je account via de normale website te controleren, beveiligingsinstellingen te controleren of contact op te nemen met de ondersteuning via bekende contactgegevens. Het hele proces hangt af van het klikken op de link en het invoeren van inloggegevens, wat een kenmerkend kenmerk is van phishing.

De ” IT Security Protection ” e-mailfraude berust ook op impliciete gevolgen. Er wordt beweerd dat de toegang beperkt blijft als er geen actie wordt ondernomen, maar legt niet uit hoe lang de beperking zal duren of hoe deze onafhankelijk kan worden beoordeeld. Deze druk wordt gebruikt om verificatie te ontmoedigen en directe naleving aan te moedigen.

De ” IT Security Protection ” e-mailzwendel is specifiek in het gebruik van accountbeperkingstaal en claims over valse bescherming. Het verifiëren van afzenderdomeinen, het vermijden van ingesloten inloglinks en het alleen via officiële aanbiederswebsites toegang krijgen tot e-mailaccounts zijn betrouwbare manieren om deze oplichting te identificeren en te voorkomen.