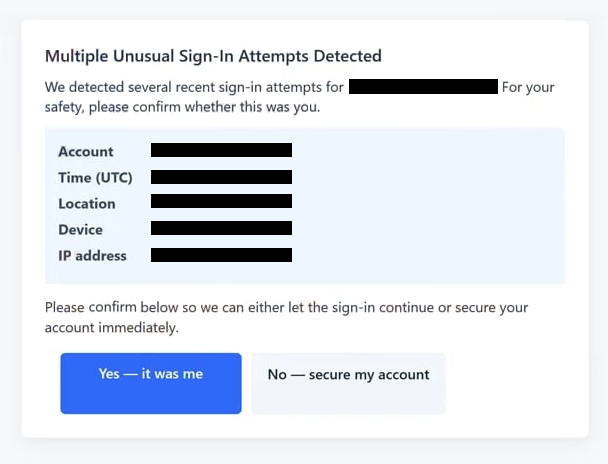

De phishing-scam Multiple Unusual Sign-In Attempts Detected is een e-mailgebaseerde aanval die zich voordoet als een geautomatiseerde beveiligingswaarschuwing. Het bericht beweert dat herhaalde ongeautoriseerde inlogpogingen zijn gedetecteerd op het account van de ontvanger en dat onmiddellijke actie nodig is om compromittering te voorkomen. Het doel van de e-mail is om ontvangers door te verwijzen naar een frauduleuze website waar accountgegevens kunnen worden verzameld.

De e-mail presenteert zich als afkomstig van een accountprovider of beveiligingssysteem. Er staat dat verschillende inlogpogingen zijn geblokkeerd of gemarkeerd vanwege abnormale activiteiten. De bewoording suggereert dat het account actief bedreigd wordt en dat interventie noodzakelijk is. Er wordt geen verifieerbare informatie verstrekt ter ondersteuning van de claim. Er zijn geen tijdstempels, apparaatidentificaties of locatiegegevens die de ontvanger in staat stellen de activiteit te bevestigen.

Een opvallende link of knop is opgenomen in de e-mail, omschreven als een beveiligingscontrole of accountbeschermingsstap. Door op deze link te klikken, wordt de ontvanger doorgestuurd naar een phishingpagina die is ontworpen om te lijken op een legitiem aanmeld- of accountbeveiligingsportaal. De paginalay-out, kleurstelling en branding zijn bedoeld om authentieke service-interfaces te spiegelen om argwaan te verminderen.

De phishingpagina vraagt de gebruiker om inloggegevens in te voeren. Dit omvat meestal een e-mailadres en wachtwoord. Sommige versies van de pagina vragen om extra beveiligingsinformatie, zoals verificatiecodes of herstelgegevens. Alle ingediende gegevens worden naar de aanvallers verzonden. De pagina kan dan een bevestigingsbericht tonen of de gebruiker doorverwijzen naar een andere site, waardoor de indruk wordt gewekt dat het probleem is opgelost.

Zodra de inloggegevens zijn verkregen, kunnen aanvallers toegang krijgen tot het gecompromitteerde account. Deze toegang stelt hen in staat privécommunicatie te lezen, wachtwoorden van gekoppelde diensten te resetten en extra phishing-e-mails te sturen vanaf een vertrouwd adres. E-mailaccounts worden vaak gebruikt als herstelpunten voor andere diensten, waardoor een enkele inbreuk kan leiden tot bredere accountovername.

Deze phishingfraude is niet afhankelijk van bestandsbijlagen, kwaadaardige downloads of exploitcode. De effectiviteit ervan hangt volledig af van sociale engineering. De aanvallers maken misbruik van de verwachting dat beveiligingswaarschuwingen legitiem zijn en dat dringende actie noodzakelijk is. De e-mail weerspiegelt geen daadwerkelijke monitoring of analyse van de accountactiviteit van de ontvanger.

De scam richt zich op een breed publiek omdat de meeste gebruikers meerdere online accounts hebben. De e-mail vermijdt het in detail verwijzen naar een specifiek platform, waardoor ontvangers kunnen aannemen dat het betrekking heeft op een dienst die zij gebruiken. Deze ambiguïteit vergroot de kans op betrokkenheid.

Hoewel legitieme diensten beveiligingsmeldingen sturen, vragen ze geen bevestiging van de inloggegevens via e-maillinks aan. Echte beveiligingswaarschuwingen leiden gebruikers om in te loggen via officiële websites of applicaties die onafhankelijk toegankelijk zijn. De phishingmail imiteert het uiterlijk van een beveiligingsmelding terwijl deze waarborgen worden verwijderd.

Hoe je phishing-e-mails herkent

Het identificeren van phishing-e-mails, zoals ” Multiple Unusual Sign-In Attempts Detected ,” vereist het evalueren van zowel de inhoud als de gevraagde actie. Een van de belangrijkste indicatoren is de nadruk op urgentie. De boodschap impliceert dat het account kwetsbaar blijft en dat een onmiddellijke reactie vereist is. Legitieme aanbieders waarschuwen gebruikers voor beveiligingsgebeurtenissen, maar oefenen geen druk uit via ongevraagde e-mails.

Een andere belangrijke indicator is de instructie om een ingebedde link te gebruiken om het account te beveiligen. Betrouwbare diensten vragen gebruikers niet om inloggegevens te bevestigen via links in e-mailberichten. Beveiligingsacties worden uitgevoerd nadat de gebruiker is ingelogd via officiële websites of applicaties die direct door de gebruiker worden bezocht.

Het adres van de afzender moet zorgvuldig worden gecontroleerd. Hoewel de weergavenaam kan lijken te verwijzen naar beveiliging of ondersteuning, komt het onderliggende e-mailadres vaak uit een niet-gerelateerd of ongeautoriseerd domein. Het controleren van de volledige afzenderinformatie kan afwijkingen aan het licht brengen die wijzen op imitatie.

Phishing-e-mails van dit type zijn opzettelijk vaag. Het bericht vermeldt dat meerdere aanmeldpogingen zijn gedetecteerd, maar geeft geen ondersteunende details. Legitieme beveiligingswaarschuwingen bevatten vaak informatie zoals ongeveer locaties, apparaattypes of tijdstempels. Het ontbreken van dergelijke gegevens verhindert verificatie en is een bewuste tactiek.

De bestemming van de ingebedde verbinding is een andere cruciale factor. Door met de muis over de link te bewegen, kan een domein onthullen dat niet overeenkomt met de dienst die wordt geïmiteerd. Phishingpagina’s gebruiken vaak niet-gerelateerde domeinen, complexe URL-structuren of naamgevingsconventies die technisch moeten lijken zonder legitiem te zijn.

Ook kunnen er inconsistenties in taal en opmaak aanwezig zijn. De e-mail kan een formulering gebruiken die iets afwijkt van officiële communicatie, waaronder ongebruikelijke hoofdlettergebruik, spatiëring of zinsopbouw. Zelfs kleine afwijkingen kunnen erop wijzen dat het bericht niet door een legitiem systeem is gegenereerd.

Een ander waarschuwingssignaal is het ontbreken van alternatieve verificatiemethoden. Authentieke beveiligingsmeldingen moedigen gebruikers aan om accountactiviteiten te bekijken via officiële dashboards of applicaties. Een bericht dat de resolutie beperkt tot één enkele e-maillink probeert het interactiepad te controleren.

Context is ook belangrijk. Als er geen recente inlogpoging, wachtwoordwijziging of apparaatactiviteit is geweest, moet een onverwachte waarschuwing over herhaalde aanmeldpogingen met voorzichtigheid worden behandeld. Phishing-e-mails komen vaak binnen zonder enige voorafgaande gebeurtenis die ze zou rechtvaardigen.

De veiligste reactie is om helemaal geen interactie met de e-mail te hebben. Gebruikers moeten hun account openen door handmatig het officiële websiteadres in de browser in te voeren of een vertrouwde applicatie te gebruiken. Als er na het inloggen geen melding verschijnt, kan de e-mail veilig worden geblokkeerd.

Phishingfraudes die verwijzen naar ongebruikelijke aanmeldactiviteiten slagen erin door vertrouwen in geautomatiseerde beveiligingssystemen uit te buiten. Zorgvuldige controle van de inhoud van berichten en onafhankelijke verificatie van accountstatus zijn de meest effectieve manieren om het risico van inloggegevens te voorkomen.