Informacje o BG85 ransomware wirusie

BG85 ransomware jest uważany za ciężką infekcję, znaną jako ransomware lub złośliwe oprogramowanie szyfrujące pliki. Jeśli nigdy nie słyszałeś o tego typu szkodliwym programie do tej pory, jesteś w niespodziankę. Zaawansowane algorytmy szyfrowania są używane do szyfrowania plików, a jeśli twoje są rzeczywiście zablokowane, nie będziesz mieć do nich dostępu dłużej. To sprawia, że ransomware bardzo poważne zakażenie mieć na komputerze, ponieważ może to prowadzić do trwałej utraty plików.

Jeśli zapłacisz okup, otrzymasz możliwość odszyfrowania plików, ale nie jest to sugerowana opcja. Przede wszystkim płacenie nie zapewni, że pliki zostaną przywrócone. Pamiętaj, że masz do czynienia z cyberoszustami, którzy nie czują się zobowiązani do przywrócenia plików, gdy mogą po prostu wziąć pieniądze. Przyszłe działania przestępców byłyby również wspierane przez te pieniądze. Czy rzeczywiście chcesz wspierać coś, co robi wiele milionów dolarów szkód. Oszuści zdają sobie również sprawę, że mogą łatwo zarabiać pieniądze, a gdy ofiary płacą okup, sprawiają, że przemysł ransomware jest atrakcyjny dla tego rodzaju ludzi. Sytuacje, w których możesz stracić pliki, są raczej typowe, więc znacznie lepszą inwestycją może być kopia zapasowa. Następnie można przystąpić do odzyskiwania plików po wyeliminowaniu BG85 ransomware wirusów lub powiązanych infekcji. Szczegóły dotyczące najczęstszych metod spreadów zostaną podane w poniższym akapicie, jeśli nie masz pewności, w jaki sposób złośliwemu programowi kodowania danych udało się zainfekować system.

Metody dystrybucji oprogramowania ransomware

Załączniki do wiadomości e-mail, zestawy exploitów i złośliwe pliki do pobrania są najczęstszymi metodami rozprzestrzeniania oprogramowania ransomware. Wiele ransomware polegać na ludzi pospiesznie otwarcie załączników e-mail i bardziej skomplikowane metody niekoniecznie są potrzebne. Bardziej wyszukane metody mogą być również stosowane, choć nie tak często. Oszuści piszą dość przekonujący e-mail, używając nazwy znanej firmy lub organizacji, dołączają złośliwe oprogramowanie do wiadomości e-mail i wysyłają je do ludzi. Użytkownicy są bardziej skłonni do otwierania e-maili związanych z pieniędzmi, dlatego te rodzaje tematów są często używane. Hakerzy często udają również amazonkę i ostrzegają możliwe ofiary o podejrzanej aktywności na ich koncie, co natychmiast zachęciłoby użytkownika do otwarcia załącznika. Bądź na poszukiwania niektórych znaków przed otwarciem załączników e-mail. Jeśli nie znasz nadawcy, przyjrzyj się mu. A jeśli znasz je, sprawdź adres e-mail, aby upewnić się, że to rzeczywiście je. Błędy gramatyczne są również dość częste. Sposób, w jaki jesteś witany może być również wskazówką, ponieważ prawdziwe firmy, których e-mail jest wystarczająco ważny, aby otworzyć, będą zawierać Twoje imię i nazwisko, zamiast pozdrowień, takich jak Drogi Klient / Członek. Nieaktualne luki w zabezpieczeniach programu mogą być również używane przez oprogramowanie wymuszające okup do wejścia na komputer. Luki te są zazwyczaj identyfikowane przez specjalistów od zabezpieczeń, a gdy twórcy oprogramowania dowiadują się o nich, publikują poprawki, aby je naprawić, aby złośliwe strony nie mogły wykorzystać ich do rozpowszechniania swoich szkodliwych programów. Niemniej jednak, nie każdy jest szybki, aby skonfigurować te aktualizacje, jak widać z ataku ransomware WannaCry. Bardzo ważne jest, aby regularnie załatać oprogramowanie, ponieważ jeśli słaby punkt jest wystarczająco poważne, poważne luki mogą być wykorzystywane przez złośliwe oprogramowanie, więc upewnij się, że aktualizujesz całe oprogramowanie. Ciągłe instalowanie aktualizacji może być kłopotliwe, więc mogą być skonfigurowane do automatycznej instalacji.

Jak się zachowuje

Gdy złośliwemu oprogramowaniu kodowania plików uda się dostać do urządzenia, wkrótce znajdziesz zaszyfrowane pliki. Nie będziesz w stanie otworzyć plików, więc nawet jeśli nie zdajesz sobie sprawy, co się dzieje na początku, będziesz wiedzieć, że coś jest nie tak w końcu. Sprawdź rozszerzenia dodane do zaszyfrowanych plików, powinny one wyświetlać nazwę ransomware. Pliki mogły zostać zakodowane przy użyciu silnych algorytmów szyfrowania, co może oznaczać, że nie można ich odszyfrować. W notatce cyberprzestępcy wyjaśnią, co się stało z twoimi plikami i zaproponują sposób na ich odszyfrowanie. Ich sugerowana metoda polega na zakupie ich deszyfratora. Notatka powinna wyraźnie pokazywać cenę deszyfratora, ale jeśli nie, to daje adres e-mail, aby skontaktować się z przestępcami, aby skonfigurować cenę. Z już omawianych powodów płacenie przestępcom nie jest zachęcanym wyborem. Wypróbuj każdą inną prawdopodobną opcję, zanim jeszcze rozważysz wykonanie żądań. Może po prostu nie przypominasz sobie tworzenia kopii. Dostępna może być również bezpłatna deszyfrator. Darmowe deszyfratory mogą być dostępne, jeśli ktoś był w stanie złamać ransomware. Weź tę opcję pod uwagę i tylko wtedy, gdy masz pewność, że nie ma darmowego deszyfratora, jeśli nawet myślisz o płaceniu. Inteligentniejszą inwestycją byłaby kopia zapasowa. W przypadku, gdy wykonałeś kopię zapasową przed zakażeniem, po prostu usuń, BG85 ransomware a następnie odblokuj BG85 ransomware pliki. Możesz chronić swój komputer przed szyfrowaniem danych złośliwego oprogramowania w przyszłości, a jednym ze sposobów, aby to zrobić, jest uświadomienie sobie prawdopodobnych metod rozprzestrzeniania się. Upewnij się, że instalujesz aktualizację za każdym razem, gdy dostępna jest aktualizacja, nie otwierasz losowo plików dodawanych do wiadomości e-mail i ufasz tylko bezpiecznym źródłom w przypadku pobierania.

BG85 ransomware Usuwania

Jeśli jest nadal obecny na komputerze, Narzędzie do usuwania złośliwego oprogramowania będzie wymagane, aby go zakończyć. Jeśli nie masz doświadczenia, jeśli chodzi o komputery, przypadkowe uszkodzenie systemu może być spowodowane podczas próby naprawienia BG85 ransomware wirusa ręcznie. Korzystanie z oprogramowania anty-malware byłoby znacznie mniej uciążliwe. Może również pomóc zatrzymać tego typu infekcje w przyszłości, oprócz pomaga pozbyć się tego. Sprawdź więc, co odpowiada Twoim potrzebom, zainstaluj je, przeskanuj urządzenie i upewnij się, że wyeliminuj złośliwe oprogramowanie szyfrujące pliki, jeśli nadal jest obecne. Niestety, taki program nie pomoże w odszyfrowaniu danych. Jeśli masz pewność, że system jest czysty, przejdź do odblokowania BG85 ransomware plików z kopii zapasowej.

Offers

Pobierz narzędzie do usuwaniato scan for BG85 ransomwareUse our recommended removal tool to scan for BG85 ransomware. Trial version of provides detection of computer threats like BG85 ransomware and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about SpyWarrior and Uninstall Instructions. Please review SpyWarrior EULA and Privacy Policy. SpyWarrior scanner is free. If it detects a malware, purchase its full version to remove it.

WiperSoft zapoznać się ze szczegółami WiperSoft jest narzędziem zabezpieczeń, które zapewnia ochronę w czasie rzeczywistym przed potencjalnymi zagrożeniami. W dzisiejszych czasach wielu uży ...

Pobierz|Więcej

Jest MacKeeper wirus?MacKeeper nie jest wirusem, ani nie jest to oszustwo. Chociaż istnieją różne opinie na temat programu w Internecie, mnóstwo ludzi, którzy tak bardzo nienawidzą program nigd ...

Pobierz|Więcej

Choć twórcy MalwareBytes anty malware nie było w tym biznesie przez długi czas, oni się za to z ich entuzjastyczne podejście. Statystyka z takich witryn jak CNET pokazuje, że to narzędzie bezp ...

Pobierz|Więcej

Quick Menu

krok 1. Usunąć BG85 ransomware w trybie awaryjnym z obsługą sieci.

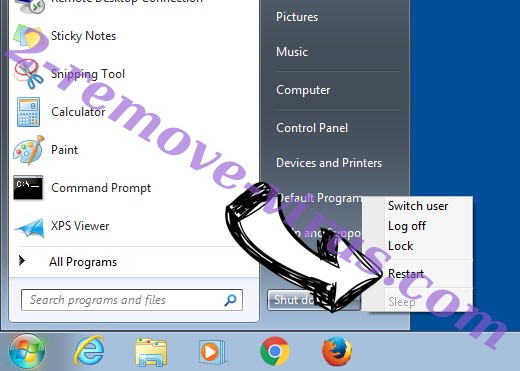

Usunąć BG85 ransomware z Windows 7/Windows Vista/Windows XP

- Kliknij przycisk Start i wybierz polecenie Zamknij.

- Wybierz opcję Uruchom ponownie, a następnie kliknij przycisk OK.

- Uruchomić, naciskając klawisz F8, gdy Twój komputer rozpoczyna ładowanie.

- W obszarze Zaawansowane opcje rozruchu wybierz polecenie Tryb awaryjny z obsługą sieci.

- Otwórz przeglądarkę i pobrać narzędzia anty malware.

- Użyj narzędzia usunąć BG85 ransomware

Usunąć BG85 ransomware z Windows 8 i Windows 10

- Na ekranie logowania systemu Windows naciśnij przycisk zasilania.

- Naciśnij i przytrzymaj klawisz Shift i wybierz opcję Uruchom ponownie.

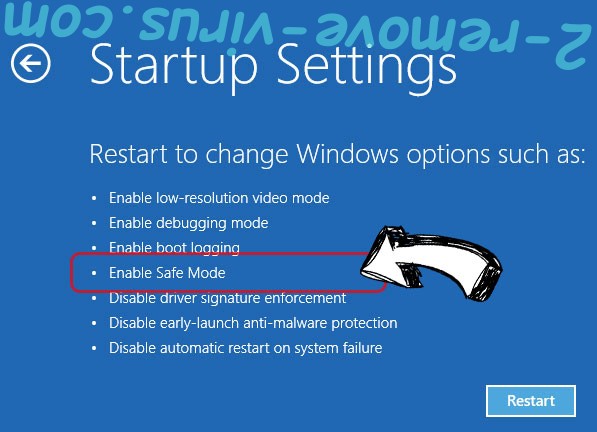

- Przejdź do Troubleshoot → Advanced options → Start Settings.

- Wybierz Włącz tryb awaryjny lub tryb awaryjny z obsługą sieci w obszarze Ustawienia uruchamiania.

- Kliknij przycisk Uruchom ponownie.

- Otwórz przeglądarkę sieci web i pobrać usuwania złośliwego oprogramowania.

- Korzystanie z oprogramowania, aby usunąć BG85 ransomware

krok 2. Przywracanie plików za pomocą narzędzia Przywracanie systemu

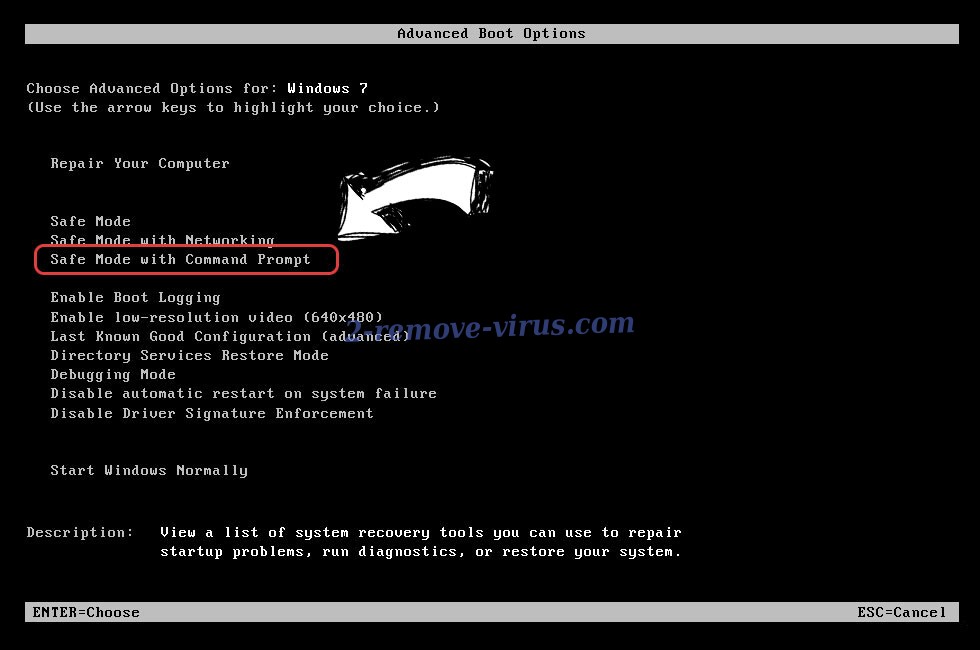

Usunąć BG85 ransomware z Windows 7/Windows Vista/Windows XP

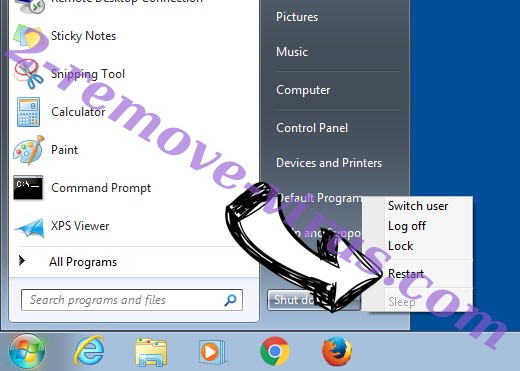

- Kliknij przycisk Start i wybierz polecenie Shutdown.

- Wybierz Uruchom ponownie i OK

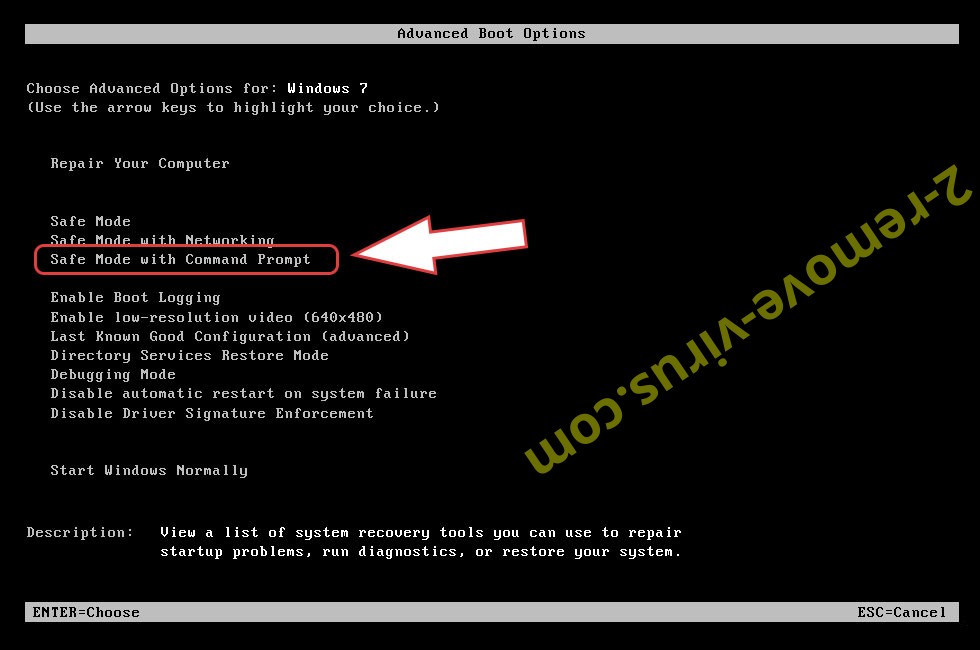

- Kiedy Twój komputer zaczyna się ładowanie, naciskaj klawisz F8, aby otworzyć Zaawansowane opcje rozruchu

- Wybierz polecenie wiersza polecenia z listy.

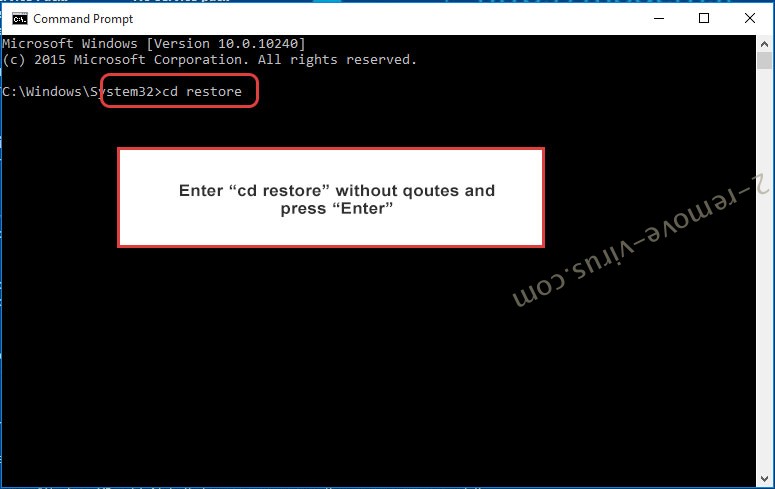

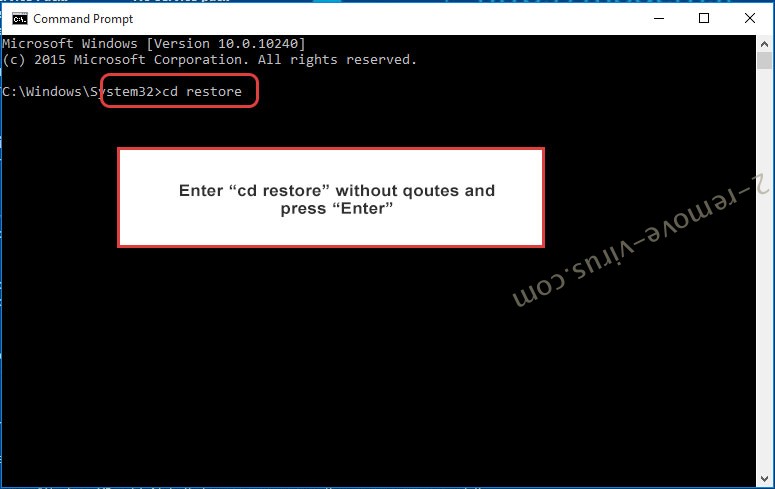

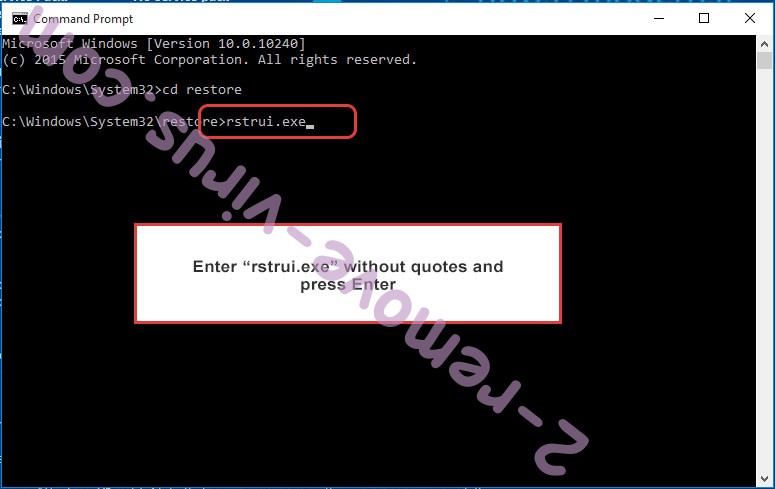

- Wpisz cd restore i naciśnij Enter.

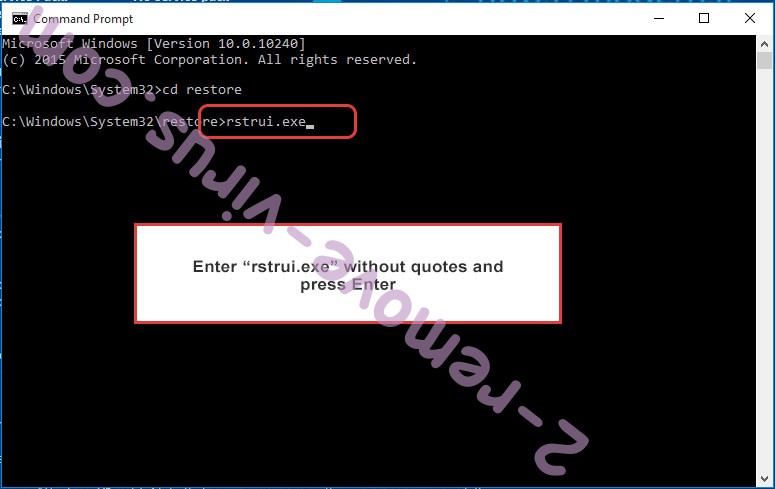

- Wpisz rstrui.exe, a następnie naciśnij klawisz Enter.

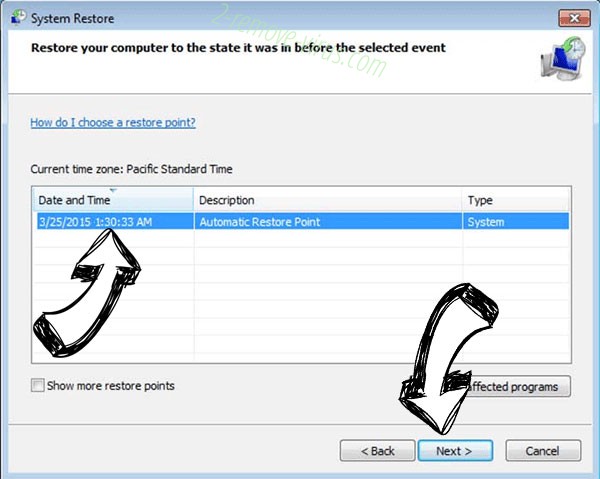

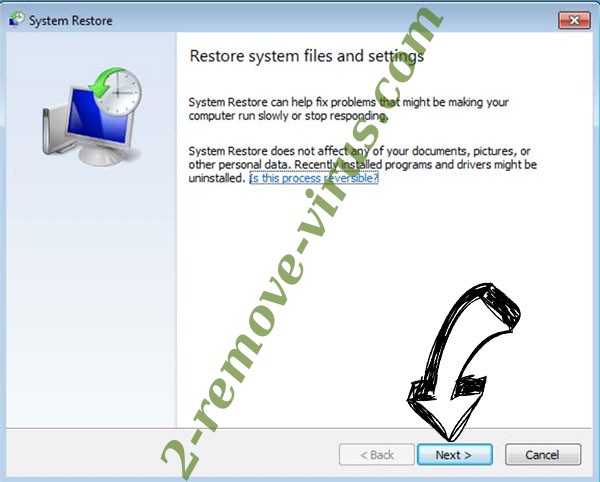

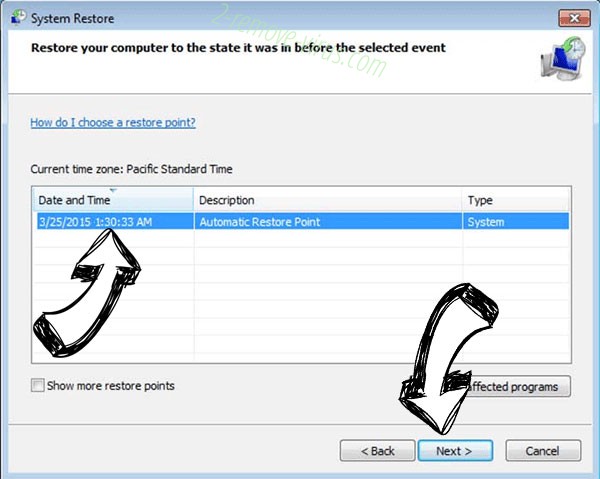

- W nowym oknie kliknij Dalej i wybierz punkt przywracania przed zakażeniem.

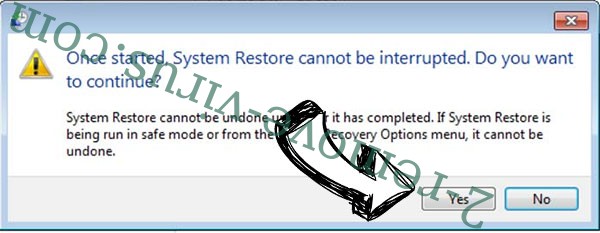

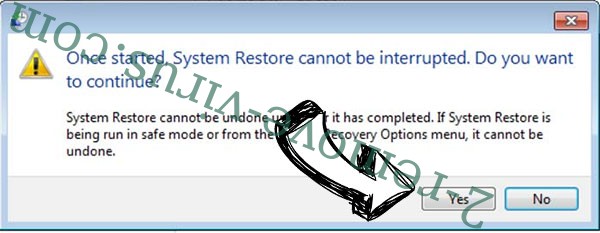

- Ponownie kliknij przycisk Dalej, a następnie kliknij przycisk tak, aby rozpocząć proces przywracania systemu.

Usunąć BG85 ransomware z Windows 8 i Windows 10

- Kliknij przycisk zasilania na ekranie logowania systemu Windows.

- Naciśnij i przytrzymaj klawisz Shift i kliknij przycisk Uruchom ponownie.

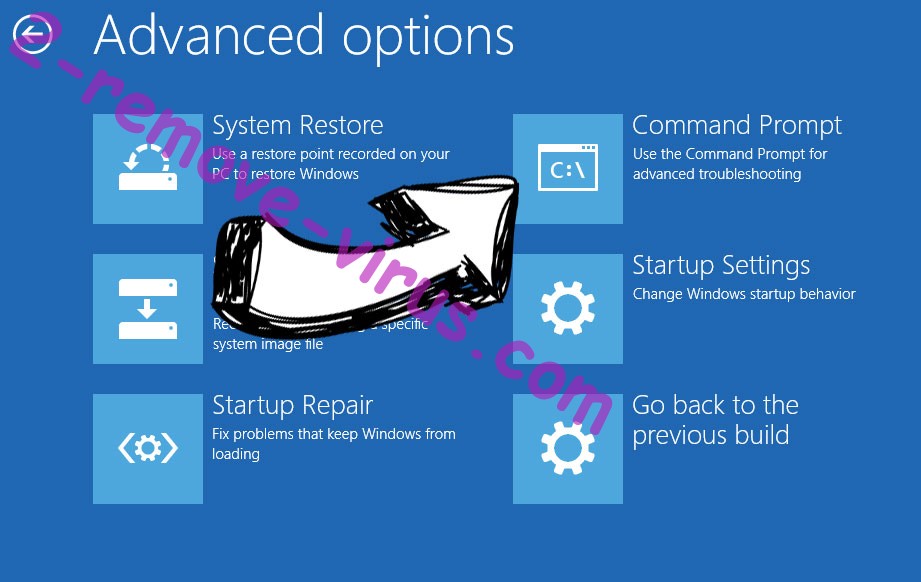

- Wybierz Rozwiązywanie problemów i przejdź do zaawansowane opcje.

- Wybierz wiersz polecenia i kliknij przycisk Uruchom ponownie.

- W wierszu polecenia wejście cd restore i naciśnij Enter.

- Wpisz rstrui.exe i ponownie naciśnij Enter.

- Kliknij przycisk Dalej w oknie Przywracanie systemu.

- Wybierz punkt przywracania przed zakażeniem.

- Kliknij przycisk Dalej, a następnie kliknij przycisk tak, aby przywrócić system.