S.O.V.A. banking trojan to wysoce wyrafinowana infekcja złośliwym oprogramowaniem, która atakuje urządzenia z Androidem. Jest uważany za bardzo niebezpieczną infekcję ze względu na szeroki zakres możliwości, w tym kradzież danych uwierzytelniających i informacji bankowych, a także uniemożliwianie użytkownikom ich usunięcia. Jest skierowany do ponad 200 aplikacji mobilnych, w tym aplikacji bankowych i portfeli kryptograficznych.

Trojan bankowy SOVA jest zwykle maskowany jako legalne aplikacje, aby nakłonić użytkowników do jego zainstalowania. Użytkownicy mogą być kierowani do tych fałszywych/złośliwych aplikacji za pośrednictwem kampanii smishingowych. Gdy użytkownicy pobierają i instalują fałszywą aplikację na Androida, wysyła ona listę wszystkich zainstalowanych aplikacji do serwera dowodzenia i kontroli (C2) obsługiwanego przez złośliwych aktorów. Gdy cyberprzestępca uzyska listę atakowanych aplikacji, lista adresów dla każdej atakowanej aplikacji jest wysyłana z powrotem do trojana za pośrednictwem C2. Informacje te są przechowywane w pliku XML.

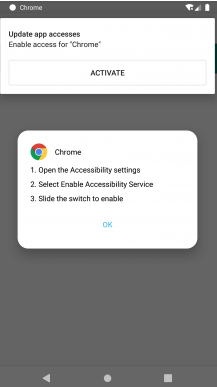

Gdy użytkownicy pobiorą szkodliwą aplikację, zostanie wyświetlone okno z prośbą o zezwolenie na uprawnienie dostępności aplikacji. Udzielenie tego uprawnienia umożliwia złośliwemu oprogramowaniu rozpoczęcie złośliwych działań. S.O.V.A. banking trojan może wykonywać różne złośliwe działania, w tym rejestrować naciśnięcia, kraść pliki cookie, przechwytywać pliki cookie uwierzytelniania wieloskładnikowego, robić zrzuty ekranu i nagrywać filmy, wykonywać określone czynności (kliknięcia ekranu, przesunięcia itp.), dodawać fałszywe nakładki do aplikacji i naśladować aplikacje bankowe/płatnicze.

Aby ukraść dane logowania i informacje o karcie płatniczej, trojan wyświetli fałszywe strony. Na przykład, gdy użytkownicy próbują zalogować się na swoje konto bankowe za pośrednictwem aplikacji, może zostać wyświetlone okno nakładki, które wygląda identycznie jak prawidłowe okno. Jeśli użytkownicy wpiszą swoje informacje, zostaną one wysłane do szkodliwych podmiotów obsługujących trojana. Te skradzione dane uwierzytelniające są często sprzedawane na różnych forach hakerskich dla innych cyberprzestępców lub mogą być wykorzystywane przez samych operatorów szkodliwego oprogramowania do kradzieży funduszy użytkowników.

Uważa się również, że zaktualizowana wersja trojana szyfruje również wszystkie dane na urządzeniu z Androidem, zasadniczo biorąc je jako zakładnika. Ransomware atakujące urządzenia z Androidem nie jest zbyt powszechne, więc jest to dość nietypowa funkcja.

S.O.V.A. banking trojan może również chronić się przed użytkownikami próbującymi go usunąć. Gdy użytkownicy próbują odinstalować aplikację, trojan przechwytuje tę akcję i przekierowuje użytkowników na ekran główny, który wyświetla komunikat „Aplikacja jest zabezpieczona”. Może to sprawić, że S.O.V.A. banking trojan usunięcie będzie dość trudne. Co więcej, zwykłym użytkownikom może być trudno nawet zauważyć trojana, ponieważ może on nie wykazywać żadnych widocznych oznak obecności. Potajemne zachowanie może pozwolić trojanowi pozostać zainstalowanym przez znacznie dłuższy czas.

Trojan atakuje ponad 200 aplikacji, w tym aplikacje bankowe i portfele kryptograficzne. Jego celem są konkretne kraje, w tym Australia, Brazylia, Chiny, Indie, Filipiny, Wielka Brytania, Rosja, Hiszpania i Włochy.

Jak jest S.O.V.A. banking trojan dystrybuowany?

Wygląda na to, że S.O.V.A. banking trojan jest dystrybuowany głównie poprzez ataki smishingowe (lub phishingowe za pośrednictwem SMS-ów). Użytkownicy otrzymują linki z wiadomościami, że muszą pobrać aplikację lub aktualizację. SMS może być zamaskowany tak, aby wyglądał tak, jakby został wysłany przez bank, agencję rządową itp. Nie jest trudno sfałszować numery telefonów, aby mogły wydawać się dość uzasadnione. Jednak same wiadomości są zwykle pełne błędów gramatycznych / ortograficznych, co natychmiast je oddaje.

Gdy użytkownicy klikną linki w tych wiadomościach, zostaną przeniesieni do witryn z prośbą o pobranie aplikacji. Warto wspomnieć, że legalne SMS-y z banków lub innych legalnych firm / agencji nigdy nie będą zawierać linków. Jeśli użytkownicy otrzymają wiadomość rzekomo ze swojego banku i poprosi o kliknięcie linku w celu odblokowania konta bankowego, jest to złośliwa wiadomość. Użytkownicy nigdy nie powinni klikać nieznanych linków, szczególnie w wiadomościach SMS.

Ukrywa się również w fałszywych aplikacjach, które wyglądają jak legalne (np. Google Chrome ). Jest to powszechna metoda dystrybucji, ponieważ wielu użytkowników nie jest ostrożnych podczas pobierania aplikacji na smartfony. Użytkownicy mogą natknąć się na te fałszywe aplikacje promowane w podejrzanych sklepach z aplikacjami lub forach innych firm. Zasadniczo nie zaleca się pobierania aplikacji z nieoficjalnych źródeł, ponieważ może to prowadzić do infekcji złośliwym oprogramowaniem. Witryny te są często słabo zarządzane i mają nieodpowiednie środki bezpieczeństwa. Z powodu tej słabej moderacji złośliwi aktorzy mogą łatwo przesyłać zwodnicze aplikacje ze złośliwym oprogramowaniem.

Złośliwe pliki do pobrania są jednym z powodów, dla których użytkownicy powinni trzymać się oficjalnych sklepów z aplikacjami, takich jak Sklep Google Play. Google inwestuje dużo pieniędzy w bezpieczeństwo swojego sklepu z aplikacjami, więc szanse na pobranie złośliwej aplikacji są znacznie mniejsze podczas korzystania ze Sklepu Play. Jednak nawet podczas korzystania z oficjalnych sklepów użytkownicy muszą być ostrożni. Nawet jeśli Sklep Play jest znacznie bezpieczniejszy niż jakikolwiek sklep z aplikacjami innej firmy, nadal nie jest doskonały. Złośliwi aktorzy używają różnych metod, aby ominąć środki bezpieczeństwa Google, a czasami odnoszą sukces. Użytkownicy powinni zawsze czytać recenzje, sprawdzać uprawnienia, badać programistów itp. W szczególności uprawnienia są czymś, co użytkownicy powinni dokładnie sprawdzić. Użytkownicy powinni rozważyć, dlaczego aplikacje żądają uprawnień, które wykonują i czy faktycznie ich potrzebują. Na przykład, jeśli aplikacja do gier mobilnych prosi o pozwolenie na dostęp do mikrofonu / kamery, powinno to rodzić kilka pytań. Jeśli aplikacja wygląda podejrzanie w jakikolwiek sposób, użytkownicy powinni unikać jej pobierania, nawet jeśli znajduje się w legalnym sklepie, takim jak Google Play.

S.O.V.A. banking trojan usunięcie

Jest to bardzo wyrafinowana infekcja S.O.V.A. banking trojan , a jej usunięcie może być bardzo trudne. Aplikacje antywirusowe na Androida wykrywają trojana, dlatego zaleca się wypróbowanie tego dla użytkowników, których urządzenia są zainfekowane. Jeśli jednak trojan uporczywie próbuje zapobiec jego usunięciu, może być konieczne pełne przywrócenie ustawień fabrycznych w celu usunięcia S.O.V.A. banking trojan . To usunęłoby wszystkie dane na urządzeniu, w tym trojana.

W przypadku użytkowników, na których urządzeniach S.O.V.A. banking trojan zostało to potwierdzone, zdecydowanie zaleca się zmianę wszystkich haseł za pomocą urządzenia wolnego od złośliwego oprogramowania. Ponadto, jeśli jakiekolwiek informacje bankowe zostały naruszone, użytkownicy muszą skontaktować się ze swoim bankiem w celu zabezpieczenia swoich kont.