Co to jest „osobiste pliki są szyfrowane przez CTB-szafki”?

CTB-szafki ransomware wirusa dochodzą systemów operacyjnych, za pośrednictwem zainfekowanych wiadomości i fałszywe pliki do pobrania (na przykład, nieuczciwych graczy wideo lub fałszywe aktualizacje Flash). Po udanej infiltracji, ten zrobiony w złej intencji program szyfruje pliki (* .doc, *.docx, *.xls, * *.psd, PDF, ppt, *.eps, * .ai, * .cdr, *.jpg, itp.) przechowywane na komputerach i wymagania wypłaty 300 dolarów okupu (w Bitcoins) do ich odszyfrowania (dokumenty szyfrowane otrzymują rozszerzenie plików .ctbl).

Cybernetyczni kryminaliści odpowiedzialny za zwolnienie ten fałszywy program zapewnienia, że wykonuje na Windows wszystkie wersje systemu operacyjnego (Windows XP, Windows Vista, Windows 7 i Windows 8). Critroni ransomware tworzy AllFilesAreLocked.bmp DecryptAllFiles.txt i [siedem liter] pliki .html wewnątrz każdego folderu zawierającego pliki zaszyfrowane.

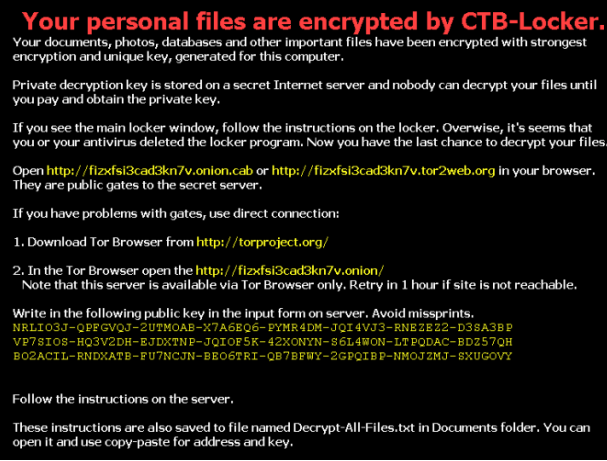

Pliki te zawierają instrukcje opisujące jak użytkownicy mogą odszyfrowywania plików i używać przeglądarki Tora (Anonimowy Tkanina przeglądarka). Cybernetyczni kryminaliści używają Tora, by ukryć swoją tożsamość. Użytkowników komputerów PC powinny wystrzegać się że chociaż sama infekcja nie jest skomplikowane, aby usunąć, deszyfrowanie plików (zaszyfrowanych przy użyciu szyfrowania RSA 2048) dotkniętych tym szkodnikiem jest niemożliwe bez płacenia okupu. W czasie badań nie było żadnych narzędzi i rozwiązań zdolny do odszyfrowywania plików zaszyfrowanych przez Critroni. Zauważ, że klucz prywatny wymagane do odszyfrowania plików jest przechowywany przez CTB-kabina dowodzenia i kontroli serwerów, które są zarządzane przez cyberprzestępców. W związku z tym najlepszym rozwiązaniem jest aby usunąć tego wirusa ransomware i następnie przywrócić dane z kopii zapasowej.

Ransomware infekcji jak CTB-szafki (w tym CryptoWall, CryptoDefense, CryptorBit i Cryptolocker) przedstawia silne argumenty do utrzymywania regularnych kopii zapasowych przechowywanych danych. Należy zauważyć, że płacenia okupu, domagał się tego ransomware jest równoważne wysłaniu pieniędzy do cyberprzestępców – będzie wspierać ich model biznesowy złośliwy i nie ma żadnej gwarancji, że pliki kiedykolwiek być odszyfrowane. Aby uniknąć infekcji komputera z ransomware infekcji, takich jak ten, wyrazić ostrożność podczas otwierania wiadomości e-mail, ponieważ cyber-przestępcy używają różnych chwytliwe tytuły do oszukiwania użytkowników PC do otwierania załączników zainfekowanej wiadomości (na przykład „UPS zgłoszenia wyjątku” lub „FedEx dostarczenia powiadomienia o niepowodzeniu”). Badania pokazują, że Cyberprzestępcy również korzystać z sieci P2P i fałszywe pliki zawierające wiązany ransomware infekcji rozmnażać się Critroni. Obecnie, „osobiste pliki są szyfrowane” ransomware zagrożenie jest dostarczany w językach angielskim i rosyjskim, i w związku z tym, kraje mówiąc te języki są na szczycie listy target cyberprzestępców proliferujących tego szkodnika.

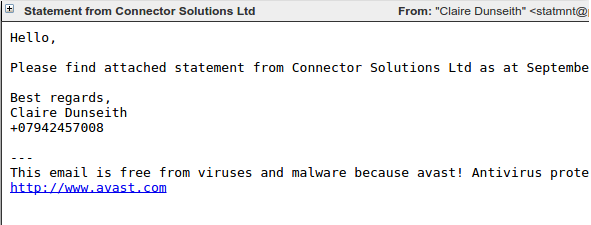

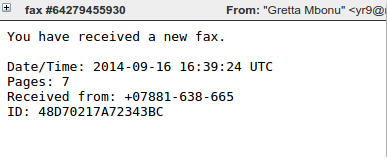

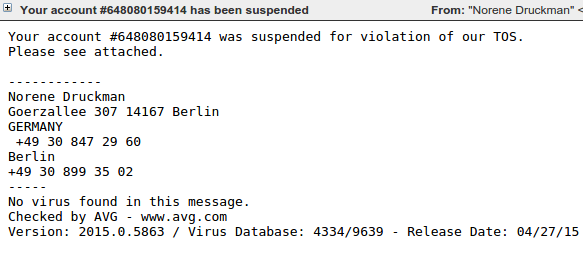

Cybernetyczni kryminaliści wydała zaktualizowaną wersję CTB-szafki ransomware kierowania USA, Włochy, Holandia i Niemcy. Ten wariant jest najczęściej rozpowszechniane za pośrednictwem faksu fałszywe powiadomienia e-mail z zainfekowanych załączników. Cybernetyczni kryminaliści mają również rozszerzone ramy czasowe, w których ich ofiary musi zapłacić okup, aby odzyskać kontrolę nad ich pliki do 96 godzin (dotychczas 72 godziny)

Autorów CTB-szafki są za pomocą programu partnerskiego do jazdy infekcji poprzez outsourcing procesu zakażenia do sieci oddziałów lub partnerów w zamian za wycięcie zysków. Model partnerski jest wypróbowane, przetestowane i bardzo udana strategia na osiągnięcie dużej liczby infekcji złośliwym oprogramowaniem. By³a to wygenerować ogromne przychody dla fałszywych programów antywirusowych, kliknij oszustw i szeroką gamę innych typów szkodliwego oprogramowania. To jest teraz używany do dystrybucji ransomware w ogóle i CTB-szafki w szczególności.

Program partnerski dla CTB-szafki po raz pierwszy był publicznie wyróżnione przez naukowca Kafeine, w połowie 2014. 2015 Reddit post podaje rzeczywistą uczestnika programu partnerskiego i stanowi interesujący wgląd w jego funkcjonowanie. CTB-szafki autorzy korzystają strategia podobne do wielu wykorzystać zestaw autorów oferując obsługiwanych opcji gdzie operator płaci miesięczną opłatę, a autorzy udostępniają cały kod. To sprawia, że staje się partnerem proste i stosunkowo wolne od ryzyka. Reddit plakat twierdził do 15.000 (prawdopodobnie dolarów) miesięcznie, z kosztów o około 7000. Autor również wspomina, że tylko skupia się na ofiary z „poziom 1” krajów takich jak USA, UK, Australii i Kanada, jak on sprawia, że tak mało pieniędzy z innych regionów, które nie jest warta czasu.

Za pomocą modelu partnerskiego dla dystrybucji oznacza, że istnieje szeroki wybór różnych infekcji wektorów CTB-szafki. Widzieliśmy to być rozprowadzane przez kilka zestawów wykorzystać, w tym platformy i jądrowej. Jednak to jest poprzez złośliwe spam kampanii zaobserwowano większość zakażeń CTB-szafki.

Najbardziej powszechnie spotykanych spam kampanii, które rozpowszechniać CTB-szafki za pomocą downloader składnik znany jako Dalexis lub Elenoocka. Spamu, sami wykonać szeroki zakres formatów, w tym faks nieodebranych wiadomości, sprawozdania finansowe, zaległych faktur, zawieszanie kont i nieodebranych mms wiadomości. Oto kilka przykładów:

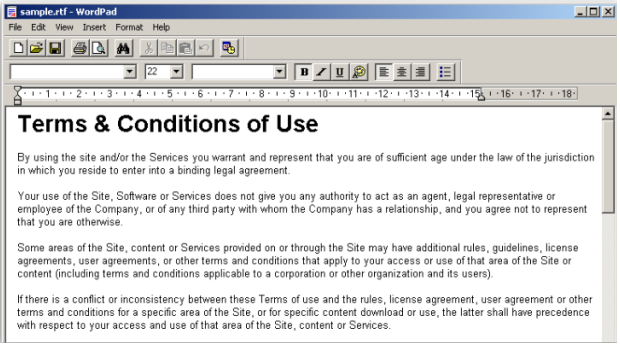

Znaczna część współczesne złośliwy spamu pojawia się jako plik exe wewnątrz archiwum zip lub rar. Niezwykły aspekt Dalexis jest, że prawie zawsze pojawia się w archiwum jest mniej powszechne, zazwyczaj pliku cab. Archiwum zawiera próbkę złośliwy, sam, często z rozszerzeniem SCR i dalsze archiwum, który zawiera dokument maniak, która wyświetli się przekonać ofiarę że załącznik był nieszkodliwy.

Próbkę złośliwy Dalexis używa kilku technik próbując uniknąć Piaskownice i zautomatyzowane systemy analizy, w tym spanie na pewien okres czasu. Dalexis następnie do pobrania próbki CTB-szafki nad HTTP w postaci zaszyfrowanej, dekoduje i wykonuje go.

Próbkę złośliwy Dalexis używa kilku technik próbując uniknąć Piaskownice i zautomatyzowane systemy analizy, w tym spanie na pewien okres czasu. Dalexis następnie do pobrania próbki CTB-szafki nad HTTP w postaci zaszyfrowanej, dekoduje i wykonuje go.

Wykonanie

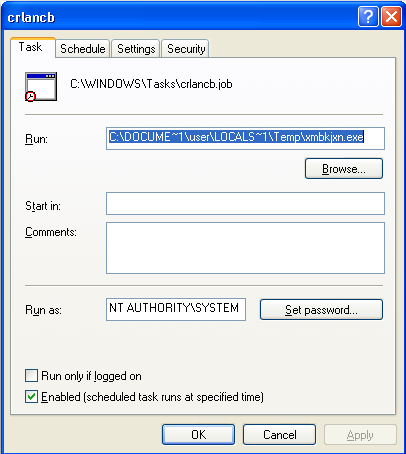

CTB-szafki wykonuje, pewien kopiować od sam do katalogu temp spada i tworzy pewien dołączony zadanie wobec umożliwiać utrzymywanie się ponownie obuwać.

Systemu plików jest następnie powtórzyć za pośrednictwem i wszystkie pliki z rozszerzeniami, które pasują do listy rozszerzeń CTB-szafki będą szyfrowane. Zmienia się obraz tła pulpitu i CTB-szafki nakładki wiadomość okupu i klikalne interfejs na środku ekranu.

Systemu plików jest następnie powtórzyć za pośrednictwem i wszystkie pliki z rozszerzeniami, które pasują do listy rozszerzeń CTB-szafki będą szyfrowane. Zmienia się obraz tła pulpitu i CTB-szafki nakładki wiadomość okupu i klikalne interfejs na środku ekranu.

W przeciwieństwie do niektórych odmianach crypto-ransomware CTB-szafki nie wymaga aktywnego połączenia internetowego przed rozpoczęciem szyfrowania plików.

Szyfrowanie

CTB-szafki jest skrótem od „Krzywa-Tor-Bitcoin-szafki.” „Krzywa” część nazwy jest pobierana z jego użycie eliptycznych krzywa Kryptografia (ECC). ECC jest formą kryptografii klucza publicznego oparte na krzywych eliptycznych nad skończone. Jego siła jest pochodną problem LOGARYTM dyskretny krzywych eliptycznych. Większość plików szyfrowania Ransomware, który wykorzystuje kryptografię klucza publicznego zmierza wobec używać RSA, który opiera się na doskonałej faktoryzacja. Korzyści, które ECC ma nad RSA jest równoważne zabezpieczenia jakie poziomy można osiągnąć znacznie mniejsze rozmiary klucza. Na przykład 256-bitowy klucz ECC jest równoważne zabezpieczenia do 3072-bitowego klucza RSA.

Rozmiar klucz korzyści, które oferuje ECC może być czynnikiem w procesie decyzyjnym autora, jak one osadzić publiczny klucz do próbek złośliwego oprogramowania i mniejszy klucz zajmuje mniej miejsca.

CTB-szafki używa kombinacji symetryczne i asymetryczne szyfrowanie plików wyścig. Szyfrowanie, sam jest przeprowadzane przy pomocy AES i następnie oznacza się odszyfrować pliki są szyfrowane kluczem publicznym ECC. Gwarantuje to, że tylko CTB-szafki autorów, którzy mają odpowiedni klucz prywatny są w stanie odszyfrować pliki. Na szczegółową analizę szyfrowanie zobacz Schemat używany przez CTB-szafki, analiza ta z „zairon.”

CTB-szafki będą szyfrować pliki z następującymi rozszerzeniami:

PWM, kwm, txt, cer, crt, der, pem, doc, cpp, c, php, js, cs, pas, bas, pl, py, docx, rtf, DocMem, xls, xlsx, sejf,

grupy, xlk, xlsb, xlsm, mdb, mdf, dbf, sql, md, dd, dds, jpe, jpg, jpeg, cr2, surowy, rw2 rwl, dwg, dxf, dxg, psd, 3fr, accdb,

AI, arw, zatoki, mieszanka, cdr, crw, dcr, dng, eps, erf, indd, kdc, mef, mrw, nef, nrw, odb, odm, odp, ods, odt, orf, p12, p7b, p7c,

PDD, pdf, pef, pfx, ppt, pptm, pptx, pst, ptx, r3d, raf, sro, srw, wb2, vsd, wpd, wps, 7z, zip, rar, dbx, gdb, bsdr, bsdu,

bdcr, bdcu, bpdr, bpdu, ims, bds, bdd, bdp, gsf, gsd, iss, arp, rik, gdb, fdb, abu, config, rgx

Lista ta została rozszerzona jak nowsze odmiany zostały zwolniony.

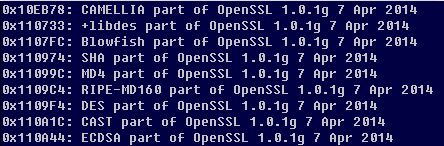

Pierwotnie, wszystkie zaszyfrowane pliki miał rozszerzenie „.ctbl”, jednak, że wkrótce zmieniono na mają rozszerzenie losowe. Wydaje się, że autorzy mają zapożyczone przynajmniej niektóre z ich szyfrowania kod z OpenSSL, jak duże ilości ciągi powiązanych można znaleźć w kodzie rozpakowane.

Komunikacja sieciowa

Ponieważ CTB-szafki można rozpocząć szyfrowanie plików bez konieczności kontaktowania się z serwerem dowodzenia i kontroli, tam nie musi być żadnych sieci komunikacyjnej aż do ofiary próbuje rozszyfrować ich plików.

W takim przypadku, wszystkie komunikaty są przeprowadzane przez Tora (jest tam przychodzi „Tor” z krzywej-Tor-Bitcoin-szafki), zwykle za pośrednictwem serwera proxy stron internetowych, które działają jako przekaźniki do usługi ukryte Tora infrastruktura hostów w back-end.

Gdy ofiara zapłacił okup, CTB-szafki będzie skontaktować się z serwerem dowodzenia i kontroli, wysyłanie bloku danych, zawierający informacje niezbędne do uzyskania klucza, który będzie odszyfrowania plików ofiary. Ten blok danych mogą być odszyfrowane tylko z klucza głównego na serwerze.

Żądanie okupu

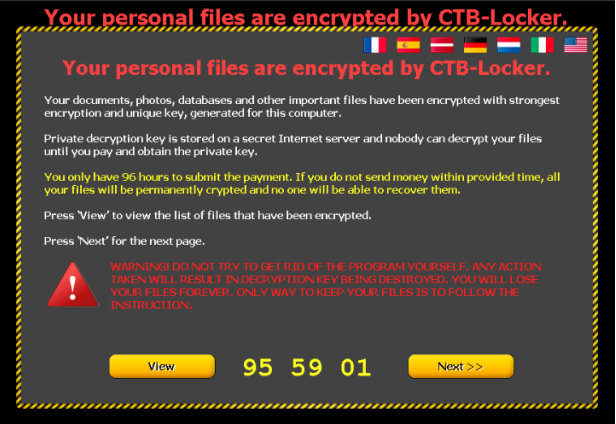

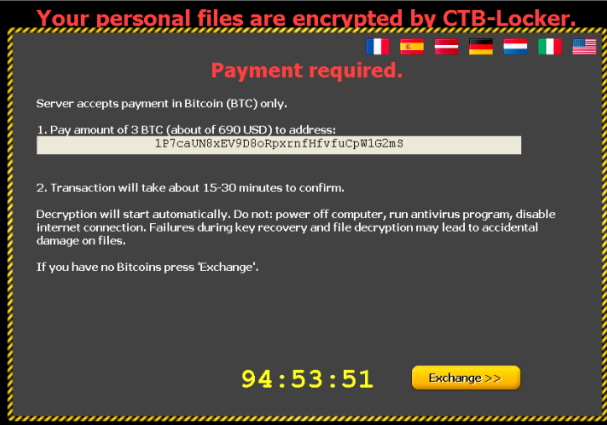

Gdy pliki wszystkie ofiary zostały zaszyfrowane, wyświetlany jest komunikat okupu, zmieniając tła pulpitu i przez nałożenie centrum ekranu z popytu głównym okupu i klikalne interfejs.

Ekran ten informuje poszkodowanego że „osobiste pliki są szyfrowane przez CTB-szafki”, są powiedzieli że mają „96 godzin do przedstawienia płatność”, i oni są ostrzegani, że wszelkie próby, aby usunąć szkodliwe oprogramowanie z zainfekowanego systemu spowoduje klucz odszyfrowywania zniszczeniu – termin ten był niższy w starszych wersjach. Ofiary można kliknąć przycisk „Dalej” aby rozpocząć proces odszyfrowywania lub przycisk „Widok”, aby zobaczyć listę zaszyfrowanych plików.

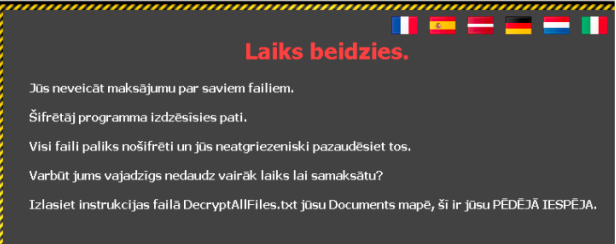

CTB-kabina jest bardzo wielu językach z okupu oferowane w różnych językach, dostępne poprzez różne ikony flag w górnej części ekranu. Wybór języków wydaje się być przynajmniej częściowo konfigurowalny przez partnera, który zakupił tego konkretnego wystąpienie CTB-szafki, a dostępne opcje wzrosła w czasie. Ostatnie próby miał następujące opcje językowe-angielski, francuski, niemiecki, hiszpański, łotewski, niderlandzki i włoski.

CTB-kabina jest bardzo wielu językach z okupu oferowane w różnych językach, dostępne poprzez różne ikony flag w górnej części ekranu. Wybór języków wydaje się być przynajmniej częściowo konfigurowalny przez partnera, który zakupił tego konkretnego wystąpienie CTB-szafki, a dostępne opcje wzrosła w czasie. Ostatnie próby miał następujące opcje językowe-angielski, francuski, niemiecki, hiszpański, łotewski, niderlandzki i włoski.

Łotewski jest opcja niezwykłe językiem jak Łotwa nie jest ogólnie postrzegane jako główne miejsce przeznaczenia ransomware i inne rodzaje crimeware. Stanowi to ewentualnie autorzy chcą złamać na nowe rynki, gdzie świadomość jest niższa, lub może być szczególnym partnerski ma wiedzę i jest lepszym stanie uruchomić udanej kampanii w tym kraju.

Łotewski jest opcja niezwykłe językiem jak Łotwa nie jest ogólnie postrzegane jako główne miejsce przeznaczenia ransomware i inne rodzaje crimeware. Stanowi to ewentualnie autorzy chcą złamać na nowe rynki, gdzie świadomość jest niższa, lub może być szczególnym partnerski ma wiedzę i jest lepszym stanie uruchomić udanej kampanii w tym kraju.

Ostatnie warianty CTB-szafki oferują również sposób dla ofiary do sprawdzenia, że ich pliki mogą być odszyfrowane przez odszyfrowywanie pięć losowo wybranych plików za darmo. Wydaje się to wprowadzono jako sposób zdobycia zaufania ofiary i zwiększyć prawdopodobieństwo, że pełne okup będzie wypłacana.

Ostatnie warianty CTB-szafki oferują również sposób dla ofiary do sprawdzenia, że ich pliki mogą być odszyfrowane przez odszyfrowywanie pięć losowo wybranych plików za darmo. Wydaje się to wprowadzono jako sposób zdobycia zaufania ofiary i zwiększyć prawdopodobieństwo, że pełne okup będzie wypłacana.

Okup płatności

Gdy ofiara klika za pośrednictwem interfejsu okupu są podane szczegółowe instrukcje na ile zapłacić i jak płacić to.

CTB-kabina wymaga Bitcoins (BTC) zapłacić okup („Bitcoin” w krzywej-Tor-Bitcoin-szafki). Dokładną kwotę BTC jest zestaw przez partnera, który nabył CTB-szafki, choć autorzy dają wskazówki aby ustalić wysokość okupu na poziomie, który może generować maksymalne przychody. Rysunek 12 powyżej pokazuje przykład wymagających 3 BTC. Przybliżoną równowartość w walucie lokalnej są również wyświetlane – np. 690 dolarów lub 660 euro.

CTB-kabina wymaga Bitcoins (BTC) zapłacić okup („Bitcoin” w krzywej-Tor-Bitcoin-szafki). Dokładną kwotę BTC jest zestaw przez partnera, który nabył CTB-szafki, choć autorzy dają wskazówki aby ustalić wysokość okupu na poziomie, który może generować maksymalne przychody. Rysunek 12 powyżej pokazuje przykład wymagających 3 BTC. Przybliżoną równowartość w walucie lokalnej są również wyświetlane – np. 690 dolarów lub 660 euro.

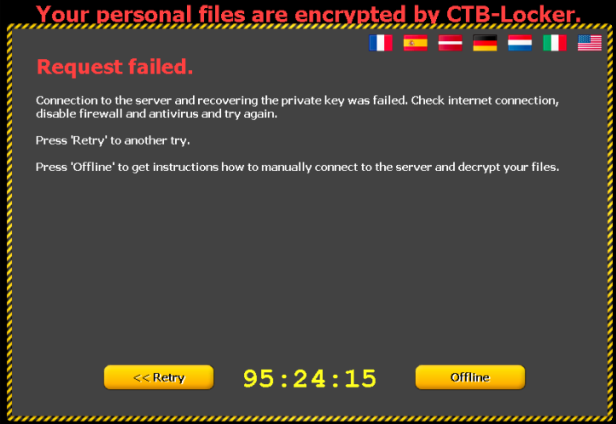

Jedyną wadą do korzystania z usług ukrytych Tora jest, że niezawodność może być problemem, co oznacza, że serwer dowodzenia i kontroli nie można osiągnąć, gdy ofiara próbuje zapłacić okup.

w celu zwalczania tego, CTB-szafki próbuje użyć wielu różnych serwerów proxy Tor do osiągnięcia usług ukrytych i oferuje również instrukcja obsługi malware próbki powinny zostać usunięte z zainfekowanego komputera. Dotyczą one odwiedzając usługi ukryte Tora poprzez przeglądarkę internetową i wklejając w postaci klucza publicznego, że ofiara jest podane.

w celu zwalczania tego, CTB-szafki próbuje użyć wielu różnych serwerów proxy Tor do osiągnięcia usług ukrytych i oferuje również instrukcja obsługi malware próbki powinny zostać usunięte z zainfekowanego komputera. Dotyczą one odwiedzając usługi ukryte Tora poprzez przeglądarkę internetową i wklejając w postaci klucza publicznego, że ofiara jest podane.

Niezawodność

Niezawodność

Czytając różne wypowiedzi na forum wsparcia publicznego sugeruje, że w wielu przypadkach płacenia okupu spowoduje CTB-szafki Odszyfrowywanie plików ofiary. Funkcja „Test Deszyfrowanie” jest dobrym wskaźnikiem, że odszyfrowanie jest możliwe.

Jednak ofiary musi jeszcze ufać, że Cyberprzestępcy będzie dobry na ich obietnica po przekazanie kwoty okupu w BTC. Istnieje również możliwość, że zostanie zdjęty składniki serwera obsługujące kluczy prywatnych, niezbędnych do wykonywania odszyfrowywania, tymczasowo lub na stałe, które mogą uczynić odszyfrowywania niemożliwe. W tych okolicznościach, jest prawdopodobne, że Cyberprzestępcy będą nadal akceptować płatności okupu pomimo wiedząc, jest sposobem odszyfrować pliki ofiary.

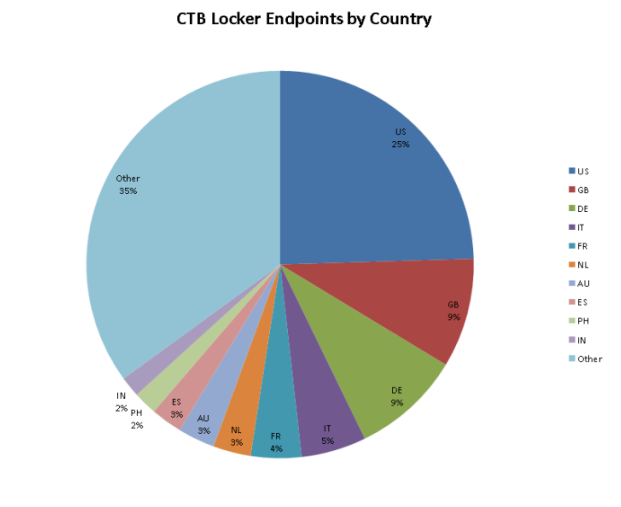

Statystyki

CTB-szafki infekcje postrzegane są głównie w Europie zachodniej, Ameryce Północnej i Australii. Ogólnie rzecz biorąc są krajami tier 1 opisany w poscie Reddit wymienionych powyżej. Ofiar w tych krajach wydają się być ukierunkowane oparte na wcześniejszych doświadczeniach autora ransomware udane płatności.

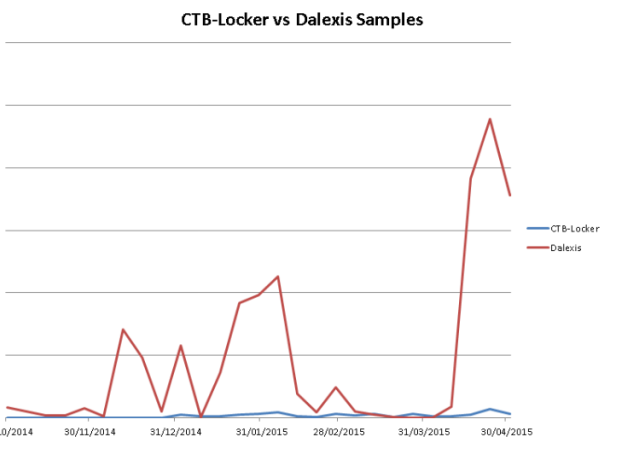

Patrząc na numery próbek możemy zobaczyć, że liczby rzeczywiste próbki CTB-szafki jest znacznie niższy niż liczba próbek Dalexis, które są używane do pobierania CTB-szafki. Ma to sens ponieważ downloader jest spamu się w bardzo dużych woluminów, które pozwala bezpieczeństwa produktów, aby dodać wykrywania bardzo szybko. Co każda próbka unikalne poprzez zmianę niewielką ilość w każdym pliku zwiększa prawdopodobieństwo, że niektóre rozwiązania oparte na suma kontrolna ochrony może nie wykryć wszystkich próbek.

Patrząc na numery próbek możemy zobaczyć, że liczby rzeczywiste próbki CTB-szafki jest znacznie niższy niż liczba próbek Dalexis, które są używane do pobierania CTB-szafki. Ma to sens ponieważ downloader jest spamu się w bardzo dużych woluminów, które pozwala bezpieczeństwa produktów, aby dodać wykrywania bardzo szybko. Co każda próbka unikalne poprzez zmianę niewielką ilość w każdym pliku zwiększa prawdopodobieństwo, że niektóre rozwiązania oparte na suma kontrolna ochrony może nie wykryć wszystkich próbek.

Ochrony

Ochrony

Sophos chroni przed CTB-szafkę na wykonanie z HPmal/Ransom-N i statycznie z tablicy nazw wykrywania, w tym: Troj/Ransom-AKW, Troj/cebula-D, Troj/Filecode-B, Troj/HkMain-CT.

Sophos wykrywa downloader Dalexis/Elenoocka z tablicy nazw wykrywania, w tym: Troj/Agent-AMTG, Troj/Agent-AMKP, Troj/Cabby-H, Troj/Agent-AIRO, Troj/Agent-AMNK, Troj/Agent-AMNP, Troj/Agent-AMOA, Mal/Cabby-ur.

Te podpisy biodra często nie wymagają żadnych aktualizacji jak wykryją na kodzie rozpakowane pamięci niezależnie od plików na dysku, które są pakowane, ukrywane lub szyfrowane.

Zdecydowanie zaleca się zablokować ransomware aktywnie technologią o Sophos biodra.

Jeśli podejrzewasz, że możesz już zostały naruszone przez ransomware, można usunąć przed złośliwym oprogramowaniem przy użyciu naszych Virus Removal Tool . Niestety nie ma wiele można zrobić, aby uzyskać pliki powrót z wyjątkiem płacić okupu-szyfrowanie jest zbyt silny, aby złamać.

Oprócz posiadanie programu antywirusowego na bieżąco, istnieje dodatkowy system zmiany pomogą zapobiec lub rozbroić ransomware infekcji, które użytkownik może zastosować.

1. kopii zapasowej plików.

Najlepszym sposobem, aby upewnić się, że nie stracisz swoje pliki do ransomware jest ich kopię zapasową regularnie. Również jest klucz – przechowywanie kopii zapasowej oddzielnie, omówione, niektóre warianty ransomware usuwania Windows zaćmiewanie kopie plików jako dalsze taktyka, aby zapobiec windykacji, więc trzeba do przechowywania kopii zapasowych w trybie offline.

2. zastosowanie systemu windows i innego oprogramowania aktualizacje regularnie.

System i aplikacje na bieżąco. To daje największą szansę na uniknięcie system wykorzystywana przy użyciu dysku przez Pobierz ataków i luk w zabezpieczeniach oprogramowania (szczególnie Adobe Flash, Microsoft Silverlight, przeglądarka internetowa, itp.), które są znane do instalacji ransomware.

3. uniknąć klikając linki niezaufanych e-mail lub otwierania załączników e-mail niechcianych.

Większość ransomware dociera poprzez spam email albo klikając linki lub załączniki. O skaner antywirusowy dobre e-mail również aktywnie położyłoby zagrożone lub złośliwego stronie internetowej linki lub binarny załączniki, które prowadzą do ransomware.

4. Wyłącz ActiveX treści w aplikacjach Microsoft Office Word, Excel, itp.

Widzieliśmy wiele złośliwych dokumenty, które zawierają makra, które dodatkowo można pobrać ransomware dyskretnie w tle.

5. Zainstaluj firewall, blokuje Tor i I2P i ograniczyć do określonych portów.

Uniemożliwiając osiągnięcie jego wezwanie Strona serwera za pośrednictwem sieci malware rozbroic Wariant aktywny ransomware. Jako taki blokowanie połączeń z serwerami I2P lub Tor za pośrednictwem zapory jest skutecznym sposobem.

6. uczynić kaleką odległy pulpit stosunki.

Wyłączyć połączenia pulpitu zdalnego jeśli nie są one wymagane w danym środowisku, tak, że złośliwy autorzy nie mają dostępu do komputera zdalnie.

7. blok binariów działających od % APPDATA % i % TEMP % ścieżki.

Większość plików ransomware są opuszczane i wykonywane w tych miejscach tak blokuje wykonanie by zapobiec ransomware z systemem.