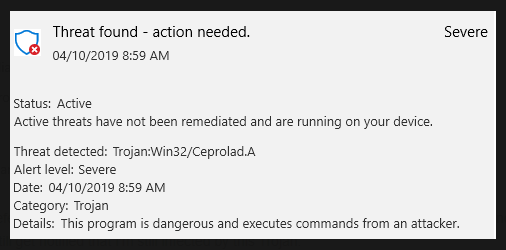

Ceprolad to infekcja trojańska, która może wkraść się do komputerów w celu wykonania złośliwych działań. To, co robi, różni się w zależności od przypadku, ponieważ trojan jest kontrolowany przez zdalny serwer. Niektóre ze złośliwych działań, które może wykonać, to monitorowanie aktywności w sieci, kradzież haseł/danych logowania, wydobywanie kryptowalut, szyfrowanie plików, pobieranie większej ilości złośliwego oprogramowania itp. Jest to bardzo poważna infekcja złośliwym oprogramowaniem, dlatego zaleca się użycie oprogramowania chroniącego przed złośliwym oprogramowaniem do usunięcia Ceprolad.

Zdalnie sterowane trojany są jednymi z najniebezpieczniejszych szkodliwych programów, jakie można uzyskać, ponieważ mogą wykonywać wiele różnych czynności w zależności od tego, co nakazuje im operator. Mogą pracować jako złodzieje haseł, backdoory dla większej ilości złośliwego oprogramowania, górnicy kryptograficzni itp. A ponieważ ich głównym celem jest zwykle pozostawanie na komputerze tak długo, jak to możliwe, może nie być oczywistych objawów ich obecności.

Gdy zainfekuje Ceprolad trojan komputer, rozpocznie on wszelkie złośliwe działania, które mu nakazano wykonać. Jeśli jego głównym celem jest kradzież danych logowania, pozostanie w tle i zaloguje dane logowania za każdym razem, gdy je wpiszesz. Możesz nawet nie zauważyć trojana keyloggera, ponieważ nie wykazują one żadnych oczywistych oznak obecności.

Ceprolad może również działać jako backdoor dla innego złośliwego oprogramowania. Trojan może pozostać na komputerze bezczynnym, dopóki nie otrzyma polecenia pobrania innego złośliwego oprogramowania. Na przykład może pobrać ransomware szyfrujące pliki na twój komputer. Gdyby tak się stało, twoje osobiste pliki zostałyby zaszyfrowane i zostałbyś poproszony o zapłacenie okupu w celu ich odzyskania.

Gdyby głównym celem Ceprolad było wydobywanie kryptowalut przy użyciu zasobów komputera, stałoby się to dość zauważalne. Wydobywanie kryptowalut zużywa dużo zasobów systemowych, co powoduje poważne problemy z opóźnieniami. Twój komputer zwolniłby dość zauważalnie, a programy uległyby awarii lub nawet nie uruchomiłyby się. Twój komputer nagle działający wolno jest często oznaką jakiegoś trojana.

Trojan może również ukraść twoje pliki/informacje. Skradzione dane mogą później zostać sprzedane na jakimś forum hakerskim innym cyberprzestępcom. Następnie wykorzystaliby te dane do swoich złośliwych działań.

Niepozorne trojany są jednym z powodów, dla których zainstalowanie oprogramowania chroniącego przed złośliwym oprogramowaniem jest tak ważne. Jeśli masz zainstalowany dobry program antywirusowy, wykryje on trojana, gdy próbuje się dostać, zanim może uszkodzić komputer lub ukraść pliki.

Trojany są dość złożonymi infekcjami, więc nie powinieneś próbować usuwać Ceprolad ręcznie. Zamiast tego użyj dobrego programu anty-malware. Gdy złośliwe oprogramowanie zniknie, komputer wróci do normy. Należy jednak pamiętać, że jeśli ten trojan został znaleziony na twoim urządzeniu, powinieneś zmienić swoje hasła na wszelki wypadek. Ale powinieneś to zrobić dopiero po pomyślnym usunięciu złośliwego oprogramowania.

W jaki sposób trojany dostają się do komputerów?

Trojany mogą wchodzić do komputerów na wiele różnych sposobów i ważne jest, aby zdawać sobie sprawę przynajmniej z głównych metod. Obejmuje to załączniki do wiadomości e-mail, torrenty, luki w zabezpieczeniach systemu/oprogramowania, złośliwe pliki do pobrania itp.

Otwierając niechciane załączniki wiadomości e-mail, użytkownicy często narażają swoje systemy na wszelkiego rodzaju złośliwe oprogramowanie. Złośliwe wiadomości e-mail często atakują użytkowników, których adresy e-mail wyciekły. Na szczęście powinieneś być w stanie wykryć wiadomości phishingowe, o ile wiesz, czego szukać. Na przykład błędy gramatyczne / ortograficzne są największymi prezentami, zwłaszcza gdy nadawcy twierdzą, że pochodzą ze znanych / znanych firm. Oficjalna korespondencja od legalnych firm, z których usług korzystasz, bardzo rzadko zawiera błędy gramatyczne / ortograficzne, ponieważ wyglądają nieprofesjonalnie. Ale z jakiegokolwiek powodu złośliwe wiadomości e-mail zwykle je zawierają. Inną oznaką potencjalnie złośliwego e-maila jest to, że adresowany jest za pomocą ogólnych słów, takich jak „Użytkownik”, „Członek” i „Klient”. Wysyłając e-maile do klientów, firmy zwykle zwracają się do użytkowników po imieniu, aby wiadomości e-mail wyglądały na bardziej spersonalizowane. Ponieważ złośliwi aktorzy zwykle nie mają dostępu do danych osobowych, są zmuszeni do używania ogólnych słów.

Złośliwe wiadomości e-mail będą wyglądać znacznie bardziej wyrafinowanie, jeśli jesteś konkretnym celem. Gdyby hakerzy mieli dostęp do niektórych Twoich danych osobowych, ich próby zainstalowania złośliwego oprogramowania na Twoim komputerze byłyby bardziej zaawansowane. Na przykład e-mail zwracałby się do Ciebie po imieniu, byłby napisany w doskonałym języku angielskim (lub innym języku) i zawierałby pewne informacje, które nadałyby e-mailowi znacznie większą wiarygodność. Na wypadek, gdybyś był celem złośliwych aktorów, zawsze powinieneś skanować załączniki e-mail za pomocą programu antywirusowego lub VirusTotal przed ich otwarciem.

Jest rzeczą oczywistą, że torrenty są często wykorzystywane do dystrybucji złośliwego oprogramowania. Istnieje wiele wysoce wątpliwych stron z torrentami, które są dość źle moderowane. Z powodu tej słabej moderacji złośliwi aktorzy mogą łatwo przesyłać torrenty ze złośliwym oprogramowaniem i pozostaną na długo. Złośliwe oprogramowanie jest często spotykane w torrentach do filmów, programów telewizyjnych, gier wideo, oprogramowania itp. Dlatego używanie torrentów do pobierania treści chronionych prawem autorskim to sposób, w jaki kończysz ze złośliwym oprogramowaniem. Piractwo, zwłaszcza przy użyciu torrentów, jest ogólnie odradzane, ponieważ nie tylko stanowi zagrożenie dla komputera i danych, ale także jest zasadniczo kradzieżą treści.

Złośliwe oprogramowanie może również dostać się za pomocą luk w oprogramowaniu. Jeśli w systemie/oprogramowaniu jest jakakolwiek luka, może ona zostać niewłaściwie wykorzystana przez złośliwe oprogramowanie. Dlatego ważne jest, aby instalować aktualizacje, gdy tylko się pojawią. Aktualizacje łatają znane luki w zabezpieczeniach, zapobiegając ich niewłaściwemu wykorzystaniu. Jeśli to możliwe, należy włączyć aktualizacje automatyczne.

Jak usunąć Ceprolad trojan

Trojany to bardzo poważne infekcje malware, które wymagają profesjonalnych narzędzi do usunięcia. Nie próbuj usuwać Ceprolad trojan ręcznie, ponieważ może to spowodować dodatkowe uszkodzenie komputera. Możesz również przegapić niektóre części trojana, co może później pozwolić na jego odzyskanie. Zamiast tego użyj profesjonalnego oprogramowania chroniącego przed złośliwym oprogramowaniem, aby usunąć Ceprolad trojan plik . Ochrona przed złośliwym oprogramowaniem chroni również komputer przed przyszłymi zagrożeniami, takimi jak Ceprolad trojan .

Ponieważ Ceprolad może wykonywać różne czynności, trudno powiedzieć, jaki był jego główny cel na komputerze. Niemniej jednak zdecydowanie zalecamy przynajmniej zmianę wszystkich haseł na wypadek, gdyby zostały skradzione.