Co można powiedzieć o tym zagrożeniu

Stun ransomwarejest infekcji złośliwym oprogramowaniem wysokiego poziomu, klasyfikowane jako ransomware. Jeśli ransomware było coś, czego nigdy nie spotkałem do tej pory, jesteś w szoku. Potężne algorytmy szyfrowania są używane do szyfrowania danych, a jeśli Twoje są rzeczywiście zablokowane, nie będzie można uzyskać do nich dostęp dłużej. Ponieważ ransomware może oznaczać trwałą utratę plików, jest sklasyfikowany jako wysoce niebezpieczna infekcja.

Będziesz mieć możliwość płacenia okup za narzędzie odszyfrowywania, ale wielu badaczy złośliwego oprogramowania nie polecam tego robić. Po pierwsze, może być po prostu wydawać pieniądze na nic, ponieważ pliki nie są zawsze odzyskane po dokonaniu płatności. Dlaczego ludzie, którzy zaszyfrowane dane pierwsze miejsce pomóc przywrócić je, gdy nie ma nic, aby powstrzymać ich od po prostu biorąc swoje pieniądze. Należy również wziąć pod uwagę, że pieniądze będą wykorzystywane do projektów złośliwego oprogramowania w przyszłości. Czy naprawdę chcesz wspierać rodzaj działalności przestępczej. Ludzie zdają sobie również sprawę, że mogą zarabiać łatwe pieniądze, a im więcej ofiar poddają się wymaganiom, tym bardziej atrakcyjne dane kodowania złośliwego oprogramowania staje się dla tych typów ludzi. Rozważ inwestowanie pieniędzy w tworzenie kopii zapasowych, ponieważ możesz umieścić w sytuacji, w której ponownie napotykają na utratę danych. Jeśli masz dostępnych opcji kopii zapasowej, można po prostu wymazać, Stun ransomware a następnie przywrócić pliki bez niepokoju o ich utracie. I w przypadku, gdy nie jesteś pewien, jak szyfrowanie danych malware udało się zainfekować system, jego metody dystrybucji zostaną omówione w poniższym akapicie w następującym akapicie.

Metody dystrybucji oprogramowania ransomware

Najczęstsze metody rozprzestrzeniania ransomware to poprzez spam, exploity i złośliwe pliki do pobrania. Ponieważ istnieje wiele użytkowników, którzy nie są ostrożni, jak korzystać z ich e-mail lub skąd pobrać, szyfrowanie danych złośliwego oprogramowania rozprzestrzacze nie trzeba wymyślić bardziej wyrafinowane sposoby. Bardziej wyrafinowane sposoby mogą być również wykorzystywane, choć nie są one tak popularne. Oszustów nie trzeba robić wiele, wystarczy napisać rodzajowy e-mail, który wydaje się dość wiarygodne, dodać zainfekowany plik do wiadomości e-mail i wysłać go do setek użytkowników, którzy mogą wierzyć, że nadawca jest kimś godnym zaufania. Ogólnie, e-maile będą dyskutować pieniądze lub podobne tematy, które użytkownicy są bardziej prawdopodobne, aby poważnie traktować. Hakerzy często udawać, że są z Amazon, i ostrzegają ewentualnych ofiar o jakiejś niezwykłej działalności obserwowane na ich koncie, które natychmiast zachęcić osobę, aby otworzyć załącznik. Z tego powodu, powinieneś być ostrożny na temat otwierania e-maili, i zwróć uwagę na wskazania, że mogą być złośliwe. Sprawdź nadawcę, czy jest kimś, kogo znasz. Nie spiesz się, aby otworzyć załączony plik tylko dlatego, że nadawca wydaje się znajomy, najpierw trzeba będzie dokładnie sprawdzić, czy adres e-mail odpowiada nadawcy rzeczywiste wiadomości e-mail. Błędy gramatyczne są również znak, że e-mail nie może być to, co myślisz. Sposób, w jaki jesteś powitany może być również Clue, uzasadniony firmy e-mail na tyle ważne, aby otworzyć będzie zawierać imię i nazwisko w pozdrowienie, zamiast ogólnego klienta lub członka. Luki w zabezpieczeniach na komputerze oprogramowanie podatne mogą być również używane do zainfekowania. Wszystkie programy mają luki, ale zwykle, sprzedawcy patch je, gdy stają się świadomi ich, tak aby złośliwe oprogramowanie nie może wykorzystać go do zainfekowania. Nadal, z jednego powodu lub innego, nie każdy instaluje te aktualizacje. Sugeruje się, aby zainstalować poprawkę, gdy jest ona dostępna. Można również zdecydować się na automatyczne instalowanie poprawek.

Jak się zachowuje

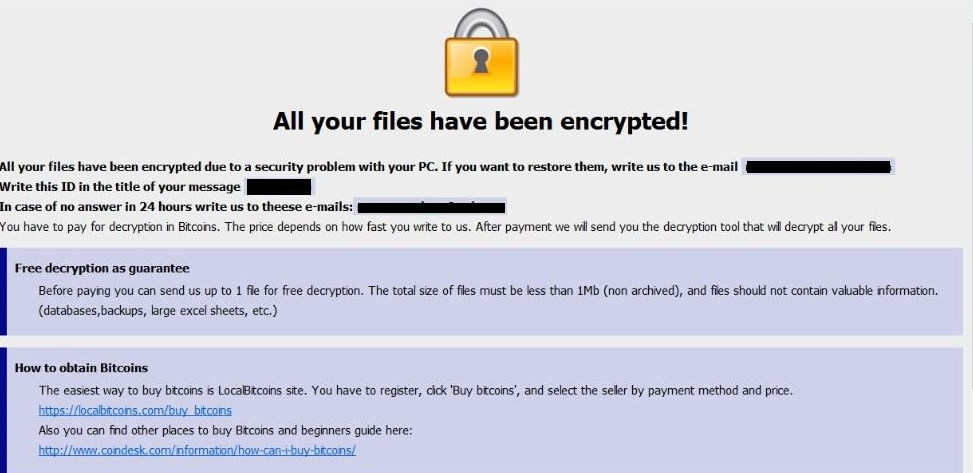

Jeśli plik szyfrujący szkodliwy program infekuje Twój komputer, będzie szukał pewnych typów plików i po ich zlokalizowaniu, zostanie on blokowana. Jeśli przypadkiem nie zauważyłeś niczego dziwnego do tej pory, gdy nie jesteś w stanie otworzyć plików, zauważysz, że coś się wydarzyło. Zobaczysz, że rozszerzenie pliku zostało dołączone do wszystkich zaszyfrowanych plików, które mogą pomóc zidentyfikować prawo ransomware. Należy powiedzieć, że Odszyfrowywanie plików może być niemożliwe, jeśli ransomware używany potężny algorytm szyfrowania. W notatkach, oszuści powiedzą Ci, co się stało z Twoimi danymi i zaproponują ci sposób ich przywrócenia. Narzędzie odszyfrowywania zostanie zaproponowane do Ciebie, w zamian za pieniądze oczywiście, a przestępcy zarobi, że za pomocą innych opcji odzyskiwania danych może uszkodzić je. Notatka powinna jasno wyjaśnić, ile kosztuje oprogramowanie odszyfrowywania, ale jeśli nie, będziesz mieć adres e-mail, aby skontaktować się z hakerami, aby skonfigurować cenę. Jak już wiecie, płacenie nie jest opcją, którą wybraliśmy. Płacenie powinno być twoim ostatnim działaniem. Może właśnie zapomniałeś, że zrobiłeś kopie swoich plików. Może być również możliwe, że będzie w stanie znaleźć wolny odszyfrowujący. Malware specjalistów może co jakiś czasu rozwijać oprogramowanie odszyfrowywania za darmo, jeśli mogą złamać dane szyfrowania złośliwego programu. Zanim zdecydujesz się zapłacić, poszukaj narzędzia odszyfrowywania. Nie musisz się martwić, jeśli komputer został zanieczyszczony ponownie lub rozbił się, jeśli zainwestowałeś niektóre z tych pieniędzy do pewnego rodzaju opcji tworzenia kopii zapasowych. Jeśli kopia zapasowa jest dostępna, po prostu usunąć Stun ransomware wirusa, a następnie odblokować Stun ransomware pliki. W przyszłości należy unikać plików szyfrujących złośliwe oprogramowanie w jak największym stopniu poprzez zapoznanie się z metodami dystrybucji. Co najmniej, Zatrzymaj otwieranie załączników e-mail w lewo i prawo, aktualizować oprogramowanie i pobierać tylko ze źródeł, które znasz za prawdziwe.

Sposoby wyeliminowania Stun ransomware wirusów

Jeśli plik szyfrujący złośliwe oprogramowanie jest nadal w systemie, musisz uzyskać narzędzie do usuwania złośliwego oprogramowania, aby go rozwiązać. Aby ręcznie naprawić Stun ransomware wirusa nie jest łatwy proces i może prowadzić do dalszej szkody dla systemu. Za pomocą programu anty-malware jest lepszym decyzji. To narzędzie jest korzystne, aby mieć na komputerze, ponieważ może nie tylko naprawić, Stun ransomware ale także położyć Stop do podobnych, którzy próbują wejść. Skoro ten malware usuwanie narzędzie od twój wybórpattern ma był rata, zwykłe skandować twój pomysł i uznawać ono stać się uwalniać od ten groźba. Należy pamiętać, że, narzędzie do usuwania złośliwego oprogramowania odblokować Stun ransomware pliki. Gdy system jest czysty, normalne użytkowanie komputera powinno zostać przywrócone.

Offers

Pobierz narzędzie do usuwaniato scan for Stun ransomwareUse our recommended removal tool to scan for Stun ransomware. Trial version of provides detection of computer threats like Stun ransomware and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about SpyWarrior and Uninstall Instructions. Please review SpyWarrior EULA and Privacy Policy. SpyWarrior scanner is free. If it detects a malware, purchase its full version to remove it.

WiperSoft zapoznać się ze szczegółami WiperSoft jest narzędziem zabezpieczeń, które zapewnia ochronę w czasie rzeczywistym przed potencjalnymi zagrożeniami. W dzisiejszych czasach wielu uży ...

Pobierz|Więcej

Jest MacKeeper wirus?MacKeeper nie jest wirusem, ani nie jest to oszustwo. Chociaż istnieją różne opinie na temat programu w Internecie, mnóstwo ludzi, którzy tak bardzo nienawidzą program nigd ...

Pobierz|Więcej

Choć twórcy MalwareBytes anty malware nie było w tym biznesie przez długi czas, oni się za to z ich entuzjastyczne podejście. Statystyka z takich witryn jak CNET pokazuje, że to narzędzie bezp ...

Pobierz|Więcej

Quick Menu

krok 1. Usunąć Stun ransomware w trybie awaryjnym z obsługą sieci.

Usunąć Stun ransomware z Windows 7/Windows Vista/Windows XP

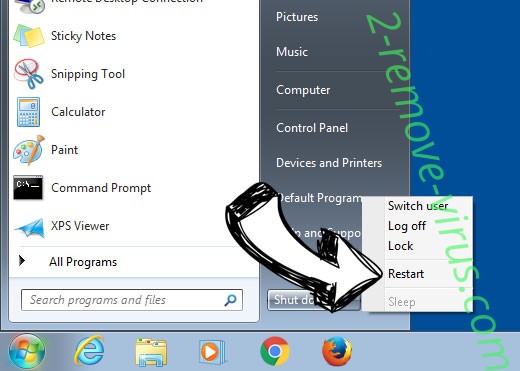

- Kliknij przycisk Start i wybierz polecenie Zamknij.

- Wybierz opcję Uruchom ponownie, a następnie kliknij przycisk OK.

- Uruchomić, naciskając klawisz F8, gdy Twój komputer rozpoczyna ładowanie.

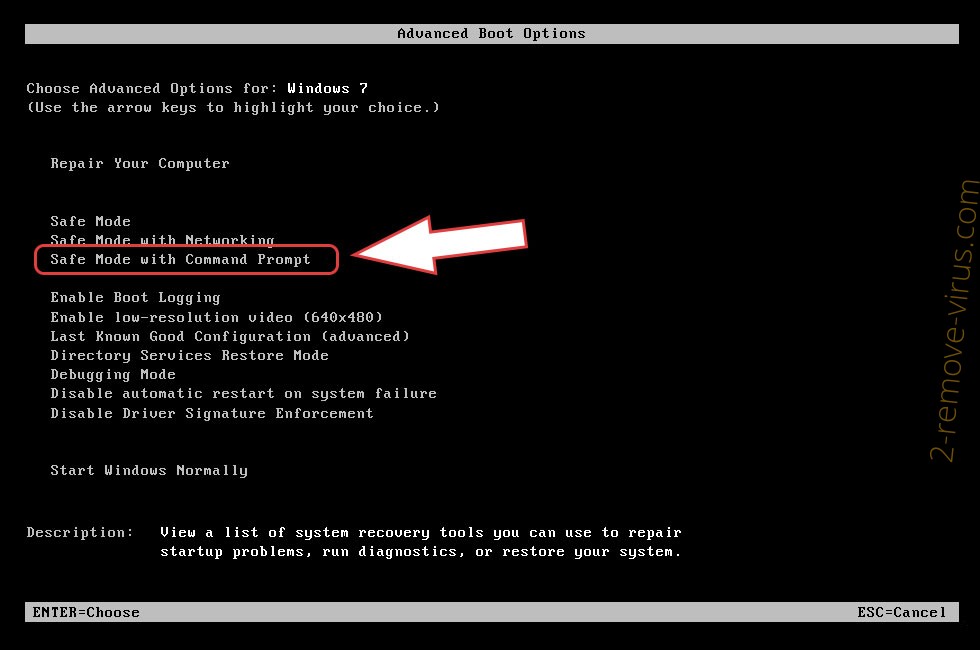

- W obszarze Zaawansowane opcje rozruchu wybierz polecenie Tryb awaryjny z obsługą sieci.

- Otwórz przeglądarkę i pobrać narzędzia anty malware.

- Użyj narzędzia usunąć Stun ransomware

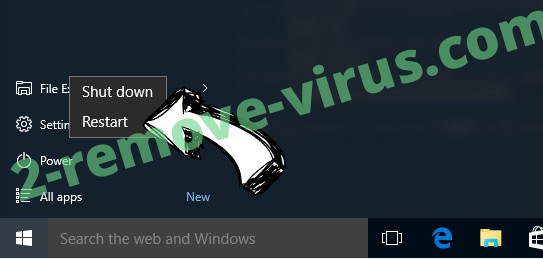

Usunąć Stun ransomware z Windows 8 i Windows 10

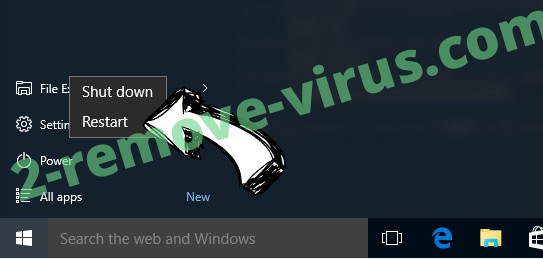

- Na ekranie logowania systemu Windows naciśnij przycisk zasilania.

- Naciśnij i przytrzymaj klawisz Shift i wybierz opcję Uruchom ponownie.

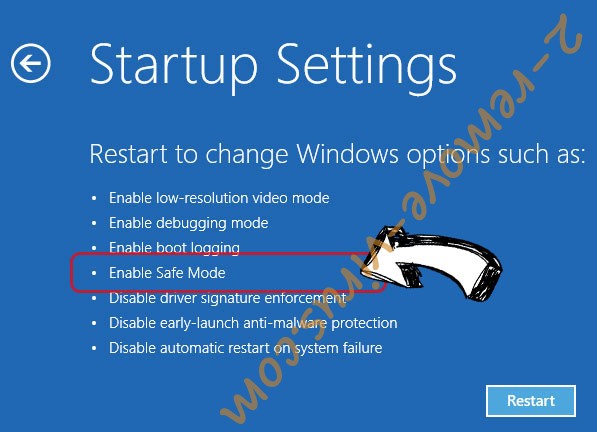

- Przejdź do Troubleshoot → Advanced options → Start Settings.

- Wybierz Włącz tryb awaryjny lub tryb awaryjny z obsługą sieci w obszarze Ustawienia uruchamiania.

- Kliknij przycisk Uruchom ponownie.

- Otwórz przeglądarkę sieci web i pobrać usuwania złośliwego oprogramowania.

- Korzystanie z oprogramowania, aby usunąć Stun ransomware

krok 2. Przywracanie plików za pomocą narzędzia Przywracanie systemu

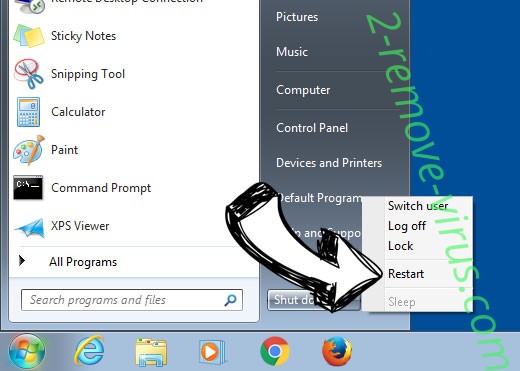

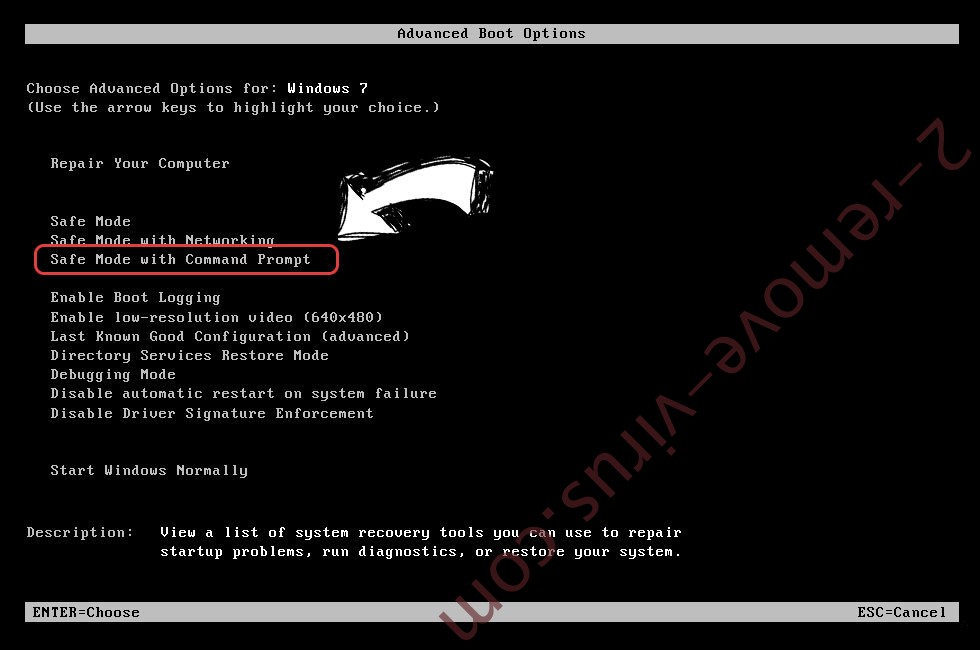

Usunąć Stun ransomware z Windows 7/Windows Vista/Windows XP

- Kliknij przycisk Start i wybierz polecenie Shutdown.

- Wybierz Uruchom ponownie i OK

- Kiedy Twój komputer zaczyna się ładowanie, naciskaj klawisz F8, aby otworzyć Zaawansowane opcje rozruchu

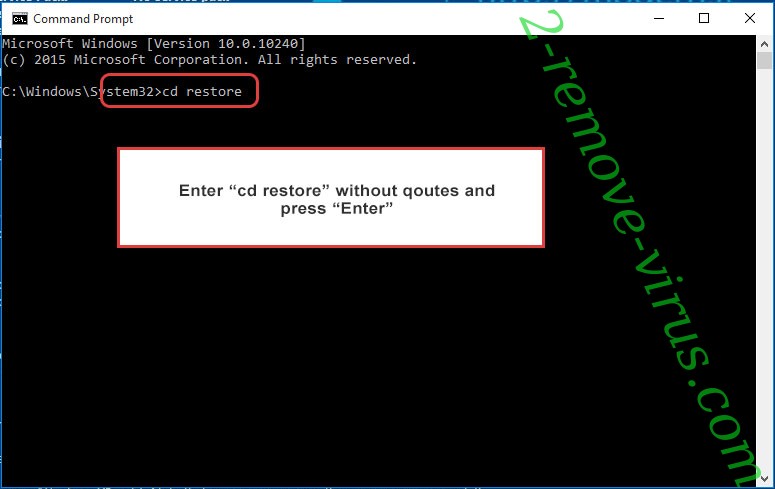

- Wybierz polecenie wiersza polecenia z listy.

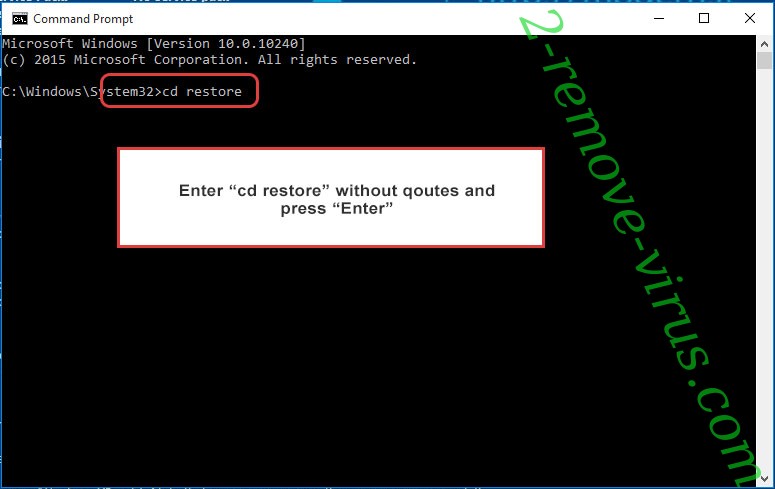

- Wpisz cd restore i naciśnij Enter.

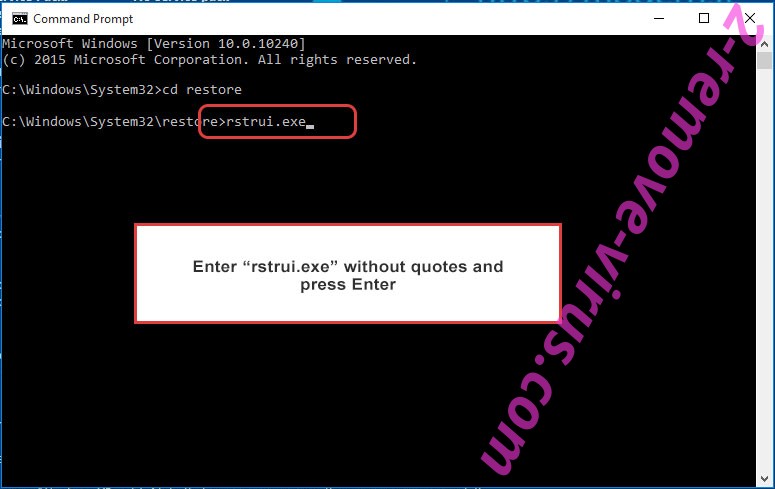

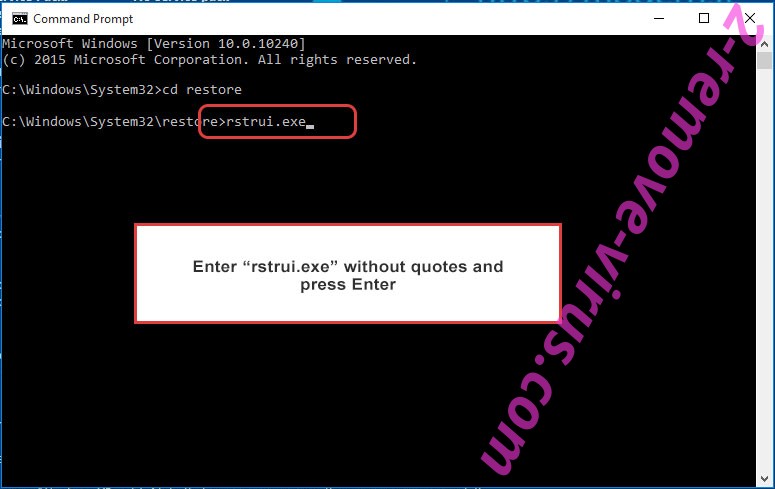

- Wpisz rstrui.exe, a następnie naciśnij klawisz Enter.

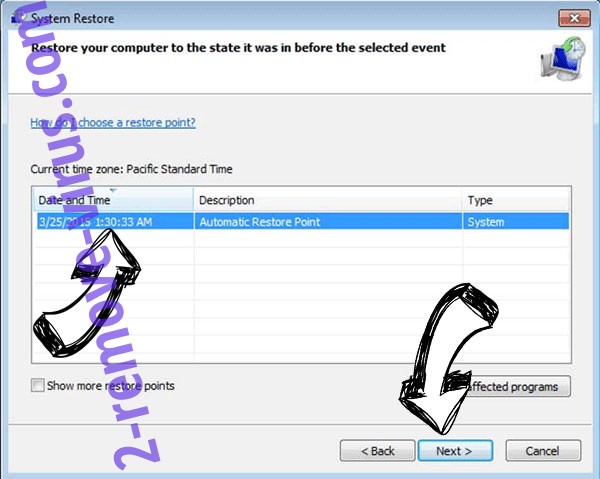

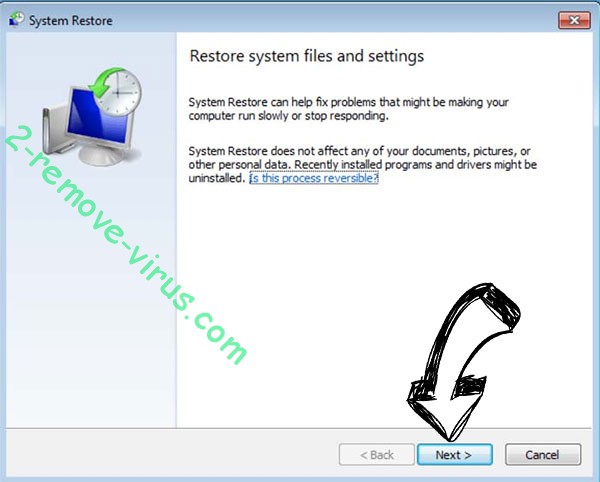

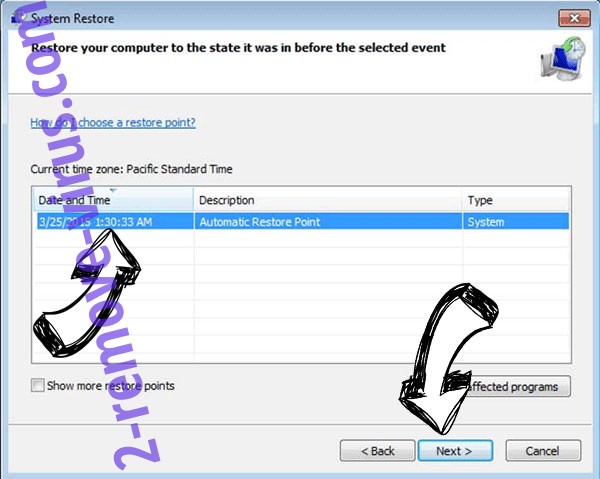

- W nowym oknie kliknij Dalej i wybierz punkt przywracania przed zakażeniem.

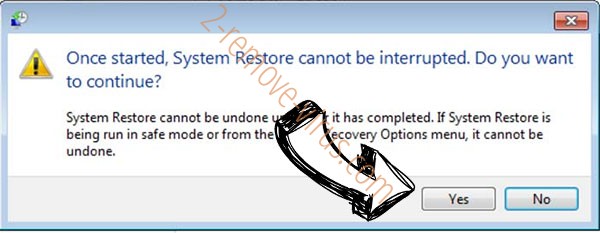

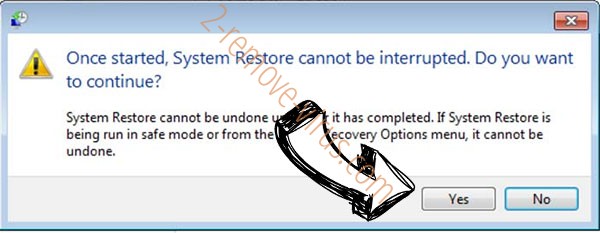

- Ponownie kliknij przycisk Dalej, a następnie kliknij przycisk tak, aby rozpocząć proces przywracania systemu.

Usunąć Stun ransomware z Windows 8 i Windows 10

- Kliknij przycisk zasilania na ekranie logowania systemu Windows.

- Naciśnij i przytrzymaj klawisz Shift i kliknij przycisk Uruchom ponownie.

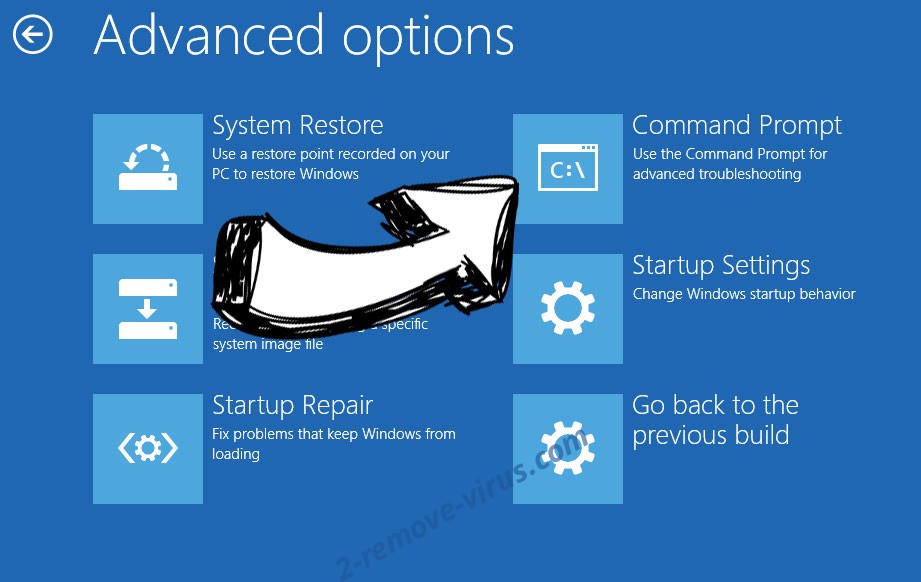

- Wybierz Rozwiązywanie problemów i przejdź do zaawansowane opcje.

- Wybierz wiersz polecenia i kliknij przycisk Uruchom ponownie.

- W wierszu polecenia wejście cd restore i naciśnij Enter.

- Wpisz rstrui.exe i ponownie naciśnij Enter.

- Kliknij przycisk Dalej w oknie Przywracanie systemu.

- Wybierz punkt przywracania przed zakażeniem.

- Kliknij przycisk Dalej, a następnie kliknij przycisk tak, aby przywrócić system.