Nowe wyzwolenie złośliwego oprogramowania

Tylko w zeszłym miesiącu, WannaCry gazet całego świata po to zdołał zainfekować ponad 200 000 komputerów w ponad 150 krajach za pomocą luki w zabezpieczeniach w systemie Windows. W ciągu ostatnich kilku dni widzieliśmy kolejny atak szeroko rozpowszechnione, że najpierw była uważana za wybuch ransomware. Ma wiele różnych nazw, ale jest najbardziej powszechnie określa się jako Petya or NotPetya.

Petya jest znany ransomware, że zostało około chwilę, ale jej twórca zaprzeczył, zaangażowanie w ten nowy atak, więc dlaczego nazywa się NotPetya przez niektórych. Na pierwszy rzut oka to działa jak typowy ransomware, szyfruje pliki, a następnie prosi, że ofiar zapłacić, aby je przywrócić. Na dalsze badania w rzeczywistości jest zupełnie inaczej. Badacze doszli do wniosku, że NotPetya nie jest faktycznie ransomware, ale raczej wycieraczek malware. To, co sugerują, że to nie ma to zrobić pieniądze, to jest przeznaczone do zniszczenia systemów.

Petya jest znany ransomware, że zostało około chwilę, ale jej twórca zaprzeczył, zaangażowanie w ten nowy atak, więc dlaczego nazywa się NotPetya przez niektórych. Na pierwszy rzut oka to działa jak typowy ransomware, szyfruje pliki, a następnie prosi, że ofiar zapłacić, aby je przywrócić. Na dalsze badania w rzeczywistości jest zupełnie inaczej. Badacze doszli do wniosku, że NotPetya nie jest faktycznie ransomware, ale raczej wycieraczek malware. To, co sugerują, że to nie ma to zrobić pieniądze, to jest przeznaczone do zniszczenia systemów.

Ukraińskiej spółki uważa się za ground zero

Badacze w różnych zabezpieczeń firmy uważają, że księgowości dostawcy oprogramowania, pochodzących z Ukrainy, M.E.Doc, przypadkowo rozprzestrzenił się złośliwe oprogramowanie, które doprowadziło do zakażenia tysięcy komputerów. Mimo, że sama spółka ma zaprzeczył temu, malware specjaliści uważają, że firma był posiekany i ich serwery zostały naruszone. Hakerzy ukazała się aktualizacja złośliwego oprogramowania i klientów, którzy zainstalowali go zakończył się zainfekowaniu ich komputerów z NotPetya. Malware następnie zdobyte poświadczenia do lokalnej sieci i za pomocą pewnych narzędzi, to udało się rozprzestrzeniać się do komputerów w tej samej sieci. Ma również doniesienia, że wykorzystać używany przez WannaCry, EternalBlue, wraz z Eternalromance jest używany w ten atak, jak również. Dobrą wiadomością jest to, że go nie rozprzestrzeniać się za pośrednictwem Internetu, tylko za pośrednictwem sieci LAN. Jednak nasuwa pytanie, jak malware udało się do rozprzestrzeniania się do innych krajów, gdzie zainfekowane firm mieli żadnego kontaktu z M.E.Doc.

Jak działa NotPetya?

Podobnie jak oryginalny Pietia ransomware NotPetya nie szyfruje pliki jeden po drugim. Co robi jest ponowny rozruch komputera i szyfruje dysk twardy głównej tabeli plików (MFT) i sprawia, że główny rekord rozruchowy (MBR) nie może działać poprawnie. Petya zastępuje zaszyfrowaną kopię MBR z złośliwego kodu i komputer jest w stanie uruchomić. Zamiast tego wyświetli okupu. To jest, gdzie NotPetya różni się od Petya. Badacz technologii Comae Matt Suiche, stwierdza, że oryginalny Pietia ransomware szyfruje dysk w sposób tak, że może odwrócić zmiany, jeśli to konieczne. NotPetya, z drugiej strony, czy trwałe i nieodwracalne uszkodzenia dysku.

Specjalistów uważa, że NotPetya nie jest przeznaczona do zarabiania pieniędzy, to jest przeznaczone do zniszczenia

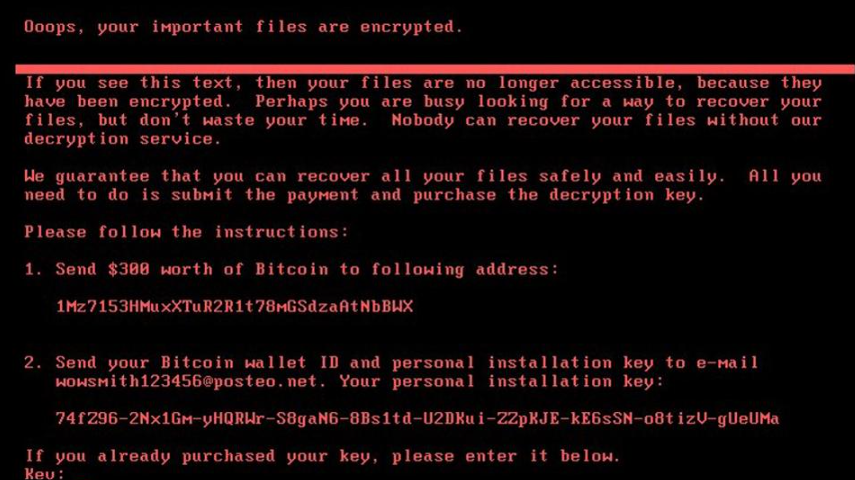

Po zakończeniu całego procesu zainfekowany komputer pokaże okupu. Komunikat stwierdza, że pliki zostały zaszyfrowane i że trzeba zapłacić 300 dolarów warte Bitcoin na podany adres. Gdy ofiara płaci okupu, powinni wysłać ich identyfikator płatności i osobiste instalacji klucz, który znajduje się w notatce, aby wowsmith123456@posteo.net. Jednak niemiecki e-mail dostawcy wydał decyzję, aby zamknąć to konto, co oznacza, że nie można skontaktować się hakerzy. Nawet jeśli płacisz, przestępcy miałoby się żaden sposób dowiedzenia się, kto zapłacił.

To nie jedyny powód, dlaczego możesz nie płacić. Dalsze badania złośliwego oprogramowania odkrył, że ludzie którzy za atak mam zamiaru Przywracanie plików. To po prostu nie jest możliwe. Wyżej wymienionych instalacji identyfikatora klucza jest kluczową częścią procesu deszyfrowania. Przechowuje informacje o ofiary i klucz odszyfrowywania. Identyfikator instalacji, które widzisz w okupu jest po prostu losowymi danymi, co sugeruje, że NotPetya nie była przeznaczona do zarabiania pieniędzy.

Malware naukowcy są teraz kategoryzacji NotPetya, nie jako szkodnika, ale jako Wycieraczka, która w zasadzie niszczy pliki bez możliwości ich przywrócenia. Podczas, gdy go nie rzeczywiście usunąć wszelkie pliki w systemie, gdy pliki są szyfrowane, istnieje sposób można odszyfrować je, który pozostawia je bezużytecznym. I to jest uważane za zamierzone. Co oznacza, że wchodząc w to, deweloperzy za zakażenie nie dążyliśmy do zarabiania pieniędzy.

Ukraina wydaje się, że największą ilość ofiar. Poinformował, że rząd organizacja zarządzająca Chernobyl zonie musiał przejść do kontroli ręczne radiacji, bo musieli zamknąć wszystkie komputery z systemem Windows. Major ukraińskiej spółki energetyczne wydają również zostały naruszone. Widząc, jak Ukraina miała najciężej dotkniętych i fakt, że wszystko zaczęło się tam, uważa się kraj był zamierzony cel w co niektórzy uważają, że był atak państwa narodowego.

Co trzeba może zrobić, aby zapobiec katastrofalne wyniki?

Kopia zapasowa. Jeśli atak WannaCry ma uczy użytkowników indywidualnych i biznesowych, coś, to znaczenie posiadania kopii zapasowej. Widząc, jak nie istnieje sposób odszyfrowywania plików, nawet jeśli płacisz, jest jedyną rzeczą, która może mieć zapisane sporo kłopotów pliki przechowywane gdzie indziej. Żyjemy w świecie gdzie malware czai się na każdym rogu w Internecie, ale ludzie są dalekie od zabezpieczeń ostrożne. To jest udowodnione, każdego dnia, kiedy użytkownicy donoszą, że ich pliki zostały zaszyfrowane, i istnieje nie kopia zapasowa.

Cyber zagrożenie jest realne. Bez względu na to, kto były główne cele tego ataku, ważne jest, aby zrozumieć, że to nie jest coś, co Ci się nie stało, i w związku z tym nie trzeba być ostrożnym. A dopóki ludzie sobie sprawę, że i upewnij się, że robią wszystko, aby chronić siebie, to tylko będzie gorzej.

Referencje