LockBit 3.0 ransomware to nowy wariant ransomware LockBit. Atakuje pliki osobiste, szyfruje je, a następnie zasadniczo wymusza pieniądze od ofiar. Ransomware zmienia nazwy wszystkich zaszyfrowanych plików na losowe ciągi znaków, a także dodaje . HLJkNskOq. Jeśli widzisz to rozszerzenie, twoje pliki zostały niestety zaszyfrowane przez LockBit 3.0 ransomware . Obecnie nie ma darmowego sposobu na odzyskanie plików.

LockBit 3.0 ransomware jest skierowany do firm i przedsiębiorstw. Gdy tylko ransomware zostanie zainicjowane na komputerze, rozpocznie szyfrowanie wszystkich plików. Jest przeznaczony do wszystkich ważnych plików, w tym zdjęć, obrazów, filmów, dokumentów itp. Wszystkie zaszyfrowane pliki zostaną zmienione. Na przykład tekst.txt stanie się [losowe znaki]. HLJkNskOq po zaszyfrowaniu. Jak już zapewne zauważyłeś, nie będziesz w stanie otworzyć żadnego z zaszyfrowanych plików. Aby je odzyskać, potrzebujesz specjalnego deszyfratora. Jednak zdobycie go nie będzie łatwe, ponieważ jedynymi osobami, które go mają, są cyberprzestępcy obsługujący to ransomware.

Ransomware upuści również tekstową notatkę z żądaniem okupu kończącą się na . README.txt. Notatka jest dość długa. Wyjaśnia, że pliki zostały zaszyfrowane i jak można je odzyskać. Złośliwi aktorzy obsługujący to ransomware zasadniczo popychają ofiary do zakupu deszyfratora za pomocą notatki. Notatka zawiera również wiele niepotrzebnych informacji i przechwałek, ale istotą tego jest to, że ofiary muszą zapłacić 1 milion dolarów okupu, aby uzyskać deszyfrator. Żądana suma znajduje się na wyższym poziomie, jeśli chodzi o ransomware atakujące firmy.

Ogólnie rzecz biorąc, płacenie okupu nigdy nie jest zalecane. Głównie dlatego, że nie gwarantuje działającego deszyfratora. W przeszłości zdarzały się przypadki, w których firmy płaciły okup tylko po to, aby otrzymać deszyfratory, które w rzeczywistości nie działają. Podobnie jak w przypadku zwykłych użytkowników, niezliczone ofiary nie otrzymały swoich deszyfratorów. Ważne jest, aby pamiętać, że operatorzy ransomware stawiają pieniądze ponad wszystko inne. Nic nie stoi na przeszkodzie, aby po prostu wzięli pieniądze i nie wysłali deszyfratora.

~~~ LockBit 3.0 the world’s fastest and most stable ransomware from 2019~~~

>>>>> Your data is stolen and encrypted.

If you don’t pay the ransom, the data will be published on our TOR darknet sites. Keep in mind that once your data appears on our leak site, it could be bought by your competitors at any second, so don’t hesitate for a long time. The sooner you pay the ransom, the sooner your company will be safe.Tor Browser Links:

–Links for normal browser:

–>>>>> What guarantee is there that we won’t cheat you?

We are the oldest ransomware affiliate program on the planet, nothing is more important than our reputation. We are not a politically motivated group and we want nothing more than money. If you pay, we will provide you with decryption software and destroy the stolen data. After you pay the ransom, you will quickly make even more money. Treat this situation simply as a paid training for your system administrators, because it is due to your corporate network not being properly configured that we were able to attack you. Our pentest services should be paid just like you pay the salaries of your system administrators. Get over it and pay for it. If we don’t give you a decryptor or delete your data after you pay, no one will pay us in the future. You can get more information about us on Ilon Musk’s Twitter hxxps://twitter.com/hashtag/lockbit?f=live>>>>> You need to contact us and decrypt one file for free on TOR darknet sites with your personal ID

Download and install Tor Browser hxxps://www.torproject.org/

Write to the chat room and wait for an answer, we’ll guarantee a response from you. If you need a unique ID for correspondence with us that no one will know about, tell it in the chat, we will generate a secret chat for you and give you his ID via private one-time memos service, no one can find out this ID but you. Sometimes you will have to wait some time for our reply, this is because we have a lot of work and we attack hundreds of companies around the world.

Najlepszym sposobem walki z oprogramowaniem ransomware jest posiadanie kopii zapasowych plików i dobrego planu odzyskiwania plików. Gdy pliki są zapisywane w bezpiecznym miejscu, ransomware staje się znacznie mniej poważnym problemem. Zarówno zwykli użytkownicy, jak i firmy powinny regularnie tworzyć kopie zapasowe.

Jak zainfekował LockBit 3.0 ransomware twój komputer?

Użytkownicy często narażają swoje komputery na działanie złośliwego oprogramowania, otwierając niechciane załączniki wiadomości e-mail. Użytkownicy, których adresy e-mail wyciekły, są zwykle celem złośliwych wiadomości e-mail. Na szczęście e-maile zawierające złośliwe oprogramowanie są bardzo oczywiste. Złośliwe wiadomości e-mail, na początek, często zawierają błędy ortograficzne i gramatyczne. Błędy są niezwykle oczywiste, nawet dla obcokrajowców mówiących po angielsku, ponieważ nadawcy często udają, że pochodzą ze wiarygodnych firm. Złośliwe wiadomości e-mail mogą również odnosić się do użytkowników używających ogólnych terminów, takich jak „Użytkownik”, „Klient”, „Członek” itp. Prawdopodobnie zauważyłeś, że kiedy firmy wysyłają e-maile do swoich klientów, odnoszą się do nich po imieniu. Używanie ogólnych słów wyglądałoby nieprofesjonalnie w legalnym e-mailu.

Kiedy jednak jesteś konkretnym celem, e-maile nie będą tak oczywiste. Próby hakerów zainfekowania komputera złośliwym oprogramowaniem byłyby znacznie bardziej wyrafinowane, gdyby posiadali niektóre z twoich danych osobowych. Na przykład Twoje imię i nazwisko zostanie użyte do zaadresowania Cię, wiadomość e-mail będzie wolna od błędów i mogą zawierać pewne informacje, które sprawią, że wiadomość e-mail będzie wyglądać wiarygodnie. Dlatego zaleca się, aby zawsze skanować załączniki wiadomości e-mail (zwłaszcza te niechciane) za pomocą oprogramowania chroniącego przed złośliwym oprogramowaniem lub VirusTotal przed ich otwarciem.

Jeśli otrzymasz niechcianą wiadomość e-mail, zweryfikuj również adres e-mail nadawcy. Istnieje bardzo znacząca możliwość, że otrzymywana wiadomość e-mail jest złośliwa lub spamowa, jeśli nadawca twierdzi, że pochodzi od znanej/legalnej firmy, ale adres e-mail wygląda na absolutnie losowy. Ale nawet jeśli adres e-mail wydaje się być uzasadniony, nadal powinieneś wyszukać nadawcę, aby potwierdzić, że jest tym, za kogo się podaje.

Torrenty są również często wykorzystywane do rozprzestrzeniania złośliwego oprogramowania. Ponieważ wiele stron z torrentami jest często słabo regulowanych, złośliwym aktorom nie jest trudno przesyłać torrenty ze złośliwym oprogramowaniem. W szczególności często można znaleźć złośliwe oprogramowanie w torrentach dla treści chronionych prawem autorskim, a dokładniej filmów, programów telewizyjnych i gier wideo. Jeśli regularnie piracisz za pomocą torrentów, może to być sposób zainfekowania komputera tym ransomware. Ogólnie rzecz biorąc, nie zaleca się pobierania treści chronionych prawem autorskim za darmo za pomocą torrentów, ponieważ nie tylko naraża to komputer na niebezpieczeństwo, ale także zasadniczo oznacza kradzież treści.

Gdy firmy są celem ataków, infekcja zwykle ma miejsce, gdy pracownicy otwierają złośliwe załączniki. Ransomware może również wykorzystywać luki w zabezpieczeniach, aby się dostać, dlatego tak ważne jest, aby zawsze instalować niezbędne aktualizacje.

LockBit 3.0 ransomware usunięcie

Ponieważ ransomware jest bardzo złożoną infekcją, więc musisz użyć oprogramowania chroniącego przed złośliwym oprogramowaniem, aby usunąć LockBit 3.0 ransomware je z komputera. Jeśli spróbujesz usunąć LockBit 3.0 ransomware ręcznie i zrobisz to niepoprawnie, możesz spowodować więcej uszkodzeń komputera. Podręcznik LockBit 3.0 ransomware byłby żmudnym i długim procesem, więc nie tylko bezpieczniej jest używać anty-malware, ale także łatwiej.

Po całkowitym usunięciu ransomware możesz połączyć się z kopią zapasową, aby rozpocząć odzyskiwanie plików. Odzyskiwanie plików będzie znacznie trudniejsze, jeśli nie niemożliwe, jeśli nie masz kopii zapasowej. Jeśli nie masz zamiaru płacić okupu, jedyną opcją jest poczekanie na uwolnienie darmowego deszyfratora. Jak już omówiliśmy, czy zostanie wydany, nie jest pewne, ale nadal powinieneś tworzyć kopie zapasowe zaszyfrowanych plików i od czasu do czasu sprawdzać NoMoreRansom .

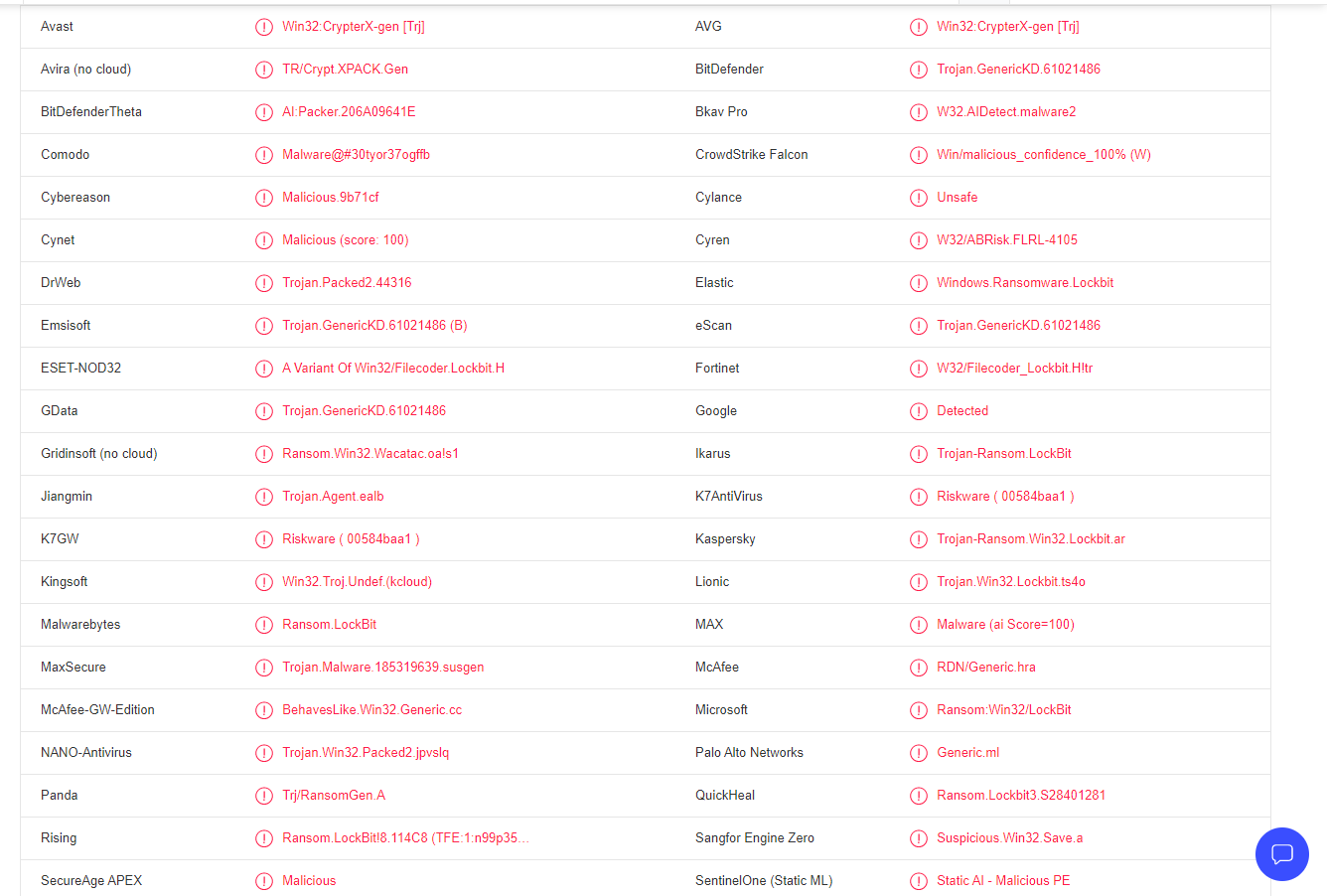

LockBit 3.0 ransomware jest wykrywany jako:

- Win32:CrypterX-gen [Trj] firmy Avast/AVG

- Trojan.GenericKD.61021486 (B) firmy Emsisoft

- Wariant Win32/Filecoder.Lockbit.H firmy ESET

- Ransom.LockBit firmy Malwarebytes

- Ransom.Win32.LOCKBIT.YXCGD firmy TrendMicro

- Trojan.GenericKD.61021486 firmy BitDefender

- Trojan-Ransom.Win32.Lockbit.ar firmy Kaspersky

- RDN/Generic.hra firmy McAfee

- Okup:Win32/LockBit firmy Microsoft

- Trojan.Gen.MBT firmy Symantec