Grupa Lazarus, osławiona grupa hakerska powiązana z rządem Korei Północnej, podobno używa nowej wieloplatformowej struktury złośliwego oprogramowania, nazwanej MATA, do kierowania sieci korporacyjnych na całym świecie. Grupa Lazarus jest aktywna od wielu lat, po raz pierwszy zyskała uwagę na całym świecie za hakowanie Sony Films w 2014 roku, a następnie za to, że stała za atakiem ransomware WannaCry 2017. Ale są one skierowane do krajów znacznie dłużej. Organizacje finansowe w krajach takich jak Indie, Meksyk, Korea Południowa, Wietnam, Chile były w przeszłości celem ataków, a także sektorów rządowych, medialnych i technologicznych. To zaawansowane MATA malware framework jest najnowsze narzędzie Lazarus używane do kierowania różnych jednostek.

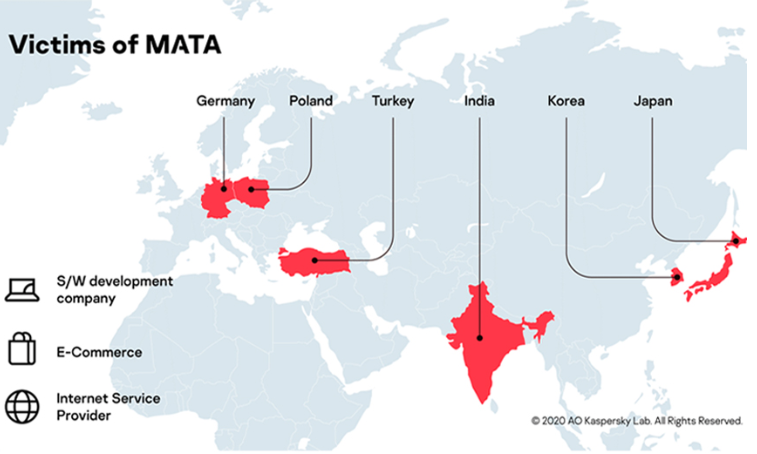

MATA została niedawno zauważona przez Global Research and Analysis Team firmy Kaspersky Lab i wydaje się, że była używana do atakowania podmiotów korporacyjnych w krajach takich jak Niemcy, Polska, Turcja, Indie, Korea i Japonia. Do firm docelowych należą firmy zajmujące się tworzeniem oprogramowania i e-commerce, a także dostawca usług internetowych.

„Na podstawie naszej telemetrii udało nam się zidentyfikować kilka ofiar, które zostały zakażone przez ramy MATA. Zakażenie nie ogranicza się do określonego terytorium. Ofiary odnotowano w Polsce, Niemczech, Turcji, Korei, Japonii i Indiach. Co więcej, aktor naruszył systemy w różnych branżach, w tym w firmie zajmującej się tworzeniem oprogramowania, firmie e-commerce i dostawcy usług internetowych”, powiedział Kaspersky.

MATA malware framework był używany w próbach kradzieży baz danych klientów

Posiada MATA malware framework wiele funkcji, które mogą wykonywać wiele różnych szkodliwych działań na zainfekowanym urządzeniu i mogą być kierowane na systemy operacyjne Windows, Linux i macOS. Podczas przeprowadzania ataku złośliwi aktorzy mogą używać mata do manipulowania plikami i procesami systemowymi, wstrzykiwania bibliotek DLL i tworzenia serwerów proxy HTTP.

Według Kaspersky’ego, który wydał obszerny report artykuł na ten temat, artefakty związane z MATA zostały po raz pierwszy użyte około kwietnia 2018. Był agresywnie używany do infiltracji podmiotów korporacyjnych na całym świecie.

„Pierwsze artefakty, które znaleźliśmy w związku z MATA, zostały wykorzystane około kwietnia 2018 roku. Następnie aktor odpowiedzialny za tę zaawansowaną strukturę złośliwego oprogramowania użył go agresywnie, aby przeniknąć do podmiotów korporacyjnych na całym świecie”, czytamy w raporcie Kaspersky.After that, the actor behind this advanced malware framework used it aggressively to infiltrate corporate entities around the world”, mówi raport Kaspersky.

Chociaż pełne intencje Łazarza można się tylko domyślać, jest całkiem jasne, że jednym z ich zainteresowań są bazy danych klientów. Kaspersky zauważył, że w jednym przypadku, w którym MATA i jego wtyczki zostały wdrożone, złośliwi aktorzy, którzy go obsługują, próbowali znaleźć bazę danych ofiary i wykonać kilka zapytań do bazy danych, aby ukraść listę klientów, choć nie wiadomo, czy się powiodły. Dystrybucja ransomware może być również jednym z jego celów, ponieważ został użyty do zainfekowania ofiary oprogramowaniem wymuszającym okup VHD w jednym konkretnym przypadku.

Kaspersky połączył MATA z grupą Lazarus w oparciu o unikalne nazwy plików orkiestrowych, które zostały również zauważone w wersjach trojana Manuscrypt, który jest znany jako narzędzie używane przez północnokoreańskich hakerów.

„Ponadto MATA wykorzystuje globalne dane konfiguracyjne, w tym losowo generowany identyfikator sesji, informacje o wersji opartej na dacie, interwał uśpienia oraz wiele adresów serwerów C2 i C2. Widzieliśmy, że jeden z wariantów Manuscrypt (ab09f6a249ca88d1a036eee7a02cdd16) ma podobną strukturę konfiguracji z ramą MATA”, dodał Kaspersky.

Kaspersky przewiduje, że złośliwe oprogramowanie będzie ewoluować w przyszłości.