Złośliwe oprogramowanie badacz xXToffeeXx ma natknął się na nowe ransomware, który rozprzestrzenia się przez hacking usług pulpitu zdalnego. Ransomware, zwany RSAUtil, jest obecnie undecryptable, co oznacza, nie ma sposobu, aby odszyfrować pliki za darmo. Mimo to, nie jest zalecane płacenie okupu.

Co jest typowe dla ransomware, gdy szyfruje pliki, zakłada ona, że trzeba zapłacić. Hacking usługi pulpitu zdalnego nie jest zwykle na szkodnika i bardziej podstawowych metod, takich jak spam lub fałszywe aktualizacje, są zwykle używane. W przypadku RSAUtil to umieścić pakiet plików na komputerze, który będzie wykonywał ransomware. Istnieje wiele plików, które znajdują się w pakiecie.

Plik CMD będzie upewnij się wyczyścić wszystkie dzienniki zdarzeń, które usuwa wszystkie ślady infekcji wzorców. Dwa pliki, DontSleep_x64.exe i DontSleep_x64.ini, będzie zapobiegać twój rachmistrz z pójściem spać więc szyfrowanie nie jest przerywane. Okupu jest w pliku How_return_files.txt i zostaną umieszczone w folderach wszystkie, które zaszyfrowane pliki. Image.jpg jest obraz, który można ustawić na pulpicie. Zawiera komunikat, że wszystkie pliki są szyfrowane i oznacza, że należy wysłać wiadomość e-mail autora.

config.cfg jest plik, który jest odpowiedzialny za szyfrowanie. Sprawdza, czy komputer ma już zaszyfrowane, ustawia identyfikator, wiadomości e-mail, okupu, rozszerzeniem dodane do zaszyfrowanych plików i publicznego klucza szyfrowania, który jest używany do szyfrowania plików. Plik NE SPAT.bat skonfiguruje liczne opcje usługi pulpitu zdalnego. Ten plik zasadniczo zapewni, że nie powoduje utratę połączenia z pulpitem zdalnym. Aby uruchomić ransomware, haker musi uruchomić plik svchosts.exe. To będzie wyszukiwanie plików i ich szyfrowania. Malware naukowcy zauważyli, że RSAUtil kończy się szyfrowanie plików wykonywalnych, ponieważ ma nie ustawić listę typów plików.

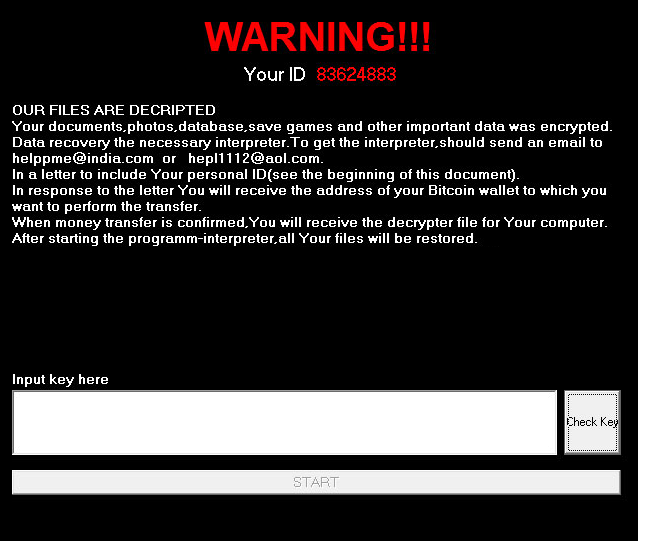

Po zakończeniu całego procesu uruchamiania i szyfrowania, ofiary ekranu zostanie zablokowana i pojawi się komunikat. Będzie wyświetlany identyfikator ofiary i wyjaśnić, że pliki zostały zaszyfrowane. Podaje się dwa adresy e-mail, helppme@india.com i hepl1112@aol.com, i ofiar, proszeni są o ich używać do kontaktu hakerzy. Kwota, jaką poszkodowany musiałby płacić nie jest określony w komunikacie i zakłada się, że go otrzymać za pośrednictwem poczty elektronicznej.

Nigdy nie zaleca się do wymagań okupu i zapłacić kwoty innej niż wnioskowana, ponieważ jesteś nadal do czynienia z cyber-przestępców. Istnieje wiele przypadków, gdy użytkownicy i nadal nie get metody do odszyfrowania plików. Zazwyczaj zaleca się, że ofiar inwestować pieniądze na coraz niezawodne tworzenie kopii zapasowych, tak, że jeśli podobna sytuacja się powtórzy, byłoby nie trzeba się martwić o szyfrowanie plików. I malware naukowcy mogą być w stanie rozwijać odszyfrowujący w przyszłości, więc pliki nie mogą zostać utracone po wszystkich.