Co można powiedzieć o tej infekcji

Ransomware znany jako .infected jest sklasyfikowany jako wysoce szkodliwe zagrożenie, ze względu na ilość uszkodzeń może zrobić dla systemu. Jest prawdopodobne, że to Twój pierwszy raz napotykają na zakażenie tego rodzaju, w którym to przypadku, może być w wielkim zaskoczeniem. Dane będą niedostępne, jeśli oprogramowanie ransomware zablokuje je, dla których używane są silne algorytmy szyfrowania. Malware kodowania danych jest uważana za jedną z najbardziej szkodliwych zagrożeń, które można mieć jako odszyfrowywania danych nie zawsze jest prawdopodobne.

Masz możliwość zakupu odszyfrowujący od przestępców, ale z powodów będziemy wspomnieć poniżej, że nie byłby to najlepszy pomysł. Poddanie się wymaganiom nie zawsze gwarantuje odszyfrowane dane, więc istnieje możliwość, że może po prostu tracić pieniądze. Co to jest zatrzymanie cyberprzestępców z tylko biorąc swoje pieniądze, nie dając Ci sposób na odszyfrowywanie danych. Przyszłe działania przestępców byłyby również wspierane przez te pieniądze. Czy naprawdę chcesz wspierać rodzaj działalności przestępczej. Ludzie są również coraz bardziej przyciąga do całego biznesu, ponieważ im więcej ofiar zapłacić okupu, tym bardziej opłacalne staje. Sytuacje, w których może skończyć się utratą danych może nastąpić przez cały czas, więc może być mądrzejszy do inwestowania w tworzenie kopii zapasowych. Następnie można odzyskać dane z kopii zapasowej po usunięciu .infected lub podobnych infekcji. Metody rozprzestrzeniania ransomware mogą nie być znane, a omówimy najczęściej występujące sposoby poniżej.

Metody dystrybucji oprogramowania ransomware

Powszechnie, ransomware rozprzestrzenia się poprzez spam e-maile, wykorzystać zestawy i złośliwe pliki do pobrania. Zwykle nie ma potrzeby, aby wymyślić bardziej wyrafinowane sposoby, jak wiele osób nie są ostrożni, gdy korzystają z e-maili i pobrać coś. Niemniej jednak, istnieją dane kodowania złośliwego oprogramowania, które korzystają z zaawansowanych metod. Przestępcy napisać bardzo przekonujące e-mail, podczas korzystania z nazwy znanej firmy lub organizacji, dodać zainfekowany plik do wiadomości e-mail i wysłać go do ludzi. Zazwyczaj natknąć tematów o pieniądze w tych e-maili, jak te rodzaje wrażliwych tematów są, co ludzie są bardziej narażone na upadek. Hakerzy wolą również udawać, że są z Amazon, i alert możliwe ofiary, że doszło do jakiejś niezwykłej działalności na swoim koncie, które powinny natychmiast zachęcić osobę, aby otworzyć załącznik. Jeśli masz do czynienia z e-maili, istnieją pewne rzeczy, aby sprawdzić, czy chcesz zabezpieczyć komputer. Sprawdź, czy nadawca jest zaznajomiony z Tobą przed otwarciem wysłanego załącznika, a jeśli ich nie znasz, zbadaj, kim są. Nadal będziesz musiał zbadać adres e-mail, nawet jeśli nadawca jest znany. Błędy gramatyczne są również dość częste. Sposób, w jaki jesteś powitany może być również podpowiedź, uzasadniony firmy e-mail na tyle ważne, aby otworzyć będzie zawierać imię i nazwisko w pozdrowienie, zamiast uniwersalnego klienta lub członka. Luki na komputerze oprogramowanie zagrożone może również służyć jako ścieżka do komputera. Te słabe punkty w programach są często naprawiany szybko po ich odkryciu, tak, że złośliwe oprogramowanie nie może z nich korzystać. Niestety, jak mogą być postrzegane przez powszechne WannaCry ransomware, nie każdy instaluje te poprawki, z różnych powodów. Ważne jest, aby zainstalować te poprawki, ponieważ jeśli luka jest wystarczająco poważne, wszystkie rodzaje złośliwego oprogramowania może go używać. Aktualizacje można zainstalować automatycznie, jeśli nie chcesz się z nimi problemy za każdym razem.

Co robi

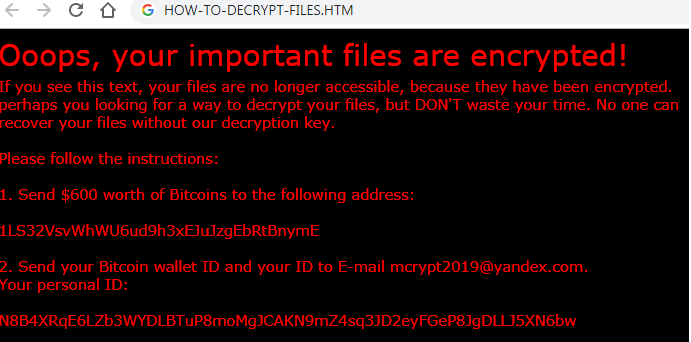

Wkrótce po zaszyfrowaniu pliku malware infekuje system, to będzie szukać niektórych typów plików i po ich znalezieniu, to je zablokować. Nawet jeśli sytuacja nie była jasna początkowo, to stanie się całkiem oczywiste, że coś nie jest w porządku, gdy nie można otworzyć plików. Zdajesz sobie sprawę, że wszystkie pliki podlegające usterce mają dziwne rozszerzenia dodane do nich, i że ewentualnie pomógł Ci rozpoznać plik szyfrowania złośliwego oprogramowania. W wielu przypadkach dekodowanie plików może nie być możliwe, ponieważ algorytmy szyfrowania używane w szyfrowaniu nie mogą być przywracane. Okup notatki zostaną umieszczone w folderach z danymi lub pojawi się na pulpicie, i powinno wyjaśnić, jak powinieneś przystąpić do odzyskiwania plików. Co oszustów zasugeruje Ci zrobić, to kupić ich płatny odszyfrowujący, i ostrzegają, że jeśli używasz innej metody, może skończyć się uszkodzenia danych. Jeśli kwota okupu nie jest wyraźnie widoczna, musisz użyć podanego adresu e-mail, aby skontaktować się z hakerami, aby dowiedzieć się, jaka jest kwota, która może zależeć od tego, jak ważne są Twoje pliki. Z powodów już określonych, płacenie cyberprzestępców nie jest sugerowanym wyborem. Płacenie powinno być ostatnim działaniem. Być może nie pamiętasz, że wykonano kopię zapasową danych. Możesz również być w stanie zlokalizować wolny Decryptor. Naukowcy malware może co jakiś chwili zwolnić narzędzia odszyfrowywania za darmo, jeśli ransomware jest odszyfrowujący. Zanim zdecydujesz się zapłacić, przyjrzyj się tej opcji. Korzystanie z tych pieniędzy dla niezawodnej kopii zapasowej może zrobić więcej dobrego. W przypadku, gdy wykonano kopię zapasową przed infekcją, można odzyskać dane po całkowicie wyeliminować .infected wirusa. Jeśli zaznajomisz się z tym, jak ransomware, powinieneś być w stanie uniknąć przyszłego pliku kodowania złośliwego oprogramowania. Przynajmniej nie otwieraj załączników do wiadomości e-mail w lewo i w prawo, Aktualizuj oprogramowanie i trzymaj się bezpiecznych źródeł pobierania.

Sposoby na naprawianie .infected

Tak, aby zakończyć kodowanie danych złośliwego oprogramowania, jeśli jest nadal obecny na komputerze, trzeba będzie uzyskać dane kodowania złośliwego oprogramowania. Jeśli masz niewielką wiedzę, jeśli chodzi o komputery, niezamierzone szkody mogą być spowodowane do komputera, gdy próbuje naprawić .infected ręcznie. Za pomocą narzędzia do usuwania złośliwego oprogramowania byłoby znacznie mniej kłopotliwe. Tego typu programy istnieją w celu pozbycia się tego typu zagrożeń, w zależności od narzędzia, nawet zatrzymując je przed wejściem w pierwszej kolejności. Po zainstalowaniu narzędzia anty-malware do wyboru, po prostu Zeskanuj narzędzie i jeśli zagrożenie zostanie znaleziony, pozwól mu się go pozbyć. Należy wspomnieć, że program anty-malware będzie tylko pozbyć się zagrożenia, to nie pomoże odzyskać dane. Gdy system jest wolny od zagrożenia, zacznij regularnie tworzyć kopie plików.

Offers

Pobierz narzędzie do usuwaniato scan for .infectedUse our recommended removal tool to scan for .infected. Trial version of provides detection of computer threats like .infected and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about SpyWarrior and Uninstall Instructions. Please review SpyWarrior EULA and Privacy Policy. SpyWarrior scanner is free. If it detects a malware, purchase its full version to remove it.

WiperSoft zapoznać się ze szczegółami WiperSoft jest narzędziem zabezpieczeń, które zapewnia ochronę w czasie rzeczywistym przed potencjalnymi zagrożeniami. W dzisiejszych czasach wielu uży ...

Pobierz|Więcej

Jest MacKeeper wirus?MacKeeper nie jest wirusem, ani nie jest to oszustwo. Chociaż istnieją różne opinie na temat programu w Internecie, mnóstwo ludzi, którzy tak bardzo nienawidzą program nigd ...

Pobierz|Więcej

Choć twórcy MalwareBytes anty malware nie było w tym biznesie przez długi czas, oni się za to z ich entuzjastyczne podejście. Statystyka z takich witryn jak CNET pokazuje, że to narzędzie bezp ...

Pobierz|Więcej

Quick Menu

krok 1. Usunąć .infected w trybie awaryjnym z obsługą sieci.

Usunąć .infected z Windows 7/Windows Vista/Windows XP

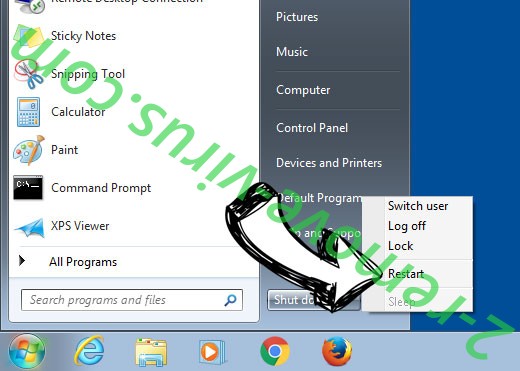

- Kliknij przycisk Start i wybierz polecenie Zamknij.

- Wybierz opcję Uruchom ponownie, a następnie kliknij przycisk OK.

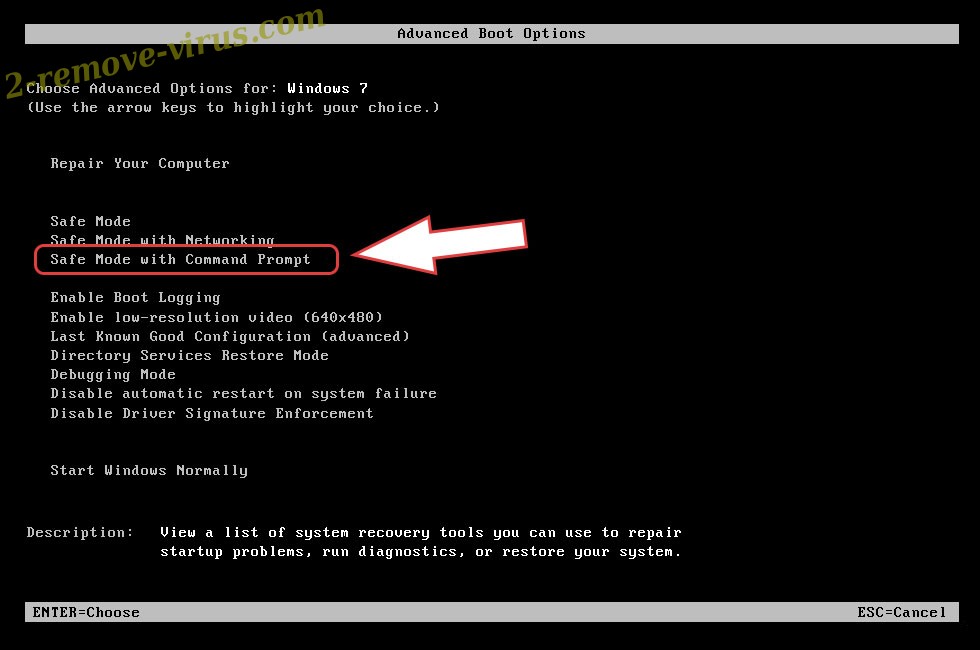

- Uruchomić, naciskając klawisz F8, gdy Twój komputer rozpoczyna ładowanie.

- W obszarze Zaawansowane opcje rozruchu wybierz polecenie Tryb awaryjny z obsługą sieci.

- Otwórz przeglądarkę i pobrać narzędzia anty malware.

- Użyj narzędzia usunąć .infected

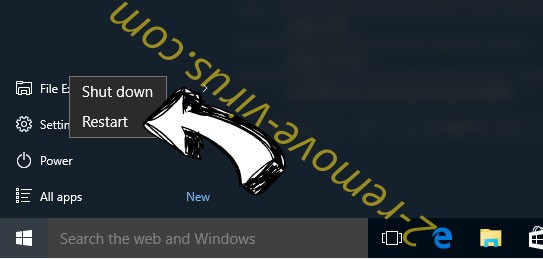

Usunąć .infected z Windows 8 i Windows 10

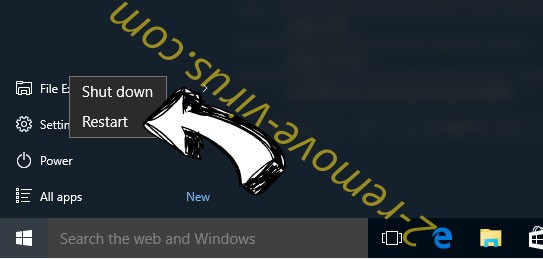

- Na ekranie logowania systemu Windows naciśnij przycisk zasilania.

- Naciśnij i przytrzymaj klawisz Shift i wybierz opcję Uruchom ponownie.

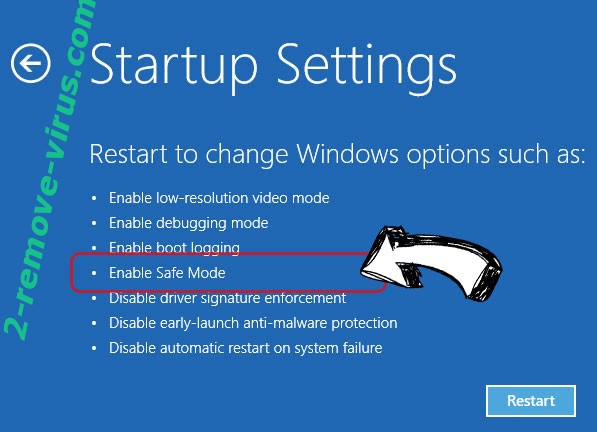

- Przejdź do Troubleshoot → Advanced options → Start Settings.

- Wybierz Włącz tryb awaryjny lub tryb awaryjny z obsługą sieci w obszarze Ustawienia uruchamiania.

- Kliknij przycisk Uruchom ponownie.

- Otwórz przeglądarkę sieci web i pobrać usuwania złośliwego oprogramowania.

- Korzystanie z oprogramowania, aby usunąć .infected

krok 2. Przywracanie plików za pomocą narzędzia Przywracanie systemu

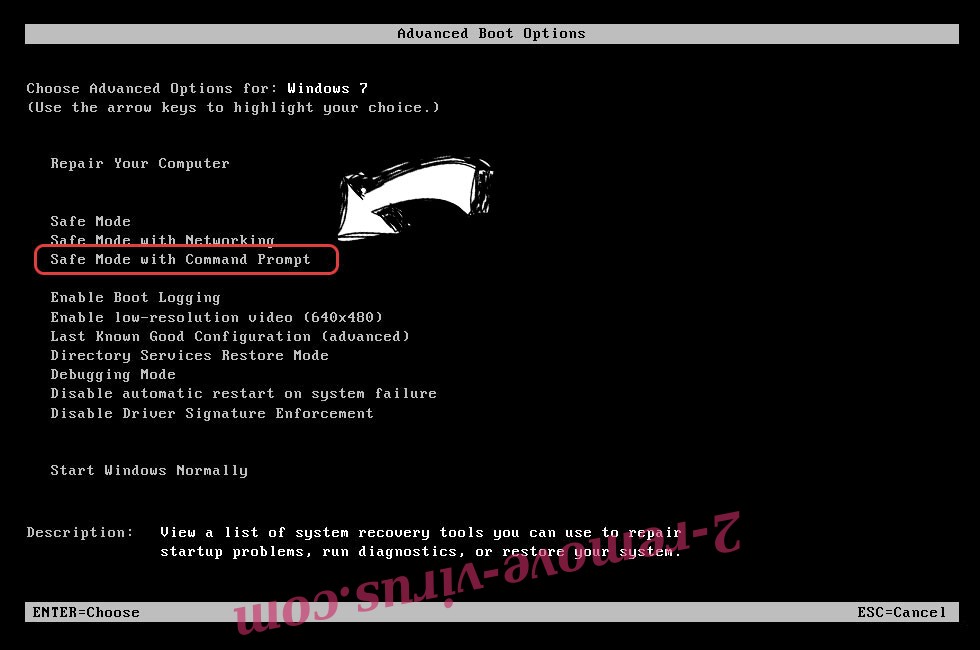

Usunąć .infected z Windows 7/Windows Vista/Windows XP

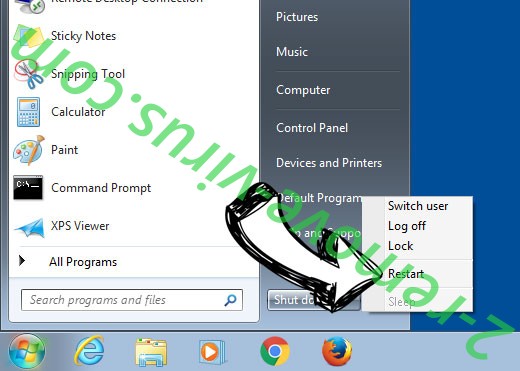

- Kliknij przycisk Start i wybierz polecenie Shutdown.

- Wybierz Uruchom ponownie i OK

- Kiedy Twój komputer zaczyna się ładowanie, naciskaj klawisz F8, aby otworzyć Zaawansowane opcje rozruchu

- Wybierz polecenie wiersza polecenia z listy.

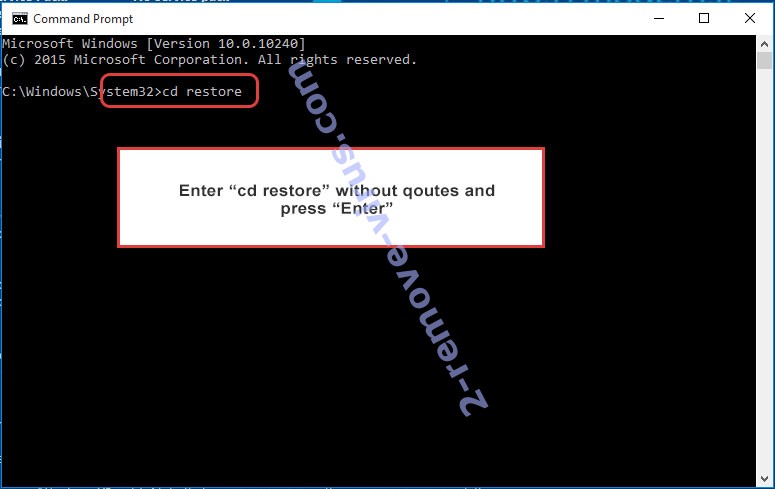

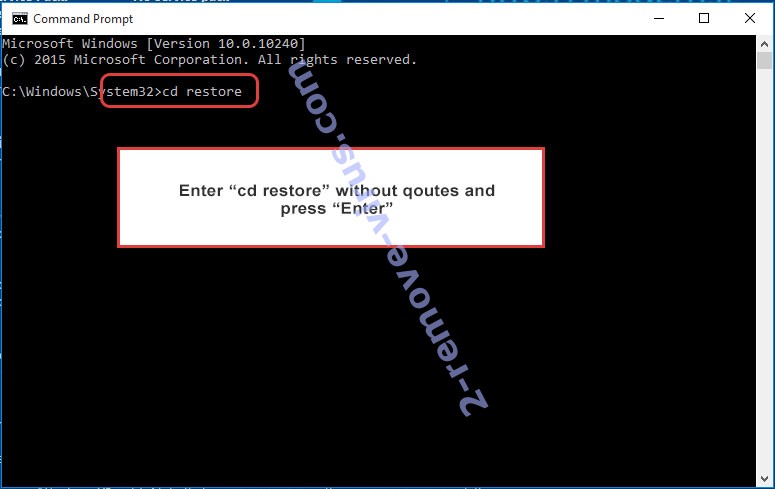

- Wpisz cd restore i naciśnij Enter.

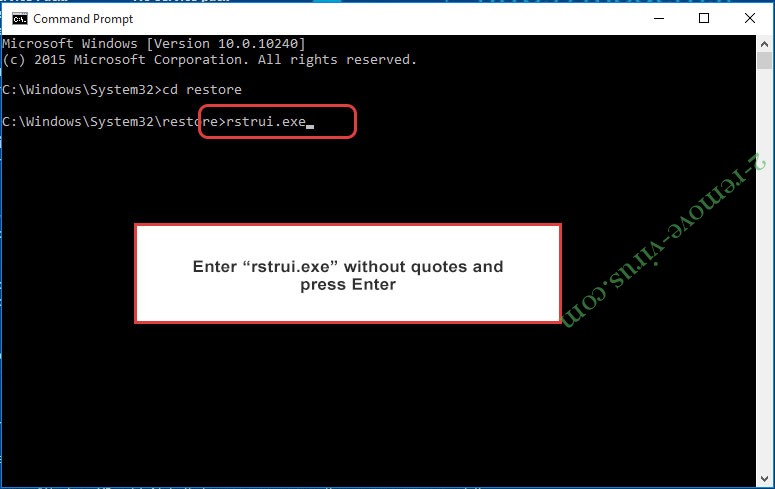

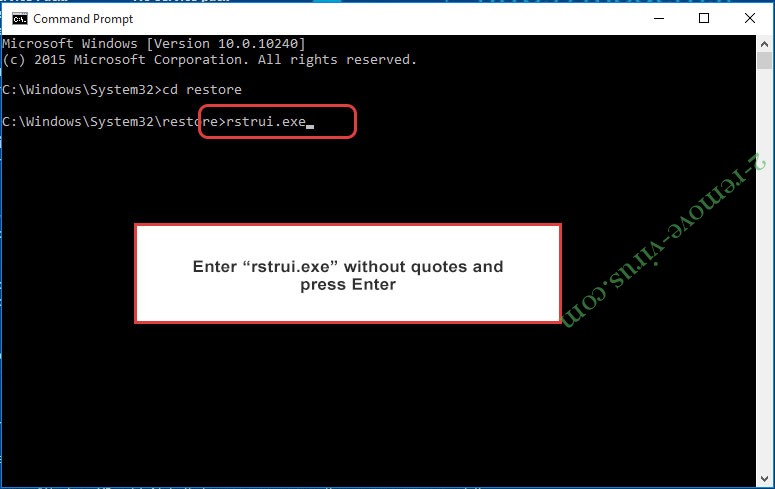

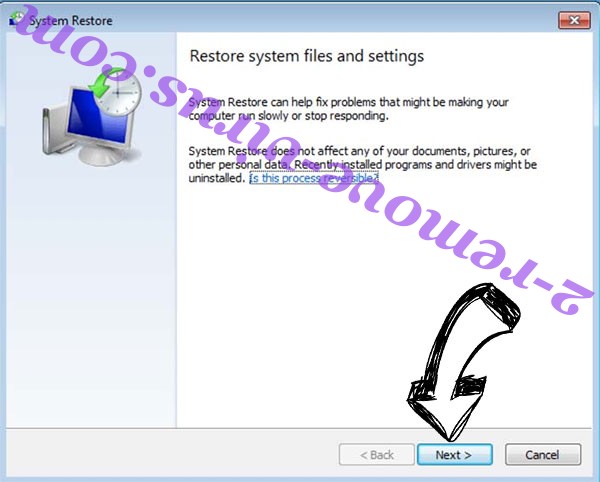

- Wpisz rstrui.exe, a następnie naciśnij klawisz Enter.

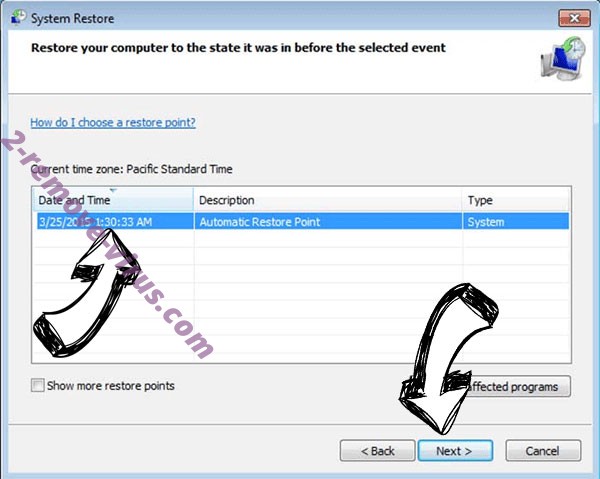

- W nowym oknie kliknij Dalej i wybierz punkt przywracania przed zakażeniem.

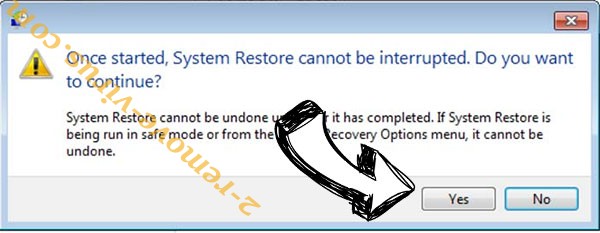

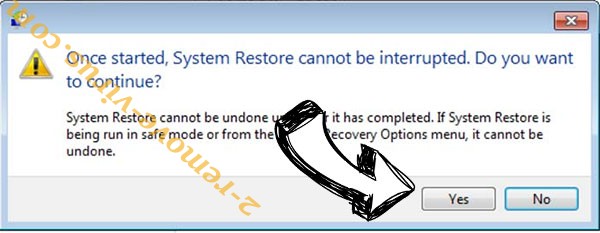

- Ponownie kliknij przycisk Dalej, a następnie kliknij przycisk tak, aby rozpocząć proces przywracania systemu.

Usunąć .infected z Windows 8 i Windows 10

- Kliknij przycisk zasilania na ekranie logowania systemu Windows.

- Naciśnij i przytrzymaj klawisz Shift i kliknij przycisk Uruchom ponownie.

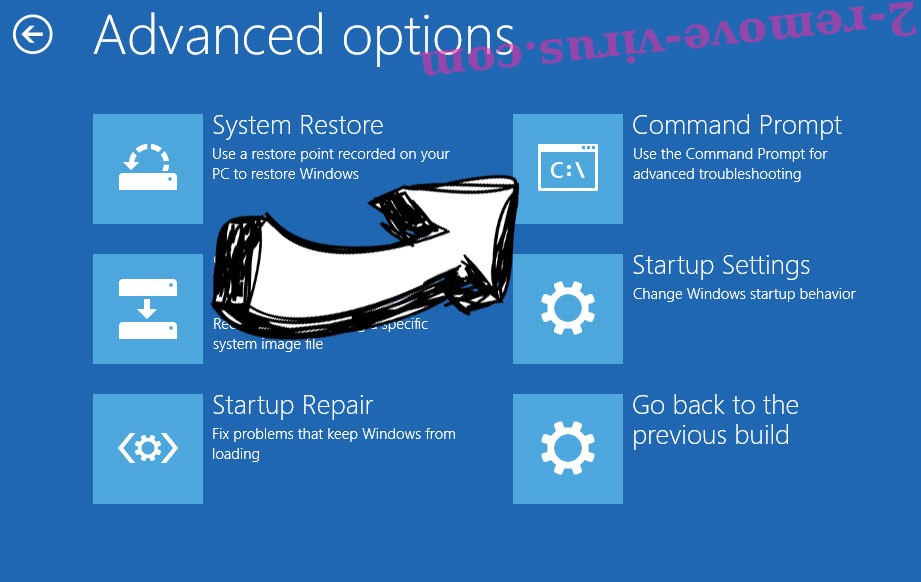

- Wybierz Rozwiązywanie problemów i przejdź do zaawansowane opcje.

- Wybierz wiersz polecenia i kliknij przycisk Uruchom ponownie.

- W wierszu polecenia wejście cd restore i naciśnij Enter.

- Wpisz rstrui.exe i ponownie naciśnij Enter.

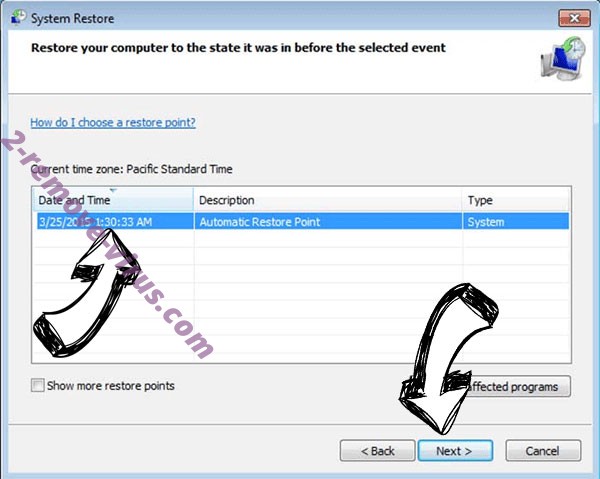

- Kliknij przycisk Dalej w oknie Przywracanie systemu.

- Wybierz punkt przywracania przed zakażeniem.

- Kliknij przycisk Dalej, a następnie kliknij przycisk tak, aby przywrócić system.