Lkfr ransomware należy do rodziny ransomware Djvu/STOP. Jest to złośliwe oprogramowanie szyfrujące pliki, które atakuje pliki osobiste, szyfruje je i żąda zapłaty za ich odzyskanie. Jest to niebezpieczne złośliwe oprogramowanie, ponieważ odzyskiwanie plików nie zawsze jest gwarantowane.

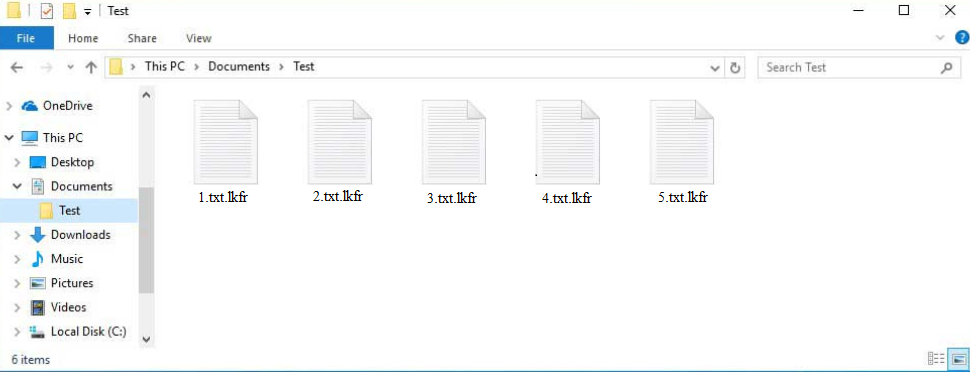

Po otwarciu zainfekowanego pliku ransomware inicjuje i rozpoczyna proces szyfrowania. Podczas procesu szyfrowania ransomware wyświetli fałszywe okno aktualizacji systemu Windows, aby odwrócić uwagę użytkowników. W międzyczasie zaszyfruje wszystkie pliki osobiste, w tym zdjęcia, filmy, dokumenty itp. Użytkownicy mogą rozpoznać, których plików dotyczy problem, szukając rozszerzenia .lkfr. Na przykład plik text.txt po zaszyfrowaniu zmieni się w text.txt.lkfr.

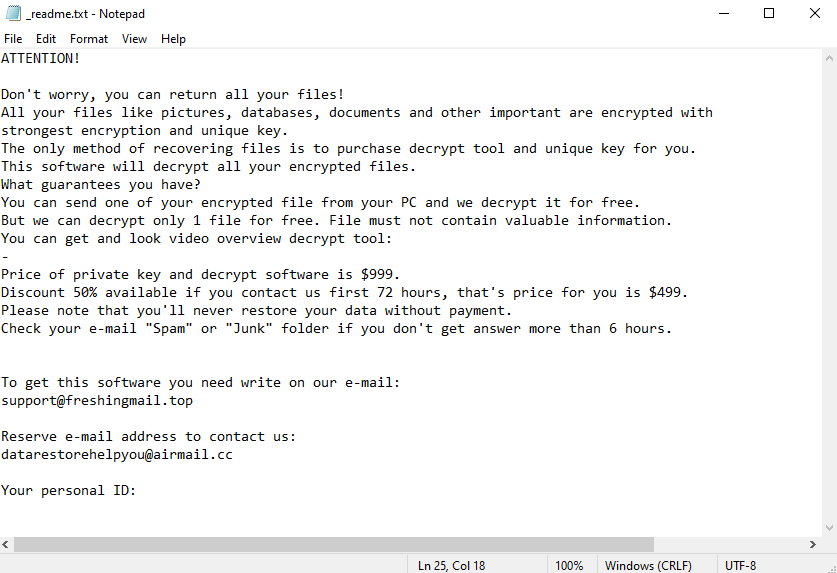

Żaden z zaszyfrowanych plików nie będzie można otworzyć. Aby je otworzyć, należy je najpierw przepuścić przez deszyfrator. Jednak uzyskanie deszyfratora nie będzie łatwe. Notatka z żądaniem okupu _readme.txt wyjaśnia, w jaki sposób użytkownicy mogą ją kupić.

Zgodnie z notatką, deszyfrator kosztuje 999 USD, za co należy zapłacić w Bitcoinach. Jednak podobno istnieje 50% zniżki dla użytkowników, którzy skontaktują się z operatorami szkodliwego oprogramowania w ciągu pierwszych 72 godzin. Notatka wspomina również, że jeden plik można odszyfrować za darmo, o ile nie zawiera żadnych ważnych informacji.

Poniżej znajduje się pełna Lkfr ransomware notatka z żądaniem okupu:

ATTENTION!

Don’t worry, you can return all your files!

All your files like pictures, databases, documents and other important are encrypted with strongest encryption and unique key.

The only method of recovering files is to purchase decrypt tool and unique key for you.

This software will decrypt all your encrypted files.

What guarantees you have?

You can send one of your encrypted file from your PC and we decrypt it for free.

But we can decrypt only 1 file for free. File must not contain valuable information.

You can get and look video overview decrypt tool:

–

Price of private key and decrypt software is $999.

Discount 50% available if you contact us first 72 hours, that’s price for you is $499.

Please note that you’ll never restore your data without payment.

Check your e-mail “Spam” or “Junk” folder if you don’t get answer more than 6 hours.To get this software you need write on our e-mail:

support@freshingmail.topReserve e-mail address to contact us:

datarestorehelpyou@airmail.ccYour personal ID:

Jeśli chodzi o oprogramowanie ransomware, płacenie okupu nigdy nie jest zalecane. Dzieje się tak z kilku powodów. Przede wszystkim płacenie nie gwarantuje deszyfratora. Operatorzy ransomware to cyberprzestępcy, nie działają jak firma. Nawet jeśli użytkownicy płacą, nic nie zmusza ich do wysłania deszyfratora. Wiele ofiar ransomware zapłaciło za deszyfratory, ale niczego nie otrzymało. Należy również wspomnieć, że tak długo, jak użytkownicy płacą pieniądze, ransomware będzie się rozwijać. Ich pieniądze są wykorzystywane do wspierania działalności przestępczej.

Dostęp do kopii zapasowej plików można uzyskać, gdy tylko użytkownicy usuną Lkfr ransomware je ze swoich komputerów. Zdecydowanie zaleca się korzystanie z niezawodnego programu chroniącego przed złośliwym oprogramowaniem zamiast próby ręcznego usunięcia Lkfr ransomware . Po całkowitym usunięciu ransomware użytkownicy mogą bezpiecznie połączyć się z kopią zapasową.

Dla użytkowników, którzy nie mają kopii zapasowej, jedyną opcją jest darmowy Lkfr ransomware deszyfrator opracowany przez badaczy złośliwego oprogramowania. Nie jest jednak pewne, czy taki deszyfrator zostanie wydany. Jeśli tak, zostanie to opublikowane w . NoMoreRansom Jeśli nie można tam znaleźć deszyfratora, prawdopodobnie nie istnieje.

W jaki sposób ransomware infekuje komputery?

Jak każde inne ransomware, Lkfr ransomware jest dystrybuowane za pomocą takich metod, jak załączniki do wiadomości spamowych, torrenty, złośliwe reklamy itp. Ponieważ jest mniej prawdopodobne, że angażują się w ryzykowne zachowania online, użytkownicy z dobrymi nawykami przeglądania mają tendencję do znacznie rzadziej napotykania złośliwego oprogramowania w porównaniu z użytkownikami o złych nawykach. Rozwijanie lepszych nawyków jest jednym z najlepszych sposobów na uniknięcie infekcji.

Załączniki do wiadomości e-mail to jeden z najczęstszych sposobów dystrybucji oprogramowania ransomware. Złośliwe pliki są dołączane do wiadomości e-mail, a po ich otwarciu złośliwe oprogramowanie może zainicjować. Na szczęście dla użytkowników złośliwe wiadomości e-mail nie są szczególnie trudne do rozpoznania. Są one zamaskowane tak, aby wyglądały jak e-maile wysyłane przez firmy, z których usług rzekomo korzystają użytkownicy. Może to być fałszywa firma kurierska, agencja rządowa, służby podatkowe itp. E-maile stwarzają poczucie pilności, twierdząc, że załączone pliki są ważnymi dokumentami, które zawierają poufne informacje i należy je natychmiast otworzyć. E-maile mogą być również fałszywymi wiadomościami e-mail z powiadomieniami o zakupie. Jednak z tego czy innego powodu są one zwykle pełne błędów gramatycznych i ortograficznych, które natychmiast je zdradzają.

Gdy użytkownicy otrzymują niechcianą wiadomość e-mail z załącznikiem, powinni zawsze zwrócić uwagę na to, jak są adresowani. Jeśli jest to wiarygodna wiadomość e-mail od firmy, z której usług korzystają użytkownicy, użytkownicy będą zwracani po imieniu. Złośliwe wiadomości e-mail używają ogólnych słów, takich jak Użytkownik, Członek, Klient itp., ponieważ są skierowane do dużej liczby użytkowników za pomocą tego samego adresu e-mail.

Warto również wspomnieć, że e-maile, które są skierowane do konkretnych użytkowników, będą znacznie bardziej wyrafinowane. Będą zwracać się do użytkownika po imieniu i zawierać określone informacje, aby wiadomość e-mail wydawała się bardziej wiarygodna. Dlatego zawsze zaleca się skanowanie wszystkich niechcianych załączników do wiadomości e-mail za pomocą oprogramowania chroniącego przed złośliwym oprogramowaniem lub VirusTotal .

Torrenty są również popularnym sposobem rozprzestrzeniania złośliwego oprogramowania, takiego jak ransomware. Strony z torrentami są słabo moderowane, co oznacza, że torrenty ze złośliwym oprogramowaniem są często przesyłane i pozostają aktywne przez długi czas. Często można znaleźć złośliwe oprogramowanie w torrentach zawierających treści rozrywkowe, w tym w torrentach z filmami, serialami telewizyjnymi i grami wideo. Zdecydowanie odradzamy użytkownikom pobieranie treści chronionych prawem autorskim za pomocą torrentów, ponieważ jest to nie tylko kradzież treści, ale także niebezpieczne.

Jak usunąć Lkfr ransomware

Jeśli masz kopię zapasową swoich plików, przed rozpoczęciem odzyskiwania plików musisz usunąć Lkfr ransomware je z komputera. Zdecydowanie zalecamy użycie w tym celu niezawodnego programu chroniącego przed złośliwym oprogramowaniem, ponieważ ransomware jest złożoną infekcją. Niestety, usunięcie ransomware nie spowoduje odszyfrowania plików, ponieważ konieczny jest specjalny Lkfr ransomware deszyfrator.

Po całkowitym usunięciu Lkfr ransomware możesz uzyskać dostęp do kopii zapasowej i rozpocząć odzyskiwanie plików. Jeśli nie masz kopii zapasowej, jedyną opcją może być poczekanie, aż bezpłatna Lkfr ransomware wersja stanie się dostępna. Nie jest jasne, czy zostanie wydany, ale jeśli tak, to zostanie znaleziony na NoMoreRansom.

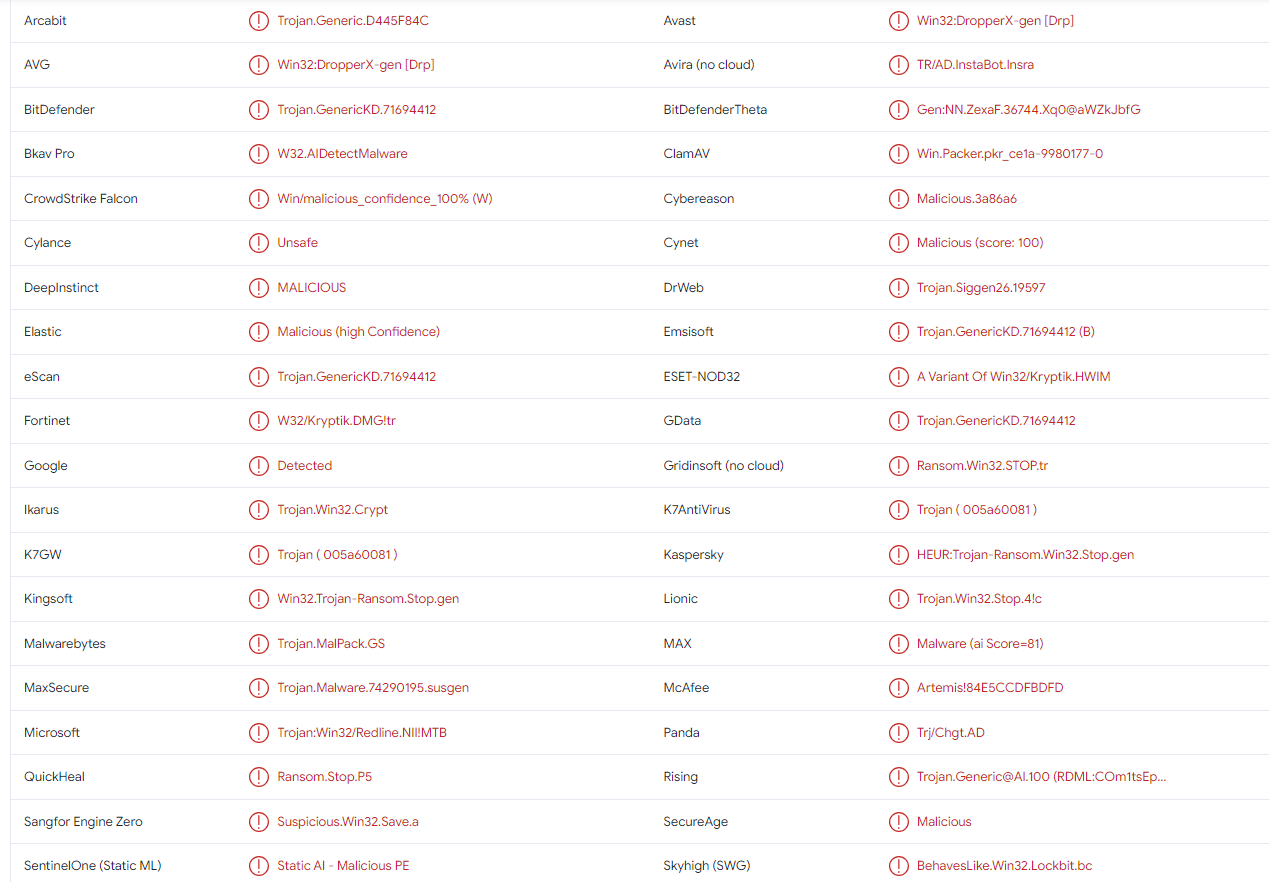

Lkfr ransomware jest wykrywany jako:

- Win32:DropperX-gen [Drp] firmy AVG/Avast

- Trojan.GenericKD.71694412 przez BitDefender

- Trojan.MalPack.GS przez Malwarebytes

- Trojan:Win32/Redline.NII! MTB firmy Microsoft

- Trojan.Win32.PRIVATELOADER.YXEBSZ firmy TrendMicro

- Trojan.GenericKD.71694412 (B) przez Emsisoft

- Wariant Win32/Kryptik.HWIM firmy ESET

- HEUR:Trojan-Ransom.Win32.Stop.gen przez Kaspersky

- Artemis!84E5CCDFBDFD firmy McAfee