Co to jest ransomware

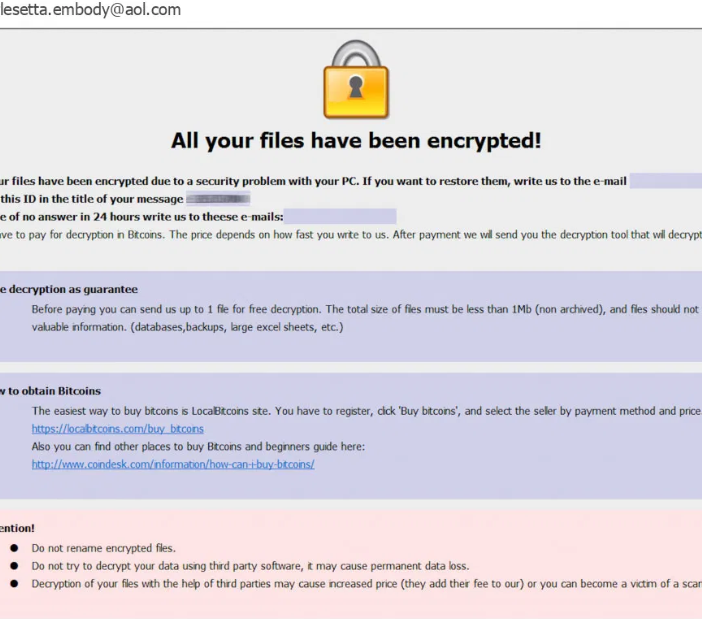

[metron28@protonmail.com].back ransomware Ransomware jest szyfrowanie plików typu złośliwego oprogramowania, które mogą zrobić poważne uszkodzenie systemu. Szyfrowanie danych malware nie jest czymś, co każdy użytkownik słyszał, a jeśli właśnie napotkał go teraz, dowiesz się, jak wiele szkód może przynieść z pierwszej ręki. Dane mogły zostać zakodowane przy użyciu silnych algorytmów szyfrowania, co blokuje otwieranie plików. Ponieważ ransomware może spowodować trwałą utratę plików, jest sklasyfikowany jako zagrożenie bardzo niebezpieczne. Będziesz mieć możliwość płacenia okup, ale wielu specjalistów malware nie zaleci tej opcji.

Dając do wniosków nie koniecznie upewnij się, że dostaniesz pliki z powrotem, więc spodziewać się, że może po prostu tracić pieniędzy. Dlaczego ludzie odpowiedzialni za szyfrowanie danych pomóc odzyskać je, gdy mogą po prostu wziąć pieniądze dać im. Ponadto, płacąc będzie wspieranie przyszłych projektów (więcej ransomware i malware) tych oszustów cyber. Czy naprawdę chcesz wspierać przemysł, który kosztuje wiele milionów dolarów dla przedsiębiorstw w szkodom. Ludzie zdają sobie również sprawę, że mogą zarabiać łatwe pieniądze, a gdy ofiary płacą okupu, sprawiają, że ransomware przemysłu atrakcyjne dla tych rodzajów ludzi. Inwestowanie pieniędzy, które są wymagane do zapłaty w kopii zapasowej może być lepszym rozwiązaniem, ponieważ utrata plików nie będzie możliwość ponownie. Następnie można po prostu usunąć [metron28@protonmail.com].back ransomware i odzyskać dane z miejsca przechowywania. Jeśli nie masz pewności, jak masz zanieczyszczenia, najczęściej metody zostaną wyjaśnione w następującym akapicie.

Sposoby rozprzestrzeniania ransomware

Załączniki e-mail, exploity i złośliwe pliki do pobrania są metodami dystrybucji, które musisz uważać na najbardziej. Duża liczba ransomware zależy od zaniedbania użytkownika podczas otwierania załączników e-mail i nie trzeba używać bardziej skomplikowanych sposobów. Można również zastosować bardziej rozbudowane metody, chociaż nie są one tak popularne. Crooks dodać złośliwy plik do wiadomości e-mail, napisać jakiś rodzaj tekstu, i fałszywie stwierdzić, że z wiarygodnej firmy/organizacji. Te e-maile często mówią o pieniądzach, ponieważ jest to wrażliwy temat i ludzie są bardziej podatne na impulsywny podczas otwierania pieniędzy związanych z e-maili. Dość często zobaczysz duże nazwy firm, takich jak Amazon używane, na przykład, jeśli Amazon pocztą elektroniczną kogoś pokwitowania na zakup, że użytkownik nie pamięta, co, on/ona otworzyć załącznik na raz. Aby zabezpieczyć się przed tym, istnieją pewne rzeczy, które trzeba zrobić, gdy do czynienia z e-maili. Jest bardzo ważne, aby sprawdzić, czy nadawca, aby zobaczyć, czy są one znane i jeśli są one godne zaufania. A jeśli jesteś zaznajomiony z nimi, Sprawdź dwukrotnie adres e-mail, aby upewnić się, że faktycznie ich. Również szukać błędów gramatycznych, które mogą być raczej rażące. Innym całkiem oczywistym znakiem jest brak imienia i nazwiska w pozdrowienie, jeśli uzasadniony firmy/nadawcy były do Ciebie e-mail, to na pewno użyć nazwy zamiast ogólnego pozdrowienia, jak klient lub członek. Słabe punkty w urządzeniu oprogramowanie podatne na zagrożenia może być również użyte do zainfekowania. Oprogramowanie ma pewne luki, które mogą być używane do złośliwego oprogramowania, aby wprowadzić urządzenie, ale są poprawione przez twórców oprogramowania wkrótce po ich znalezieniu. Niestety, jak pokazano przez ransomware WannaCry, nie wszyscy użytkownicy instalują poprawki, z jednego powodu lub innego. Ponieważ wiele złośliwego oprogramowania może korzystać z tych słabych punktów, ważne jest, aby regularnie aktualizować oprogramowanie. Nieustanne aktualizowanie aktualizacji może się denerwować, więc możesz je zainstalować automatycznie.

Jak się zachowuje

Gdy urządzenie zostanie zanieczyszczone, będzie skanować w poszukiwaniu określonych typów plików, a wkrótce po ich znalezieniu zostaną one zaszyfrowane. Nawet jeśli sytuacja nie była początkowo oczywista, to stanie się całkiem oczywiste, że coś nie jest w porządku, gdy pliki nie otwierają się normalnie. Dziwne rozszerzenie będzie również dołączony do wszystkich plików, które mogą pomóc wskazać poprawne kodowanie danych złośliwego oprogramowania. Potężne algorytmy szyfrowania mogły być użyte do zakodowania danych i istnieje prawdopodobieństwo, że mogą być zakodowane bez możliwości ich odzyskania. Po zaszyfrowaniu wszystkich danych zostanie wyświetlona informacja o okupu, która powinna w pewnym stopniu wyjaśnić, co się stało z Twoimi plikami. Jeśli słuchasz przestępców, będziesz mógł odszyfrować dane poprzez ich odszyfrowujący, który nie będzie wolny. Kwota okupu powinny być wyraźnie wyświetlane w nocie, ale w niektórych przypadkach, ofiary są proszone o e-mail, aby ustawić cenę, więc to, co płacisz zależy od tego, ile cenisz swoje dane. Jak już prawdopodobnie domyślił, płacenie nie jest opcją sugerujemy. Rozważmy tylko ten wybór w ostateczności. Jest również całkiem prawdopodobne, że po prostu zapomniałeś, że masz kopię zapasową plików. W przypadku niektórych ransomware można znaleźć wolne odszyfrowań. Odszyfrowywanie może być dostępne za darmo, Jeśli kodowanie danych złośliwy program dostał się do wielu komputerów i naukowców złośliwego oprogramowania były w stanie go złamać. Zastanów się, że opcja i tylko wtedy, gdy masz pewność, że nie ma wolnego Decryptor, należy nawet rozważyć płatności. Nie będzie w obliczu możliwej utraty danych, jeśli system został zanieczyszczony ponownie lub rozbił się, jeśli zainwestowałeś część tych pieniędzy na zakup kopii zapasowej z tych pieniędzy. A jeśli Backup jest opcją, odzyskiwanie plików powinno być przeprowadzone po wyeliminowaniu [metron28@protonmail.com].back ransomware wirusa, jeśli jest nadal na urządzeniu. Teraz, gdy jesteś świadomy tego, jak szkodliwe tego rodzaju zakażenia mogą być, jak najlepiej, aby go uniknąć. Zasadniczo trzeba zawsze aktualizować oprogramowanie, tylko pobrać z bezpiecznych/uzasadnionych źródeł i nie losowo otwartych załączników e-mail.

[metron28@protonmail.com].back ransomware Usuwania

Narzędzie do usuwania złośliwego oprogramowania będzie niezbędnym oprogramowaniem, aby mieć, jeśli chcesz, aby plik kodowania złośliwego oprogramowania, aby poszedł całkowicie. Jeśli spróbujesz usunąć [metron28@protonmail.com].back ransomware wirusa ręcznie, może skończyć się uszkodzenia komputera dalej, tak, że nie jest zalecane. Korzystanie z oprogramowania anty-malware jest lepszym wyborem. Anty-malware narzędzie jest do dbać o tych zakażeń, w zależności od tego, które zdecydowałeś się na, może nawet zapobiec infekcji z uzyskaniem w pierwszej kolejności. Znajdź narzędzie do usuwania złośliwego oprogramowania najlepiej odpowiada, co trzeba, zainstalować go i pozwolić mu na przeprowadzenie skanowania komputera w celu zidentyfikowania infekcji. Niestety taki program nie pomoże odzyskać plików. Jeśli masz pewność, że system jest czysty, przejdź do odblokowania [metron28@protonmail.com].back ransomware plików z kopii zapasowej.

Offers

Pobierz narzędzie do usuwaniato scan for [metron28@protonmail.com].back ransomwareUse our recommended removal tool to scan for [metron28@protonmail.com].back ransomware. Trial version of provides detection of computer threats like [metron28@protonmail.com].back ransomware and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about SpyWarrior and Uninstall Instructions. Please review SpyWarrior EULA and Privacy Policy. SpyWarrior scanner is free. If it detects a malware, purchase its full version to remove it.

WiperSoft zapoznać się ze szczegółami WiperSoft jest narzędziem zabezpieczeń, które zapewnia ochronę w czasie rzeczywistym przed potencjalnymi zagrożeniami. W dzisiejszych czasach wielu uży ...

Pobierz|Więcej

Jest MacKeeper wirus?MacKeeper nie jest wirusem, ani nie jest to oszustwo. Chociaż istnieją różne opinie na temat programu w Internecie, mnóstwo ludzi, którzy tak bardzo nienawidzą program nigd ...

Pobierz|Więcej

Choć twórcy MalwareBytes anty malware nie było w tym biznesie przez długi czas, oni się za to z ich entuzjastyczne podejście. Statystyka z takich witryn jak CNET pokazuje, że to narzędzie bezp ...

Pobierz|Więcej

Quick Menu

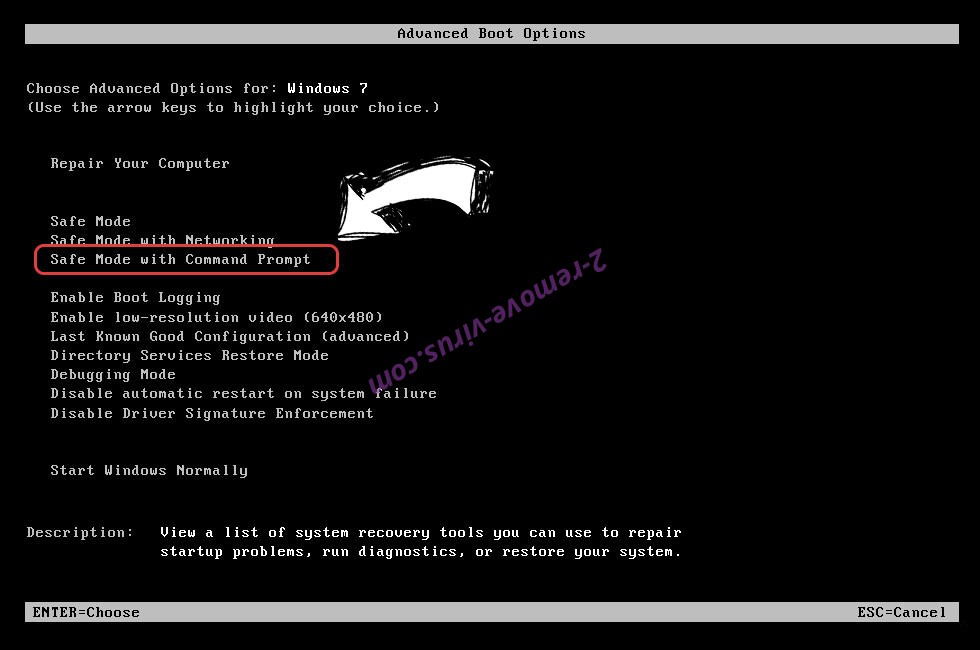

krok 1. Usunąć [metron28@protonmail.com].back ransomware w trybie awaryjnym z obsługą sieci.

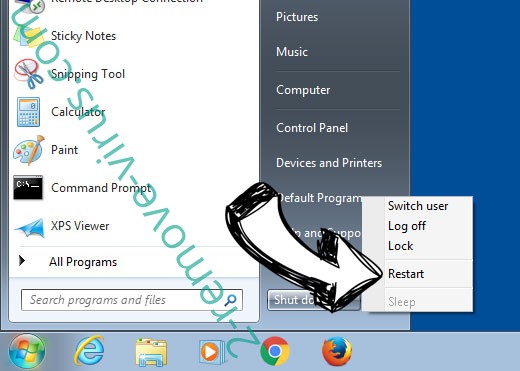

Usunąć [metron28@protonmail.com].back ransomware z Windows 7/Windows Vista/Windows XP

- Kliknij przycisk Start i wybierz polecenie Zamknij.

- Wybierz opcję Uruchom ponownie, a następnie kliknij przycisk OK.

- Uruchomić, naciskając klawisz F8, gdy Twój komputer rozpoczyna ładowanie.

- W obszarze Zaawansowane opcje rozruchu wybierz polecenie Tryb awaryjny z obsługą sieci.

![Remove [metron28@protonmail.com].back ransomware - boot options](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![Remove [metron28@protonmail.com].back ransomware - boot options](https://www.2-remove-virus.com/wp-content/uploads/2016/08/remove-ci-6-boot-options.jpg)

- Otwórz przeglądarkę i pobrać narzędzia anty malware.

- Użyj narzędzia usunąć [metron28@protonmail.com].back ransomware

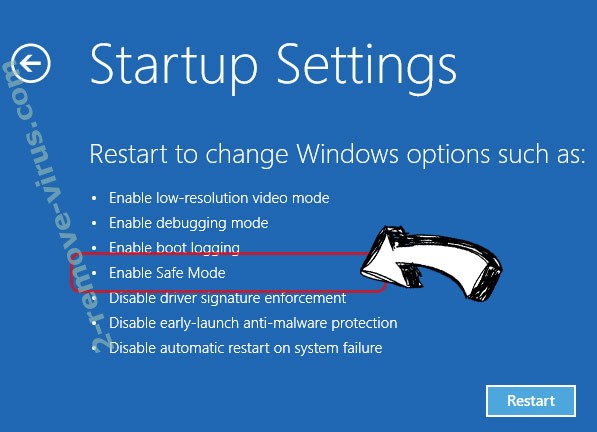

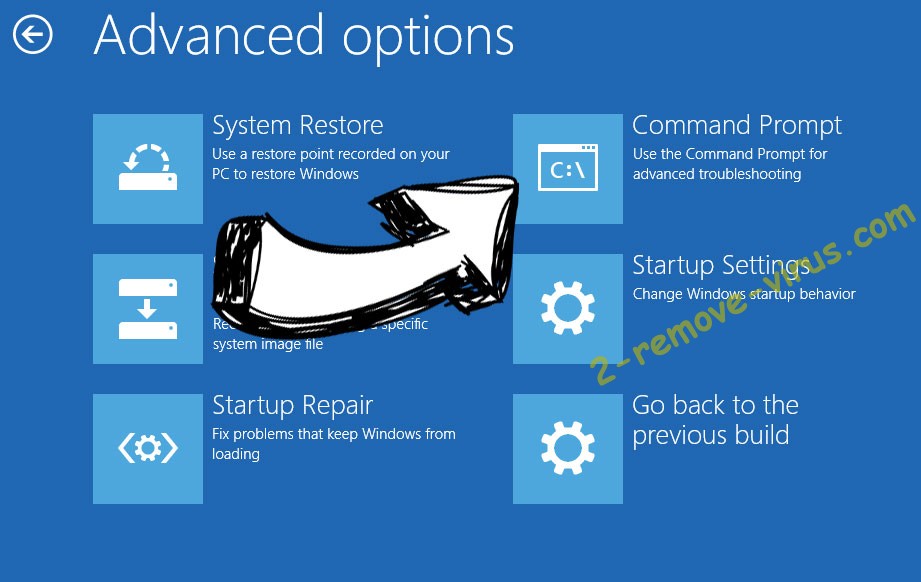

Usunąć [metron28@protonmail.com].back ransomware z Windows 8 i Windows 10

- Na ekranie logowania systemu Windows naciśnij przycisk zasilania.

- Naciśnij i przytrzymaj klawisz Shift i wybierz opcję Uruchom ponownie.

- Przejdź do Troubleshoot → Advanced options → Start Settings.

- Wybierz Włącz tryb awaryjny lub tryb awaryjny z obsługą sieci w obszarze Ustawienia uruchamiania.

- Kliknij przycisk Uruchom ponownie.

- Otwórz przeglądarkę sieci web i pobrać usuwania złośliwego oprogramowania.

- Korzystanie z oprogramowania, aby usunąć [metron28@protonmail.com].back ransomware

krok 2. Przywracanie plików za pomocą narzędzia Przywracanie systemu

Usunąć [metron28@protonmail.com].back ransomware z Windows 7/Windows Vista/Windows XP

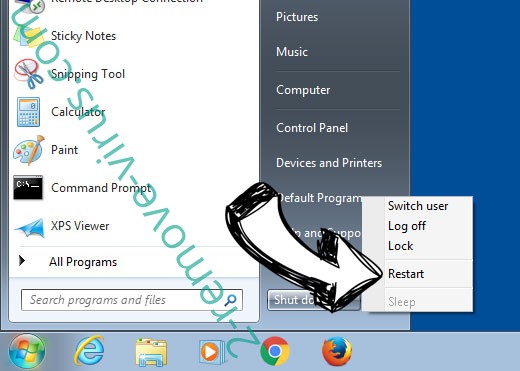

- Kliknij przycisk Start i wybierz polecenie Shutdown.

- Wybierz Uruchom ponownie i OK

- Kiedy Twój komputer zaczyna się ładowanie, naciskaj klawisz F8, aby otworzyć Zaawansowane opcje rozruchu

- Wybierz polecenie wiersza polecenia z listy.

- Wpisz cd restore i naciśnij Enter.

![Uninstall [metron28@protonmail.com].back ransomware - command prompt restore](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![Uninstall [metron28@protonmail.com].back ransomware - command prompt restore](https://www.2-remove-virus.com/wp-content/uploads/2016/08/uninstall-ci-6-command-prompt-restore.jpg)

- Wpisz rstrui.exe, a następnie naciśnij klawisz Enter.

![Delete [metron28@protonmail.com].back ransomware - command prompt restore execute](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![Delete [metron28@protonmail.com].back ransomware - command prompt restore execute](https://www.2-remove-virus.com/wp-content/uploads/2016/08/delete-ci-6-command-prompt-restore-init.jpg)

- W nowym oknie kliknij Dalej i wybierz punkt przywracania przed zakażeniem.

![[metron28@protonmail.com].back ransomware - restore point](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![[metron28@protonmail.com].back ransomware - restore point](https://www.2-remove-virus.com/wp-content/uploads/2016/08/virus-ci-6-restore-point.jpg)

- Ponownie kliknij przycisk Dalej, a następnie kliknij przycisk tak, aby rozpocząć proces przywracania systemu.

![[metron28@protonmail.com].back ransomware removal - restore message](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![[metron28@protonmail.com].back ransomware removal - restore message](https://www.2-remove-virus.com/wp-content/uploads/2016/08/ci-6-removal-restore-message.jpg)

Usunąć [metron28@protonmail.com].back ransomware z Windows 8 i Windows 10

- Kliknij przycisk zasilania na ekranie logowania systemu Windows.

- Naciśnij i przytrzymaj klawisz Shift i kliknij przycisk Uruchom ponownie.

- Wybierz Rozwiązywanie problemów i przejdź do zaawansowane opcje.

- Wybierz wiersz polecenia i kliknij przycisk Uruchom ponownie.

- W wierszu polecenia wejście cd restore i naciśnij Enter.

![Uninstall [metron28@protonmail.com].back ransomware - command prompt restore](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![Uninstall [metron28@protonmail.com].back ransomware - command prompt restore](https://www.2-remove-virus.com/wp-content/uploads/2016/08/uninstall-ci-6-command-prompt-restore.jpg)

- Wpisz rstrui.exe i ponownie naciśnij Enter.

![Delete [metron28@protonmail.com].back ransomware - command prompt restore execute](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![Delete [metron28@protonmail.com].back ransomware - command prompt restore execute](https://www.2-remove-virus.com/wp-content/uploads/2016/08/delete-ci-6-command-prompt-restore-init.jpg)

- Kliknij przycisk Dalej w oknie Przywracanie systemu.

![Get rid of [metron28@protonmail.com].back ransomware - restore init](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![Get rid of [metron28@protonmail.com].back ransomware - restore init](https://www.2-remove-virus.com/wp-content/uploads/2016/08/ci-6-restore-init.jpg)

- Wybierz punkt przywracania przed zakażeniem.

![[metron28@protonmail.com].back ransomware - restore point](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![[metron28@protonmail.com].back ransomware - restore point](https://www.2-remove-virus.com/wp-content/uploads/2016/08/virus-ci-6-restore-point.jpg)

- Kliknij przycisk Dalej, a następnie kliknij przycisk tak, aby przywrócić system.

![[metron28@protonmail.com].back ransomware removal - restore message](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![[metron28@protonmail.com].back ransomware removal - restore message](https://www.2-remove-virus.com/wp-content/uploads/2016/08/ci-6-removal-restore-message.jpg)