Informacje o PERDAK Ransomware wirusie

Ransomware jest PERDAK Ransomware klasyfikowane jako ciężka infekcja ze względu na ilość szkód, jakie może spowodować. Chociaż powszechnie mówi się o oprogramowaniu ransomware, prawdopodobnie nie słyszałeś o nim wcześniej, dlatego możesz nie wiedzieć, jakie szkody może wyrządzić. Jeśli do zaszyfrowania plików użyto silnego algorytmu szyfrowania, zostaną one zablokowane, co oznacza, że nie będzie można ich otworzyć.

Kodowanie plików złośliwe oprogramowanie jest uważane za jedno z najbardziej szkodliwych złośliwych programów, ponieważ odszyfrowywanie plików nie zawsze jest prawdopodobne. Narzędzie deszyfrujące zostanie zaoferowane przez przestępców, ale poddać się żądaniom może nie być najlepszym pomysłem. Istnieje prawdopodobieństwo, że Twoje dane nie zostaną odblokowane nawet po zapłaceniu, więc Twoje pieniądze mogą zostać wydane na nic. Nie oczekuj, że oszuści nie tylko wezmą twoje pieniądze i poczują się zobowiązani do pomocy. Ponadto, płacąc, będziesz finansować przyszłe projekty oszustów. Szacuje się już, że w 2017 roku ransomware wyrządziło firmom szkody o wartości 5 miliardów dolarów, a to tylko szacunki. A im więcej osób poddaje się żądaniom, tym bardziej opłacalne staje się złośliwe oprogramowanie szyfrujące pliki, a to przyciąga wiele osób do branży. Zainwestowanie pieniędzy, które musisz zapłacić, w jakąś kopię zapasową może być mądrzejszą opcją, ponieważ utrata danych nie byłaby ponownie możliwa. Jeśli miałeś kopię zapasową przed zanieczyszczeniem, zakończ PERDAK Ransomware i przejdź do odzyskiwania danych. Informacje o tym, jak rozprzestrzenia się złośliwe oprogramowanie szyfrujące pliki i jak tego uniknąć, podamy w poniższym akapicie.

Jak nabyłeś ransomware

Załączniki do wiadomości e-mail, zestawy exploitów i złośliwe pliki do pobrania to metody dystrybucji, na które należy najbardziej uważać. Ponieważ metody te są nadal dość popularne, oznacza to, że ludzie są nieco niedbali podczas korzystania z poczty e-mail i pobierania plików. Niemniej jednak niektóre złośliwe oprogramowanie kodujące pliki używają wyrafinowanych metod. Oszuści muszą tylko użyć znanej nazwy firmy, napisać przekonujący e-mail, dodać plik złośliwego oprogramowania do wiadomości e-mail i wysłać go do potencjalnych ofiar. Te e-maile zwykle omawiają pieniądze, ponieważ jest to delikatny temat, a użytkownicy są bardziej skłonni do pochopnego otwierania wiadomości e-mail związanych z pieniędzmi. Dość często zdarza się, że zobaczysz duże nazwy firm, takie jak Amazon, na przykład, jeśli Amazon wysłał wiadomość e-mail z potwierdzeniem zakupu, którego dana osoba nie dokonała, nie czekałaby na otwarcie załączonego pliku. Jest kilka rzeczy, które należy wziąć pod uwagę podczas otwierania plików dołączonych do wiadomości e-mail, jeśli chcesz zabezpieczyć komputer. Jeśli nie znasz nadawcy, zbadaj. Nie popełnij błędu polegającego na otwarciu załączonego pliku tylko dlatego, że nadawca brzmi legalnie, najpierw musisz sprawdzić, czy adres e-mail pasuje do rzeczywistego adresu e-mail nadawcy. Uważaj również na błędy gramatyczne, które mogą być dość oczywiste. Innym godnym uwagi znakiem może być nieobecność twojego imienia, jeśli, powiedzmy, że używasz Amazon i wysłali ci wiadomość e-mail, nie używaliby typowych pozdrowień, takich jak Drogi Kliencie / Członku / Użytkowniku, a zamiast tego użyliby nazwy, którą im podałeś. Niektóre złośliwe oprogramowanie szyfrujące pliki może również używać nieaktualnych programów na urządzeniu do infekowania. Program ma pewne luki w zabezpieczeniach, które mogą zostać wykorzystane, aby złośliwe oprogramowanie przedostało się do systemu, ale autorzy oprogramowania naprawiają je natychmiast po ich wykryciu. Jednak sądząc po dystrybucji WannaCry, najwyraźniej nie wszyscy spieszą się z instalacją tych poprawek. Ponieważ wiele złośliwych programów wykorzystuje te słabe punkty, jest tak ważne, że oprogramowanie jest często aktualizowane. Jeśli uważasz, że powiadomienia o aktualizacjach są denerwujące, mogą być skonfigurowane do automatycznej instalacji.

Do czego PERDAK Ransomware należy

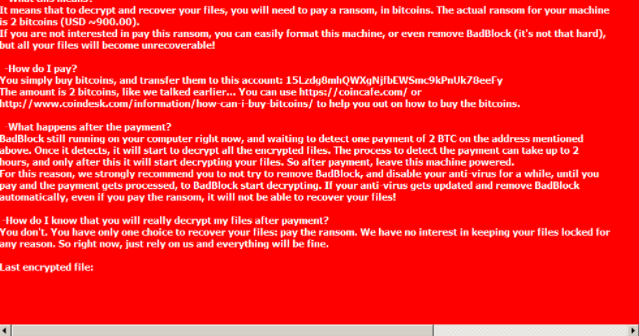

Jeśli plik kodujący złośliwe oprogramowanie zainfekuje komputer, przeskanuje urządzenie w poszukiwaniu określonych typów plików, a po ich znalezieniu zablokuje je. Nawet jeśli sytuacja początkowo nie była oczywista, stanie się dość oczywiste, że coś jest nie tak, gdy nie można otworzyć plików. Poszukaj dziwnych rozszerzeń plików dodanych do plików, które zostały zaszyfrowane, powinny wyświetlać nazwę danych szyfrujących złośliwe oprogramowanie. W wielu przypadkach odszyfrowanie danych może nie być możliwe, ponieważ algorytmy szyfrowania używane w szyfrowaniu mogą być nieodszyfrowalne. Notatka z żądaniem okupu zostanie umieszczona na pulpicie lub w folderach zawierających zablokowane pliki, które wyjaśnią, co stało się z Twoimi danymi. Otrzymasz narzędzie deszyfrujące, oczywiście za pewną cenę, a hakerzy ostrzeżą, aby nie używać innych metod, ponieważ może im to zaszkodzić. Jeśli cena za deszyfrator nie zostanie określona, musisz skontaktować się z przestępcami, zazwyczaj za pośrednictwem podanego adresu e-mail, aby dowiedzieć się, ile i jak zapłacić. Najwyraźniej nie zachęca się do spełniania żądań. Należy zastanowić się nad poddaniem się prośbom, gdy wszystkie inne alternatywy zawiodą. Spróbuj przypomnieć sobie, czy ostatnio wykonałeś kopie plików, ale zapomniałeś. Istnieje również możliwość, że udostępniono bezpłatne narzędzie deszyfrujące. Jeśli badacz złośliwego oprogramowania jest w stanie złamać plik szyfrujący złośliwy program, może wydać bezpłatne narzędzie deszyfrujące. Zastanów się nad tym, zanim jeszcze pomyślisz o spełnieniu wymagań. Wykorzystanie tych pieniędzy na wiarygodną kopię zapasową może zrobić więcej dobrego. Jeśli wykonałeś kopię zapasową przed infekcją, powinieneś być w stanie odzyskać je stamtąd po PERDAK Ransomware naprawieniu wirusa. Teraz, gdy zdajesz sobie sprawę, jak wiele szkód może spowodować ten rodzaj infekcji, spróbuj uniknąć go tak bardzo, jak to możliwe. Upewnij się, że instalujesz aktualizację za każdym razem, gdy aktualizacja staje się dostępna, nie otwierasz losowo załączników wiadomości e-mail i ufasz tylko bezpiecznym źródłom podczas pobierania.

Sposoby usuwania PERDAK Ransomware wirusów

Użyj narzędzia do usuwania złośliwego oprogramowania, aby usunąć ransomware z systemu, jeśli nadal znajduje się na komputerze. Jeśli spróbujesz usunąć PERDAK Ransomware wirusa w sposób ręczny, może to spowodować dalsze szkody, więc nie jest to sugerowane. Zamiast tego użycie narzędzia anty-malware nie naraziłoby systemu na niebezpieczeństwo. Ten program jest przydatny w systemie, ponieważ może nie tylko pozbyć się tej infekcji, ale także powstrzymać podobnych, którzy próbują się dostać. Znajdź niezawodny program, a po jego zainstalowaniu przeskanuj urządzenie, aby zidentyfikować infekcję. Niestety, program do usuwania złośliwego oprogramowania nie jest w stanie pomóc w odszyfrowaniu. Po wyczyszczeniu systemu należy przywrócić normalne użytkowanie komputera.

Offers

Pobierz narzędzie do usuwaniato scan for PERDAK RansomwareUse our recommended removal tool to scan for PERDAK Ransomware. Trial version of provides detection of computer threats like PERDAK Ransomware and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about SpyWarrior and Uninstall Instructions. Please review SpyWarrior EULA and Privacy Policy. SpyWarrior scanner is free. If it detects a malware, purchase its full version to remove it.

WiperSoft zapoznać się ze szczegółami WiperSoft jest narzędziem zabezpieczeń, które zapewnia ochronę w czasie rzeczywistym przed potencjalnymi zagrożeniami. W dzisiejszych czasach wielu uży ...

Pobierz|Więcej

Jest MacKeeper wirus?MacKeeper nie jest wirusem, ani nie jest to oszustwo. Chociaż istnieją różne opinie na temat programu w Internecie, mnóstwo ludzi, którzy tak bardzo nienawidzą program nigd ...

Pobierz|Więcej

Choć twórcy MalwareBytes anty malware nie było w tym biznesie przez długi czas, oni się za to z ich entuzjastyczne podejście. Statystyka z takich witryn jak CNET pokazuje, że to narzędzie bezp ...

Pobierz|Więcej

Quick Menu

krok 1. Usunąć PERDAK Ransomware w trybie awaryjnym z obsługą sieci.

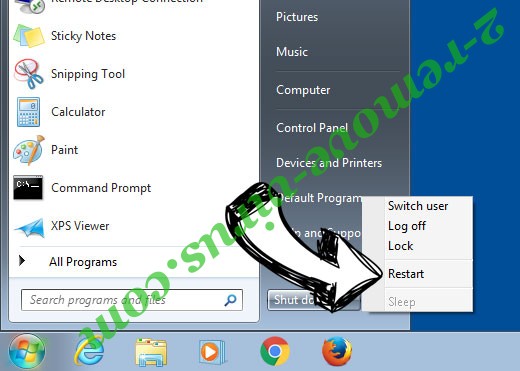

Usunąć PERDAK Ransomware z Windows 7/Windows Vista/Windows XP

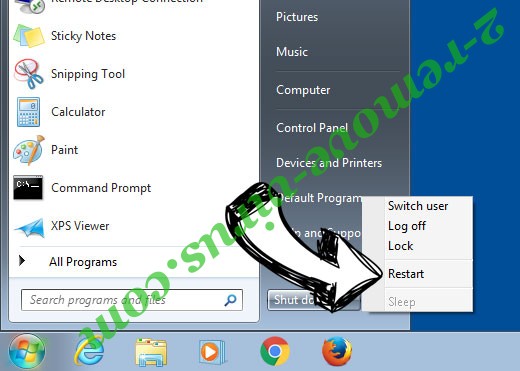

- Kliknij przycisk Start i wybierz polecenie Zamknij.

- Wybierz opcję Uruchom ponownie, a następnie kliknij przycisk OK.

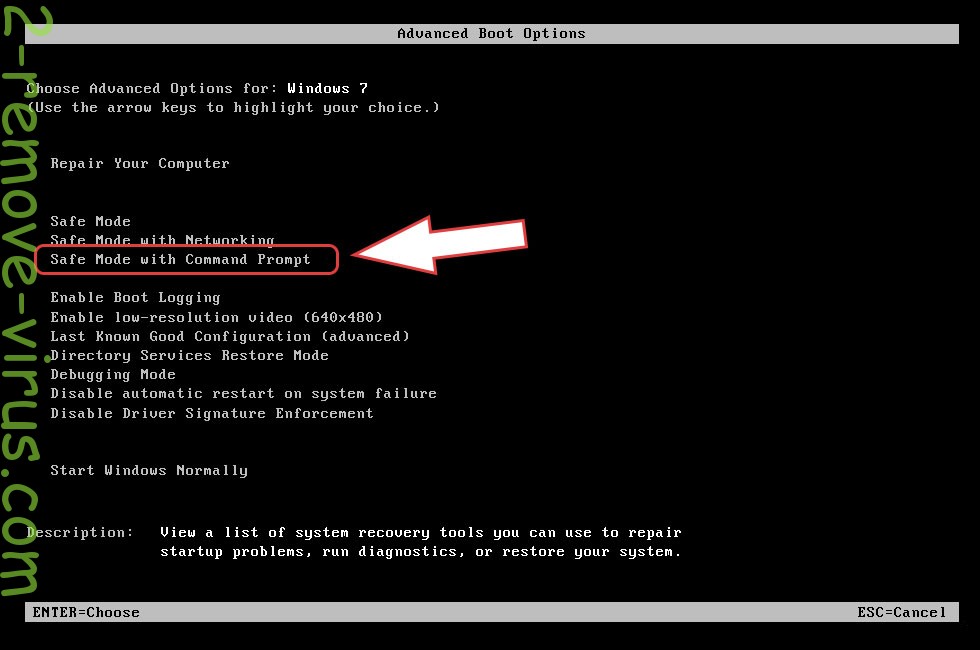

- Uruchomić, naciskając klawisz F8, gdy Twój komputer rozpoczyna ładowanie.

- W obszarze Zaawansowane opcje rozruchu wybierz polecenie Tryb awaryjny z obsługą sieci.

- Otwórz przeglądarkę i pobrać narzędzia anty malware.

- Użyj narzędzia usunąć PERDAK Ransomware

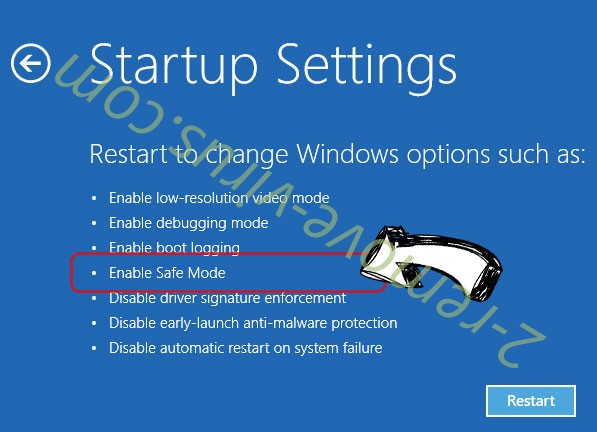

Usunąć PERDAK Ransomware z Windows 8 i Windows 10

- Na ekranie logowania systemu Windows naciśnij przycisk zasilania.

- Naciśnij i przytrzymaj klawisz Shift i wybierz opcję Uruchom ponownie.

- Przejdź do Troubleshoot → Advanced options → Start Settings.

- Wybierz Włącz tryb awaryjny lub tryb awaryjny z obsługą sieci w obszarze Ustawienia uruchamiania.

- Kliknij przycisk Uruchom ponownie.

- Otwórz przeglądarkę sieci web i pobrać usuwania złośliwego oprogramowania.

- Korzystanie z oprogramowania, aby usunąć PERDAK Ransomware

krok 2. Przywracanie plików za pomocą narzędzia Przywracanie systemu

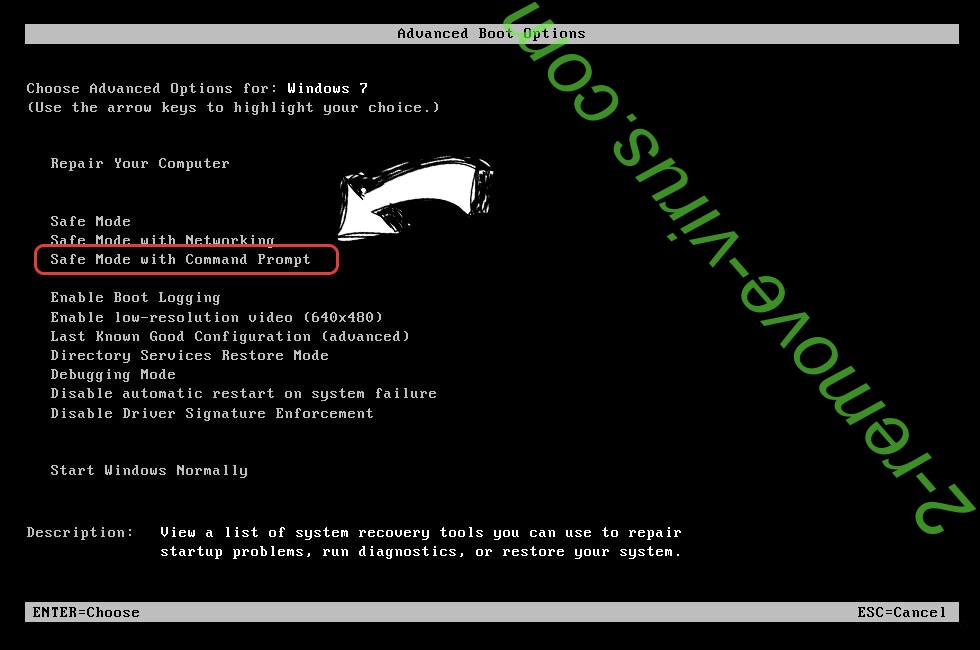

Usunąć PERDAK Ransomware z Windows 7/Windows Vista/Windows XP

- Kliknij przycisk Start i wybierz polecenie Shutdown.

- Wybierz Uruchom ponownie i OK

- Kiedy Twój komputer zaczyna się ładowanie, naciskaj klawisz F8, aby otworzyć Zaawansowane opcje rozruchu

- Wybierz polecenie wiersza polecenia z listy.

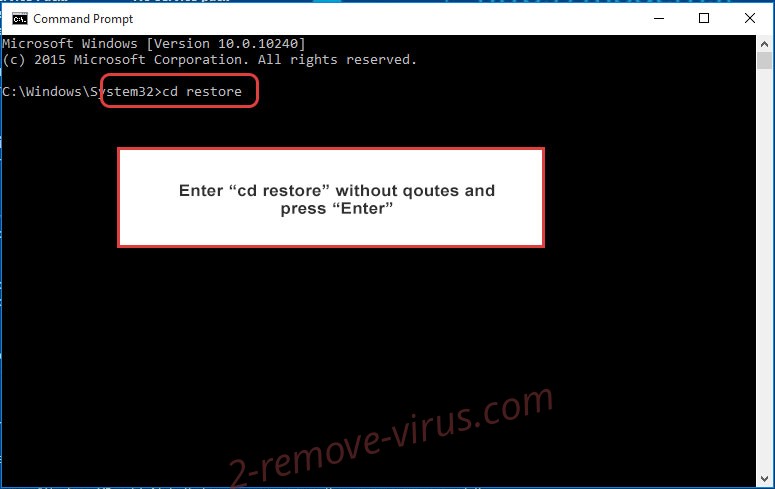

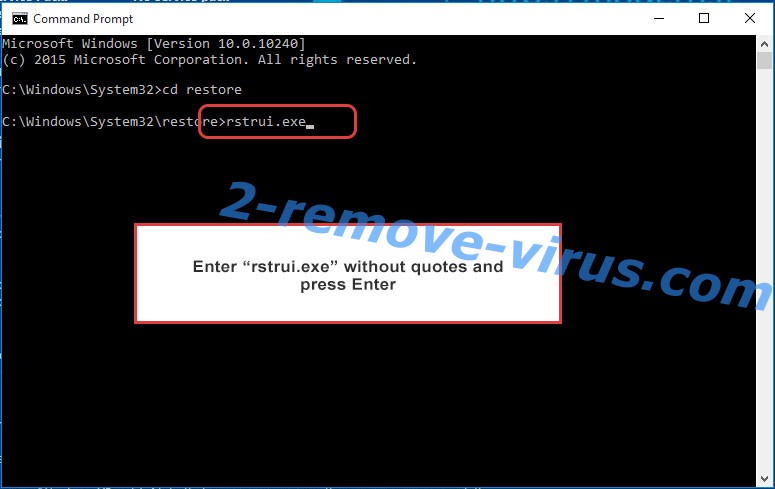

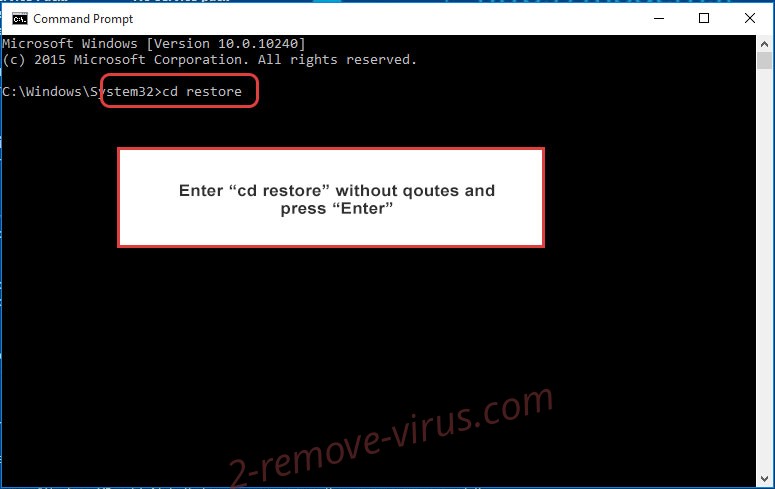

- Wpisz cd restore i naciśnij Enter.

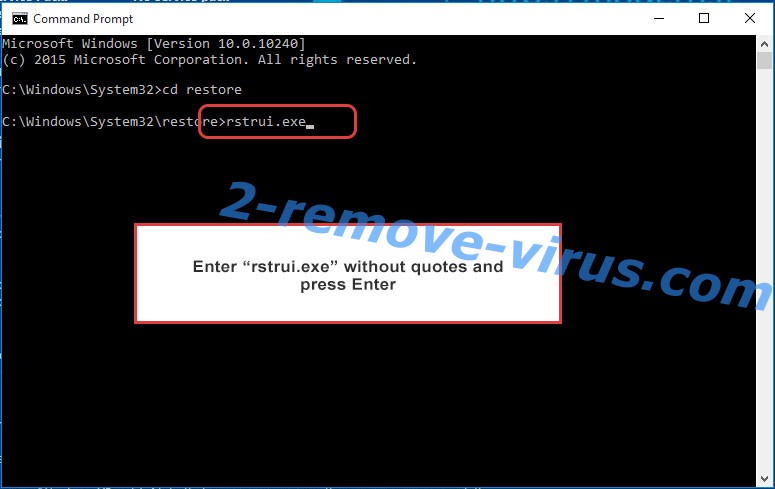

- Wpisz rstrui.exe, a następnie naciśnij klawisz Enter.

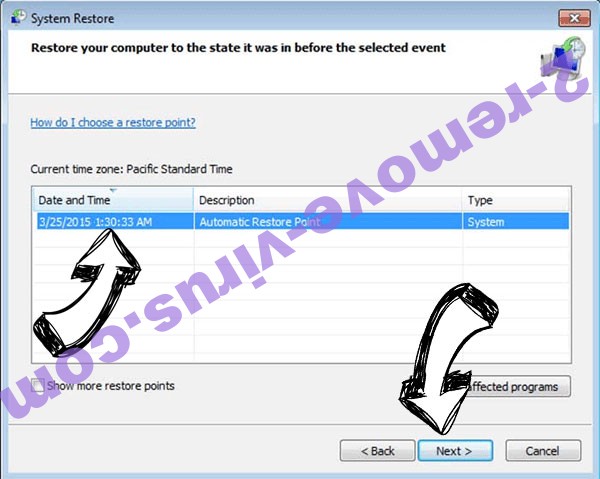

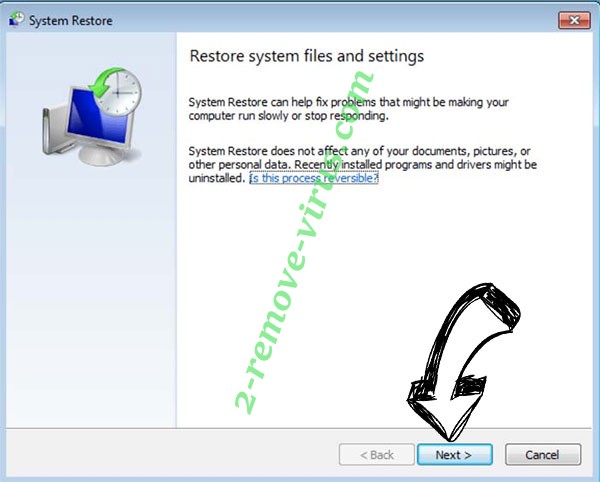

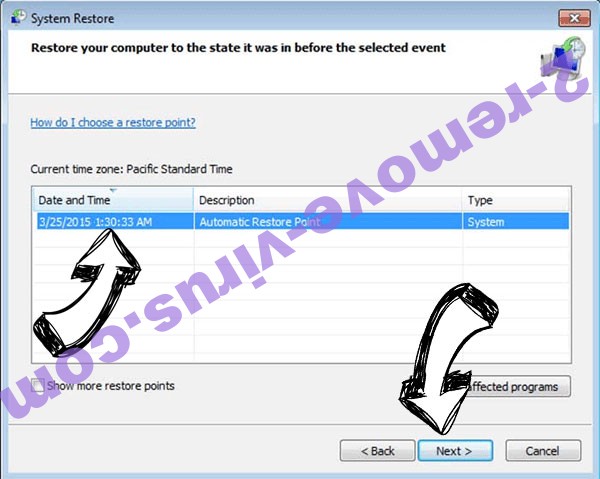

- W nowym oknie kliknij Dalej i wybierz punkt przywracania przed zakażeniem.

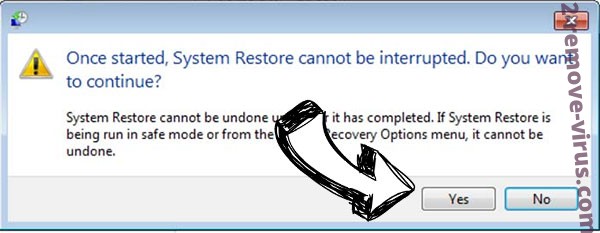

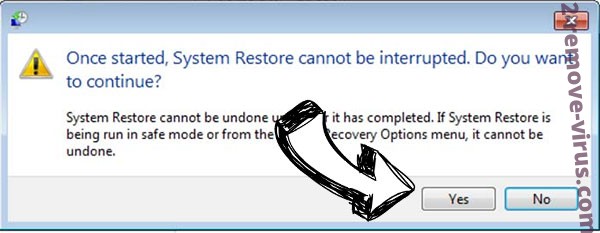

- Ponownie kliknij przycisk Dalej, a następnie kliknij przycisk tak, aby rozpocząć proces przywracania systemu.

Usunąć PERDAK Ransomware z Windows 8 i Windows 10

- Kliknij przycisk zasilania na ekranie logowania systemu Windows.

- Naciśnij i przytrzymaj klawisz Shift i kliknij przycisk Uruchom ponownie.

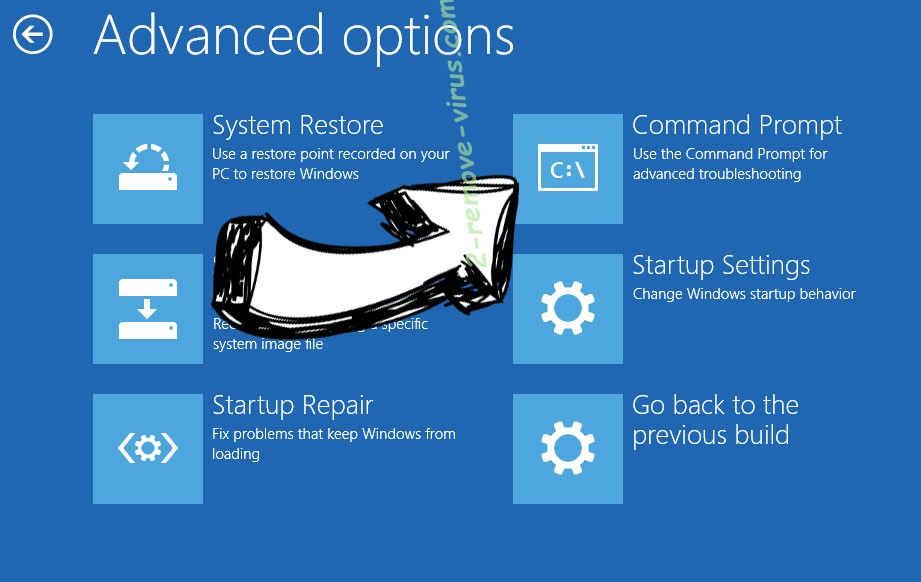

- Wybierz Rozwiązywanie problemów i przejdź do zaawansowane opcje.

- Wybierz wiersz polecenia i kliknij przycisk Uruchom ponownie.

- W wierszu polecenia wejście cd restore i naciśnij Enter.

- Wpisz rstrui.exe i ponownie naciśnij Enter.

- Kliknij przycisk Dalej w oknie Przywracanie systemu.

- Wybierz punkt przywracania przed zakażeniem.

- Kliknij przycisk Dalej, a następnie kliknij przycisk tak, aby przywrócić system.