Co to jest Pola ransomware wirus

Ransomware znany jako Pola ransomware jest klasyfikowany jako bardzo szkodliwa infekcja, ze względu na możliwe szkody, jakie może wyrządzić twojemu systemowi. Jest prawdopodobne, że nigdy nie wpadł na tego rodzaju złośliwego oprogramowania przed, w takim przypadku, może być szczególnie zaskoczony. Twoje dane mogły zostać zakodowane przy użyciu silnych algorytmów szyfrowania, dzięki czemu nie możesz już uzyskać do nich dostępu. Ofiary nie zawsze mają możliwość odzyskania danych, dlatego kodowanie danych złośliwy program jest uważany za tak wysoki poziom zanieczyszczenia.

Oszuści dadzą Ci możliwość odzyskania plików, płacąc okup, ale nie jest to sugerowana opcja z kilku powodów. Jest możliwe, że pliki nie zostanie odszyfrowany nawet po zapłaceniu, więc może po prostu skończyć wydając pieniądze za nic. Nie zapomnij, z kim masz do czynienia, i nie oczekuj, że cyberprzestępcy zawracają sobie głowę, aby pomóc Ci w danych, gdy mają do wyboru tylko biorąc swoje pieniądze. Dodatkowo, że pieniądze okupu będzie finansować przyszłe projekty ransomware i złośliwego oprogramowania. Czy naprawdę chcesz wspierać rodzaj działalności przestępczej, która wyrządza szkody warte miliardy dolarów. Im więcej ofiar płaci, tym bardziej przynosi to zyski, przyciągając w ten sposób więcej ludzi, którzy mają chęć zarabiania łatwych pieniędzy. Sytuacje, w których może skończyć się utratą danych są dość częste, więc może być lepiej kupić kopię zapasową. Następnie można przywrócić dane z kopii zapasowej po usunięciu Pola ransomware wirusów lub powiązanych zagrożeń. Informacje na temat sposobu szyfrowania złośliwego oprogramowania i unikania ich znajdziesz w poniższym akapicie.

Jak jest Pola ransomware dystrybuowany

Złośliwe oprogramowanie szyfrujące dane zazwyczaj rozprzestrzenia się za pośrednictwem załączników spamu, złośliwych plików do pobrania i zestawów exploitów. Zazwyczaj nie ma potrzeby wymyślania bardziej wyszukanych metod, ponieważ wiele osób nie jest ostrożnych, gdy używają wiadomości e-mail i pobierają pliki. Nie oznacza to jednak, że bardziej wyrafinowane metody nie są w ogóle używane. Wszyscy cyberoszuści muszą zrobić, to dodać złośliwy plik do wiadomości e-mail, napisać jakiś tekst i udawać, że pochodzą z legalnej firmy / organizacji. Te e-maile często omawiają pieniądze, ponieważ ze względu na wrażliwość tematu, ludzie są bardziej skłonni do ich otwierania. Często oszuści podszywają się pod Amazon, a e-mail ostrzega, że na Twoim koncie była dziwna aktywność lub dokonano zakupu. Musisz zwrócić uwagę na pewne znaki, gdy masz do czynienia z e-maili, jeśli chcesz czystego systemu. Sprawdź nadawcę, aby upewnić się, że jest to osoba, którą znasz. Podwójne sprawdzenie adresu e-mail nadawcy jest nadal konieczne, nawet jeśli znasz nadawcę. Te złośliwe wiadomości e-mail często mają błędy gramatyczne, które wydają się być dość rażące. Należy również wziąć pod uwagę, w jaki sposób nadawca zwraca się do Ciebie, jeśli jest to nadawca, który zna Twoje imię i nazwisko, zawsze będzie cię powitać twoim imieniem i nazwiskiem, a nie typowym Klientem lub Członkiem. Istnieje również możliwość użycia przez ransomware słabych punktów w komputerach. Słabe punkty w programach są regularnie odkrywane, a dostawcy wydają aktualizacje, dzięki czemu twórcy złośliwego oprogramowania nie mogą z nich korzystać, aby zanieczyścić systemy złośliwym oprogramowaniem. Mimo to, z tego czy innego powodu, nie każdy jest szybki, aby zaktualizować swoje oprogramowanie. Ważne jest, aby zainstalować te aktualizacje, ponieważ jeśli słaby punkt jest wystarczająco poważne, malware może go używać do wejścia. Aktualizacje mogą być ustawione, aby zainstalować automatycznie, jeśli okaże się, że te alerty uciążliwe.

Co Pola ransomware robi

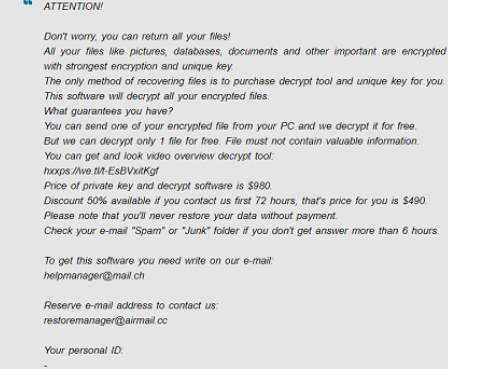

Gdy komputer zostanie zainfekowany, wkrótce znajdziesz zakodowane pliki. Twoje pliki nie będą dostępne, więc nawet jeśli nie zauważysz procesu szyfrowania, w końcu wiesz, że coś jest nie tak. Poszukaj dziwnych rozszerzeń dodanych do plików, które zostały zaszyfrowane, które pomogą rozpoznać złośliwe oprogramowanie szyfrujące dane. Jeśli użyto silnego algorytmu szyfrowania, może to spowodować, że przywracanie plików może być potencjalnie niemożliwe. Będziesz mógł zauważyć notatkę o kupnie, która wyjaśni, co się stało i jak powinieneś przystąpić do odzyskiwania danych. Co hakerzy będą zachęcać do zrobienia jest użycie ich płatnego narzędzia deszyfrowania, i grożą, że inne sposoby mogą uszkodzić pliki. Notatka powinna pokazać cenę deszyfratora, ale jeśli tak nie jest, musisz skontaktować się z hakerami za pośrednictwem ich podanego adresu e-mail, aby dowiedzieć się, ile kosztuje deszyfrator. Nie trzeba dodawać, że nie wierzymy, że płacenie jest dobrym wyborem, z wyżej wymienionych powodów. Przyjrzyj się każdej innej możliwej opcji, zanim jeszcze rozważysz zastosowanie się do żądań. Może po prostu nie pamiętam tworzenia kopii zapasowych. Możliwe jest również, że będziesz w stanie zlokalizować oprogramowanie do odszyfrowania danych za darmo. Jeśli złośliwy program kodowania plików jest odszyfrowywany, specjalista od złośliwego oprogramowania może być w stanie bezpłatnie zwolnić narzędzie do deszyfrowania. Zanim zdecydujesz się zapłacić, zajrzyj do deszyfratora. Jeśli użyjesz części tych pieniędzy na kopii zapasowej, nie będziesz musiał ponownie napotkać możliwej utraty plików, ponieważ Twoje dane będą przechowywane w bezpiecznym miejscu. Jeśli pliki zostały zapisane gdzieś, może iść je uzyskać po usunięciu Pola ransomware wirusa. W przyszłości unikaj ransomware i możesz to zrobić, uświadamiając sobie, jak się rozprzestrzenia. Upewnij się, że oprogramowanie jest aktualizowane za każdym razem, gdy aktualizacja stanie się dostępna, nie otwierasz losowo plików dołączonych do wiadomości e-mail, a pliki do pobrania są ufne.

Jak naprawić Pola ransomware

Jeśli ransomware pozostaje w systemie, Narzędzie do usuwania złośliwego oprogramowania powinny być używane, aby go zakończyć. Jeśli nie występują problemy z komputerami, niezamierzone uszkodzenie systemu może spowodować próbę Pola ransomware ręcznego naprawienia wirusa. Korzystanie z oprogramowania anty-malware byłoby znacznie mniej uciążliwe. Tego typu narzędzia istnieją w celu usunięcia tego typu infekcji, w zależności od narzędzia, a nawet uniemożliwiając im dostanie się do. Znajdź, które narzędzie do usuwania złośliwego oprogramowania jest najbardziej odpowiednie dla Ciebie, zainstaluj je i pozwól mu wykonać skanowanie systemu, aby zlokalizować infekcję. Powinniśmy wspomnieć, że narzędzie anty-malware tylko wyeliminować infekcję, nie pomoże w odzyskaniu plików. Po czyszczeniu urządzenia powinieneś być w stanie powrócić do normalnego korzystania z komputera.

Offers

Pobierz narzędzie do usuwaniato scan for Pola ransomwareUse our recommended removal tool to scan for Pola ransomware. Trial version of provides detection of computer threats like Pola ransomware and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about SpyWarrior and Uninstall Instructions. Please review SpyWarrior EULA and Privacy Policy. SpyWarrior scanner is free. If it detects a malware, purchase its full version to remove it.

WiperSoft zapoznać się ze szczegółami WiperSoft jest narzędziem zabezpieczeń, które zapewnia ochronę w czasie rzeczywistym przed potencjalnymi zagrożeniami. W dzisiejszych czasach wielu uży ...

Pobierz|Więcej

Jest MacKeeper wirus?MacKeeper nie jest wirusem, ani nie jest to oszustwo. Chociaż istnieją różne opinie na temat programu w Internecie, mnóstwo ludzi, którzy tak bardzo nienawidzą program nigd ...

Pobierz|Więcej

Choć twórcy MalwareBytes anty malware nie było w tym biznesie przez długi czas, oni się za to z ich entuzjastyczne podejście. Statystyka z takich witryn jak CNET pokazuje, że to narzędzie bezp ...

Pobierz|Więcej

Quick Menu

krok 1. Usunąć Pola ransomware w trybie awaryjnym z obsługą sieci.

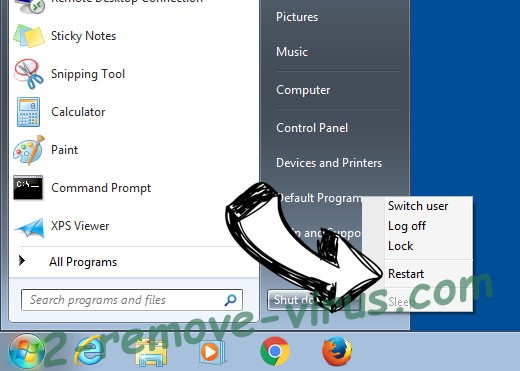

Usunąć Pola ransomware z Windows 7/Windows Vista/Windows XP

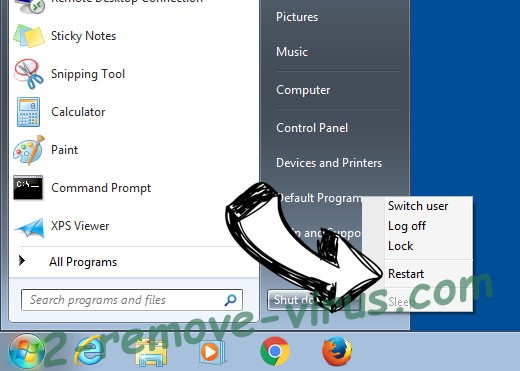

- Kliknij przycisk Start i wybierz polecenie Zamknij.

- Wybierz opcję Uruchom ponownie, a następnie kliknij przycisk OK.

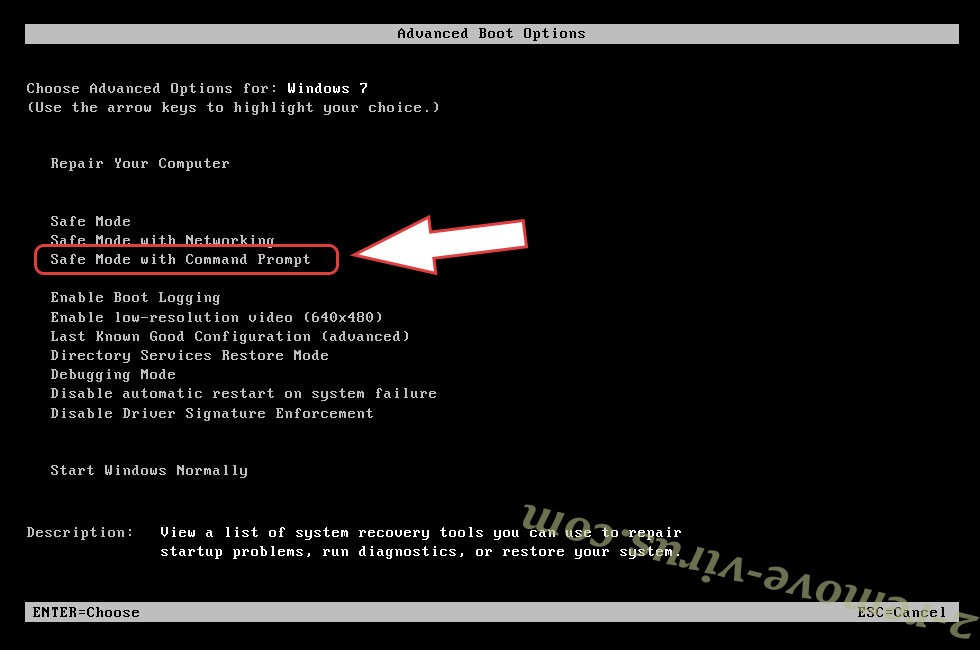

- Uruchomić, naciskając klawisz F8, gdy Twój komputer rozpoczyna ładowanie.

- W obszarze Zaawansowane opcje rozruchu wybierz polecenie Tryb awaryjny z obsługą sieci.

- Otwórz przeglądarkę i pobrać narzędzia anty malware.

- Użyj narzędzia usunąć Pola ransomware

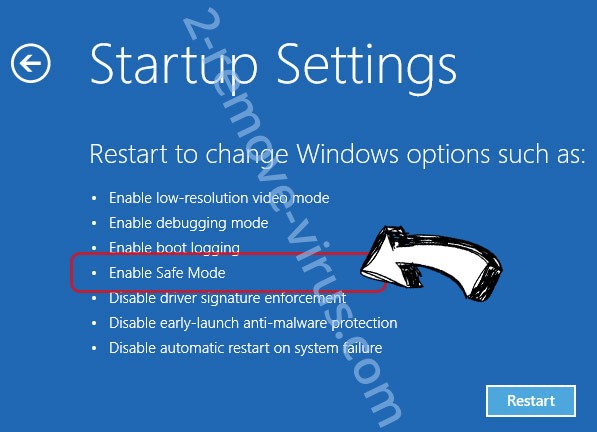

Usunąć Pola ransomware z Windows 8 i Windows 10

- Na ekranie logowania systemu Windows naciśnij przycisk zasilania.

- Naciśnij i przytrzymaj klawisz Shift i wybierz opcję Uruchom ponownie.

- Przejdź do Troubleshoot → Advanced options → Start Settings.

- Wybierz Włącz tryb awaryjny lub tryb awaryjny z obsługą sieci w obszarze Ustawienia uruchamiania.

- Kliknij przycisk Uruchom ponownie.

- Otwórz przeglądarkę sieci web i pobrać usuwania złośliwego oprogramowania.

- Korzystanie z oprogramowania, aby usunąć Pola ransomware

krok 2. Przywracanie plików za pomocą narzędzia Przywracanie systemu

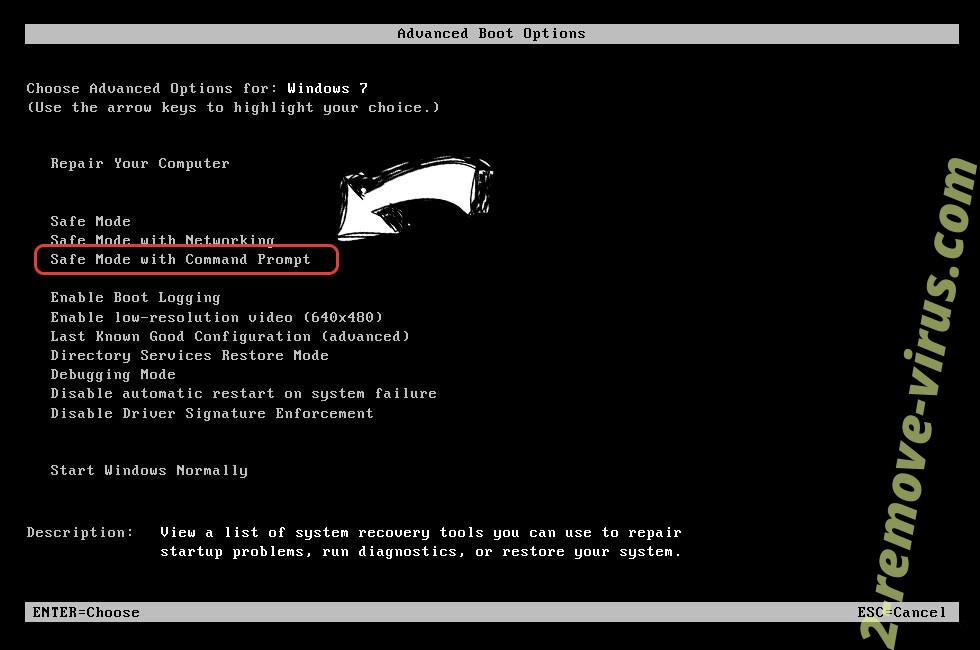

Usunąć Pola ransomware z Windows 7/Windows Vista/Windows XP

- Kliknij przycisk Start i wybierz polecenie Shutdown.

- Wybierz Uruchom ponownie i OK

- Kiedy Twój komputer zaczyna się ładowanie, naciskaj klawisz F8, aby otworzyć Zaawansowane opcje rozruchu

- Wybierz polecenie wiersza polecenia z listy.

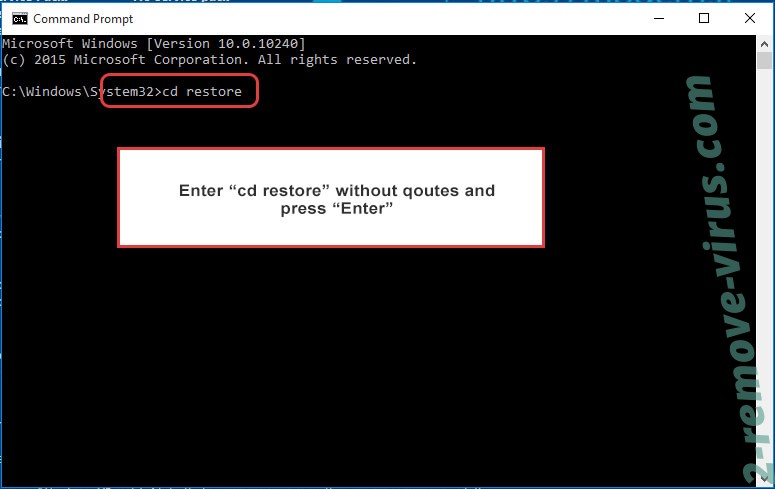

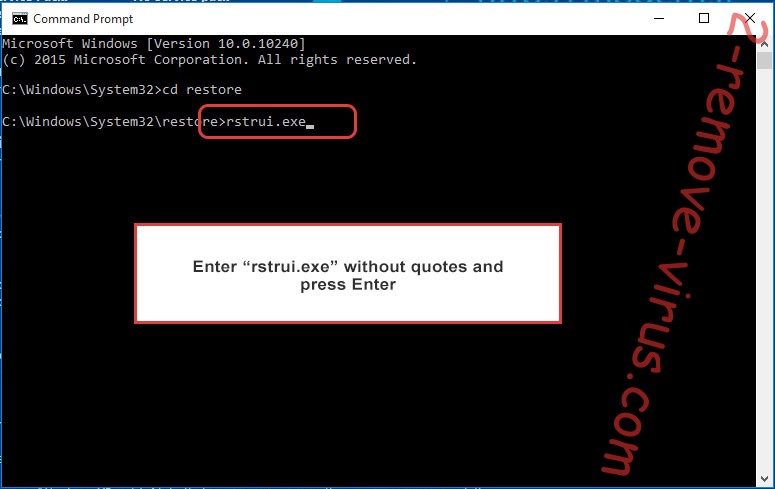

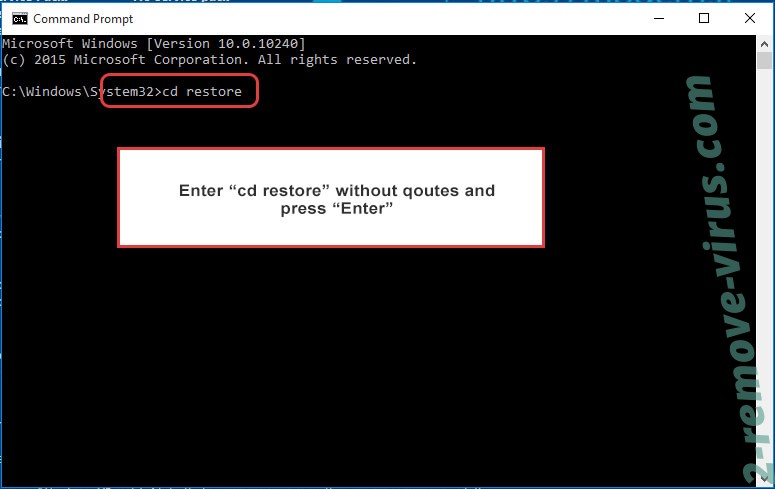

- Wpisz cd restore i naciśnij Enter.

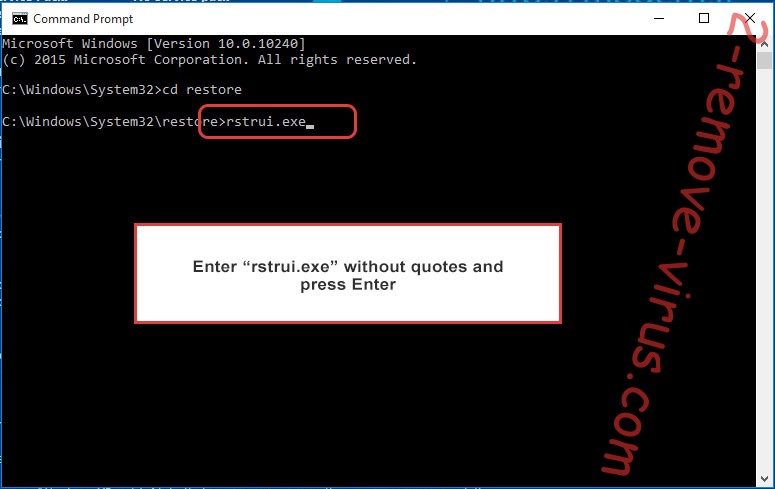

- Wpisz rstrui.exe, a następnie naciśnij klawisz Enter.

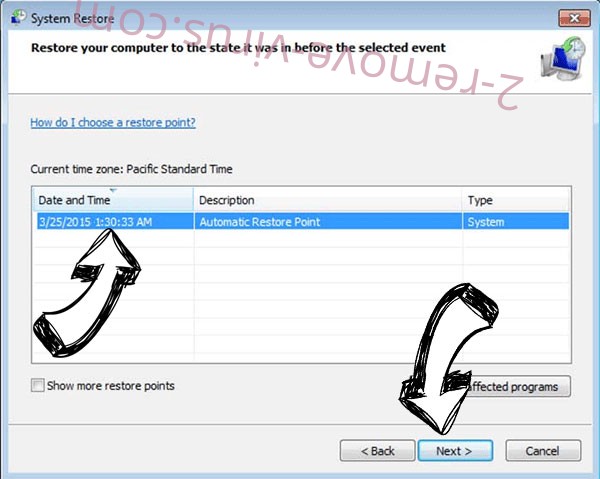

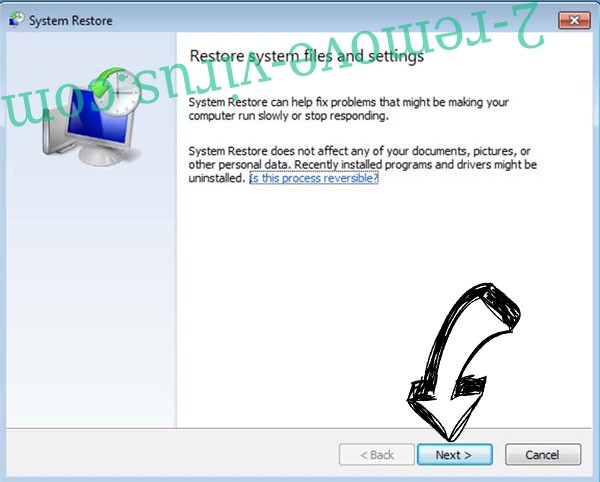

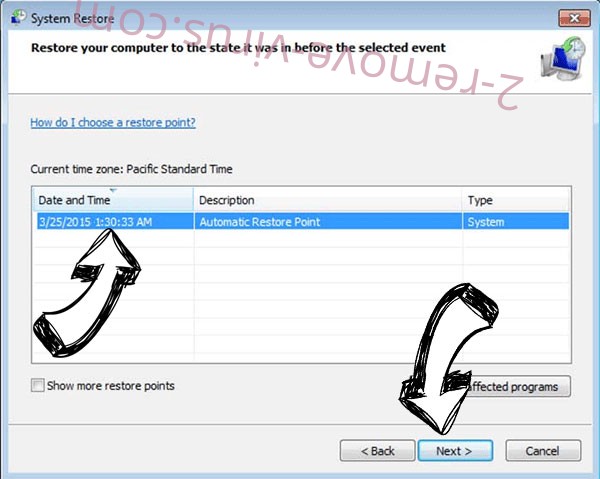

- W nowym oknie kliknij Dalej i wybierz punkt przywracania przed zakażeniem.

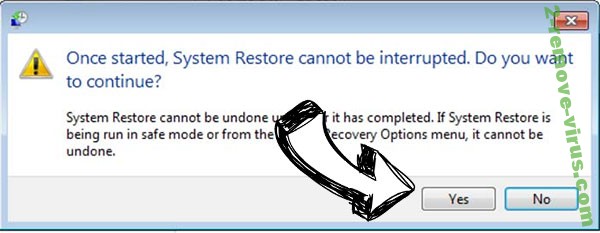

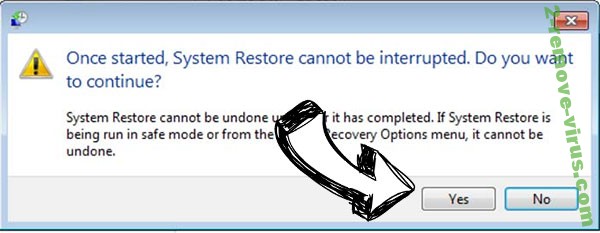

- Ponownie kliknij przycisk Dalej, a następnie kliknij przycisk tak, aby rozpocząć proces przywracania systemu.

Usunąć Pola ransomware z Windows 8 i Windows 10

- Kliknij przycisk zasilania na ekranie logowania systemu Windows.

- Naciśnij i przytrzymaj klawisz Shift i kliknij przycisk Uruchom ponownie.

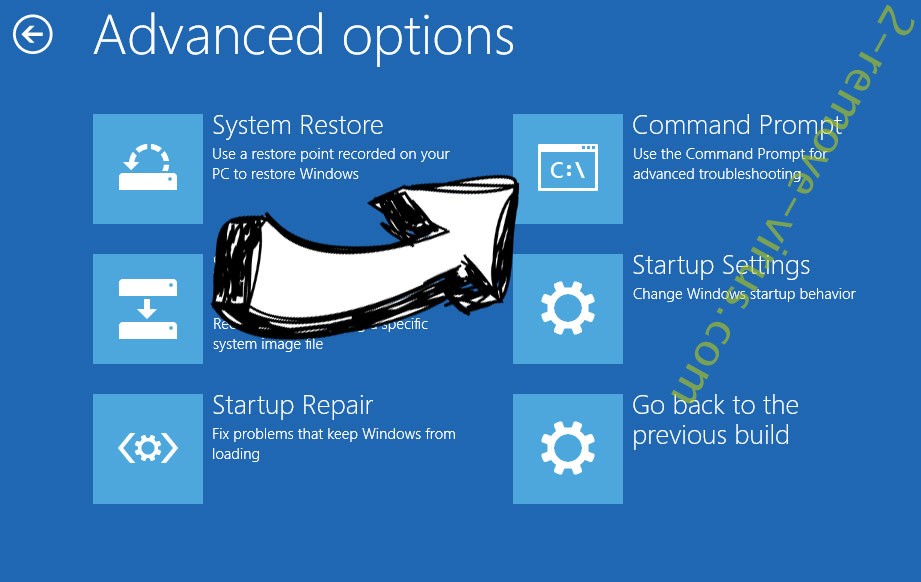

- Wybierz Rozwiązywanie problemów i przejdź do zaawansowane opcje.

- Wybierz wiersz polecenia i kliknij przycisk Uruchom ponownie.

- W wierszu polecenia wejście cd restore i naciśnij Enter.

- Wpisz rstrui.exe i ponownie naciśnij Enter.

- Kliknij przycisk Dalej w oknie Przywracanie systemu.

- Wybierz punkt przywracania przed zakażeniem.

- Kliknij przycisk Dalej, a następnie kliknij przycisk tak, aby przywrócić system.