około Poteston ransomware

Poteston ransomware to złośliwe oprogramowanie szyfrujące pliki, znane w skrócie jako ransomware. Ransomware nie jest czymś, o czym słyszała każda osoba, a jeśli właśnie go napotkałeś, dowiesz się, jak szkodliwe może być z pierwszej ręki. Silne algorytmy szyfrowania mogą być używane do szyfrowania plików, zatrzymując dostęp do plików. Ponieważ kodowanie plików złośliwego oprogramowania może oznaczać trwałą utratę danych, jest klasyfikowane jako bardzo niebezpieczna infekcja. Cyberprzestępcy dadzą Ci deszyfrator, ale spełnienie wymagań może nie być najlepszym rozwiązaniem.

Po pierwsze, możesz po prostu wydawać pieniądze za nic, ponieważ pliki niekoniecznie są odzyskiwane po dokonaniu płatności. Nie zapominaj, że będziesz płacić cyberprzestępców, którzy prawdopodobnie nie przeszkadza, aby pomóc Ci z danymi, gdy mają do wyboru po prostu biorąc swoje pieniądze. Pieniądze te finansowałyby również przyszłe projekty związane ze złośliwym oprogramowaniem. Już przypuszcza się, że kodowanie plików złośliwy program kosztuje miliony dolarów strat dla różnych firm w 2017 roku, i to tylko oszacowanie. Oszuści są zwabieni łatwymi pieniędzmi, a kiedy ludzie płacą okup, sprawiają, że przemysł ransomware jest atrakcyjny dla tego typu ludzi. Inwestowanie pieniędzy, które są wymagane do zapłaty do kopii zapasowej może być lepszym rozwiązaniem, ponieważ nie trzeba się martwić o utratę danych ponownie. Jeśli kopia zapasowa została wykonana przed zakażeniem, możesz po prostu usunąć Poteston ransomware i przystąpić do odzyskiwania plików. Jeśli nie wiesz, co kodowanie plików złośliwe oprogramowanie jest, może nie wiesz, jak udało się zainfekować system, dlatego należy ostrożnie przeczytać następujący akapit.

Jak udało ci się uzyskać ransomware

Złośliwe oprogramowanie szyfrujące dane może dość łatwo dostać się do urządzenia, często używając takich metod, jak dodawanie zainfekowanych plików do wiadomości e-mail, korzystanie z przestarzałego oprogramowania i hostowanie zanieczyszczonych plików na podejrzanych platformach pobierania. Widząc, jak te metody są nadal dość popularne, oznacza to, że ludzie są dość nieostrożni, gdy używają poczty e-mail i pobierania plików. Niemniej jednak istnieją ransomware, które używają zaawansowanych metod. Przestępcy dołączają złośliwy plik do wiadomości e-mail, piszą jakiś tekst i fałszywie podają, że pochodzą od zaufanej firmy/organizacji. Tematy związane z pieniędzmi można często nabrać, ponieważ ludzie są bardziej skłonni do dbania o tego rodzaju e-maile, w ten sposób otwierają je bez zbyt ostrożnego. Cyberoszuści lubią również udawać amazonkę i informować potencjalne ofiary o podejrzanej aktywności na swoim koncie, co powinno sprawić, że użytkownik będzie mniej strzeżony i będzie bardziej skłonny do otwarcia załącznika. Gdy masz do czynienia z wiadomościami e-mail, istnieją pewne znaki, na które należy zwrócić uwagę, jeśli chcesz zabezpieczyć swój system. Ważne jest, aby upewnić się, że nadawcy można zaufać przed otwarciem pliku, który wysłał. Nie popełnij błędu otwierając załączony plik tylko dlatego, że nadawca wydaje ci się znany, najpierw będziesz musiał dokładnie sprawdzić, czy adres e-mail pasuje do rzeczywistego adresu e-mail nadawcy. Ponadto, należy zwrócić uwagę na błędy gramatyczne, które na ogół wydają się być dość oczywiste. Należy również sprawdzić, w jaki sposób są adresowane, jeśli jest to nadawca, z którym miał wcześniej interesy, zawsze będzie cię powitać po imieniu, zamiast ogólnego Klienta lub Członka. Luki w zabezpieczeniach komputera mogą być również wykorzystywane do zanieczyszczenia. Wszystkie programy mają luki w zabezpieczeniach, ale po ich znalezieniu są regularnie łatane przez twórców oprogramowania, dzięki czemu złośliwe oprogramowanie nie może go używać do wejścia do systemu. Niestety, jak widać na powszechne WannaCry ransomware, nie każdy instaluje te poprawki, z różnych powodów. Sytuacje, w których złośliwe oprogramowanie wykorzystuje słabe punkty, jest dlaczego jest tak ważne, że oprogramowanie jest regularnie aktualizowane. Ciągłe nękanie aktualizacjami może być kłopotliwe, więc możesz skonfigurować je do automatycznej instalacji.

Jak Poteston ransomware działa

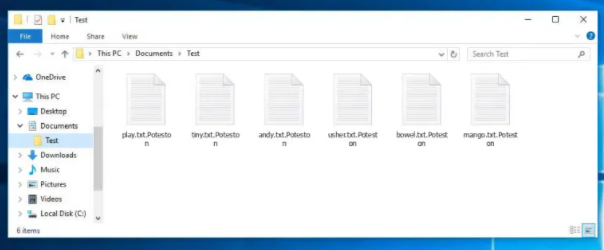

Gdy urządzenie zostanie zainfekowane, wkrótce znajdziesz zaszyfrowane dane. Być może początkowo nie zauważyłeś, ale gdy nie możesz otworzyć plików, zdasz sobie sprawę, że coś się wydarzyło. Sprawdź rozszerzenia dodane do zaszyfrowanych plików, powinny one wyświetlać nazwę ransomware. Niestety, może to niemożliwe do odszyfrowania danych, jeśli ransomware używane potężne algorytmy szyfrowania. Zobaczysz notatkę o kupnie umieszczoną w folderach z plikami lub pojawi się ona na pulpicie i powinna wyjaśnić, w jaki sposób można odzyskać pliki. Będziesz musiał zapłacić określoną kwotę pieniędzy w zamian za narzędzie do odszyfrowywania plików. Wyraźna cena powinna być pokazana w nocie, ale jeśli tak nie jest, będziesz musiał wysłać e-mail do oszustów za pośrednictwem dostarczonego adresu. Jak już wiecie, nie zachęcamy do płacenia. Spełnienie wymagań powinno być brane pod uwagę, gdy wszystkie inne alternatywy nie pomagają. Spróbuj przypomnieć sobie, czy ostatnio wykonano kopię zapasową plików, ale został zapomniany. Istnieje również możliwość, że darmowe narzędzie deszyfrujące został wydany. Specjaliści od złośliwego oprogramowania mogą od czasu do czasu opracować darmowe deszyfratory, jeśli plik szyfrujący złośliwe oprogramowanie jest odszyfrowywalny. Zanim podejmiesz decyzję o zapłaceniu, rozważ tę opcję. Mądrzej byłoby kupić kopię zapasową z niektórymi z tych pieniędzy. A jeśli kopia zapasowa jest opcją, możesz odzyskać dane stamtąd po usunięciu Poteston ransomware wirusa, jeśli nadal pozostaje na urządzeniu. W przyszłości, przynajmniej staraj się unikać ransomware jak najwięcej, zapoznając się z tym, jak rozprzestrzenia. Przynajmniej nie otwieraj załączników wiadomości e-mail losowo, aktualizuj swoje programy i pobieraj tylko ze źródeł, o których wiesz, że możesz zaufać.

Metody zakończenia Poteston ransomware działania wirusa

Aby zakończyć kodowanie plików złośliwego oprogramowania, jeśli jest nadal obecny na komputerze, narzędzie do usuwania złośliwego oprogramowania będzie konieczne, aby mieć. Podczas próby ręcznego naprawienia Poteston ransomware wirusa może przynieść dodatkowe szkody, jeśli nie są ostrożni lub wiedzę, jeśli chodzi o komputery. W ten sposób wybierz automatyczny sposób. To oprogramowanie jest korzystne, aby mieć w systemie, ponieważ może nie tylko pozbyć się tego zagrożenia, ale także zatrzymanie jednego z coraz w przyszłości. Po zainstalowaniu wybranego programu anty-malware, wystarczy zeskanować urządzenie i jeśli infekcja zostanie zidentyfikowana, pozwól mu się go pozbyć. Niestety, te narzędzia nie pomogą odzyskać plików. Jeśli złośliwe oprogramowanie do kodowania plików zostało całkowicie wyeliminowane, przywróć dane z kopii zapasowej, a jeśli go nie masz, zacznij go używać.

Offers

Pobierz narzędzie do usuwaniato scan for Poteston ransomwareUse our recommended removal tool to scan for Poteston ransomware. Trial version of provides detection of computer threats like Poteston ransomware and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about SpyWarrior and Uninstall Instructions. Please review SpyWarrior EULA and Privacy Policy. SpyWarrior scanner is free. If it detects a malware, purchase its full version to remove it.

WiperSoft zapoznać się ze szczegółami WiperSoft jest narzędziem zabezpieczeń, które zapewnia ochronę w czasie rzeczywistym przed potencjalnymi zagrożeniami. W dzisiejszych czasach wielu uży ...

Pobierz|Więcej

Jest MacKeeper wirus?MacKeeper nie jest wirusem, ani nie jest to oszustwo. Chociaż istnieją różne opinie na temat programu w Internecie, mnóstwo ludzi, którzy tak bardzo nienawidzą program nigd ...

Pobierz|Więcej

Choć twórcy MalwareBytes anty malware nie było w tym biznesie przez długi czas, oni się za to z ich entuzjastyczne podejście. Statystyka z takich witryn jak CNET pokazuje, że to narzędzie bezp ...

Pobierz|Więcej

Quick Menu

krok 1. Usunąć Poteston ransomware w trybie awaryjnym z obsługą sieci.

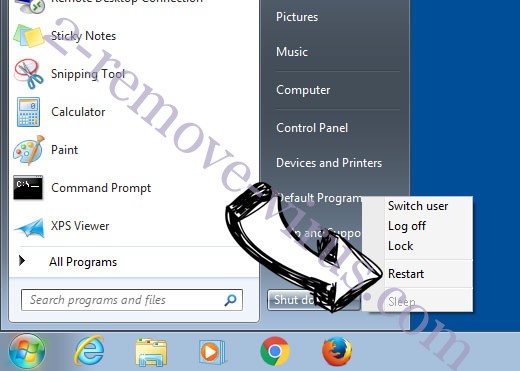

Usunąć Poteston ransomware z Windows 7/Windows Vista/Windows XP

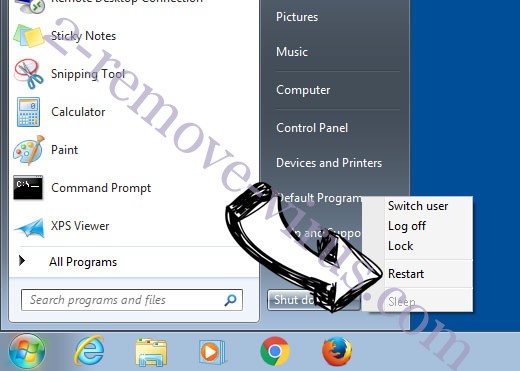

- Kliknij przycisk Start i wybierz polecenie Zamknij.

- Wybierz opcję Uruchom ponownie, a następnie kliknij przycisk OK.

- Uruchomić, naciskając klawisz F8, gdy Twój komputer rozpoczyna ładowanie.

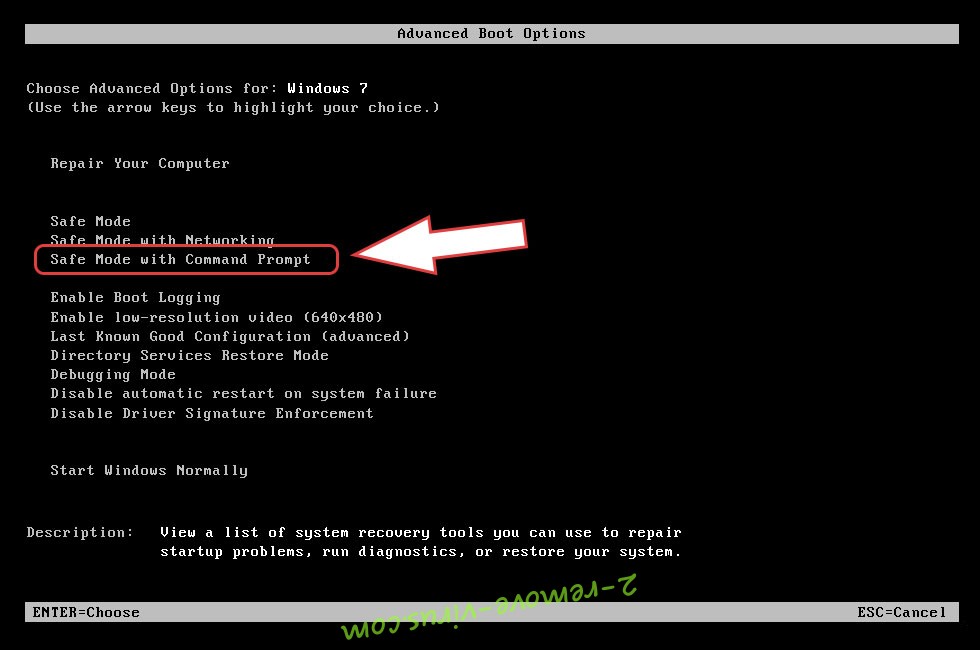

- W obszarze Zaawansowane opcje rozruchu wybierz polecenie Tryb awaryjny z obsługą sieci.

- Otwórz przeglądarkę i pobrać narzędzia anty malware.

- Użyj narzędzia usunąć Poteston ransomware

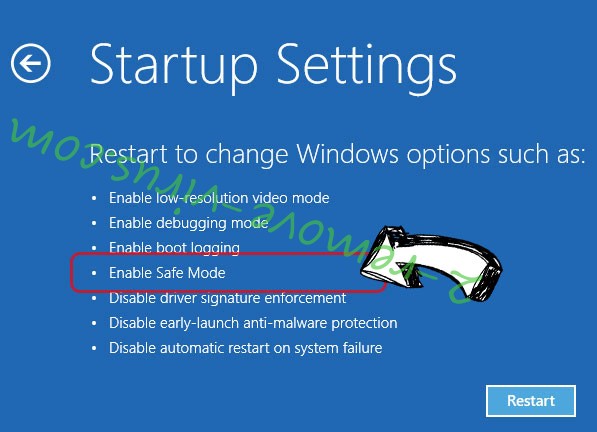

Usunąć Poteston ransomware z Windows 8 i Windows 10

- Na ekranie logowania systemu Windows naciśnij przycisk zasilania.

- Naciśnij i przytrzymaj klawisz Shift i wybierz opcję Uruchom ponownie.

- Przejdź do Troubleshoot → Advanced options → Start Settings.

- Wybierz Włącz tryb awaryjny lub tryb awaryjny z obsługą sieci w obszarze Ustawienia uruchamiania.

- Kliknij przycisk Uruchom ponownie.

- Otwórz przeglądarkę sieci web i pobrać usuwania złośliwego oprogramowania.

- Korzystanie z oprogramowania, aby usunąć Poteston ransomware

krok 2. Przywracanie plików za pomocą narzędzia Przywracanie systemu

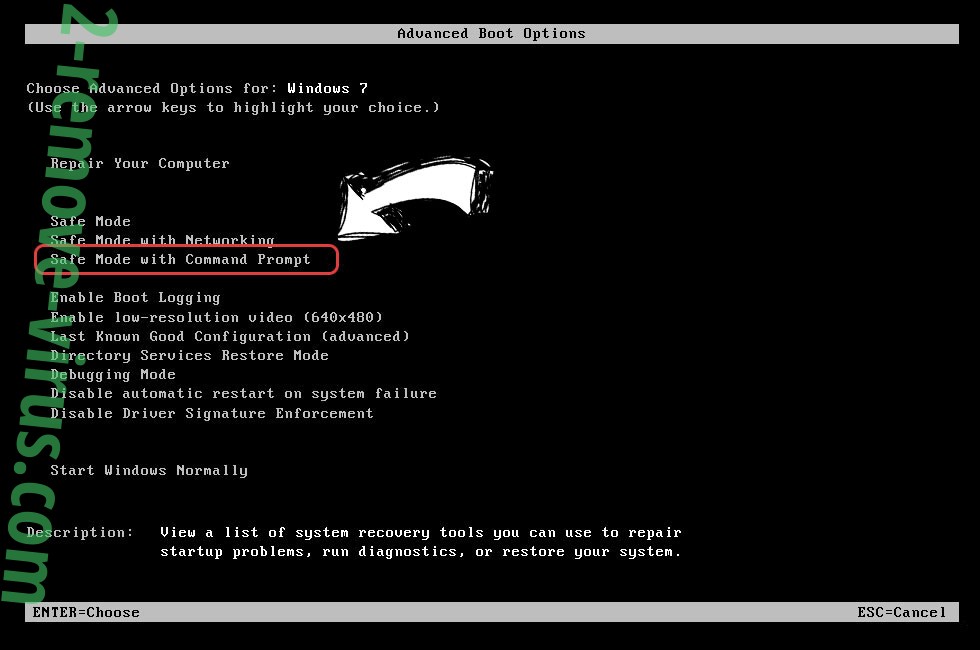

Usunąć Poteston ransomware z Windows 7/Windows Vista/Windows XP

- Kliknij przycisk Start i wybierz polecenie Shutdown.

- Wybierz Uruchom ponownie i OK

- Kiedy Twój komputer zaczyna się ładowanie, naciskaj klawisz F8, aby otworzyć Zaawansowane opcje rozruchu

- Wybierz polecenie wiersza polecenia z listy.

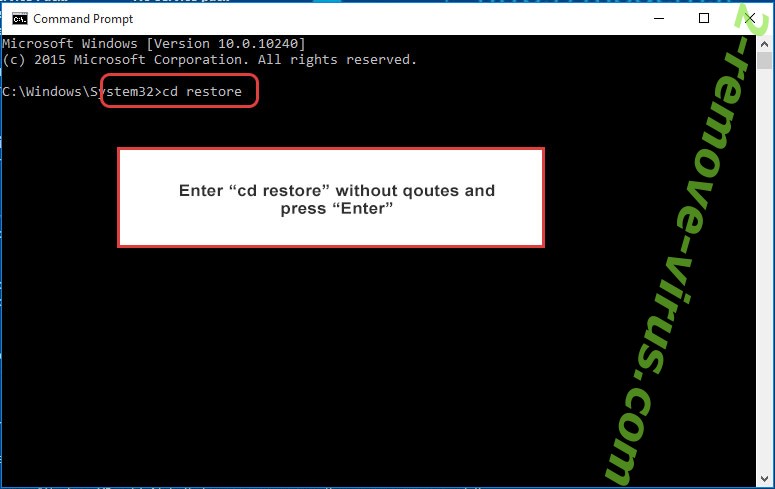

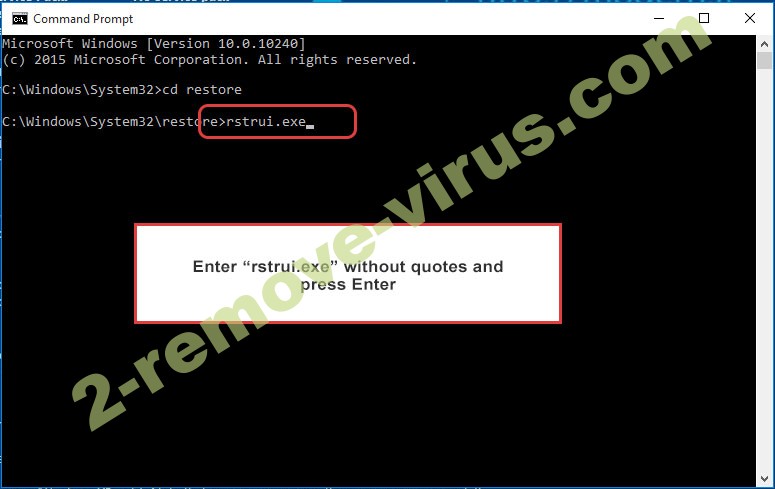

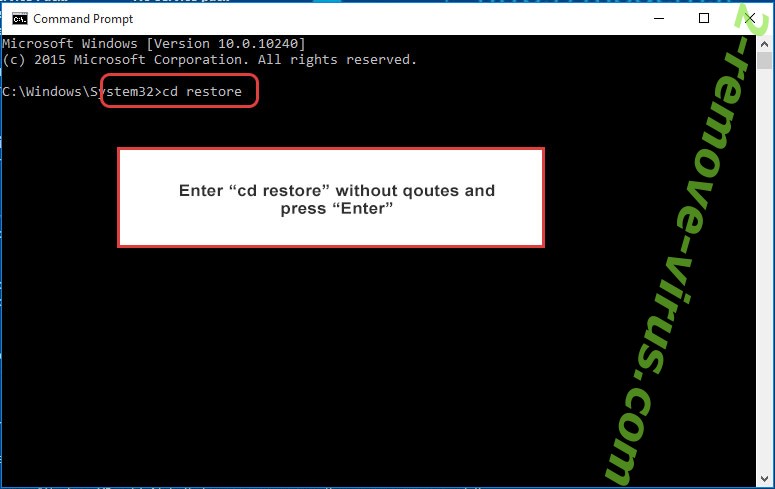

- Wpisz cd restore i naciśnij Enter.

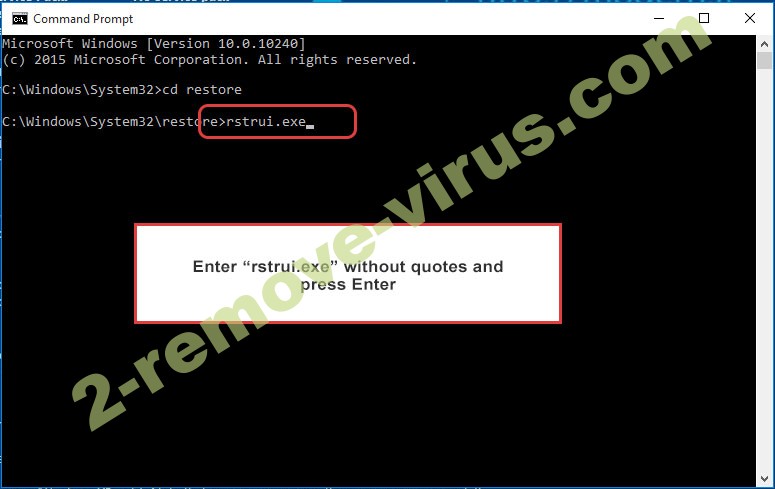

- Wpisz rstrui.exe, a następnie naciśnij klawisz Enter.

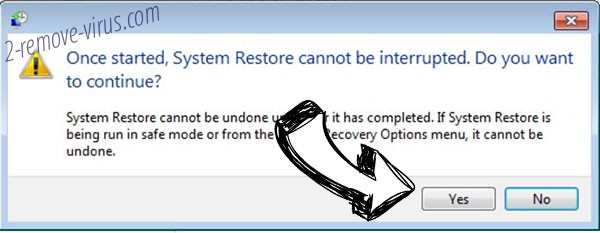

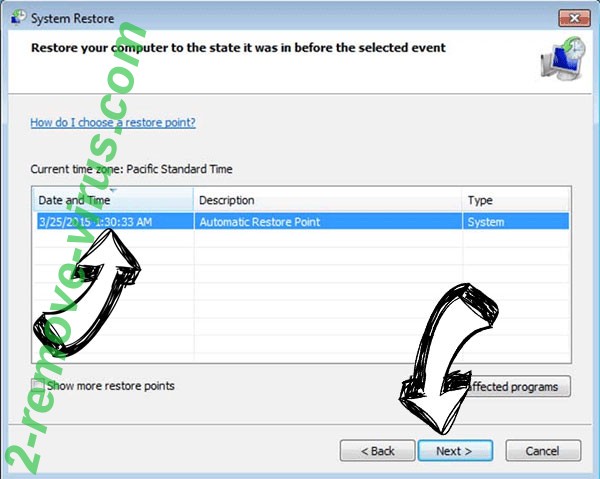

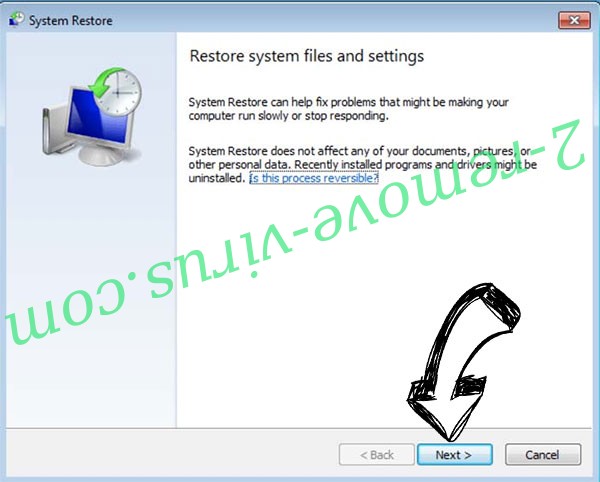

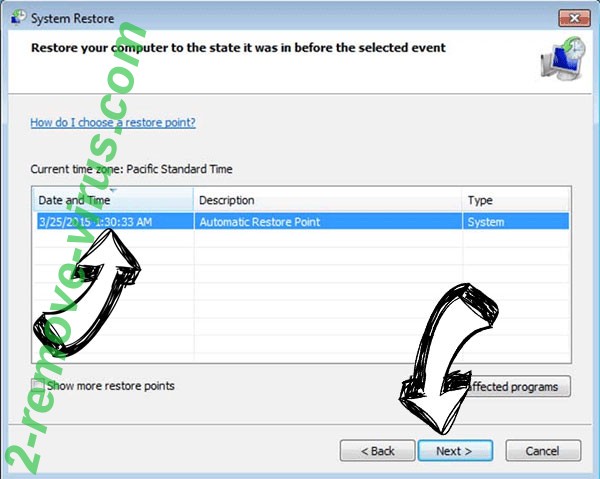

- W nowym oknie kliknij Dalej i wybierz punkt przywracania przed zakażeniem.

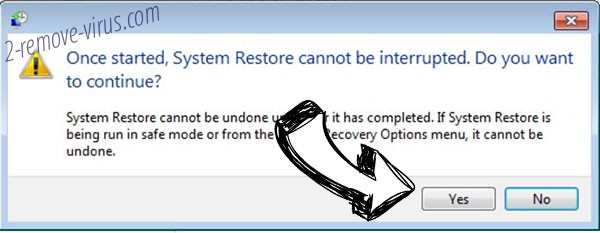

- Ponownie kliknij przycisk Dalej, a następnie kliknij przycisk tak, aby rozpocząć proces przywracania systemu.

Usunąć Poteston ransomware z Windows 8 i Windows 10

- Kliknij przycisk zasilania na ekranie logowania systemu Windows.

- Naciśnij i przytrzymaj klawisz Shift i kliknij przycisk Uruchom ponownie.

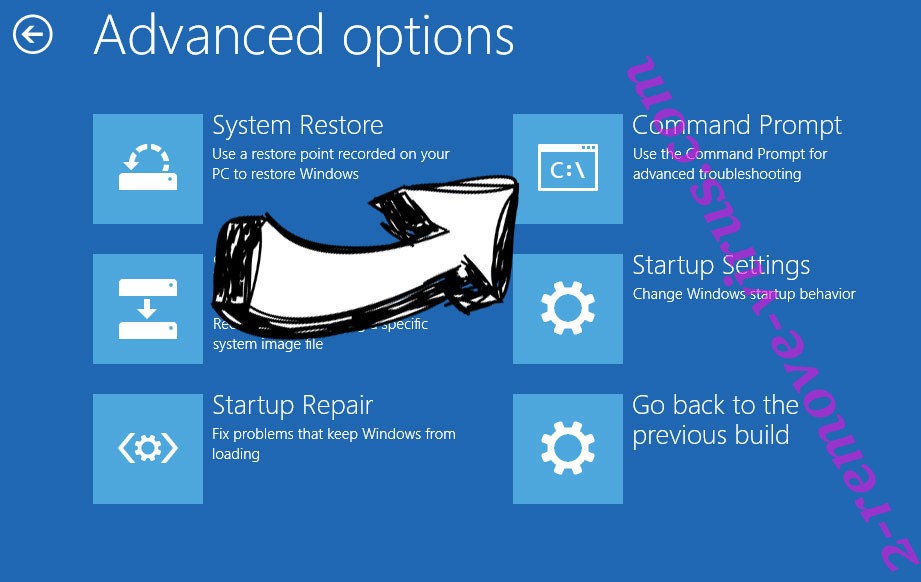

- Wybierz Rozwiązywanie problemów i przejdź do zaawansowane opcje.

- Wybierz wiersz polecenia i kliknij przycisk Uruchom ponownie.

- W wierszu polecenia wejście cd restore i naciśnij Enter.

- Wpisz rstrui.exe i ponownie naciśnij Enter.

- Kliknij przycisk Dalej w oknie Przywracanie systemu.

- Wybierz punkt przywracania przed zakażeniem.

- Kliknij przycisk Dalej, a następnie kliknij przycisk tak, aby przywrócić system.