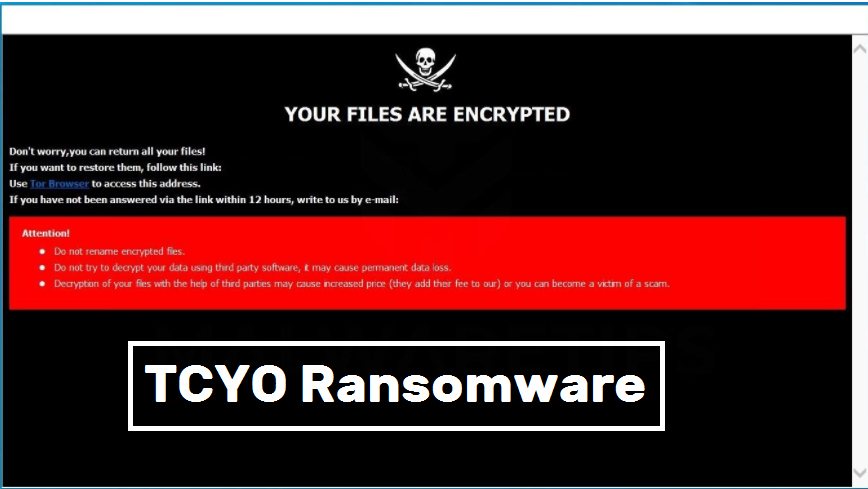

Około TCYO Ransomware

TCYO Ransomware to naprawdę poważne zagrożenie, znane jako ransomware lub złośliwy program szyfrujący pliki. Jeśli do tej pory nigdy nie słyszałeś o tego rodzaju złośliwym oprogramowaniu, czeka Cię niespodzianka. Nie będzie można otworzyć plików, jeśli zostały zakodowane przez złośliwe oprogramowanie szyfrujące pliki, które często używa silnych algorytmów szyfrowania. Ransomware jest klasyfikowane jako wysoce szkodliwe zagrożenie, ponieważ odszyfrowanie danych nie zawsze jest możliwe.

Zostaniesz również zaoferowany zakup narzędzia deszyfrującego za określoną kwotę pieniędzy, ale nie jest to sugerowana opcja z kilku powodów. Istnieje wiele przypadków, w których zapłacenie okupu nie prowadzi do odszyfrowania plików. Naiwnością może być myślenie, że przestępcy odpowiedzialni za szyfrowanie plików poczują się zobowiązani do pomocy w przywróceniu danych, podczas gdy mogą po prostu zabrać pieniądze. Przyszłe działania tych cyberprzestępców będą również wspierane przez te pieniądze. Szacuje się już, że oprogramowanie ransomware wyrządziło szkody różnym firmom o wartości 5 miliardów dolarów w 2017 roku i jest to tylko szacunkowa wartość. Kiedy ofiary poddają się żądaniom, szkodliwy program kodujący pliki staje się coraz bardziej opłacalny, dzięki czemu coraz więcej osób jest do niego przyciąganych. Sytuacje, w których możesz stracić dane, mogą występować przez cały czas, więc znacznie lepszym zakupem może być kopia zapasowa. Jeśli masz dostępną opcję tworzenia kopii zapasowych, możesz po prostu wyeliminować, TCYO Ransomware a następnie odzyskać pliki, nie martwiąc się o ich utratę. Jeśli nie masz pewności, w jaki sposób dostałeś infekcję, omówimy najczęstsze metody rozprzestrzeniania się w poniższym akapicie.

TCYO Ransomware metody rozprzestrzeniania się

Załączniki wiadomości e-mail, zestawy exploitów i złośliwe pliki do pobrania to najczęstsze metody szyfrowania danych przez złośliwe programy. Zwykle nie jest konieczne wymyślanie bardziej wyszukanych sposobów, ponieważ wiele osób nie jest ostrożnych, gdy używają e-maili i pobierają coś. Istnieje możliwość, że do infekcji użyto bardziej wyrafinowanej metody, ponieważ niektóre ransomware z nich korzystają. Wszystko, co cyberprzestępcy muszą zrobić, to udawać, że pochodzą z godnej zaufania firmy, napisać przekonującą wiadomość e-mail, dołączyć do niej plik złośliwego oprogramowania i wysłać go do potencjalnych ofiar. Ludzie są bardziej podatni na otwieranie wiadomości e-mail związanych z pieniędzmi, dlatego często można spotkać tego typu tematy. Cyberprzestępcy lubią udawać, że pochodzą z Amazon i ostrzegają, że na Twoim koncie była podejrzana aktywność lub dokonano zakupu. Kiedy masz do czynienia z wiadomościami e-mail, istnieją pewne znaki, na które należy zwrócić uwagę, jeśli chcesz chronić swoje urządzenie. Sprawdź, czy nadawca jest Ci znany przed otwarciem załącznika, który wysłał, a jeśli go nie znasz, zbadaj, kim jest. Jeśli nadawcą okaże się ktoś, kogo znasz, nie spiesz się z otwieraniem pliku, najpierw ostrożnie sprawdź adres e-mail. Uważaj również na błędy gramatyczne, które na ogół są dość rażące. Powinieneś również sprawdzić, w jaki sposób jesteś adresowany, jeśli jest to nadawca, z którym wcześniej miałeś interesy, zawsze będą zawierać Twoje imię i nazwisko w powitaniu. ransomware może również wykorzystywać słabe punkty w systemach, aby wejść. Słabe punkty w oprogramowaniu są zwykle identyfikowane, a producenci oprogramowania publikują poprawki, aby je naprawić, tak aby autorzy złośliwego oprogramowania nie mogli ich wykorzystać do dystrybucji złośliwego oprogramowania. Mimo to, z tego czy innego powodu, nie każdy instaluje te łatki. Ponieważ wiele złośliwych programów wykorzystuje te słabe punkty, tak ważne jest, aby często aktualizować programy. Aktualizacje mogą być również instalowane automatycznie.

Do czego TCYO Ransomware należy

Twoje pliki zostaną zakodowane, gdy tylko ransomware zainfekuje Twoje urządzenie. Na początku może nie być oczywiste, co się dzieje, ale kiedy nie można otworzyć plików jak zwykle, powinno to stać się jasne. Będziesz wiedział, których plików dotyczy problem, ponieważ zostanie do nich dodane nietypowe rozszerzenie. W wielu przypadkach dekodowanie plików może nie być możliwe, ponieważ algorytmy szyfrowania używane w szyfrowaniu mogą być nieodszyfrowalne. W notatce oszuści powiedzą ci, co stało się z twoimi plikami i zaoferują ci metodę ich przywrócenia. Proponowana przez nich metoda polega na zakupie oprogramowania deszyfrującego. Kwoty okupu są zwykle wyraźnie określone w notatce, ale czasami przestępcy żądają od ofiar wysłania e-maila w celu ustalenia ceny, może ona wynosić od kilkudziesięciu dolarów do kilkuset. Tak jak omówiliśmy powyżej, nie uważamy, że płacenie okupu jest najlepszym wyborem. Jeśli jesteś nastawiony na płacenie, powinna to być ostateczność. Być może przechowujesz gdzieś swoje dane, ale po prostu zapomniałeś. A może istnieje bezpłatne narzędzie deszyfrujące. Bezpłatny program deszyfrujący może być dostępny, jeśli ransomware było łamaniem. Weź tę opcję pod uwagę i tylko wtedy, gdy masz pewność, że nie ma darmowego deszyfratora, powinieneś nawet pomyśleć o spełnieniu wymagań. Wykorzystanie tych pieniędzy na tworzenie kopii zapasowych może być bardziej korzystne. Jeśli wykonałeś kopię zapasową najważniejszych plików, po prostu usuń TCYO Ransomware wirusa, a następnie przejdź do odzyskiwania danych. Dowiedz się, jak rozprzestrzenia się ransomware, abyś mógł go uniknąć w przyszłości. Trzymaj się bezpiecznych źródeł pobierania, zwracaj uwagę na typ otwieranych załączników wiadomości e-mail i upewnij się, że aktualizujesz swoje programy.

Metody do naprawienia TCYO Ransomware

narzędzie anty-malware będzie konieczne, jeśli chcesz pozbyć się ransomware, jeśli nadal pozostaje w systemie. Jeśli spróbujesz usunąć TCYO Ransomware wirusa w sposób ręczny, może to spowodować dalsze szkody, więc nie zachęcamy do tego. Korzystanie z oprogramowania do usuwania złośliwego oprogramowania byłoby łatwiejsze. Narzędzie jest nie tylko w stanie pomóc w radzeniu sobie z zagrożeniem, ale może również powstrzymać przyszłe dane kodujące złośliwe oprogramowanie. Po zainstalowaniu wybranego narzędzia do usuwania złośliwego oprogramowania po prostu wykonaj skanowanie urządzenia, a jeśli zagrożenie zostanie znalezione, zezwolj mu do jego usunięcia. Jakkolwiek niefortunne może to być, narzędzie do usuwania złośliwego oprogramowania nie jest w stanie odzyskać plików. Jeśli masz pewność, że urządzenie jest czyste, odblokuj TCYO Ransomware pliki z kopii zapasowej.

Offers

Pobierz narzędzie do usuwaniato scan for TCYO RansomwareUse our recommended removal tool to scan for TCYO Ransomware. Trial version of provides detection of computer threats like TCYO Ransomware and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about SpyWarrior and Uninstall Instructions. Please review SpyWarrior EULA and Privacy Policy. SpyWarrior scanner is free. If it detects a malware, purchase its full version to remove it.

WiperSoft zapoznać się ze szczegółami WiperSoft jest narzędziem zabezpieczeń, które zapewnia ochronę w czasie rzeczywistym przed potencjalnymi zagrożeniami. W dzisiejszych czasach wielu uży ...

Pobierz|Więcej

Jest MacKeeper wirus?MacKeeper nie jest wirusem, ani nie jest to oszustwo. Chociaż istnieją różne opinie na temat programu w Internecie, mnóstwo ludzi, którzy tak bardzo nienawidzą program nigd ...

Pobierz|Więcej

Choć twórcy MalwareBytes anty malware nie było w tym biznesie przez długi czas, oni się za to z ich entuzjastyczne podejście. Statystyka z takich witryn jak CNET pokazuje, że to narzędzie bezp ...

Pobierz|Więcej

Quick Menu

krok 1. Usunąć TCYO Ransomware w trybie awaryjnym z obsługą sieci.

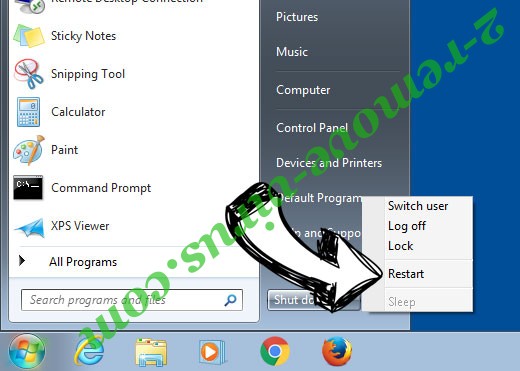

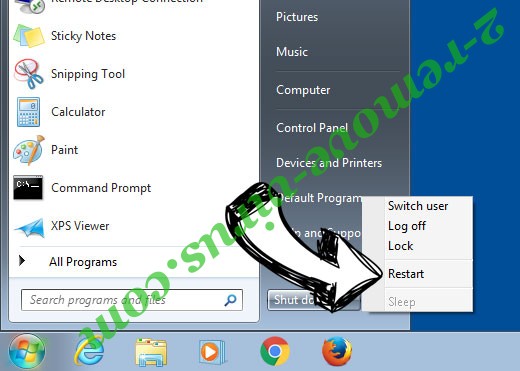

Usunąć TCYO Ransomware z Windows 7/Windows Vista/Windows XP

- Kliknij przycisk Start i wybierz polecenie Zamknij.

- Wybierz opcję Uruchom ponownie, a następnie kliknij przycisk OK.

- Uruchomić, naciskając klawisz F8, gdy Twój komputer rozpoczyna ładowanie.

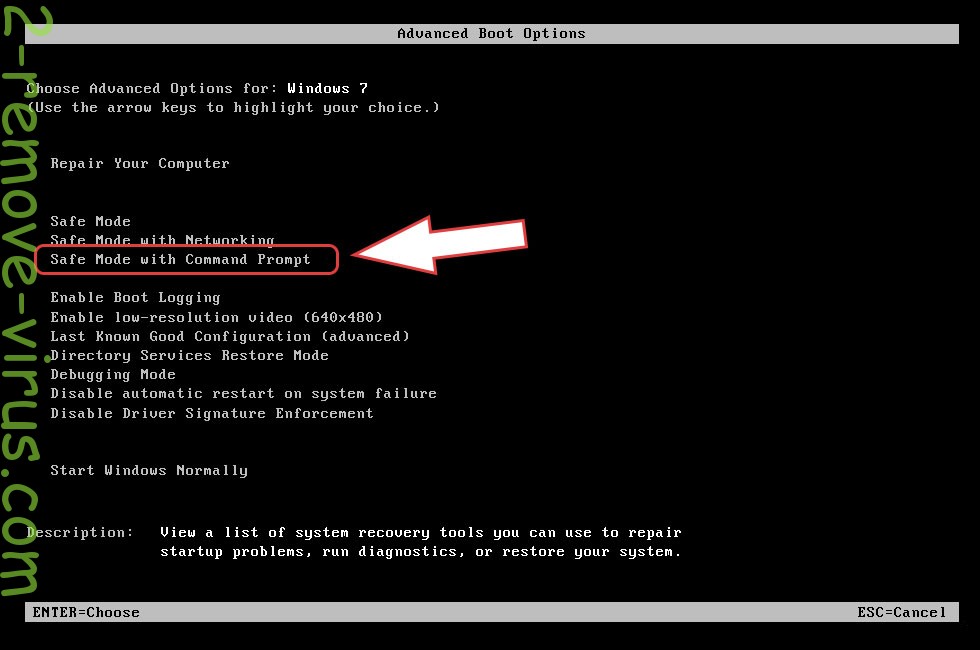

- W obszarze Zaawansowane opcje rozruchu wybierz polecenie Tryb awaryjny z obsługą sieci.

- Otwórz przeglądarkę i pobrać narzędzia anty malware.

- Użyj narzędzia usunąć TCYO Ransomware

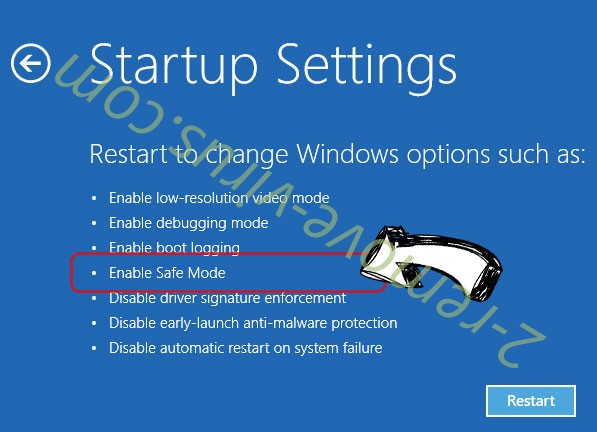

Usunąć TCYO Ransomware z Windows 8 i Windows 10

- Na ekranie logowania systemu Windows naciśnij przycisk zasilania.

- Naciśnij i przytrzymaj klawisz Shift i wybierz opcję Uruchom ponownie.

- Przejdź do Troubleshoot → Advanced options → Start Settings.

- Wybierz Włącz tryb awaryjny lub tryb awaryjny z obsługą sieci w obszarze Ustawienia uruchamiania.

- Kliknij przycisk Uruchom ponownie.

- Otwórz przeglądarkę sieci web i pobrać usuwania złośliwego oprogramowania.

- Korzystanie z oprogramowania, aby usunąć TCYO Ransomware

krok 2. Przywracanie plików za pomocą narzędzia Przywracanie systemu

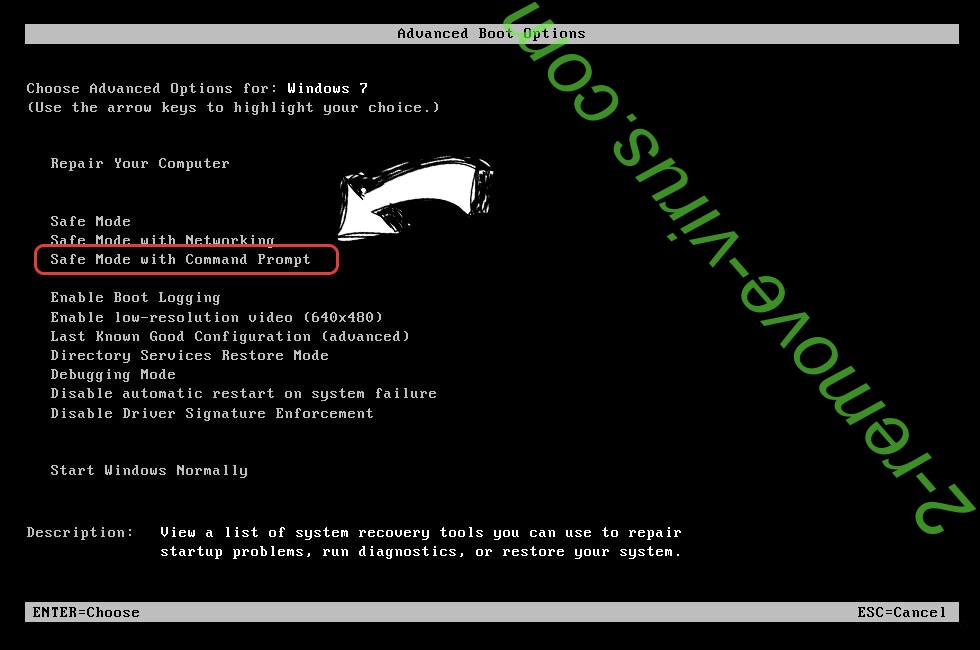

Usunąć TCYO Ransomware z Windows 7/Windows Vista/Windows XP

- Kliknij przycisk Start i wybierz polecenie Shutdown.

- Wybierz Uruchom ponownie i OK

- Kiedy Twój komputer zaczyna się ładowanie, naciskaj klawisz F8, aby otworzyć Zaawansowane opcje rozruchu

- Wybierz polecenie wiersza polecenia z listy.

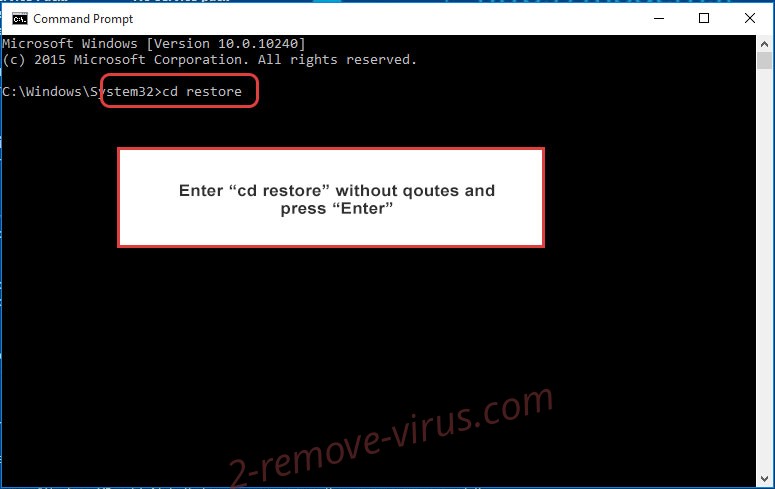

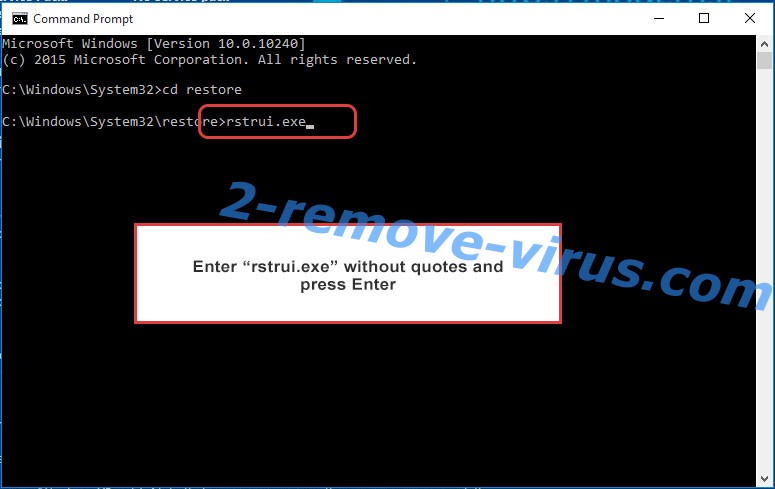

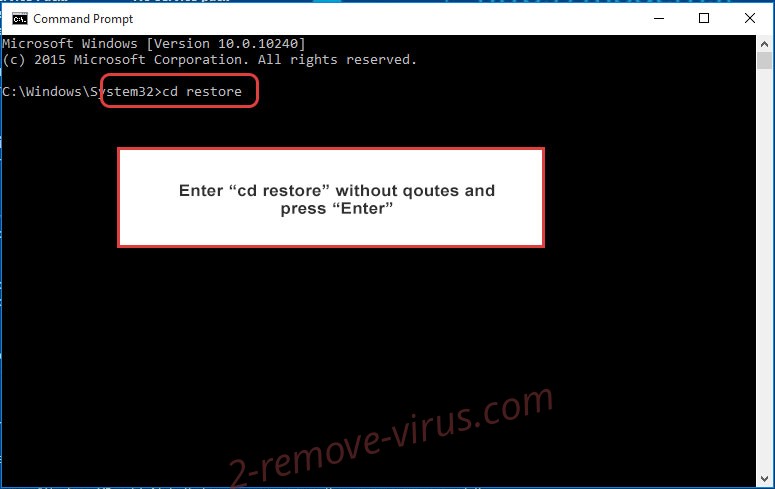

- Wpisz cd restore i naciśnij Enter.

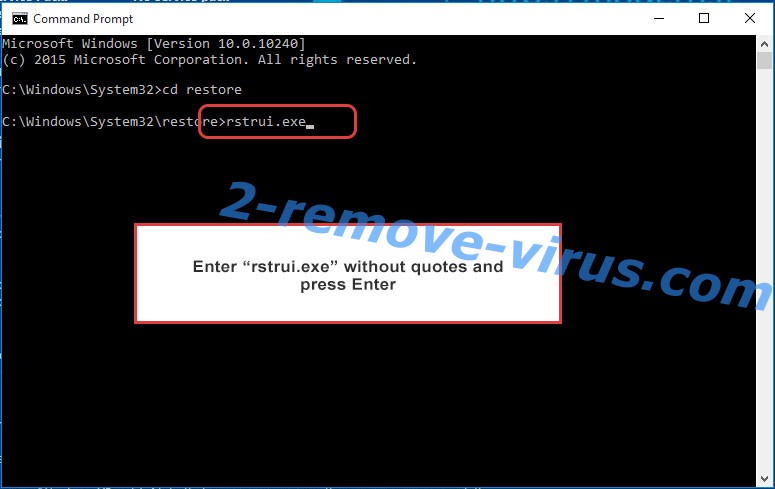

- Wpisz rstrui.exe, a następnie naciśnij klawisz Enter.

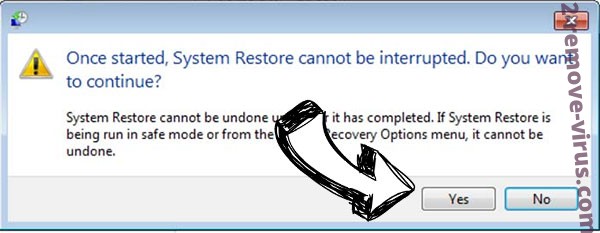

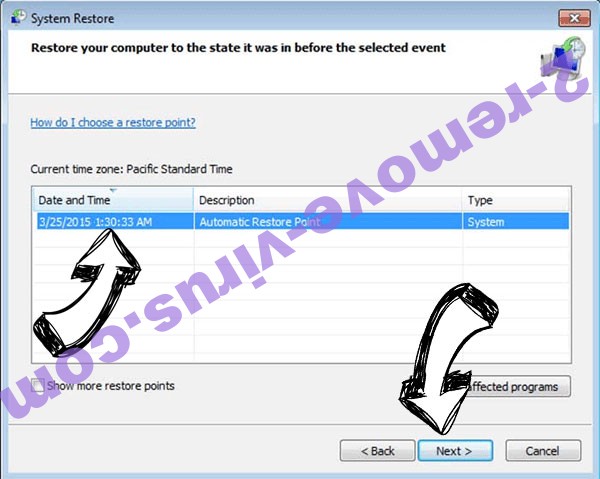

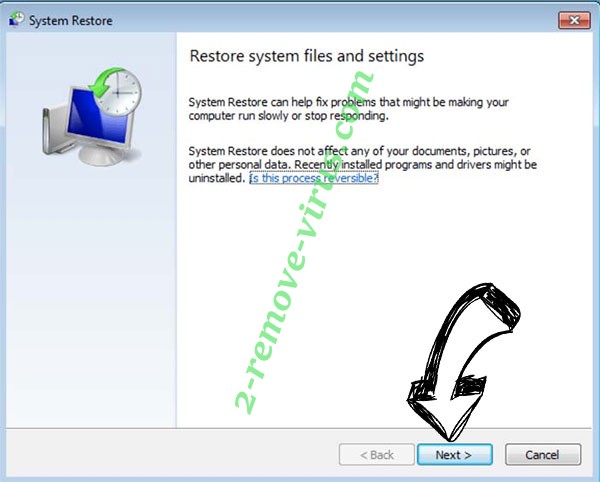

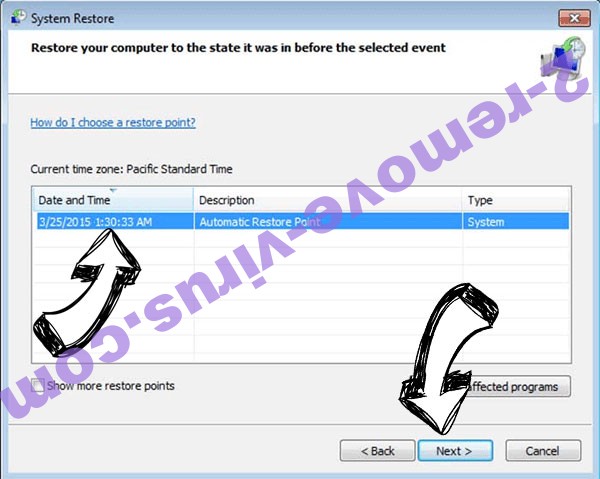

- W nowym oknie kliknij Dalej i wybierz punkt przywracania przed zakażeniem.

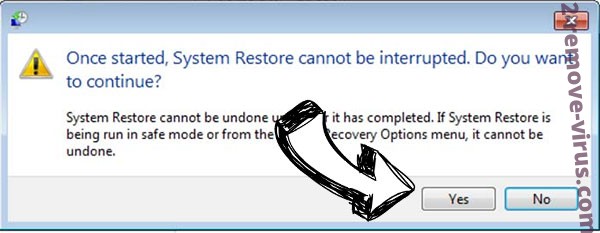

- Ponownie kliknij przycisk Dalej, a następnie kliknij przycisk tak, aby rozpocząć proces przywracania systemu.

Usunąć TCYO Ransomware z Windows 8 i Windows 10

- Kliknij przycisk zasilania na ekranie logowania systemu Windows.

- Naciśnij i przytrzymaj klawisz Shift i kliknij przycisk Uruchom ponownie.

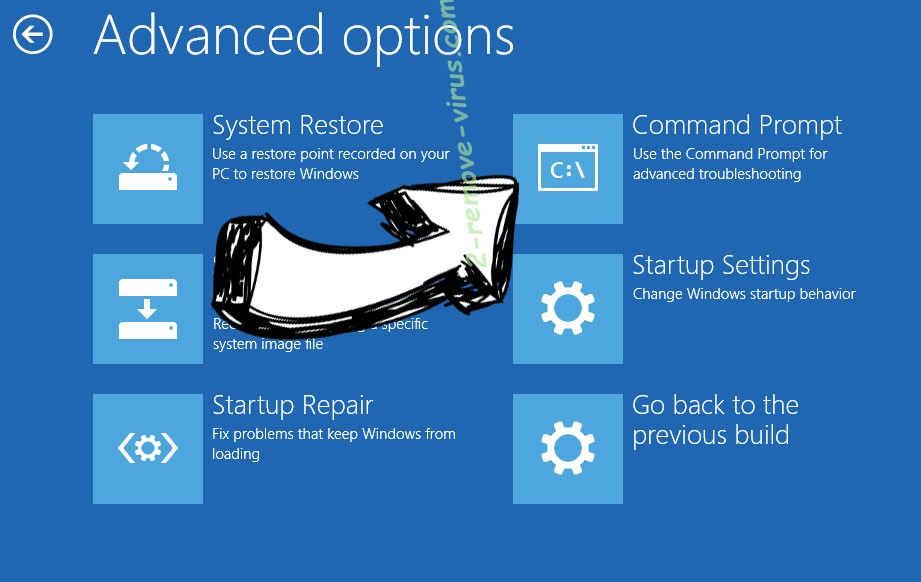

- Wybierz Rozwiązywanie problemów i przejdź do zaawansowane opcje.

- Wybierz wiersz polecenia i kliknij przycisk Uruchom ponownie.

- W wierszu polecenia wejście cd restore i naciśnij Enter.

- Wpisz rstrui.exe i ponownie naciśnij Enter.

- Kliknij przycisk Dalej w oknie Przywracanie systemu.

- Wybierz punkt przywracania przed zakażeniem.

- Kliknij przycisk Dalej, a następnie kliknij przycisk tak, aby przywrócić system.