Co to jest TeslaRVNG1.5

TeslaRVNG1.5 uważa się, że jest to bardzo poważna infekcja złośliwego oprogramowania, sklasyfikowana jako ransomware, która może poważnie uszkodzić urządzenie. Prawdopodobnie nigdy wcześniej nie natknąłeś się na ransomware, w takim przypadku możesz być szczególnie zaskoczony. Szyfrowanie danych złośliwego oprogramowania wykorzystuje silne algorytmy szyfrowania do szyfrowania plików, a gdy zostaną zablokowane, twój dostęp do nich zostanie uniemożliwiony. Dlatego ransomware jest uważany za bardzo niebezpieczne złośliwe oprogramowanie, ponieważ infekcja może prowadzić do trwałego zablokowania plików.

Przestępcy dadzą Ci możliwość odszyfrowania plików, płacąc okup, ale ta opcja nie jest zachęcana z kilku powodów. Po pierwsze, może skończyć się po prostu marnować pieniądze, ponieważ płatność nie zawsze prowadzi do odszyfrowywania danych. Pamiętaj, z kim masz do czynienia i nie oczekuj, że cyberprzestępcy zawracają sobie głowę, aby pomóc Ci w twoich plikach, gdy mają możliwość po prostu biorąc pieniądze. Należy również wziąć pod uwagę, że pieniądze zostaną wykierne na przyszłą działalność przestępczą. Złośliwe oprogramowanie szyfrujące pliki już kosztuje miliony dolarów dla firm, czy naprawdę chcesz to wesprzeć. Kiedy ludzie poddają się wymaganiom, złośliwe oprogramowanie kodujące pliki staje się coraz bardziej opłacalne, przyciągając w ten sposób więcej ludzi, którzy mają chęć zarabiania łatwych pieniędzy. Rozważ zakup kopii zapasowej z tymi pieniędzmi, ponieważ możesz zostać postawieni w sytuacji, w której ponownie napotkasz utratę pliku. Jeśli kopia zapasowa jest dostępna, możesz po prostu usunąć, TeslaRVNG1.5 a następnie odzyskać dane, nie martwiąc się o ich utratę. A jeśli jesteś zdezorientowany, jak udało ci się uzyskać ransomware, jego metody dystrybucji zostaną wyjaśnione dalej w artykule w akapicie poniżej.

TeslaRVNG1.5 Metody rozprzestrzeniania oprogramowania ransomware

Złośliwe oprogramowanie szyfrujące dane jest często rozpowszechniane za pośrednictwem załączników spamu, szkodliwych pobrań i zestawów exploitów. Sporo ransomware polegać na nieostrożności użytkownika podczas otwierania załączników e-mail i bardziej wyrafinowane sposoby nie są konieczne. Niemniej jednak niektóre oprogramowanie ransomware może być rozpowszechniane przy użyciu bardziej wyrafinowanych sposobów, które wymagają więcej czasu i wysiłku. Cyberoszuści nie muszą wiele robić, wystarczy napisać prosty e-mail, na który mogą wpaść mniej ostrożni użytkownicy, dołączyć zanieczyszczony plik do wiadomości e-mail i wysłać go do przyszłych ofiar, które mogą myśleć, że nadawca jest osobą godną zaufania. Ze względu na wrażliwość tematu, użytkownicy są bardziej podatni na otwieranie wiadomości e-mail mówiących o pieniądzach, dlatego te rodzaje tematów mogą być często spotykane. Przestępcy lubią udawać amazonkę i informować, że na Twoim koncie była dziwna aktywność lub dokonano zakupu. Musisz zwrócić uwagę na pewne znaki podczas otwierania wiadomości e-mail, jeśli chcesz komputer bez infekcji. Sprawdź, czy znasz nadawcę przed otwarciem pliku dołączonego do wiadomości e-mail, a jeśli nie jest ci znany, zbadaj, kim są. Nawet jeśli znasz nadawcę, nie spiesz się, najpierw zbadaj adres e-mail, aby upewnić się, że jest prawdziwy. Błędy gramatyczne są również dość powszechne. Inną istotną wskazówką może być Twoje imię i nazwisko nie używane nigdzie, jeśli, powiedzmy, że jesteś klientem Amazon i mieli wysłać ci e-mail, nie będą używać typowych pozdrowień, takich jak Drogi Klient / Członek / Użytkownik, a zamiast tego wstawisz nazwę, którą im podałeś. Istnieje również możliwość kodowania danych złośliwego oprogramowania do korzystania ze słabych punktów w urządzeniach do zainfekowania. Wszystkie programy mają słabe punkty, ale gdy są one odkryte, są one zwykle załatane przez oprogramowanie sprawia, że tak, że złośliwe oprogramowanie nie może wykorzystać go do zainfekowania. Mimo to, z tego czy innego powodu, nie każdy instaluje te aktualizacje. Jest to bardzo istotne, aby zainstalować te poprawki, ponieważ jeśli słaby punkt jest wystarczająco poważne, Poważne wystarczająco słabe punkty mogą być łatwo używane przez złośliwe oprogramowanie, więc istotne jest, że wszystkie programy są aktualizowane. Ciągłe przejmowanie się aktualizacjami może być kłopotliwe, więc możesz skonfigurować je do automatycznej instalacji.

Co TeslaRVNG1.5 robi

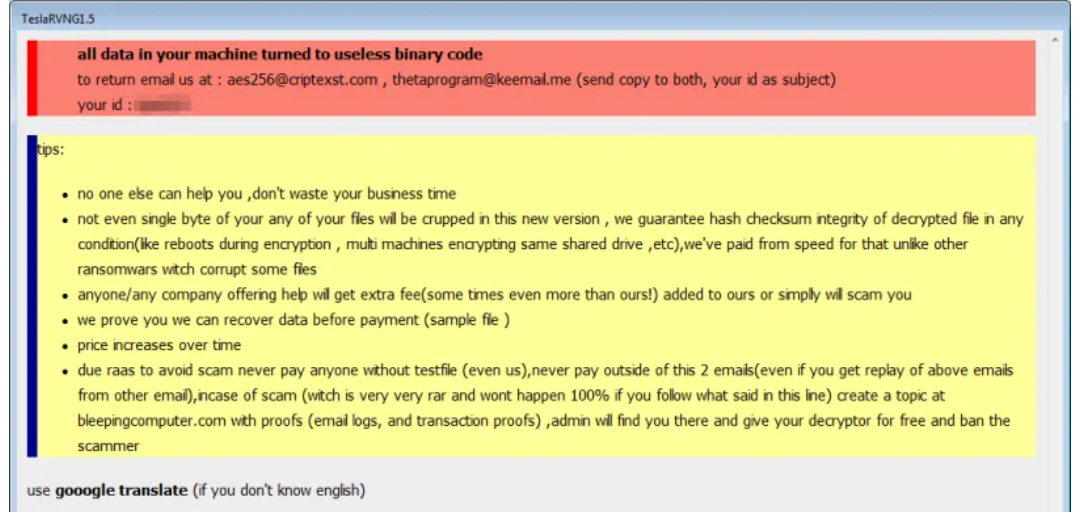

Twoje pliki zostaną zaszyfrowane przez ransomware wkrótce po dotrze do urządzenia. Nawet jeśli sytuacja nie była oczywista od samego początku, na pewno wiesz, że coś jest nie tak, gdy nie można uzyskać dostępu do plików. Pliki, które zostały zaszyfrowane, będą miały dziwne rozszerzenie pliku, które zwykle pomaga ludziom w rozpoznawaniu, z jakim oprogramowaniem wymuszającym okup mają do czynienia. Zaawansowane algorytmy szyfrowania mogły być używane do kodowania danych i istnieje możliwość, że mogą być szyfrowane na stałe. Powiadomienie o okupu zostanie umieszczone w folderach zawierających twoje dane lub pojawi się na pulpicie i powinno wyjaśnić, w jaki sposób można przywrócić dane. Będziesz oferowane deszyfrator, za cenę oczywiście, a przestępcy będą ostrzegać, aby nie wdrażać inne metody, ponieważ może to prowadzić do trwale uszkodzonych danych. Kwoty okupu są zwykle określone w nocie, ale co jakiś czas przestępcy proszą ofiary o wysłanie e-maila, aby ustalić cenę, więc to, co płacisz, zależy od tego, ile cenisz swoje dane. Z już określonych powodów płacenie cyberprzestępcom nie jest sugerowanym wyborem. Kiedy próbowałeś wszystkie inne alternatywy, tylko wtedy należy nawet rozważyć płacenie. Być może po prostu zapomniałeś, że zrobiłeś kopie swoich plików. W przypadku niektórych złośliwych plików szyfrujących użytkownicy mogą nawet uzyskać darmowe deszyfratory. Jeśli ransomware jest crackable, ktoś może być w stanie zwolnić deszyfratora za darmo. Weź tę opcję pod uwagę i tylko wtedy, gdy masz pewność, że darmowe oprogramowanie deszyfrujące nie jest opcją, jeśli nawet rozważyć spełnienie wymagań. Mądrzej byłoby kupić kopię zapasową z niektórymi z tych pieniędzy. Jeśli kopia zapasowa jest dostępna, po prostu wyjmij TeslaRVNG1.5 wirusa, a następnie odblokuj TeslaRVNG1.5 pliki. Staraj się unikać szyfrowania danych złośliwego oprogramowania w przyszłości, a jednym ze sposobów, aby to zrobić, jest zapoznanie się z środkami, które mogą dostać się do systemu. Trzymaj się bezpiecznych stron internetowych, jeśli chodzi o pobieranie, uważaj na otwarte załączniki e-mail i upewnij się, że programy są aktualizowane.

TeslaRVNG1.5 Usuwania

Jeśli chcesz całkowicie pozbyć się ransomware, użyj ransomware. Jeśli nie masz doświadczenia z komputerami, może skończyć się nieumyślnie uszkodzenia urządzenia podczas próby ręcznego naprawienia TeslaRVNG1.5 wirusa. Jeśli zdecydujesz się na korzystanie z oprogramowania do usuwania złośliwego oprogramowania, byłoby to znacznie lepszym wyborem. Oprogramowanie jest nie tylko w stanie pomóc radzić sobie z infekcją, ale może zatrzymać przyszłe złośliwe oprogramowanie szyfrujące pliki przed wejściem. Więc wybierz program, zainstaluj go, zeskanuj system i upewnij się, aby wyeliminować ransomware, jeśli zostanie znaleziony. Jednak narzędzie nie będzie w stanie odszyfrować danych, więc nie zdziw się, że twoje pliki pozostaną zaszyfrowane. Po oczyszczeniu komputera należy przywrócić normalne użycie komputera.

Offers

Pobierz narzędzie do usuwaniato scan for TeslaRVNG1.5Use our recommended removal tool to scan for TeslaRVNG1.5. Trial version of provides detection of computer threats like TeslaRVNG1.5 and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about SpyWarrior and Uninstall Instructions. Please review SpyWarrior EULA and Privacy Policy. SpyWarrior scanner is free. If it detects a malware, purchase its full version to remove it.

WiperSoft zapoznać się ze szczegółami WiperSoft jest narzędziem zabezpieczeń, które zapewnia ochronę w czasie rzeczywistym przed potencjalnymi zagrożeniami. W dzisiejszych czasach wielu uży ...

Pobierz|Więcej

Jest MacKeeper wirus?MacKeeper nie jest wirusem, ani nie jest to oszustwo. Chociaż istnieją różne opinie na temat programu w Internecie, mnóstwo ludzi, którzy tak bardzo nienawidzą program nigd ...

Pobierz|Więcej

Choć twórcy MalwareBytes anty malware nie było w tym biznesie przez długi czas, oni się za to z ich entuzjastyczne podejście. Statystyka z takich witryn jak CNET pokazuje, że to narzędzie bezp ...

Pobierz|Więcej

Quick Menu

krok 1. Usunąć TeslaRVNG1.5 w trybie awaryjnym z obsługą sieci.

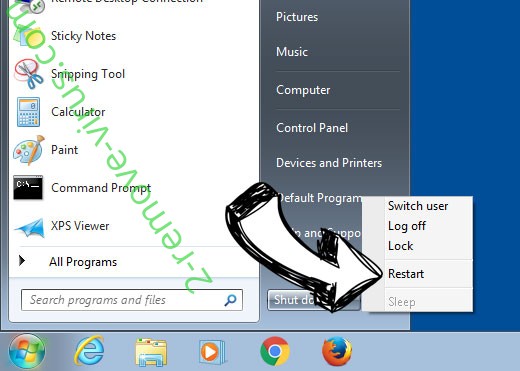

Usunąć TeslaRVNG1.5 z Windows 7/Windows Vista/Windows XP

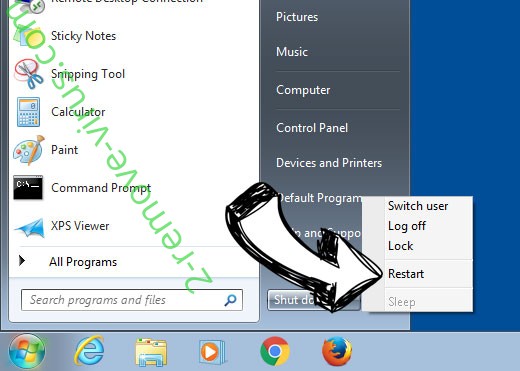

- Kliknij przycisk Start i wybierz polecenie Zamknij.

- Wybierz opcję Uruchom ponownie, a następnie kliknij przycisk OK.

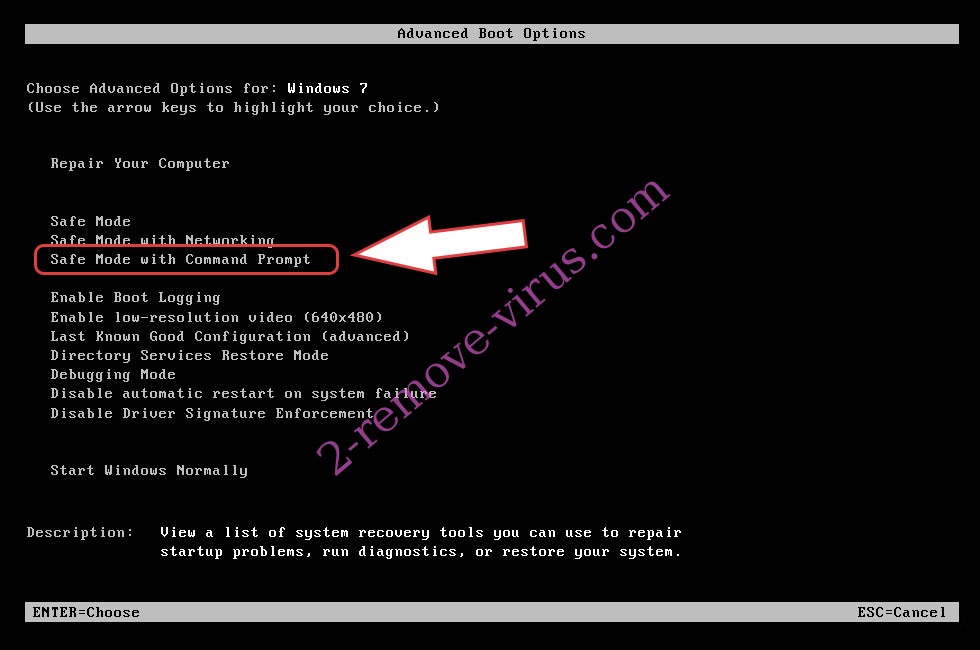

- Uruchomić, naciskając klawisz F8, gdy Twój komputer rozpoczyna ładowanie.

- W obszarze Zaawansowane opcje rozruchu wybierz polecenie Tryb awaryjny z obsługą sieci.

- Otwórz przeglądarkę i pobrać narzędzia anty malware.

- Użyj narzędzia usunąć TeslaRVNG1.5

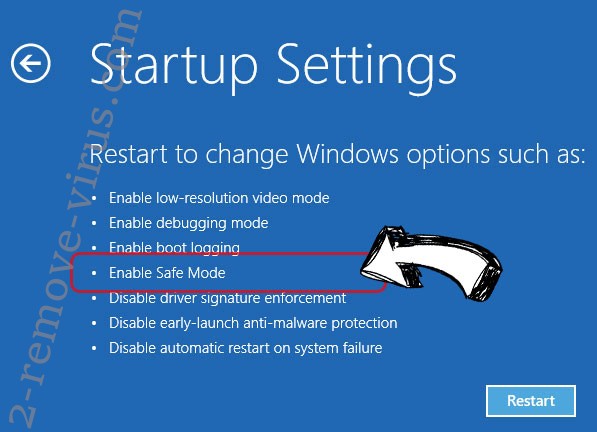

Usunąć TeslaRVNG1.5 z Windows 8 i Windows 10

- Na ekranie logowania systemu Windows naciśnij przycisk zasilania.

- Naciśnij i przytrzymaj klawisz Shift i wybierz opcję Uruchom ponownie.

- Przejdź do Troubleshoot → Advanced options → Start Settings.

- Wybierz Włącz tryb awaryjny lub tryb awaryjny z obsługą sieci w obszarze Ustawienia uruchamiania.

- Kliknij przycisk Uruchom ponownie.

- Otwórz przeglądarkę sieci web i pobrać usuwania złośliwego oprogramowania.

- Korzystanie z oprogramowania, aby usunąć TeslaRVNG1.5

krok 2. Przywracanie plików za pomocą narzędzia Przywracanie systemu

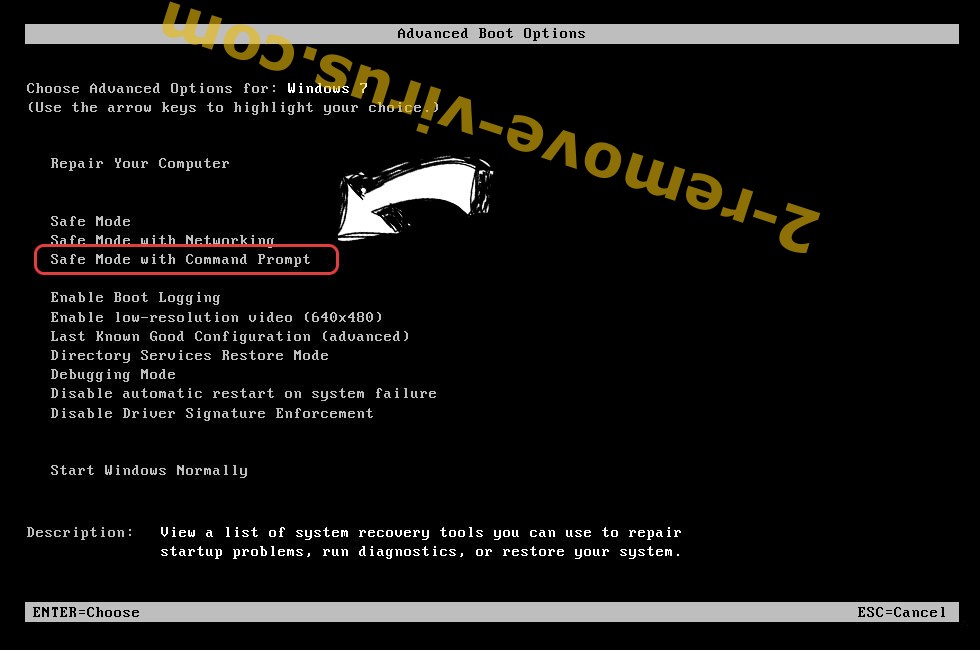

Usunąć TeslaRVNG1.5 z Windows 7/Windows Vista/Windows XP

- Kliknij przycisk Start i wybierz polecenie Shutdown.

- Wybierz Uruchom ponownie i OK

- Kiedy Twój komputer zaczyna się ładowanie, naciskaj klawisz F8, aby otworzyć Zaawansowane opcje rozruchu

- Wybierz polecenie wiersza polecenia z listy.

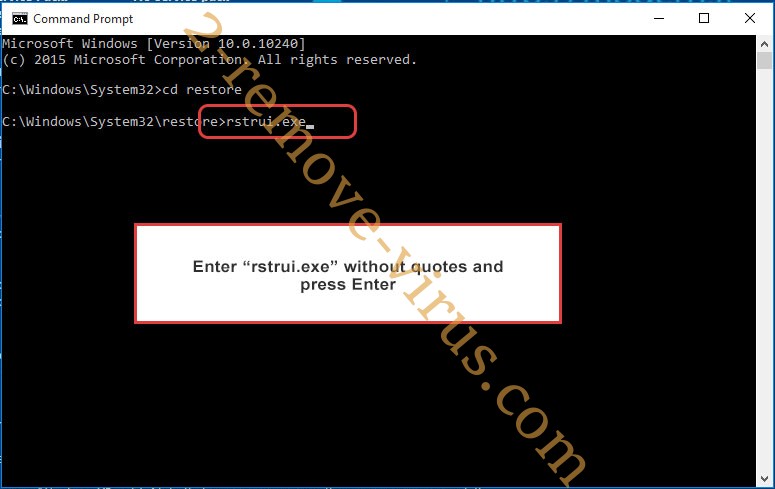

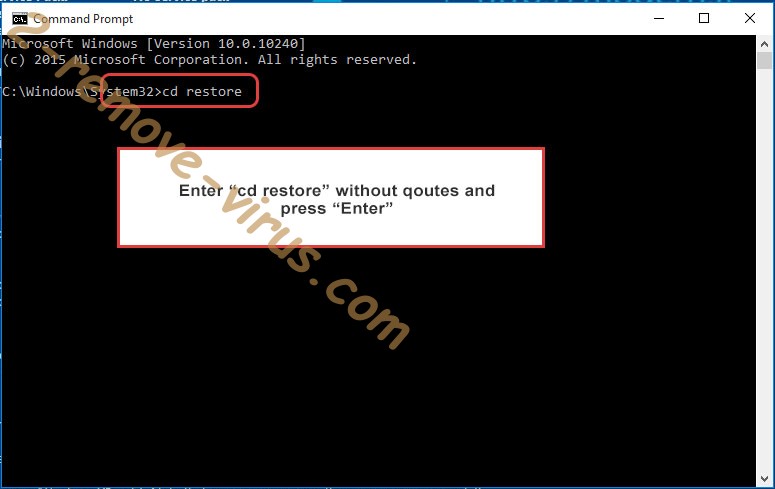

- Wpisz cd restore i naciśnij Enter.

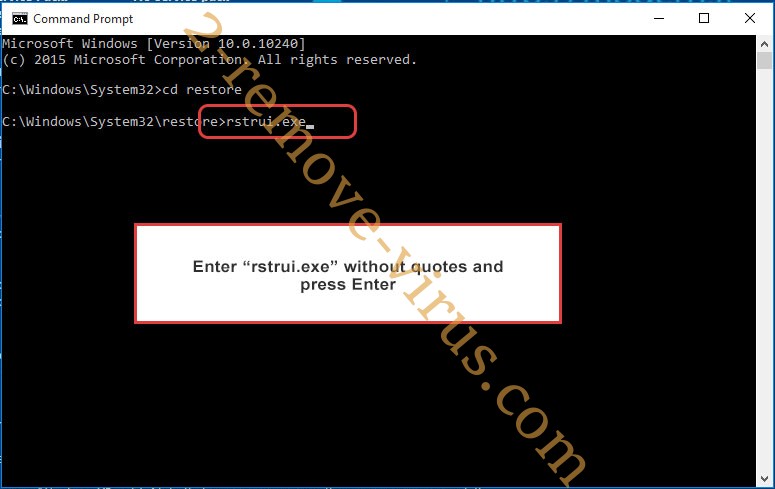

- Wpisz rstrui.exe, a następnie naciśnij klawisz Enter.

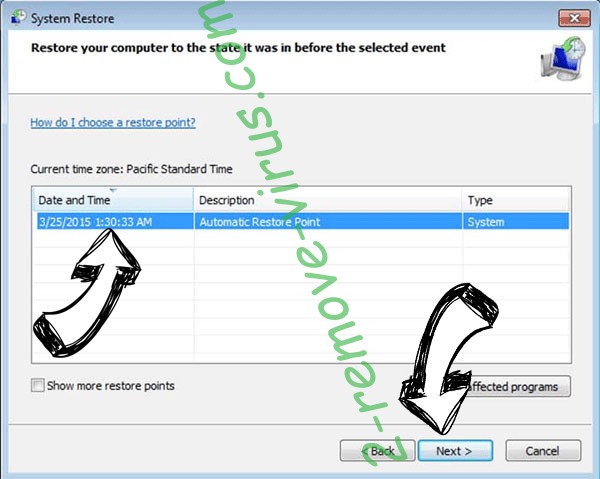

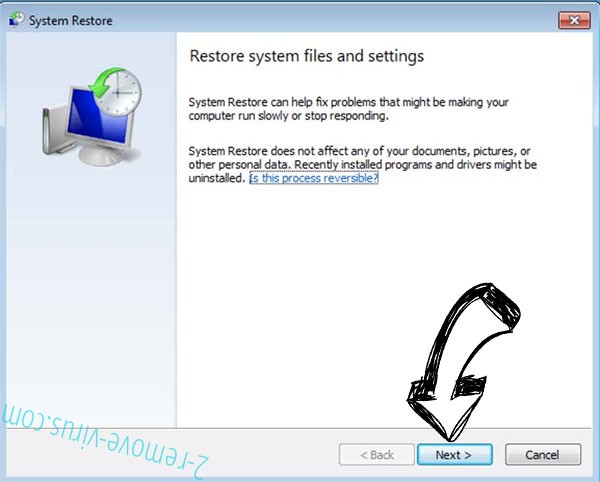

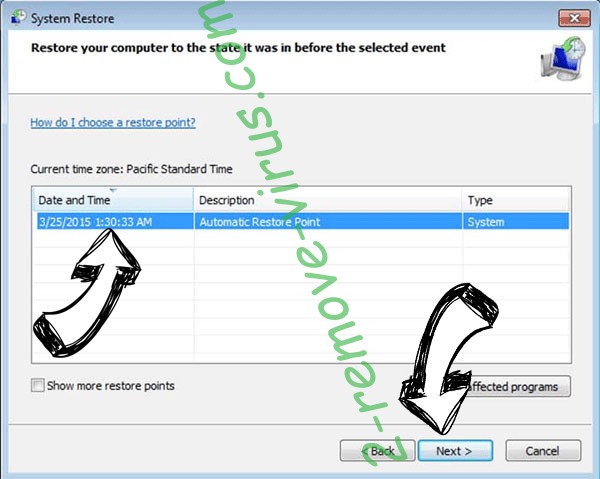

- W nowym oknie kliknij Dalej i wybierz punkt przywracania przed zakażeniem.

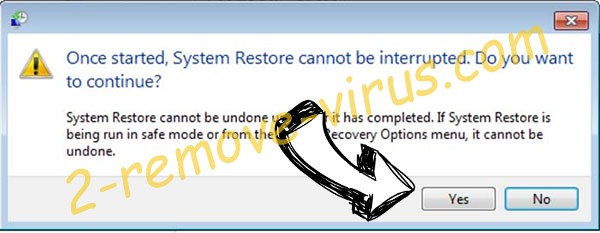

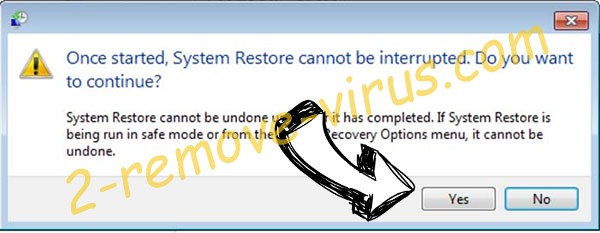

- Ponownie kliknij przycisk Dalej, a następnie kliknij przycisk tak, aby rozpocząć proces przywracania systemu.

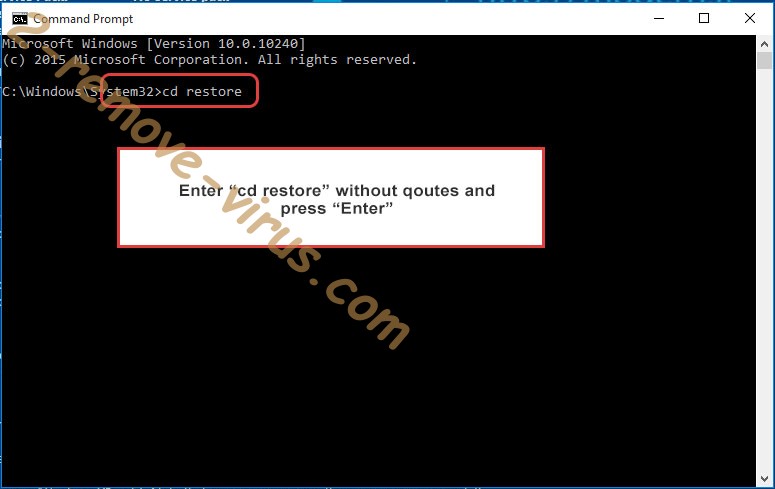

Usunąć TeslaRVNG1.5 z Windows 8 i Windows 10

- Kliknij przycisk zasilania na ekranie logowania systemu Windows.

- Naciśnij i przytrzymaj klawisz Shift i kliknij przycisk Uruchom ponownie.

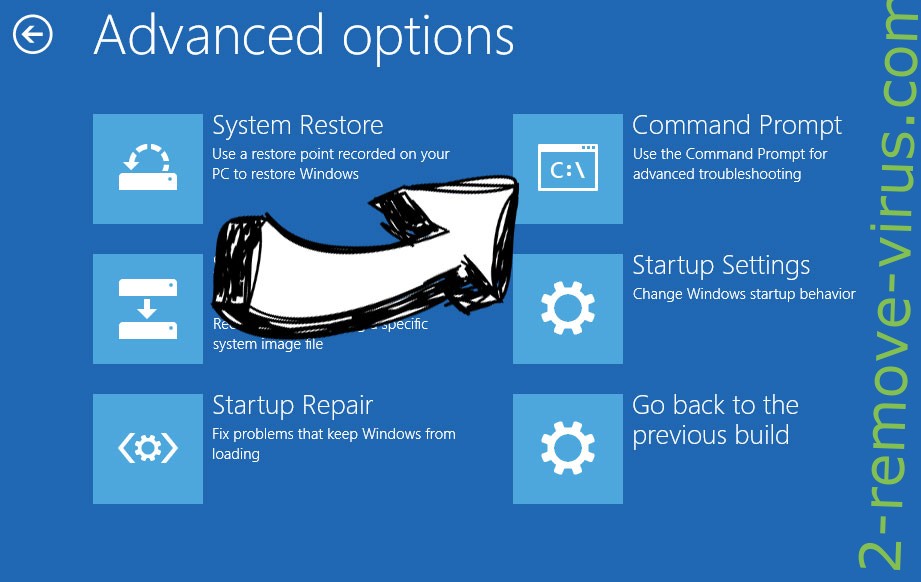

- Wybierz Rozwiązywanie problemów i przejdź do zaawansowane opcje.

- Wybierz wiersz polecenia i kliknij przycisk Uruchom ponownie.

- W wierszu polecenia wejście cd restore i naciśnij Enter.

- Wpisz rstrui.exe i ponownie naciśnij Enter.

- Kliknij przycisk Dalej w oknie Przywracanie systemu.

- Wybierz punkt przywracania przed zakażeniem.

- Kliknij przycisk Dalej, a następnie kliknij przycisk tak, aby przywrócić system.