Co to jest TOR ransomware

Ransomware znany TOR ransomware jako jest klasyfikowany jako bardzo szkodliwe zagrożenie, ze względu na możliwe szkody, które może spowodować. Złośliwe oprogramowanie szyfrujące pliki nie jest czymś, o czym każda osoba słyszała, a jeśli po raz pierwszy go napotkasz, dowiesz się, jak wiele szkód może spowodować z pierwszej ręki. Gdy pliki są szyfrowane przy użyciu zaawansowanego algorytmu szyfrowania, nie będzie można ich otworzyć, ponieważ zostaną zablokowane. Ponieważ odszyfrowywanie plików nie zawsze jest możliwe, oprócz wysiłku, jaki trzeba, aby przywrócić wszystko do normy, ransomware jest uważana za jeden z najbardziej niebezpiecznych szkodliwych programów.

Oszuści dadzą Ci szansę na odszyfrowanie plików za pomocą narzędzia deszyfrującego, wystarczy zapłacić pewną kwotę pieniędzy, ale ta opcja nie jest sugerowana z kilku powodów. Zanim cokolwiek innego, płacenie nie gwarantuje, że pliki są odszyfrowywane. Dlaczego ludzie, którzy zablokowali twoje pliki, w pierwszej kolejności pomogą ci je odzyskać, gdy nic nie stoi na przeszkodzie, aby po prostu wziąć pieniądze. Pieniądze te trafią również na przyszłe działania tych oszustów. Czy naprawdę chcesz wspierać tego rodzaju działalność przestępczą. A im więcej ludzi daje im pieniądze, tym bardziej staje się dochodowy biznes ransomware, który przyciąga coraz więcej ludzi do branży. Możesz być wprowadzony do tego typu sytuacji ponownie w przyszłości, więc inwestowanie żądanych pieniędzy w kopii zapasowej byłoby lepiej, ponieważ utrata pliku nie byłoby możliwe. Jeśli masz opcję tworzenia kopii zapasowej, możesz po prostu zakończyć, TOR ransomware a następnie odzyskać dane bez obawy o ich utratę. A jeśli jesteś zdezorientowany, jak udało ci się nabyć ransomware, jego sposoby dystrybucji zostaną wyjaśnione w artykule w akapicie poniżej.

W jaki sposób nabyłeś TOR ransomware

Plik szyfrujący złośliwe oprogramowanie często używa podstawowych metod rozpowszechniania, takich jak spam e-mail i złośliwe pliki do pobrania. Widząc, jak te metody są nadal dość popularne, oznacza to, że ludzie są dość nieostrożni, gdy używają poczty e-mail i pobierania plików. Istnieje pewne prawdopodobieństwo, że bardziej wyszukana metoda została wykorzystana do infekcji, ponieważ niektóre ransomware z nich korzystają. Cyberoszuści nie muszą wkładać wiele wysiłku, wystarczy napisać prosty e-mail, który wydaje się nieco wiarygodny, dodać zanieczyszczony plik do wiadomości e-mail i wysłać go do przyszłych ofiar, które mogą myśleć, że nadawca jest osobą godną zaufania. Tematy dotyczące pieniędzy są powszechnie używane, ponieważ użytkownicy są bardziej skłonni do dbania o tego typu wiadomości e-mail, dlatego są mniej ostrożni podczas ich otwierania. A jeśli ktoś taki jak Amazon miał wysłać wiadomość e-mail do osoby, która wątpliwa aktywność została zauważona na ich koncie lub w zakupie, właściciel konta może panikować, w rezultacie obrócić się nieostrożny i otworzyć załącznik. Aby się przed tym uchronić, istnieją pewne rzeczy, które powinieneś zrobić, gdy masz do czynienia z wiadomościami e-mail. Po pierwsze, jeśli nie znasz nadawcy, zajrzyj do niego przed otwarciem dołączonego pliku. Jeśli nadawca okaże się kimś, kogo znasz, nie spiesz się z otwarciem pliku, najpierw dokładnie sprawdź adres e-mail. E-maile mogą być pełne błędów gramatycznych, które wydają się być dość oczywiste. Innym oczywistym znakiem może być Twoje imię i nazwisko nie używane nigdzie, jeśli, powiedzmy, że używasz Amazon i mieli wysłać ci e-mail, nie będą używać uniwersalnych pozdrowień, takich jak Drogi Klient / Członek / Użytkownik, a zamiast tego użyjesz nazwy, którą im podałeś. Niektóre złośliwe oprogramowanie do kodowania danych może również używać słabych punktów na komputerach do wprowadzenia. Te luki w oprogramowaniu są zwykle naprawiane szybko po ich wykryciu, dzięki czemu nie mogą być używane przez złośliwe oprogramowanie. Niestety, jak widać na powszechne WannaCry ransomware, nie każdy instaluje te poprawki, z tego czy innego powodu. Ponieważ wiele złośliwych programów może korzystać z tych luk, ważne jest, aby regularnie aktualizować oprogramowanie. Poprawki można zainstalować automatycznie, jeśli okaże się, że te alerty irytujące.

Co TOR ransomware robi

Złośliwe oprogramowanie szyfrujące pliki nie jest przeznaczone dla wszystkich plików, tylko niektóre typy i są one kodowane natychmiast po ich znalezieniu. Jeśli przez przypadek nie zauważyłeś do tej pory niczego dziwnego, gdy nie możesz otworzyć plików, zauważysz, że coś się wydarzyło. Sprawdź rozszerzenia dodane do zaszyfrowanych plików, pomogą one rozpoznać złośliwe oprogramowanie szyfrujące dane. Niestety, dekodowanie danych może nie być możliwe, jeśli złośliwe oprogramowanie do kodowania plików używało silnych algorytmów szyfrowania. Jeśli nadal nie masz pewności, co się dzieje, wszystko zostanie wyjaśnione w nocie o kupnie. Deszyfrator będzie oferowany, za cenę oczywiście, a oszuści będą twierdzić, że używanie innego sposobu odblokowania TOR ransomware plików może je uszkodzić. Notatka powinna wyświetlać cenę za program deszyfrowania, ale jeśli tak nie jest, musisz użyć podanego adresu e-mail, aby skontaktować się z hakerami, aby dowiedzieć się, ile trzeba zapłacić. Z powodów już określonych, płacenie oszustom nie jest zalecaną opcją. Pomyśl tylko o spełnieniu wymagań, gdy próbujesz wszystkiego innego. Jest również całkiem prawdopodobne, że po prostu zapomniałeś, że zrobiłeś kopie swoich plików. Lub, jeśli szczęście jest po twojej stronie, ktoś mógł opracować darmowy deszyfrator. Jeśli ransomware jest crackable, ktoś może być w stanie zwolnić deszyfrator za darmo. Pamiętaj o tym, zanim jeszcze zastanowisz się nad spełnieniem żądań. Byłoby mądrzejszym pomysłem na zakup kopii zapasowej z niektórymi z tych pieniędzy. Jeśli pliki zostały zapisane gdzieś, można przejść je odzyskać po usunięciu TOR ransomware wirusa. Jeśli znasz teraz ransomware, powinieneś być w stanie uniknąć przyszłego ransomware. Trzymaj się bezpiecznych stron internetowych, jeśli chodzi o pobieranie, zwracaj uwagę na to, jaki rodzaj otwieranych załączników wiadomości e-mail i aktualizuj oprogramowanie.

Metody usuwania TOR ransomware wirusów

Aby zakończyć ransomware, jeśli jest nadal obecny w systemie, zatrudnić złośliwe oprogramowanie szyfrujące pliki. Podczas próby ręcznego naprawienia TOR ransomware wirusa może spowodować dalsze szkody, jeśli nie są zaawansowani komputerowo. Korzystanie z oprogramowania chroniącego przed złośliwym oprogramowaniem byłoby łatwiejsze. Narzędzie do usuwania złośliwego oprogramowania jest w celu dbania o te infekcje, w zależności od tego, które zostały pobrane, może nawet zapobiec infekcji. Badania, który program anty-malware najlepiej dopasować to, czego potrzebujesz, pobierz go i przeskanuj system w poszukiwaniu zagrożenia po zainstalowaniu go. Jednak narzędzie do usuwania złośliwego oprogramowania nie pomoże Ci w odzyskiwaniu danych, ponieważ nie jest w stanie tego zrobić. Gdy komputer jest czysty, zacznij regularnie nawić wykonywanie kopii zapasowej danych.

Offers

Pobierz narzędzie do usuwaniato scan for TOR ransomwareUse our recommended removal tool to scan for TOR ransomware. Trial version of provides detection of computer threats like TOR ransomware and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about SpyWarrior and Uninstall Instructions. Please review SpyWarrior EULA and Privacy Policy. SpyWarrior scanner is free. If it detects a malware, purchase its full version to remove it.

WiperSoft zapoznać się ze szczegółami WiperSoft jest narzędziem zabezpieczeń, które zapewnia ochronę w czasie rzeczywistym przed potencjalnymi zagrożeniami. W dzisiejszych czasach wielu uży ...

Pobierz|Więcej

Jest MacKeeper wirus?MacKeeper nie jest wirusem, ani nie jest to oszustwo. Chociaż istnieją różne opinie na temat programu w Internecie, mnóstwo ludzi, którzy tak bardzo nienawidzą program nigd ...

Pobierz|Więcej

Choć twórcy MalwareBytes anty malware nie było w tym biznesie przez długi czas, oni się za to z ich entuzjastyczne podejście. Statystyka z takich witryn jak CNET pokazuje, że to narzędzie bezp ...

Pobierz|Więcej

Quick Menu

krok 1. Usunąć TOR ransomware w trybie awaryjnym z obsługą sieci.

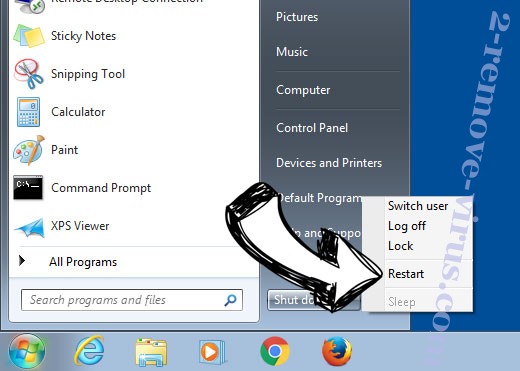

Usunąć TOR ransomware z Windows 7/Windows Vista/Windows XP

- Kliknij przycisk Start i wybierz polecenie Zamknij.

- Wybierz opcję Uruchom ponownie, a następnie kliknij przycisk OK.

- Uruchomić, naciskając klawisz F8, gdy Twój komputer rozpoczyna ładowanie.

- W obszarze Zaawansowane opcje rozruchu wybierz polecenie Tryb awaryjny z obsługą sieci.

- Otwórz przeglądarkę i pobrać narzędzia anty malware.

- Użyj narzędzia usunąć TOR ransomware

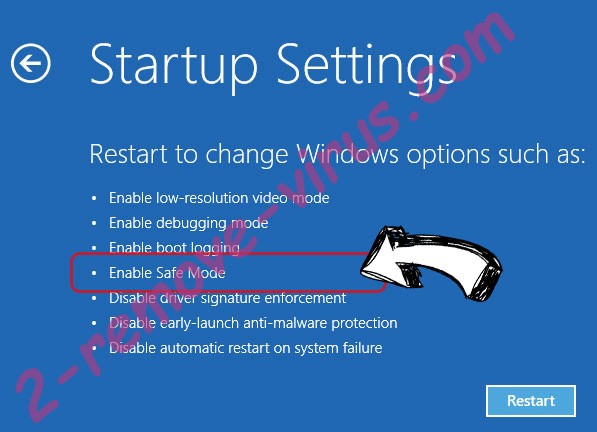

Usunąć TOR ransomware z Windows 8 i Windows 10

- Na ekranie logowania systemu Windows naciśnij przycisk zasilania.

- Naciśnij i przytrzymaj klawisz Shift i wybierz opcję Uruchom ponownie.

- Przejdź do Troubleshoot → Advanced options → Start Settings.

- Wybierz Włącz tryb awaryjny lub tryb awaryjny z obsługą sieci w obszarze Ustawienia uruchamiania.

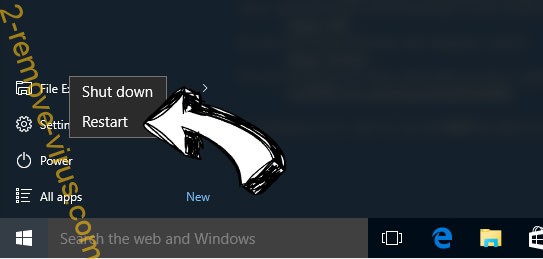

- Kliknij przycisk Uruchom ponownie.

- Otwórz przeglądarkę sieci web i pobrać usuwania złośliwego oprogramowania.

- Korzystanie z oprogramowania, aby usunąć TOR ransomware

krok 2. Przywracanie plików za pomocą narzędzia Przywracanie systemu

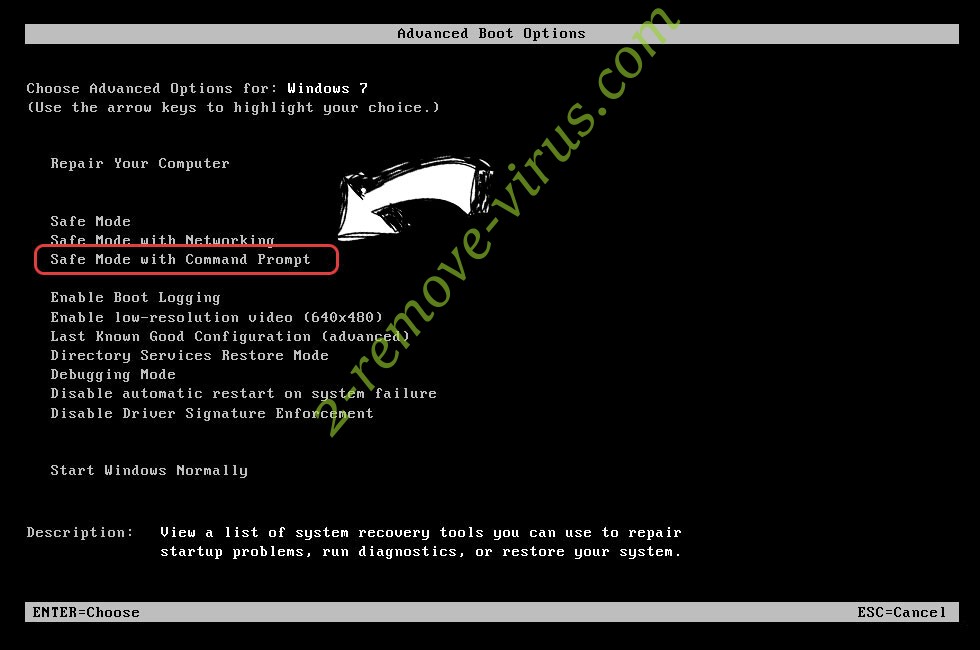

Usunąć TOR ransomware z Windows 7/Windows Vista/Windows XP

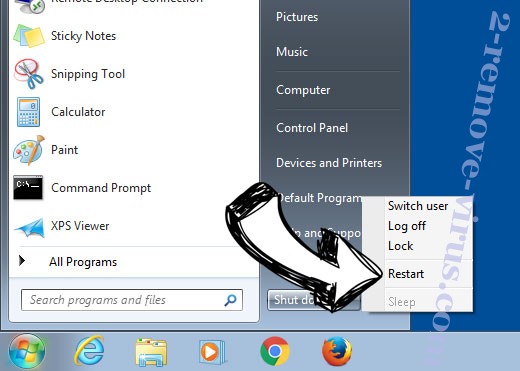

- Kliknij przycisk Start i wybierz polecenie Shutdown.

- Wybierz Uruchom ponownie i OK

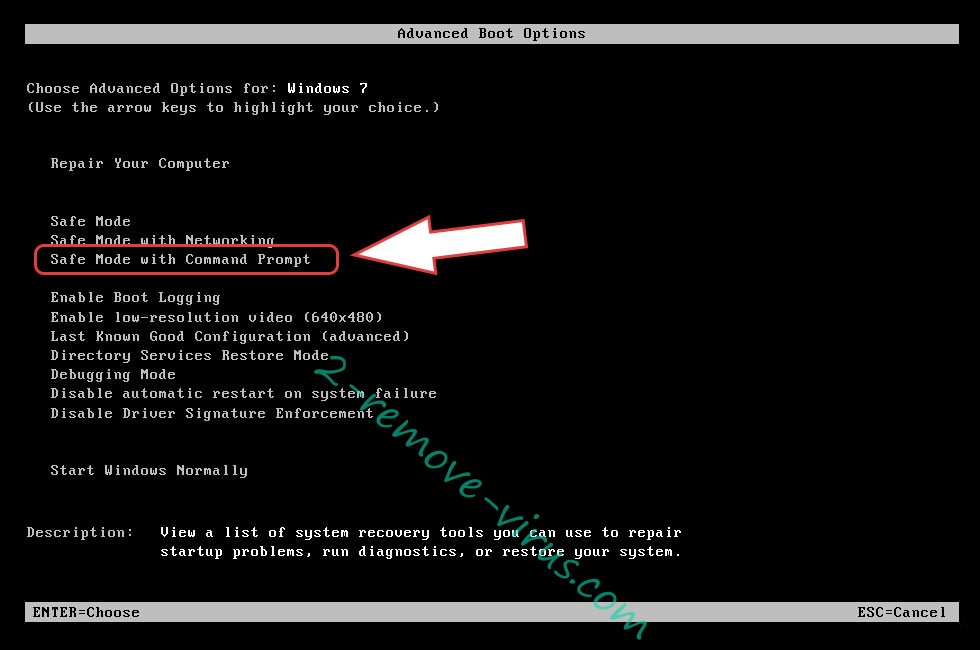

- Kiedy Twój komputer zaczyna się ładowanie, naciskaj klawisz F8, aby otworzyć Zaawansowane opcje rozruchu

- Wybierz polecenie wiersza polecenia z listy.

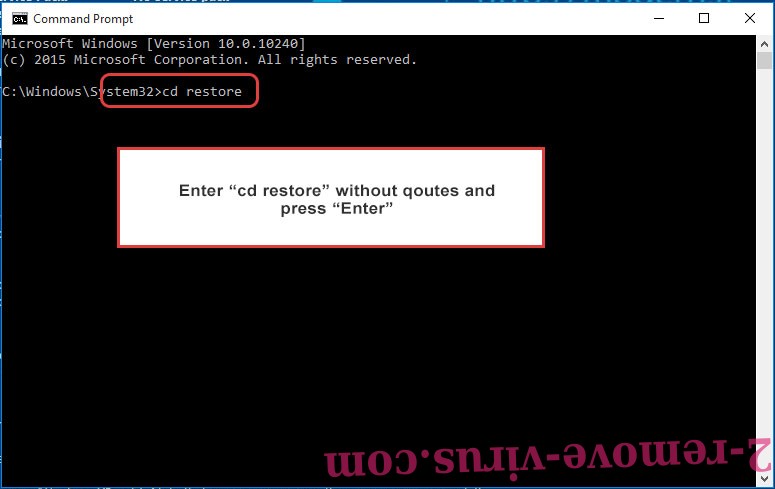

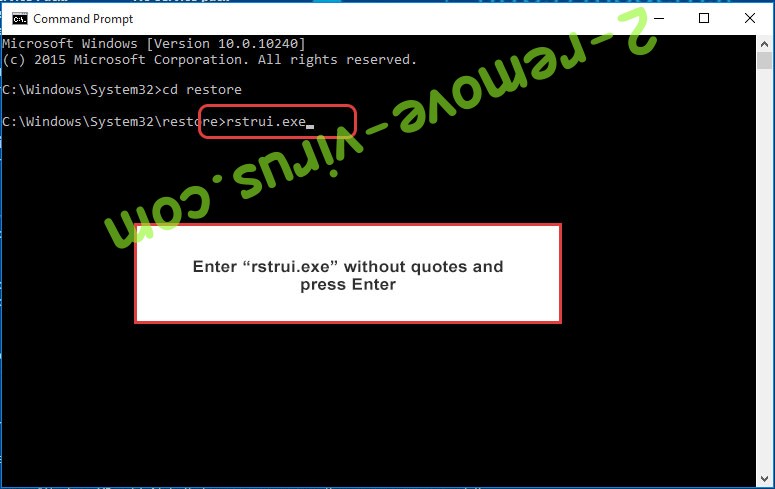

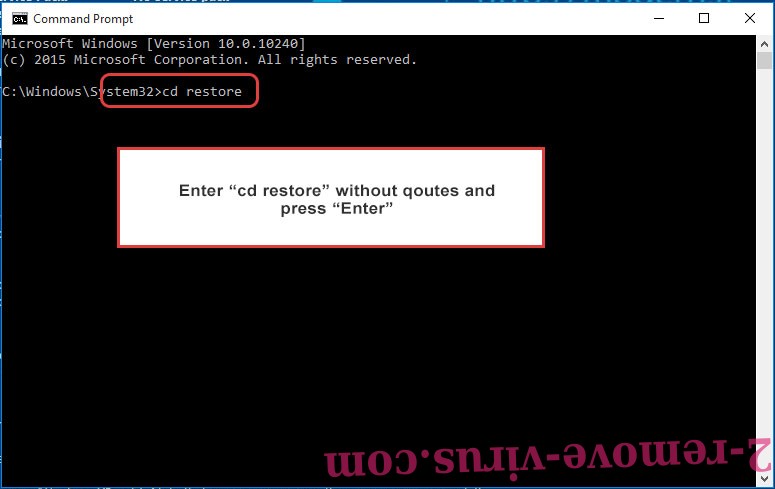

- Wpisz cd restore i naciśnij Enter.

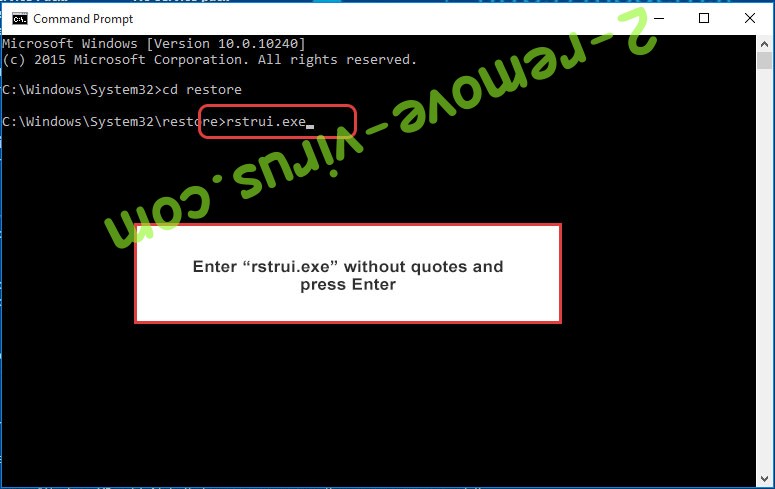

- Wpisz rstrui.exe, a następnie naciśnij klawisz Enter.

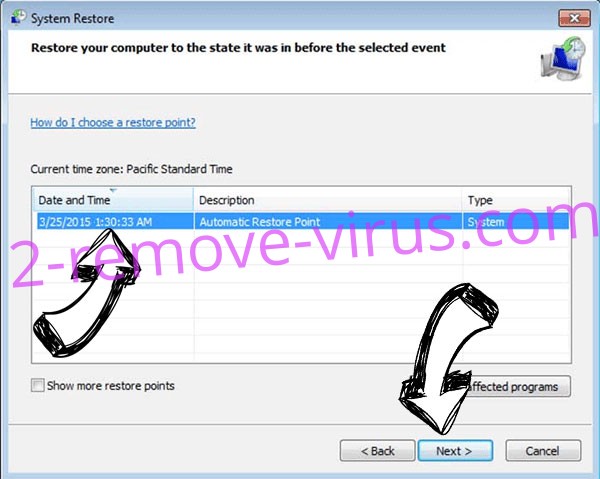

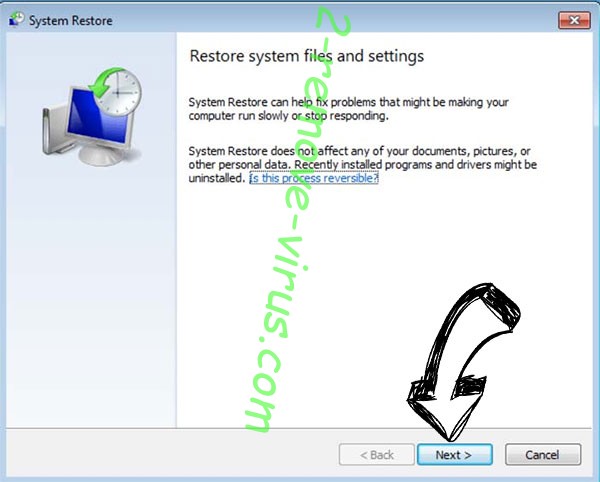

- W nowym oknie kliknij Dalej i wybierz punkt przywracania przed zakażeniem.

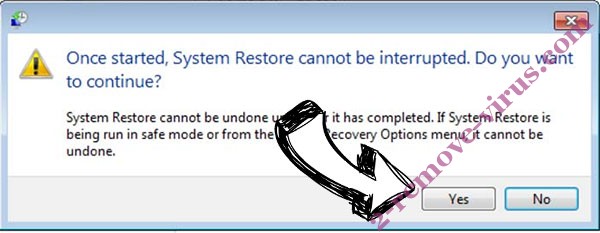

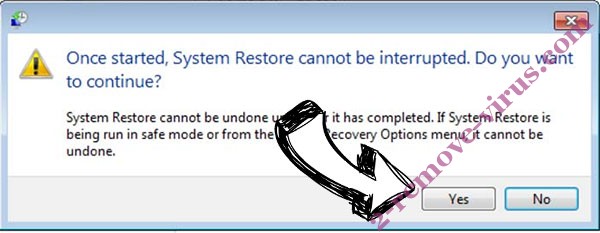

- Ponownie kliknij przycisk Dalej, a następnie kliknij przycisk tak, aby rozpocząć proces przywracania systemu.

Usunąć TOR ransomware z Windows 8 i Windows 10

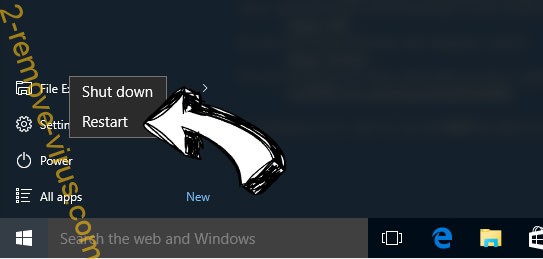

- Kliknij przycisk zasilania na ekranie logowania systemu Windows.

- Naciśnij i przytrzymaj klawisz Shift i kliknij przycisk Uruchom ponownie.

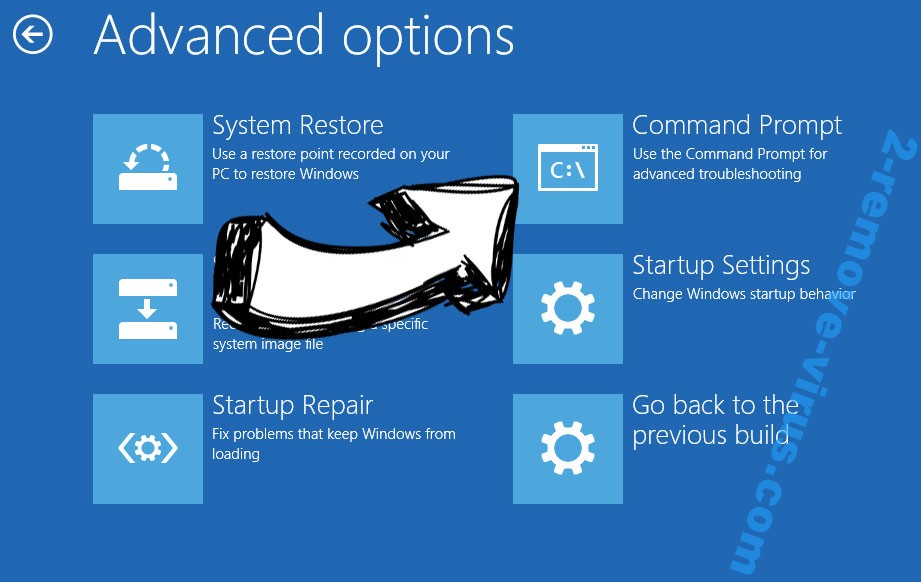

- Wybierz Rozwiązywanie problemów i przejdź do zaawansowane opcje.

- Wybierz wiersz polecenia i kliknij przycisk Uruchom ponownie.

- W wierszu polecenia wejście cd restore i naciśnij Enter.

- Wpisz rstrui.exe i ponownie naciśnij Enter.

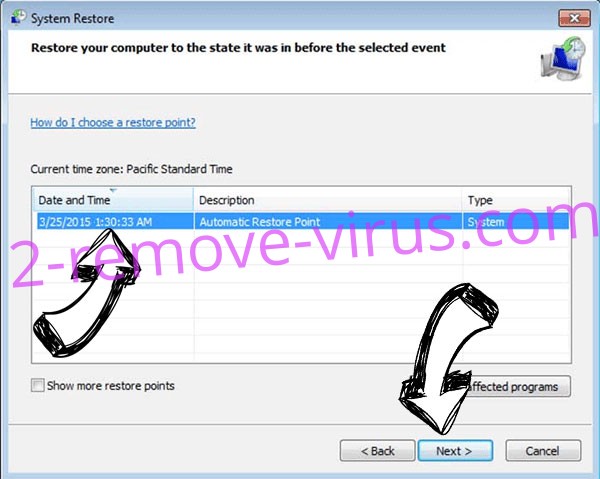

- Kliknij przycisk Dalej w oknie Przywracanie systemu.

- Wybierz punkt przywracania przed zakażeniem.

- Kliknij przycisk Dalej, a następnie kliknij przycisk tak, aby przywrócić system.