emails są jednym z najbardziej skutecznych sposobów dystrybucji złośliwego oprogramowania. Edukacja w zakresie bezpieczeństwa cybernetycznego, choć teraz potrzebna bardziej niż kiedykolwiek, jest powolna, co oznacza, że wiele osób jest nadal podatnych na tę formę ataku. Firmy i organizacje są teraz lepsze w zapewnianiu pracownikom szkoleń w zakresie cyberbezpieczeństwa, ale cyberataki są nadal bardzo powszechne i często można im zapobiegać. Poszczególni użytkownicy w szczególności są podatni na cyberataki i wchodzą w życie taktyki dystrybucji złośliwego oprogramowania znacznie łatwiejsze, ponieważ często nie są świadomi, że nawet coś tak prostego, jak otwarcie załącznika wiadomości e-mail może spowodować poważne zakażenie złośliwym oprogramowaniem.

Istnieją prawdopodobnie użytkownicy, którzy uważają, że złośliwe oprogramowanie i cyberataki nie będą się im przydarzyć, ponieważ dlaczego mieliby być celem w szczególności. Ale to jest rzecz, wiele cyberataków nie są ukierunkowane. Złośliwi aktorzy uruchamiają ogromne kampanie, które rozpowszechniają złośliwe oprogramowanie i kierują reklamy do wszystkich, których informacje mogą uzyskać w swoje ręce. Dlatego ważne jest, aby nawet ci, którzy nie myślą, że mogą stać się ofiarami, przynajmniej starają się zrozumieć, w jaki sposób rozpowszechniane jest złośliwe oprogramowanie, w nadziei, że informacje te będą pomocne w przyszłości.

Tak więc, dzisiejszy temat jest emails , a dokładniej, jak są one wykorzystywane do dystrybucji złośliwego oprogramowania i jak wykryć potencjalnie złośliwy.

emails rozpowszechnianie złośliwego oprogramowania

Używanie emails do dystrybucji złośliwego oprogramowania jest bardzo popularną metodą, ponieważ zwykle wymaga bardzo mało wysiłku i umiejętności. Wszystko złośliwy aktorzy ma wobec czynić jest skomponować pewien pół- uzasadniony patrząc poczta elektroniczna, dodać pewien zrobiony wzruszyć załącznik i posyłać ono od wobec tysiące od użytkownik adresy poczty elektronicznej oni kupiony z hacker forum. Jeśli ktoś otworzy załączony plik, ich komputery zostaną zainfekowane, a złośliwe oprogramowanie może rozpocząć wszystko, co zostało utworzone do zrobienia.

Powszechną taktyką stosowaną przez złośliwych aktorów jest motyw emails złośliwy. Doskonałym tego przykładem jest COVID-19 tematyce złośliwy emails . Na początku pandemii cyberprzestępcy ukrywali złośliwe załączniki do wiadomości e-mail jako informacje o koronawirusie, a gdy szczepionki stały się dostępne, jako formularze rejestracyjne do szczepienia. Zwykle złośliwe emails są powszechnie ukryte, aby wyglądać jak potwierdzenie zamówienia emails od Amazon i podobnych firm, powiadomienia o dostawie od FedEx i innych usług dostawy, a także formularze podatkowe od rządu i związane z pieniędzmi emails od banków. Większość malspam emails są związane z pieniędzmi, ponieważ jest to temat wielu użytkowników reagować najsilniejszy i najszybszy.

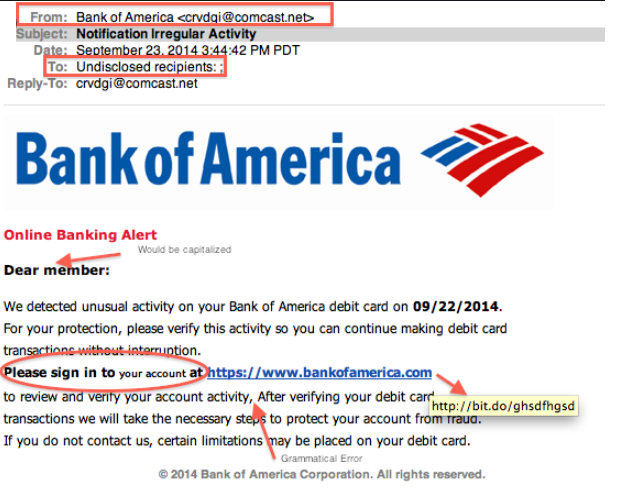

Podczas gdy najbardziej złośliwy emails będzie bardzo niski wysiłek, Niektóre mogą wyglądać przekonujące wystarczy oszukać niektórych użytkowników. Pamiętaj, że adresy e-mail, szczególnie gdy jest to atak ukierunkowany, mogą wyglądać na uzasadnione. Na przykład złośliwy e-mail zamaskowany, aby wyglądać tak, jakby pochodził z Amazon, może zostać wysłany z adresu e-mail, który wygląda tak – amazon@amazon-sales.com. Dla niczego nie podejrzewającego użytkownika może to wydawać się uzasadnionym adresem e-mail używanym przez Amazon, ale po dalszych badaniach staje się jasne, że jest to złośliwy adres i w rzeczywistości nie należy do Amazon. Dobrym sposobem ustalenia, czy adres e-mail jest zgodny z prawem, jest użycie wyszukiwarki do jej zajrzenia. Jeśli wyniki nie pokazują, że adres e-mail jest używany przez firmę, z której wiadomość e-mail wydaje się pochodzić, należy bardzo uważać na otwarcie załącznika lub kliknięcie linku.

- W jaki sposób cyberprzestępcy uzyskują adresy e-mail, aby uruchomić te kampanie malspam.

Jeśli jesteś wśród tych, którzy otrzymują dużo spamu i emails złośliwego, Twój adres e-mail prawdopodobnie wyciekł lub był częścią naruszenia danych. Złośliwi aktorzy kupują adresy e-mail i inne dane osobowe zbiorczo z różnych forów hakerskich, gdzie trafiają po naruszeniu danych. Ponieważ prawie każda firma może stać się ofiarą cyberataku, czy Twój adres e-mail wpada w ręce cyberprzestępców, nie jest czymś, co możesz kontrolować. Możesz sprawdzić, czy Twój adres e-mail rzeczywiście był częścią naruszenia ochrony danych haveibeenpwned na .

Phishing emails

Ważne jest, aby zrozumieć, że emails może być prowadzenie wszelkiego rodzaju złośliwego oprogramowania, w tym key-loggers, trojany i pliki szyfrowania ransomware. Nie zawsze są one również przeznaczone do zainfekowania komputera czymś, niektóre emails mogą próbować wyłudywać informacje, takie jak dane logowania. Są one emails tak samo niebezpieczne, jak te, które rozprowadzają złośliwe oprogramowanie, ponieważ rozdawanie danych osobowych złośliwym podmiotom może mieć poważne konsekwencje.

- Typowe motywy wiadomości e-mail wyłudzających informacje.

W zależności od tego, co cyber oszuści obsługi oszustwa są po, emails może mieć konkretny temat. Jeśli na przykład są one po danych logowania do Google, mogą wysłać Ci wiadomość e-mail z informacją, że ktoś udostępnił Ci dokument z Dysku Google. Jeśli klikniesz link, zostaniesz przesuń do witryny wyłudzającej informacje, która jest bardzo podobna do strony logowania Google i poprosi o zalogowanie się na swoje konto Google. W momencie wpisywania danych logowania, zasadniczo rozdajesz je cyberoszustom.

Jeśli oszuści są po informacji o karcie płatniczej, będą wysyłać ci emails phishing, który wymaga wpisania numeru karty, daty ważności i CVV. Na przykład możesz otrzymać wiadomość e-mail z prośbą o zaktualizowanie informacji o karcie płatniczej w serwisie Netflix. Jeśli korzystasz z usługi przesyłania strumieniowego, taka wiadomość e-mail nie będzie nietypowa, ponieważ firma emails wysyła, gdy wystąpią problemy. Jeśli klikniesz na link, zostaniesz zabrany do fałszywej witryny Netflix i poproszony o wpisanie danych logowania, a także danych karty płatniczej. Jeśli wpiszesz go, cyberoszuści otrzymają dane twojej karty płatniczej i twoje dane logowania do serwisu Netflix.

Phishing, emails które są po kontach w mediach społecznościowych, takich jak Facebook i Instagram, będzie miał podobne tematy do wyżej wymienionych. Możesz otrzymać wiadomość e-mail z informacją, że wystąpił problem z Twoim kontem i że musisz kliknąć podany link, aby się zalogować. Lub że masz nowe wiadomości czekają na Ciebie, czytanie, które wymagają, aby kliknąć na link i zalogować.

Jak uniknąć otwierania złośliwej wiadomości e-mail

- Zeskanuj wszystkie załączniki wiadomości e-mail.

Zawsze zalecamy skanowanie niezamawianych załączników wiadomości e-mail za pomocą oprogramowania antywirusowego lub VirusTotal przed ich otwarciem. Zapewni to, że nie będzie otwierania jakiegoś złośliwego pliku.

- Zwróć uwagę na szczegóły.

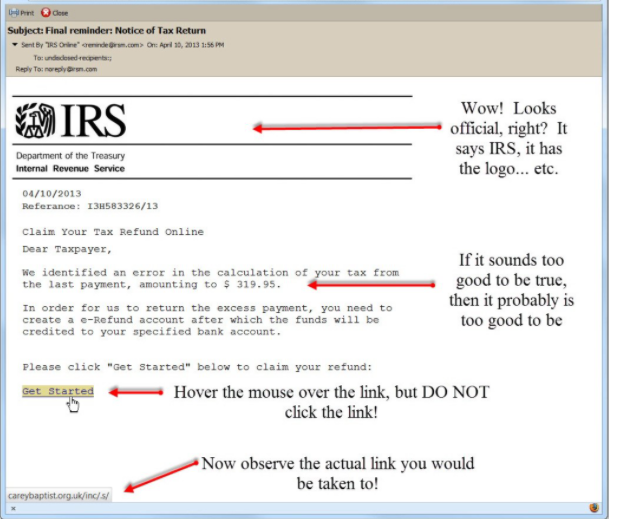

Istnieją pewne oznaki, które wskazują, że wiadomość e-mail jest potencjalnie złośliwa, a zapoznanie się z tymi znakami może pomóc w ich identyfikacji w przyszłości. Jednym z najbardziej oczywistych i najbardziej zauważalnych znaków jest gramatyka i błędy ortograficzne. Ponieważ złośliwe emails są często ukryte wyglądać jak legalna korespondencja z firm i organizacji, gramatyki i błędów ortograficznych są martwe gratisów. Korespondencja od legalnych / oficjalnych nadawców nie będzie zawierać błędów gramatycznych, ponieważ sprawiają, że firma wygląda nieprofesjonalnie.

Mniej zauważalne, ale równie wymowne znaki to adres e-mail nadawcy. To coś, czego zawsze możesz użyć google, aby przyjrzeć się. Jeśli adres e-mail wygląda zupełnie losowo i składa się z bzdurnych kombinacji cyfr i liter, prawdopodobnie masz do czynienia z malspam. Nawet jeśli adres e-mail wygląda legalnie, zawsze sprawdzaj, czy rzeczywiście należy do tego, kogo nadawcy twierdzą, że są. Weźmy wyżej wymieniony fałszywy adres e-mail Amazon jako przykład. amazon@amazon-sales.com może wyglądać uzasadnione na pierwszy rzut oka, co najmniej na tyle uzasadnione, aby użytkownicy nie kwestionować go dalej, jeśli treść wiadomości e-mail nie wzbudza podejrzeń. Jednakże, jeśli nie wyszukiwania adresu e-mail z wiarygodnej wyszukiwarki, nie byłoby żadnych zapisów adresu e-mail kiedykolwiek używane przez Amazon do kontaktu z klientami.

Ostatnią rzeczą, o której chcielibyśmy wspomnieć, jest to, że musisz zwrócić uwagę na to, jak adres e-mail do Ciebie. Niezależnie od tego, czy wiadomość e-mail używa ogólnych terminów, takich jak „Klient”, „Członek”, „Użytkownik” itp., czy też odnosi się do Ciebie po imieniu. Jeśli firma, której usługom korzystasz, wyśle ci wiadomość e-mail, zawsze będzie zwracać się do Ciebie po imieniu (lub nazwie, którą nadano im podczas rejestracji). Jeśli na przykład serwis Netflix wyśle wiadomość e-mail z prośbą o problem z Twoim kontem, skontaktuje się z Tobą po stronie nazwy głównego profilu. Jeśli Amazon emails ci o swoim zamówieniu, zawsze będą zwracać się do Ciebie według nazwy użytej do rejestracji. Ponieważ większość kampanii malspam są losowe, nie będą znać swoje imię, w związku z tym nie będzie zawierać go. Więc za każdym razem, gdy są adresowane przez ogólne terminy, należy zachować ostrożność, jak można mieć do czynienia z malspam.

- Przed kliknięciem na nie należy dokładnie sprawdzić emails linki.

Po otrzymaniu wiadomości e-mail z prośbą o kliknięcie linku (szczególnie jeśli zostaniesz poproszony o zalogowanie się), nie rób tego natychmiast, ponieważ może to być wiadomość e-mail wyłudzająca informacje. Umieść wskaźnik myszy na łączu myszy, a adres URL witryny powinien się pojawić. Jeśli adres wygląda dziwnie, nie klikaj go. Ogólnie rzecz biorąc, kliknięcie linków emails nie jest zalecane. Jeśli zostaniesz poproszony o zalogowanie się za pomocą wiadomości e-mail, zawsze rób to ręcznie, zamiast klikać link.

Jeśli klikniesz link w wiadomości e-mail i zostaniesz przesuń do witryny z prośbą o zalogowanie się, upewnij się, że witryna jest legalna. Pamiętaj, że cyberprzestępcy będą próbowali naśladować legalne witryny, więc najlepszym sposobem, aby stwierdzić, czy jest to uzasadnione, jest sprawdzenie adresu URL. Jeśli witryna, która wygląda jak strona logowania Google, prosi cię o zalogowanie, ale adres URL witryny nie zaczyna się od accounts.google.com, nie jest to w rzeczywistości witryna Google.

Wniosku

Cyberprzestępczość staje się coraz bardziej powszechna i coraz bardziej wyrafinowana, ale dla większości indywidualnych użytkowników, posiadanie co najmniej minimalnej wiedzy na temat rozpowszechniania złośliwego oprogramowania może przejść długą drogę, aby zapobiec infekcji. emails jest nadal preferowaną metodą rozpowszechniania złośliwego oprogramowania lub phishingu w celu uzyskania danych logowania / danych osobowych, więc zapoznanie się z wzorcami jest ważne. Jednak w niektórych przypadkach, nawet jeśli bardzo dobrze zna taktykę dystrybucji złośliwego oprogramowania, trudno jest uniknąć infekcji. Tak więc, to bardzo ważne, aby mieć odpowiednią ochronę zainstalowaną, takich jak program antywirusowy.