O golpe de e-mail Account Security Update é um ataque de phishing que visa coletar credenciais de conta ao se passar por avisos de manutenção de segurança rotineiros. O e-mail afirma que uma conta precisa de uma atualização de segurança para permanecer protegida ou acessível. A mensagem é escrita de forma administradora em vez de alarmante, o que ajuda a se misturar às comunicações legítimas da conta.

O e-mail se apresenta como uma notificação oficial de um provedor de serviço. Ele afirma que mudanças nas configurações de segurança ou políticas internas exigem confirmação. Nenhum incidente específico é descrito. A mensagem não explica o que desencadeou a atualização, quais recursos foram afetados ou quando a mudança foi implementada. Essa falta de detalhes é intencional e impede que os destinatários verifiquem a reivindicação por meio da memória ou da atividade da conta.

Um link incluído no e-mail convida o destinatário a completar a atualização. Clicar no link redireciona o usuário para um site de phishing, em vez de uma página oficial da conta. O site fraudulento imita uma tela de login ou confirmação de segurança usando layouts familiares, elementos genéricos de marca e formulários de login que se assemelham aos de serviços legítimos.

A página de phishing solicita as credenciais da conta do destinatário, especificamente o endereço de e-mail e a senha. Algumas versões também solicitam dados de contato ou informações de verificação secundária, com a explicação de que é necessário para finalizar a atualização. Qualquer informação inserida nesses campos é transmitida aos atacantes.

Após o envio dos dados, a página pode exibir uma mensagem informando que a atualização foi concluída ou redirecionar o usuário para outro lugar. Esse comportamento tem como objetivo fazer a interação parecer rotineira e bem-sucedida. Não ocorre nenhuma atualização real de segurança, e a conta legítima permanece inalterada.

Com acesso às credenciais roubadas, os atacantes podem acessar a conta da vítima, revisar informações privadas e modificar as configurações de segurança. Como endereços de e-mail são frequentemente usados para recuperação de contas, atacantes podem tentar redefinir senhas em serviços adicionais vinculados ao mesmo endereço. Isso permite que um único e-mail de phishing resulte em múltiplos comprometimentos de contas.

O golpe ” Account Security Update ” não envolve anexos ou downloads maliciosos. Depende inteiramente da personificação e do timing. Atualizações de segurança são comuns, e os usuários estão acostumados a responder a elas. Os atacantes exploram essa familiaridade enquanto contornam as salvaguardas usadas pelos provedores de serviços reais.

O e-mail é enviado para um público amplo. Os atacantes não verificam se o destinatário realmente usa o serviço se passando. A mensagem é propositalmente ampla, permitindo que os destinatários a associem a qualquer conta que gerenciem.

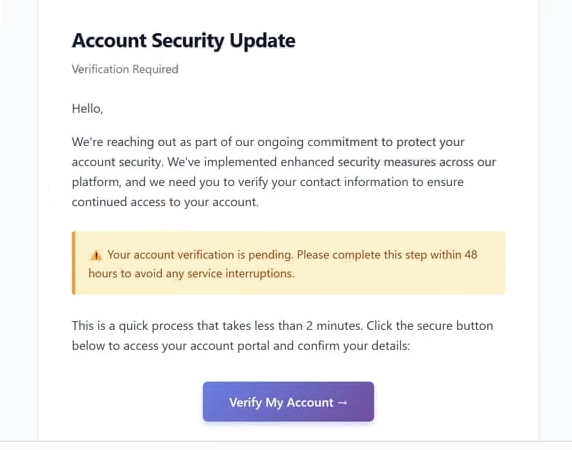

O e-mail completo de phishing Account Security Update está abaixo:

Subject: Confirm Your Email : –

Security Verification

Account Security UpdateVerification Required

Hello,

We’re reaching out as part of our ongoing commitment to protect your account security. We’ve implemented enhanced security measures across our platform, and we need you to verify your contact information to ensure continued access to your account.

Your account verification is pending. Please complete this step within 48 hours to avoid any service interruptions.

This is a quick process that takes less than 2 minutes. Click the secure button below to access your account portal and confirm your details:

Verify My Account

Como reconhecer e-mails de phishing que Account Security Update alegam s

Reconhecer e-mails de phishing como ” Account Security Update ” exige examinar como a mensagem solicita ação, em vez de confiar em sua aparência. Um dos indicadores mais claros é a vaguidade. O e-mail afirma que uma atualização de segurança é necessária, mas não descreve o que está sendo atualizado ou por quê.

Outro sinal de alerta é a instrução para completar a atualização por meio de um link incorporado. Provedores legítimos não pedem que os usuários insiram credenciais por meio de links enviados em e-mails não solicitados. As atualizações de segurança são concluídas após o login por meio de sites oficiais ou aplicativos acessados pelos usuários de forma independente.

As informações do remetente devem ser revisadas cuidadosamente. Embora o nome de exibição possa parecer legítimo, o endereço real do remetente geralmente pertence a um domínio não relacionado. Pequenas diferenças na estrutura do domínio ou na grafia podem indicar personificação.

O destino do link fornece mais evidências. Passar o mouse sobre o link pode revelar um domínio que não corresponde ao domínio oficial do serviço. Sites de phishing frequentemente utilizam domínios não relacionados ou enganosos. A presença de HTTPS ou de um ícone de cadeado não garante autenticidade.

E-mails de phishing ligados a esse golpe também carecem de personalização. Eles não se dirigem ao destinatário pelo nome nem fazem referência a detalhes específicos da conta. Notificações de segurança autênticas geralmente incluem informações identificáveis que confirmam que a mensagem está vinculada a uma conta específica.

Inconsistências de linguagem e formatação também podem expor o golpe. Mesmo quando o e-mail parece profissional, diferenças sutis no tom, na formulação ou no layout podem ser perceptíveis quando comparadas às comunicações genuínas de grandes provedores.

Outro indicador é a ausência de métodos alternativos de verificação. Serviços legítimos incentivam os usuários a revisarem o status da conta fazendo login diretamente por meio de painéis oficiais. Uma mensagem que restrinja a resolução a um único link de e-mail limita a capacidade de verificar a reivindicação de forma independente.

O contexto também deve ser considerado. Se não houve alteração recente na conta ou aviso de segurança, um pedido inesperado de atualização deve levantar suspeitas. E-mails de phishing frequentemente chegam sem nenhum gatilho legítimo.

A resposta mais segura é evitar clicar em links ou inserir informações. Os usuários devem navegar manualmente até o site oficial do provedor de serviço e consultar diretamente as configurações de segurança da conta. Se não for necessária atualização, o e-mail não era legítimo.

Compreender como as atualizações de segurança genuínas são entregues ajuda os usuários a identificar mensagens fraudulentas como o ” Account Security Update ” e-mail e evitar acessos não autorizados à conta.