O golpe de e-mail ” IMAP/POP3 mail server verification failure ” é um e-mail de phishing que alega que há um problema com a conta de e-mail do destinatário por causa de um problema com as configurações do IMAP ou POP3. A mensagem afirma que o servidor de e-mail não conseguiu verificar a configuração da conta e que é necessária uma ação imediata para resolver o problema. O e-mail não é enviado pelo provedor de e-mail real. Ele é criado por golpistas para roubar credenciais de login.

Nesse golpe, o assunto e o texto inicial mencionam ” IMAP/POP3 mail server verification failure ” para soar técnico e urgente. O corpo do e-mail afirma que as configurações do cliente de e-mail do destinatário falharam na verificação no servidor de e-mail e que a falha em atualizá-las resultará na perda de acesso aos e-mails recebidos ou enviados. A redação tem como objetivo gerar preocupação e incentivar o destinatário a agir rapidamente sem verificar a alegação.

A mensagem não inclui detalhes específicos da conta do provedor de e-mail real do destinatário. Não menciona o nome do provedor, o plano de conta, a atividade recente de login ou qualquer parte do endereço de e-mail que comprove que a mensagem é baseada em verificações reais do servidor. Em vez disso, o e-mail utiliza termos gerais como “servidor de e-mail”, “falha de verificação” e “verificação de conta”, para que possa ser enviado para várias pessoas diferentes usando diferentes serviços.

No e-mail está embutido um link que o destinatário é orientado a clicar para completar o processo de verificação do servidor. O link é rotulado com textos como “Verificar Agora”, “Atualizar Conta” ou “Confirmar Configurações.” É descrito como o local onde a conta pode ser verificada e restaurada. O e-mail não instrui o destinatário a fazer login pelo site oficial do provedor de e-mail ou a navegar até a página conhecida de login do provedor. Toda a ação é canalizada por esse único link.

Quando o link é clicado, ele abre uma página de phishing projetada para imitar a interface de login de um provedor de e-mail. A página geralmente exibe campos onde o usuário é solicitado a inserir seu endereço de e-mail e senha. Em algumas versões do golpe, a página pode pedir informações adicionais, como endereços de e-mail de recuperação, respostas a perguntas de segurança ou outros dados pessoais que pareçam fazer parte de um processo de verificação de conta.

Qualquer informação inserida nesta página falsa é capturada por golpistas. As credenciais não são usadas para corrigir qualquer falha de verificação. Em vez disso, os dados capturados são transmitidos para a pessoa ou grupo que controla a página de phishing. Golpistas podem então tentar usar essas informações para acessar a conta de e-mail real.

Obter acesso a uma conta de e-mail pode ter consequências sérias. Uma vez dentro, golpistas podem ler mensagens privadas, monitorar comunicações recebidas e coletar informações sensíveis, como dados financeiros, contatos pessoais e códigos de recuperação de conta. Como contas de e-mail frequentemente servem como portal para resetar senhas em outros serviços online, o acesso à caixa de entrada pode permitir que golpistas assumam contas adicionais, como bancos, compras, redes sociais ou serviços de armazenamento em nuvem.

Após a página de phishing coletar credenciais, pode exibir uma mensagem de confirmação informando que a verificação do servidor foi bem-sucedida ou que a conta foi atualizada. Essas mensagens têm como objetivo tranquilizar a vítima e evitar suspeitas imediatas. Eles não refletem nenhuma interação real com o servidor de e-mail real.

Um provedor de e-mail legítimo não resolve problemas de verificação do servidor de e-mail pedindo aos usuários que insiram suas credenciais em páginas acessadas por links em e-mails não solicitados. Avisos técnicos reais dos provedores de serviço orientam os usuários a fazer login pelo site oficial ou aplicativo para visualizar e resolver problemas da conta.

O golpe de e-mail IMAP/POP3 mail server verification failure “” depende de uma linguagem que soa técnica para parecer convincente. Ele usa termos associados a protocolos padrão de e-mail, mas o cenário que descreve não vem de uma verificação real de servidor. Todo o esquema é um truque para atrair os destinatários a inserirem seus dados de login em uma página falsa.

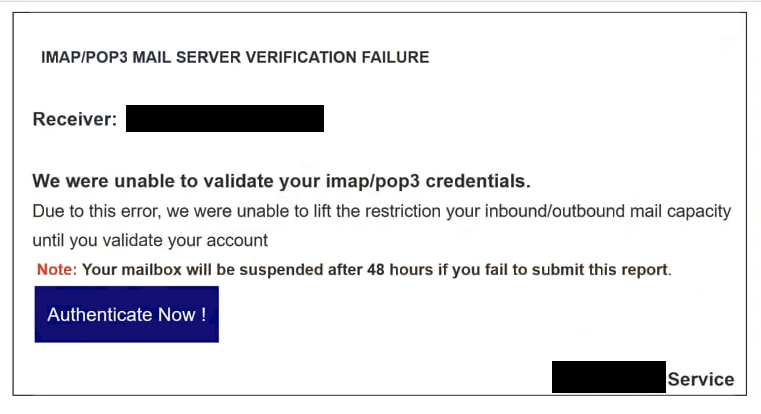

O e-mail completo de phishing IMAP/POP3 mail server verification failure está abaixo:

Subject: Authentication Time Our Error !

IMAP/POP3 MAIL SERVER VERIFICATION FAILURE

Receiver: ********

We were unable to validate your imap/pop3 credentials.

Due to this error, we were unable to lift the restriction your inbound/outbound mail capacity until you validate your accountNote: Your mailbox will be suspended after 48 hours if you fail to submit this report.

Authenticate Now !

Como o golpe de e-mail IMAP/POP3 mail server verification failure é entregue e como reconhecê-lo

O golpe de e-mail IMAP/POP3 mail server verification failure “” é enviado por meio de campanhas de phishing que distribuem mensagens iguais ou muito semelhantes para um grande número de endereços. O golpe não verifica se o destinatário usa um serviço de e-mail específico ou se tem problemas de verificação de servidor. Pressupõe que a maioria das pessoas com contas de e-mail achará o termo “IMAP/POP3″ suficientemente familiar para causar preocupação.

Um dos primeiros sinais de que o e-mail é fraudulento é o endereço do remetente. O nome de exibição pode parecer oficial ou fazer referência a uma equipe de suporte de e-mail, mas o domínio de envio em si normalmente não corresponde ao de um provedor de e-mail legítimo. Por exemplo, o endereço do remetente pode vir de um serviço de e-mail gratuito ou de um domínio não relacionado. Verificar o endereço completo do remetente frequentemente revela essa inconsistência.

O conteúdo do e-mail também carece de detalhes verificáveis. O golpe ” IMAP/POP3 mail server verification failure ” não inclui identificadores específicos da conta, códigos de erro de registros reais do sistema ou contexto que vincule o aviso à atividade real na conta do destinatário. Alertas técnicos genuínos geralmente incluem informações mais precisas e permitem que o usuário revise os detalhes após fazer login pela plataforma oficial do provedor.

O link incluído no e-mail é outro forte indicativo de phishing. Passar o mouse sobre o link sem clicar pode revelar que o domínio de destino não faz parte do domínio legítimo do provedor de e-mail. Links de phishing frequentemente levam a endereços web não relacionados que hospedam formulários de login falsos. Mesmo que a página pareça convincente, o endereço da web na barra de endereços do navegador mostra que não é o site oficial.

A página de login falsa usada no golpe pode imitar a aparência da interface de login de um provedor de e-mail real. No entanto, o nome de domínio e a estrutura da URL serão diferentes do site autêntico. Qualquer página que peça credenciais após ser acessada por um link de e-mail não solicitado deve ser tratada com desconfiança.

Outro sinal de alerta é qualquer solicitação de informações pessoais além das credenciais de login normais, como respostas a perguntas de segurança ou endereços de e-mail de recuperação. Provedores legítimos não solicitam esse tipo de informação por meio de links de e-mail.

O golpe de e-mail IMAP/POP3 mail server verification failure “” usa termos técnicos para criar um cenário falso. Reconhecer sinais como domínios de remetente incompatíveis, links suspeitos e pedidos de credenciais por meio de links de e-mail pode ajudar a identificar essa mensagem como uma tentativa de phishing. Usuários que recebem notificações inesperadas de falha de servidor devem acessar suas contas de e-mail apenas pelo site oficial ou aplicativo para verificar problemas reais. Se não houver problemas visíveis ali, o e-mail deve ser considerado fraudulento e deletado.