O golpe de phishing Important Alert on Your Microsoft Account é um ataque de roubo de credenciais baseado em e-mail que se passa por notificações de segurança de contas Microsoft. O e-mail afirma falsamente que um problema de segurança foi detectado na conta Microsoft do destinatário e que é necessária uma ação para evitar acesso restrito ou riscos adicionais. A mensagem foi projetada para parecer autoritária e urgente, incentivando o destinatário a seguir as instruções sem verificar sua autenticidade.

O e-mail se apresenta como um alerta automatizado gerado pelos sistemas de segurança da Microsoft. Ele faz referência à proteção da conta, atividade suspeita ou aplicação de políticas, mas não fornece detalhes técnicos verificáveis. A mensagem evita dados específicos, como identificadores de dispositivos, carimbos de tempo de login ou localizações geográficas. Em vez disso, baseia-se em declarações amplas que implicam risco sem apresentar evidências.

Um link ou botão de destaque está incluído no e-mail, frequentemente rotulado como uma etapa de revisão ou verificação. Esse link não leva a um site legítimo da Microsoft. Ele redireciona para uma página de phishing que imita a interface de login ou gerenciamento de conta da Microsoft. A página de phishing utiliza elementos visuais semelhantes às páginas oficiais da Microsoft, incluindo esquemas de cores, estrutura de layout e pistas de marca, para criar uma sensação de familiaridade.

A página de phishing solicita as credenciais da conta Microsoft do usuário. Isso normalmente inclui o endereço de e-mail e a senha. Algumas versões do golpe solicitam informações adicionais, como números de telefone, dados de recuperação de conta ou dados de pagamento, sob o pretexto de verificação de identidade. Todas as informações enviadas pela página são coletadas pelos atacantes.

Após a inserção das credenciais, a página de phishing pode exibir uma mensagem de confirmação indicando que a conta foi protegida. Em alguns casos, a página redireciona o usuário para outro site ou o retorna para uma página relacionada à Microsoft para reduzir suspeitas. Nenhuma ação real de segurança é realizada. O único resultado é a divulgação não autorizada das credenciais da conta.

Com acesso a uma conta Microsoft comprometida, os atacantes podem ler e-mails, acessar documentos armazenados na nuvem e interagir com serviços conectados à conta. Isso pode incluir assinaturas do Outlook, OneDrive, Microsoft 365 e outras plataformas vinculadas. Como contas Microsoft são comumente usadas como provedores de identidade para serviços de terceiros, atacantes podem tentar redefinir senhas em contas externas usando o endereço de e-mail comprometido.

O golpe não envolve malware, anexos ou código de exploração. Sua eficácia depende inteiramente da engenharia social. Os atacantes exploram a expectativa de que a Microsoft envia alertas de segurança e que tais alertas exigem ação rápida. A mensagem imita a forma de uma notificação legítima, ao mesmo tempo em que remove as salvaguardas que a Microsoft usa em comunicações genuínas.

Esse ataque de phishing é amplamente distribuído e não exige que o destinatário tenha uma conta Microsoft. Os atacantes dependem da probabilidade de que muitos destinatários usem os serviços da Microsoft ou assumam que o alerta se aplica a eles. O e-mail não confirma a titularidade da conta antes de solicitar credenciais.

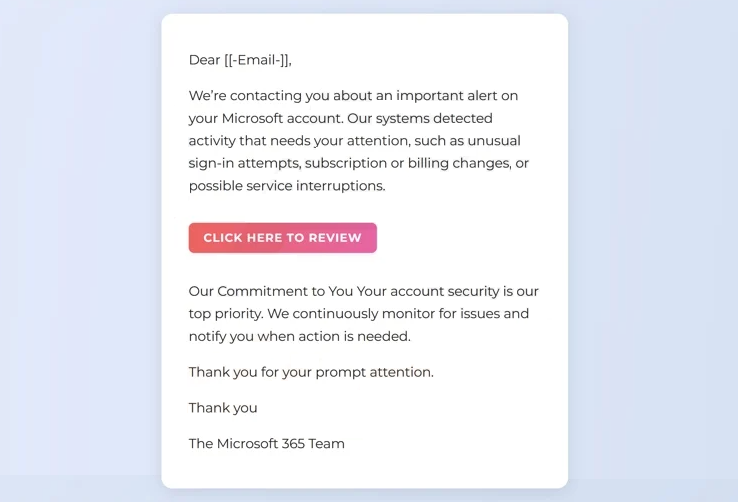

O e-mail completo de phishing Important Alert on Your Microsoft Account está abaixo:

Subject: Security Alert

Dear [[-Email-]],

We’re contacting you about an important alert on your Microsoft account. Our systems detected activity that needs your attention, such as unusual sign-in attempts, subscription or billing changes, or possible service interruptions.

CLICK HERE TO REVIEW

Our Commitment to You Your account security is our top priority. We continuously monitor for issues and notify you when action is needed.

Thank you for your prompt attention.

Thank you

The Microsoft 365 Team

Como identificar e-mails de phishing que alegam ser alertas de segurança da Microsoft

Identificar e-mails de phishing como ” Important Alert on Your Microsoft Account ” exige atenção tanto a indicadores técnicos quanto ao comportamento das mensagens. Um dos indicadores mais importantes é como o e-mail instrui o destinatário a responder. A Microsoft não solicita verificação de conta por meio de links de e-mail embutidos que levam a páginas de entrada de credenciais. Alertas legítimos de segurança direcionam os usuários a fazer login por meio de sites oficiais ou aplicativos acessados de forma independente.

O endereço do remetente é um elemento crítico. Embora o nome de exibição possa fazer referência à segurança da Microsoft ou da conta, o endereço real do remetente geralmente se origina de um domínio não relacionado. Examinar todas as informações do remetente revela se o e-mail foi enviado de um domínio autorizado da Microsoft.

O próprio conteúdo da mensagem fornece pistas adicionais. E-mails de phishing desse tipo são propositalmente vagos. Eles afirmam que existe um problema, mas não incluem detalhes técnicos como localização de login, tipo de dispositivo ou horário de detecção. Notificações autênticas de segurança da Microsoft incluem informações contextuais que permitem aos usuários avaliar se a atividade foi legítima.

O link embutido deve ser tratado com cautela. Passar o mouse sobre o link sem clicar frequentemente revela um destino que não corresponde à estrutura oficial de domínio da Microsoft. Páginas de phishing frequentemente usam domínios não relacionados, subdomínios enganosos ou URLs complexas projetadas para parecer técnicas, e não confiáveis.

A consistência da linguagem é outro fator. Mesmo quando bem escritos, os e-mails de phishing podem conter frases ou formatação que difirem um pouco do estilo padrão de comunicação da Microsoft. Diferenças de espaçamento, capitalização ou construção de frases podem indicar que a mensagem não foi gerada pelos sistemas Microsoft.

Outro indicador é o pedido de informações sensíveis. A Microsoft não pede que os usuários enviem senhas, códigos de segurança ou informações de pagamento por meio de links de e-mail. Qualquer mensagem solicitando tais dados fora de uma sessão de login segura iniciada pelo usuário deve ser considerada fraudulenta.

O contexto também deve ser considerado. Se não houve atividade recente da conta, mudança de senha ou login de um novo dispositivo, um alerta inesperado deve levantar suspeitas. E-mails de phishing frequentemente chegam sem nenhum evento correspondente no histórico de atividades da conta.

Os usuários podem verificar o status da conta com segurança navegando manualmente até o site oficial da conta da Microsoft ou usando aplicativos confiáveis da Microsoft. Se existir um problema real de segurança, ele será visível após o login direto. Depender do acesso direto em vez de links de e-mail impede a exposição de credenciais.

Golpes de phishing que se passam por alertas de segurança da Microsoft têm sucesso ao explorar a confiança em sistemas automatizados e o medo de comprometimento de contas. Aplicar escrutínio técnico aos dados do remetente, destinos de links e solicitações de informações permite que os usuários identifiquem mensagens fraudulentas e evitem acessos não autorizados à conta.