O golpe de phishing Password Expiry Reminder é um ataque baseado em e-mail projetado para roubar credenciais de contas de e-mail, alegando falsamente que uma senha está prestes a expirar. O e-mail se apresenta como uma notificação oficial de um provedor de conta ou sistema interno e alerta que o acesso contínuo depende da atualização imediata da senha. A mensagem é criada para parecer rotineira enquanto cria urgência.

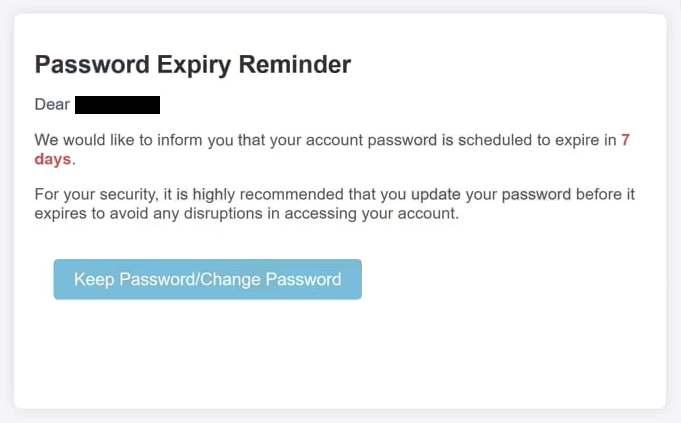

O e-mail afirma que a senha do destinatário chegou ou está se aproximando de sua data de expiração. Isso implica que a falha em agir resultará em interrupção da conta ou acesso restrito. A redação sugere que a situação é sensível ao tempo, incentivando os destinatários a responderem sem verificar o e-mail.

Um botão “Manter Senha/Alterar Senha” está incluído no e-mail, direcionando o destinatário a atualizar a senha. Clicar neste link não abre uma página legítima de gerenciamento de senhas. Em vez disso, ele redireciona para um site de phishing projetado para imitar uma interface real de redefinição de senha. A página utiliza elementos de design familiares, como logotipos, layouts de formulários e esquemas de cores associados a serviços comuns de conta.

Na página de phishing, o destinatário é solicitado a inserir sua senha atual de e-mail e uma nova senha. Algumas versões do golpe solicitam detalhes adicionais, como endereços de e-mail de recuperação ou números de telefone. Todos os dados inseridos são coletados pelos atacantes. A página pode então exibir uma mensagem de confirmação informando que a senha foi atualizada ou redirecionar o usuário para outra página para reduzir suspeitas.

Uma vez que os atacantes obtêm credenciais válidas, podem acessar diretamente a conta comprometida. Esse acesso permite que eles leiam mensagens privadas, alterem configurações de conta ou redefinam senhas de serviços vinculados. Como muitos usuários reutilizam senhas em várias plataformas, uma única interação de phishing pode expor múltiplas contas.

O golpe ” Password Expiry Reminder ” não envolve anexos, downloads ou malware. Seu sucesso depende inteiramente de engano e familiaridade. Atualizações de senha são um processo comum e legítimo, o que faz a mensagem parecer confiável. Os atacantes exploram essa expectativa para convencer os destinatários de que o e-mail representa um aviso de manutenção rotineiro.

O e-mail é distribuído amplamente e não depende de saber se o destinatário realmente utiliza o serviço referenciado. A mensagem é intencionalmente genérica, permitindo que os destinatários assumam que ela se aplica a uma conta que mantêm. Essa abordagem aumenta a probabilidade de engajamento.

Como reconhecer e-mails de phishing que fazem referência à expiração da senha

Reconhecer e-mails de phishing como o golpe ” Password Expiry Reminder ” exige atenção a como a mensagem pede ação. Um dos indicadores mais claros é a urgência. O e-mail insiste que a senha deve ser atualizada imediatamente para evitar perda de acesso. Provedores de serviços legítimos notificam os usuários sobre os requisitos de senha por meio de painéis de conta e não dependem de e-mails não solicitados com prazos.

O link incorporado é outro indicador crítico. Passar o mouse sobre o link frequentemente revela um destino que não corresponde ao domínio oficial do serviço mencionado no e-mail. Mesmo quando o texto visível parece legítimo, a URL real pode levar a um domínio não relacionado ou enganoso.

O endereço do remetente também deve ser examinado cuidadosamente. Embora o nome de exibição possa parecer oficial, o endereço de e-mail subjacente frequentemente se origina de um domínio não relacionado ao provedor reivindicado. Verificar todas as informações do remetente pode revelar discrepâncias que indicam usucapiação.

E-mails de phishing que fazem referência ao vencimento da senha frequentemente carecem de detalhes personalizados. A mensagem pode não incluir o nome do destinatário, identificador de conta ou informações específicas do serviço. Notificações autênticas de senha geralmente fazem referência a dados identificáveis da conta ou direcionam os usuários para fazer login por canais estabelecidos.

O conteúdo do e-mail é outra pista. Mensagens de phishing tendem a permanecer vagas sobre o motivo do vencimento da senha e não explicam como a política se aplica. Notificações legítimas fornecem instruções claras e direcionam os usuários para acessarem as configurações da conta de forma independente.

Pedidos para inserir senhas por links de e-mail são um sinal de alerta definitivo. Os provedores de serviço não pedem que os usuários enviem senhas ou dados de segurança por meio de links recebidos por e-mails não solicitados. As atualizações de senha são feitas após o login por sites oficiais ou aplicativos acessados diretamente.

Também podem estar presentes inconsistências de formatação e idioma. Mesmo e-mails de phishing bem elaborados podem conter frases incomuns, marcação inconsistente ou diferenças de layout que não correspondem às comunicações oficiais.

Os destinatários também devem considerar o contexto. Se não houve login recente, nenhuma notificação de política de senha ou nenhuma interação com a conta sugerindo expiração, um lembrete inesperado deve ser tratado com cautela.

A resposta mais segura é evitar clicar em qualquer link no e-mail. Os usuários devem navegar manualmente até o site oficial do provedor de serviço e verificar diretamente as configurações da conta. Se nenhuma ação de senha for necessária após o login, o e-mail não era legítimo.

Entender como funciona o gerenciamento legítimo de senhas ajuda os usuários a identificar tentativas de phishing que dependem mais de familiaridade do que de precisão. Ao verificar o status da conta de forma independente, os usuários podem evitar roubo de credenciais e proteger suas contas contra acessos não autorizados.