O golpe de e-mail ” Webmail System Update ” é um e-mail enganoso projetado para pressionar os destinatários a interagirem com um link de phishing sob o pretexto de uma atualização obrigatória da conta. O e-mail é apresentado como uma notificação oficial relacionada a um serviço de webmail e afirma que uma atualização do sistema requer ação imediata para evitar interrupções na conta. A mensagem apresenta a situação como sensível ao tempo e alerta que o descumprimento resultará em acesso limitado ou suspensão da conta de e-mail.

O e-mail não está associado a nenhum provedor de serviço legítimo. Ele é distribuído por golpistas que se passam por administradores de e-mail ou equipes de suporte técnico. O conteúdo é estruturado para parecer operacional, e não promocional. Ele faz referência à manutenção do sistema, melhorias de segurança ou atualizações de compatibilidade e instrui o destinatário a confirmar ou atualizar detalhes da conta. Essa abordagem tem como objetivo reduzir suspeitas e incentivar a obediência.

Os destinatários que seguem o link fornecido no e-mail são direcionados a uma página de phishing projetada para se assemelhar a uma tela legítima de login de webmail. A página solicita credenciais de e-mail, incluindo o endereço de e-mail e a senha. Qualquer informação inserida nesses campos é transmitida diretamente aos golpistas. A página não realiza nenhuma função de atualização ou verificação. Seu único propósito é coletar credenciais de login.

Contas de e-mail comprometidas apresentam um risco significativo. O acesso a uma caixa de entrada de e-mail permite que golpistas redefinam senhas de outras contas, interceptem comunicações privadas e distribuam e-mails adicionais de golpe a partir de um endereço confiável. Contas de e-mail empresariais são particularmente valiosas porque podem ser usadas para se passar por funcionários, solicitar pagamentos ou acessar sistemas internos. Contas de e-mail pessoais também podem conter informações sensíveis, como demonstrações financeiras, listas de contatos e mensagens de recuperação de contas.

O golpe de e-mail Webmail System Update “” depende da personificação, e não da exploração técnica. O e-mail não indica infecção por malware nem afirma que o dispositivo está comprometido. Em vez disso, foca na linguagem administrativa e na manutenção rotineira para parecer crível. Essa abordagem reduz alarmes e ainda cria urgência, facilitando a enganação dos destinatários que regularmente recebem notificações legítimas de serviço.

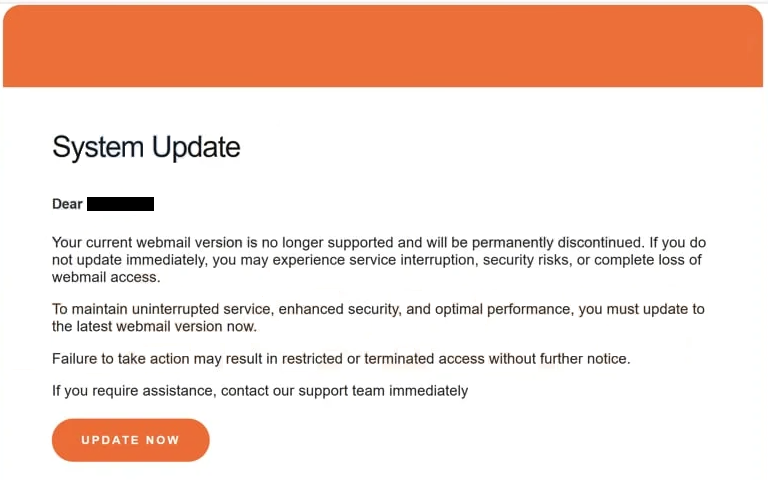

O e-mail completo de phishing Webmail System Update está abaixo:

Subject: URGENT: Immediate Webmail Update Required to Prevent Access Loss.

System Update

Dear -,

Your current webmail version is no longer supported and will be permanently discontinued. If you do not update immediately, you may experience service interruption, security risks, or complete loss of webmail access.

To maintain uninterrupted service, enhanced security, and optimal performance, you must update to the latest webmail version now.

Failure to take action may result in restricted or terminated access without further notice.

If you require assistance, contact our support team immediately

UpDaTe NoWCritical: This update ensures compliance with the latest security standards.

©2026 CPanel Inc

Our Services | Unsubscribe | Contact us

Como golpes por e-mail desse tipo são entregues

Golpes por e-mail como o ” Webmail System Update golpe de e-mail” são distribuídos por meio de campanhas de spam em larga escala. Golpistas obtêm endereços de e-mail por meio de vazamentos de dados, diretórios públicos, listas de marketing e geração automatizada de endereços. As mensagens são enviadas em massa, frequentemente usando servidores comprometidos ou infraestrutura de e-mail mal utilizada para burlar sistemas básicos de filtragem.

Os e-mails são elaborados para evitar sinais óbvios de fraude. As linhas de assunto são curtas e de tom administrativo, frequentemente fazendo referência a atualizações, notificações ou ações necessárias. O corpo da mensagem normalmente evita formatação excessiva ou branding para se assemelhar a e-mails internos do sistema em vez de comunicações de marketing. Essa apresentação minimalista ajuda o golpe a se misturar com mensagens operacionais legítimas.

Endereços do remetente são frequentemente falsificados para se assemelhar a domínios reais. Embora os cabeçalhos do e-mail subjacente possam revelar inconsistências, o nome visível do remetente é projetado para parecer oficial. Em alguns casos, o domínio exibido se assemelha muito ao de um provedor legítimo, baseando-se em sutis diferenças ortográficas que são fáceis de ignorar. Essa técnica aumenta a probabilidade de que o e-mail seja confiável à primeira vista.

Links embutidos no e-mail geralmente usam texto âncora genérico como “atualize agora” ou “verifique conta”. O endereço de destino pode parecer encurtado ou mascarado atrás de um texto que sugere um site legítimo de webmail. Uma vez clicado, o link leva a uma página de phishing hospedada em um site comprometido ou a um domínio registrado especificamente para atividades fraudulentas. Essas páginas geralmente são removidas rapidamente e substituídas por novas para evitar a detecção.

O sucesso desse golpe depende de explorar comportamentos rotineiros. Usuários de e-mail estão acostumados a receber avisos de serviço e realizar confirmações ocasionais de contas. Ao apresentar o pedido como parte da manutenção padrão do sistema, o golpe evita levantar suspeitas imediatas. A ameaça de restrição de contas ou interrupção do serviço aumenta a pressão, aumentando a chance de ações impulsivas.

Ao contrário das ameaças baseadas em malware, esse golpe não exige a instalação de software ou a interação com anexos. Depende inteiramente do roubo de credenciais por meio de entrada direta do usuário. Isso o torna eficaz em dispositivos e sistemas operacionais, pois não depende de vulnerabilidades específicas. Qualquer dispositivo capaz de abrir o e-mail e carregar a página de phishing pode ser afetado.