O e-mail ” Email Verification Campaign ” faz parte de uma campanha de phishing que tem como alvo as credenciais de login dos usuários. O e-mail afirma que as contas de e-mail dos usuários precisam de verificação para permanecerem ativas. A mensagem é apresentada como um pedido administrativo de rotina e parece vir do provedor do serviço de e-mail. O objetivo é direcionar os destinatários para um site de phishing onde atacantes coletam credenciais de login. A estrutura do e-mail é simples, o que aumenta sua capacidade de se misturar ao tráfego comum da caixa de entrada e evitar suspeitas de usuários menos cautelosos. Essas qualidades tornam a campanha eficaz e adaptável em diferentes regiões e grupos de usuários.

O e-mail contém uma breve introdução, uma breve explicação de que a verificação é necessária e um único botão de ação. O design utiliza um layout simples que se assemelha a notificações de serviço padrão. Não há referências a detalhes específicos da conta, e o conteúdo depende de uma linguagem genérica que poderia se aplicar a qualquer usuário. A falta de identificadores personalizados é um dos indicativos mais fortes de que o e-mail não se origina do provedor do serviço de e-mail. O e-mail não contém nenhuma informação de contato legítima nem links para páginas oficiais de suporte.

O botão de verificação leva a um site que copia a aparência de uma página de login genuína para uma conta de e-mail. A página contém uma caixa de login, um logo básico e texto de suporte mínimo. Esses elementos são organizados de forma que corresponde ao que muitos usuários esperam de uma tela de login rotineira. Uma vez que o destinatário insere seu endereço de e-mail e senha, as informações são registradas diretamente pelos operadores da campanha de phishing. Não há processo de autenticação além dos campos de entrada falsos. Enviar credenciais na página concede aos operadores acesso total à caixa de entrada da vítima.

Quando atacantes obtêm acesso a uma conta de e-mail, podem revisar e-mails, examinar informações pessoais contidas em comunicações passadas e acessar serviços conectados que dependem das mesmas credenciais de login. Contas de e-mail servem como hubs centrais para resetagem de senhas, solicitações de recuperação de conta e links de autenticação. Um único compromisso pode permitir que atacantes controlem múltiplos serviços não relacionados. Se a vítima reutilizar senhas entre contas, a exposição se expande ainda mais. E-mails contendo faturas, recibos, correspondências pessoais ou confirmações de contas podem fornecer informações adicionais que podem ser exploradas após o comprometimento inicial.

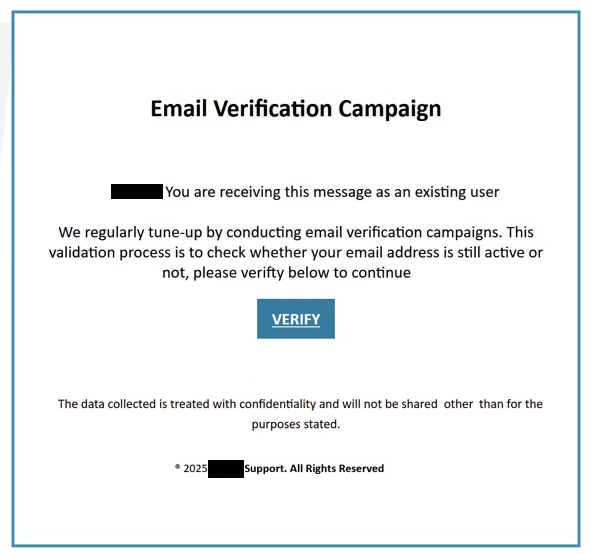

O e-mail completo ” Email Verification Campaign “

Subject: Important Update – -: Email Verification Campaign

Email Verification Campaign

-You are receiving this message as an existing user

We regularly tune-up by conducting email verification campaigns. This validation process is to check whether your email address is still active or not, please verifty below to continue

VERIFY

The data collected is treated with confidentiality and will not be shared other than for the purposes stated.

® 2025 – Support. All Rights Reserved

Como identificar e-mails de phishing projetados para roubar credenciais

O e-mail ” Email Verification Campaign ” apresenta várias características identificáveis que indicam que é fraudulento. O e-mail usa uma saudação genérica ou nenhuma saudação. Não se dirige ao destinatário pelo nome e não faz referência a nenhuma informação específica da conta. Provedores de serviços legítimos incluem elementos personalizados ao iniciar contato relacionado à conta. A ausência dessas informações é um dos sinais mais claros de que o e-mail não é autêntico.

O endereço do remetente não corresponde ao domínio do serviço que o e-mail afirma representar. O nome visível pode se assemelhar a um departamento de suporte, mas o endereço de e-mail subjacente revela um domínio que não tem relação com a plataforma. O endereço pode conter formatação irregular ou uma estrutura de domínio desconhecida. Inspecionar de perto o campo do remetente expõe essas inconsistências.

O link no e-mail também pode ser consultado sem precisar clicar. Passar o cursor sobre o botão de verificação mostra o endereço de destino. O domínio que aparece não corresponde ao site oficial de nenhum provedor de serviço reconhecido. O endereço pode incluir caracteres aleatórios ou uma extensão de domínio não relacionada. Isso confirma que o pedido de verificação não é legítimo.

O e-mail pretende criar um senso de urgência ao afirmar que a verificação é necessária para manter a conta ativa. Essa tática é comum em operações de roubo de credenciais porque os usuários podem reagir rapidamente quando acreditam que o acesso à conta está em risco. Um provedor legítimo não exige verificação imediata sem contexto adicional ou aviso prévio. Qualquer e-mail que exija ação imediata deve ser revisado cuidadosamente antes de receber uma resposta.

O layout do e-mail inclui pequenas irregularidades que aparecem em comparação com notificações autênticas de serviço. O espaçamento, a formatação e a estrutura diferem dos modelos oficiais. O e-mail não contém informações padrão de rodapé, como contatos de suporte ao cliente, avisos legais ou detalhes da conta. Essas omissões confirmam ainda mais a natureza fraudulenta da comunicação.

Usuários que interagiram com o e-mail devem mudar sua senha imediatamente e revisar sua caixa de entrada para identificar regras de encaminhamento desconhecidas. Ativar a autenticação multifator pode impedir que atacantes acessem a conta mesmo que as credenciais estejam expostas. Os usuários também devem revisar a atividade em outros serviços vinculados ao mesmo endereço de e-mail. A ação precoce reduz o risco de acesso não autorizado após a exposição à credencial.