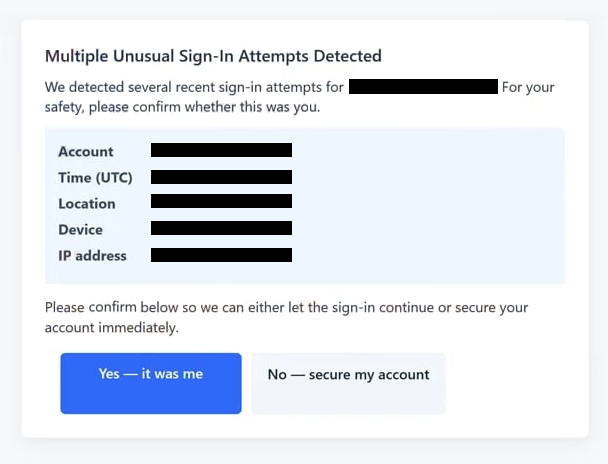

O golpe de phishing Multiple Unusual Sign-In Attempts Detected é um ataque baseado em e-mail que se passa por um alerta de segurança automatizado. A mensagem afirma que tentativas de login não autorizadas repetidas foram detectadas na conta do destinatário e que é necessária ação imediata para evitar comprometimento. O objetivo do e-mail é direcionar os destinatários para um site fraudulento onde credenciais de conta podem ser coletadas.

O e-mail se apresenta como tendo origem em um provedor de conta ou sistema de segurança. Ele afirma que várias tentativas de login foram bloqueadas ou sinalizadas devido a atividades anormais. A redação sugere que a conta está sob ameaça ativa e que a intervenção é necessária. Nenhuma informação verificável é fornecida para apoiar a alegação. Não há carimbos de data, identificadores de dispositivo ou detalhes de localização que permitam ao destinatário confirmar a atividade.

Um link ou botão de destaque está incluído no e-mail, descrito como uma etapa de revisão de segurança ou proteção da conta. Ao clicar neste link, o destinatário é redirecionado para uma página de phishing projetada para se assemelhar a um portal legítimo de login ou segurança de conta. O layout da página, o esquema de cores e a identidade visual são feitos para espelhar interfaces de serviço autênticas e reduzir suspeitas.

A página de phishing solicita que o usuário insira as credenciais de login. Isso normalmente inclui um endereço de e-mail e senha. Algumas versões da página solicitam informações adicionais de segurança, como códigos de verificação ou detalhes de recuperação. Todos os dados enviados são transmitidos aos atacantes. A página pode então exibir uma mensagem de confirmação ou redirecionar o usuário para outro site, dando a impressão de que o problema foi resolvido.

Uma vez obtidas as credenciais, os atacantes podem acessar a conta comprometida. Esse acesso permite que eles leiam comunicações privadas, redefinam senhas de serviços vinculados e enviem e-mails adicionais de phishing a partir de um endereço confiável. Contas de e-mail são frequentemente usadas como pontos de recuperação para outros serviços, o que permite que uma única violação se transforme em uma tomada mais ampla de contas.

Esse golpe de phishing não depende de anexos de arquivos, downloads maliciosos ou código de exploit. Sua eficácia depende inteiramente da engenharia social. Os atacantes exploram a expectativa de que alertas de segurança são legítimos e que uma ação urgente é necessária. O e-mail não reflete nenhum monitoramento ou análise real da atividade da conta do destinatário.

O golpe tem como alvo um público amplo porque a maioria dos usuários mantém múltiplas contas online. O e-mail evita referenciar em detalhes uma plataforma específica, permitindo que os destinatários assumam que se trata de um serviço que utilizam. Essa ambiguidade aumenta a probabilidade de engajamento.

Embora serviços legítimos enviem notificações de segurança, eles não solicitam confirmação de credencial por meio de links de e-mail. Alertas de segurança reais direcionam os usuários a entrarem por sites oficiais ou aplicativos acessados de forma independente. O e-mail de phishing imita a aparência de um aviso de segurança ao remover essas salvaguardas.

Como identificar e-mails de phishing

Identificar e-mails de phishing, como ” Multiple Unusual Sign-In Attempts Detected “, requer avaliar tanto o conteúdo quanto a ação solicitada. Um dos principais indicadores é a ênfase na urgência. A mensagem implica que a conta continua vulnerável e que uma resposta imediata é necessária. Provedores legítimos notificam os usuários sobre eventos de segurança, mas não pressionam por e-mails não solicitados.

Outro indicador importante é a instrução de usar um link embutido para proteger a conta. Serviços confiáveis não pedem aos usuários que confirmem credenciais por meio de links contidos em mensagens de e-mail. As ações de segurança são realizadas após o login por meio de sites oficiais ou aplicativos acessados diretamente pelo usuário.

O endereço do remetente deve ser examinado cuidadosamente. Embora o nome de exibição possa parecer referir-se à segurança ou suporte, o endereço de e-mail subjacente geralmente se origina de um domínio não relacionado ou não autorizado. A inspeção completa das informações do remetente pode revelar discrepâncias que indicam usucapiação.

E-mails de phishing desse tipo são propositalmente vagos. A mensagem afirma que múltiplas tentativas de login foram detectadas, mas não fornece detalhes de apoio. Alertas legítimos de segurança geralmente incluem informações como localizações aproximadas, tipos de dispositivos ou carimbos de data. A ausência desses dados impede a verificação e é uma tática deliberada.

O destino do link embutido é outro fator crítico. Passar o mouse sobre o link pode revelar um domínio que não corresponde ao serviço que está sendo usurpado. Páginas de phishing frequentemente usam domínios não relacionados, estruturas complexas de URL ou convenções de nomeação destinadas a parecer técnicas, sem serem legítimas.

Também podem existir inconsistências de linguagem e formatação. O e-mail pode usar uma formulação que difere ligeiramente das comunicações oficiais, incluindo capitalização, espaçamento ou estrutura de frases incomum. Mesmo desvios menores podem indicar que a mensagem não foi gerada por um sistema legítimo.

Outro sinal de alerta é a falta de métodos alternativos de verificação. Notificações de segurança autênticas incentivam os usuários a revisarem a atividade da conta por meio de painéis oficiais ou aplicativos. Uma mensagem que restringe a resolução a um único link de e-mail está tentando controlar o caminho de interação.

O contexto também é importante. Se não houve nenhuma tentativa recente de login, mudança de senha ou atividade do dispositivo, um alerta inesperado sobre tentativas repetidas de login deve ser tratado com cautela. E-mails de phishing frequentemente chegam sem nenhum evento prévio que os justifique.

A resposta mais segura é evitar interagir completamente com o e-mail. Os usuários devem acessar sua conta digitando manualmente o endereço oficial do site no navegador ou usando um aplicativo confiável. Se nenhum alerta aparecer após o login, o e-mail pode ser descartado com segurança.

Golpes de phishing que fazem referência a atividades incomuns de login têm sucesso ao explorar a confiança em sistemas de segurança automatizados. Examinar cuidadosamente o conteúdo das mensagens e verificar o status da conta são as formas mais eficazes de evitar o comprometimento de credenciais.