Что можно сказать об этой угрозе

Вымогателей известный как .BOOT ransomware классифицируется как весьма разрушительной угрозы, из-за количества вреда он может сделать для вашего компьютера. Хотя вымогателей широко говорили о, вы, возможно, пропустили его, таким образом, вы не можете знать, вред, который он может сделать. Программное обеспечение для шифрования данных использует надежные алгоритмы шифрования для шифрования данных, и как только это будет сделано, выполняя процесс, данные будут заблокированы, и вы не сможете открыть их.

Вымогателей классифицируется как очень вредная инфекция, поскольку расшифровка данных не всегда вероятно. Мошенники предложат вам инструмент расшифровки, но предоставление запросов не может быть лучшим вариантом. Прежде всего, вы можете тратить свои деньги, потому что оплата не всегда означает расшифровку файлов. Что мешает мошенникам просто взять ваши деньги, не давая вам расшифровку утилиты. Кроме того, ваши деньги пойдут на будущее шифрование данных вредоносных программ и вредоносных программ. Вы действительно хотите поддержать вид преступной деятельности. Чем больше люди платят, тем выгоднее он получает, тем больше мошенников, которые заманили легкие деньги. Инвестирование этих денег в надежное резервное копирование было бы лучше, потому что если вы когда-нибудь положить в такой ситуации снова, вы можете просто разблокировать .BOOT ransomware файлы из резервного копирования и не беспокоиться о потере их. После удаления вируса или связанных с ним инфекций можно восстановить данные из резервного .BOOT ransomware копирования. Вы также можете не знать методы кодирования файлов, и мы объясним наиболее частые методы ниже.

Как распространяется вымогателей

Вы можете часто сталкиваться вымогателей, добавленных в электронную почту в качестве вложения или на сомнительных веб-страниц скачать. Видя, как эти методы по-прежнему довольно популярны, это означает, что люди несколько небрежности при использовании электронной почты и загрузки файлов. Тем не менее, некоторые файлы кодирования вредоносных программ может использовать гораздо более сложные способы, которые требуют больше усилий. Кибер-мошенники добавить вредоносный файл по электронной почте, написать какой-то текст, и ложно заявить, чтобы быть от надежной компании / организации. Люди более склонны к открытию писем упоминания денег, таким образом, такого рода темы могут часто встречаются. И если кто-то, как Amazon было по электронной почте человеку, что сомнительная деятельность была отмечена в их счету или покупки, владелец учетной записи будет гораздо больше шансов открыть вложение. Из-за этого, вы должны быть осторожны с открытием электронной почты, и обратите внимание на признаки того, что они могут быть вредоносными. Прежде всего, если вы не знаете отправителя, проверьте его личность, прежде чем открыть файл прилагается. И если вы знаете их, проверьте адрес электронной почты, чтобы убедиться, что это на самом деле их. Кроме того, будьте на взгляде на грамматические ошибки, которые могут быть довольно вопиющим. Принять к сведению, как отправитель обращается к вам, если это отправитель, который знает ваше имя, они всегда будут приветствовать вас по имени, а не общий клиент или член. Слабые места на вашем компьютере Уязвимые программы также могут быть использованы для заражения. Эти уязвимости в программах, как правило, быстро патч быстро после их обнаружения, так что вредоносные программы не могут их использовать. К сожалению, как видно из широкого распространения WannaCry вымогателей, не все люди устанавливают исправления, по той или иной причине. Очень важно, что вы часто обновляете программное обеспечение, потому что если слабое место является серьезным, вредоносное программное обеспечение может использовать его для входа. Патчи могут устанавливаться автоматически, если вы не хотите, чтобы беспокоить себя с ними каждый раз.

Как он действует

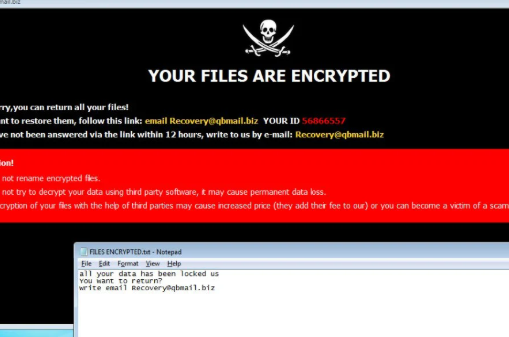

Как только файл шифрования вредоносных программ попадает в устройство, он будет искать конкретные типы файлов и как только они были обнаружены, он будет блокировать их. Даже если инфекция не была очевидна с самого начала, вы наверняка знаете, что-то не так, когда вы не можете открыть файлы. Все зашифрованные файлы будут иметь расширение файла добавил к ним, которые могли бы помочь распознать вымогателей. Если бы был использован надежный алгоритм шифрования, это могло бы сделать восстановление данных очень трудным, если не невозможным. Уведомление о выкупе будет размещено в папках с файлами или появится на рабочем столе, и оно должно объяснить, как можно восстановить файлы. Дешифратор будет предложен вам, по цене, очевидно, и кибер-преступники будут предупреждать, чтобы не осуществлять другие методы, потому что это может привести к постоянно поврежденных файлов. Четкая цена должна быть отображена в записке, но если это не так, вам придется связаться с мошенниками через предоставленный им адрес электронной почты, чтобы увидеть, сколько дешифратор стоит. Мы обсуждали это раньше, но, мы не считаем, платить выкуп является самым большим выбором. Прежде чем вы даже думать об оплате, попробуйте другие альтернативы в первую очередь. Постарайтесь вспомнить, делали ли вы когда-либо резервное копирование, ваши файлы могут храниться где-то. Вы также можете обнаружить бесплатный дешифратор. Программное обеспечение для расшифровки может быть доступно бесплатно, если вымогателей был расшифрованы. Учтите, что опция и только тогда, когда вы полностью уверены, что бесплатный инструмент расшифровки недоступен, если вы даже думаете о выполнении требований. Инвестирование часть этих денег, чтобы купить какой-то резервного копирования может сделать больше пользы. В случае, если вы сделали резервную копию до инфекции ударил, просто удалить, .BOOT ransomware а затем разблокировать .BOOT ransomware файлы. Если вы хотите избежать шифрования данных вредоносных программ в будущем, ознакомьтесь с тем, как она может попасть в ваше устройство. Убедитесь, что вы устанавливаете обновление всякий раз, когда обновление становится доступным, вы не случайно открыть вложения электронной почты, и вы доверяете только надежные источники с загрузкой.

.BOOT ransomware Удаления

анти-вредоносное по полезности будет необходимо, если вы хотите полностью избавиться от файла кодирования вредоносной программы, если она все еще остается на вашем устройстве. Если вы попытаетесь завершить .BOOT ransomware вручную, это может привести к дополнительным повреждениям, так что это не поощряется. Вместо этого, использование утилиты против вредоносного ПО не повредит вашему устройству дальше. Инструмент не только способен помочь вам заботиться об угрозе, но он также может остановить аналогичные от входа в будущем. Найти подходящий инструмент, и как только он установлен, сканировать устройство для инфекции. Утилита не в состоянии восстановить файлы, однако. После того, как программное обеспечение, кодирующее вредоносные данные, полностью ликвидировано, вы можете безопасно использовать компьютер снова, в то время как регулярно резервное копирование данных.

Offers

Скачать утилитуto scan for .BOOT ransomwareUse our recommended removal tool to scan for .BOOT ransomware. Trial version of provides detection of computer threats like .BOOT ransomware and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about SpyWarrior and Uninstall Instructions. Please review SpyWarrior EULA and Privacy Policy. SpyWarrior scanner is free. If it detects a malware, purchase its full version to remove it.

WiperSoft обзор детали WiperSoft является инструментом безопасности, который обеспечивает безопасности в реальном в ...

Скачать|больше

Это MacKeeper вирус?MacKeeper это не вирус, и это не афера. Хотя существуют различные мнения о программе в Интернете, мн ...

Скачать|больше

Хотя создатели антивирусной программы MalwareBytes еще не долго занимаются этим бизнесом, они восполняют этот нед� ...

Скачать|больше

Quick Menu

шаг 1. Удалите .BOOT ransomware, используя безопасный режим с поддержкой сети.

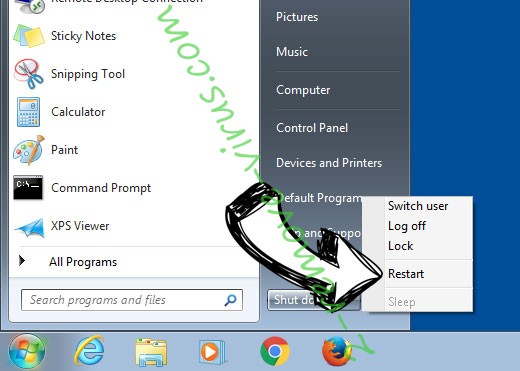

Удалить .BOOT ransomware из Windows 7/Windows Vista/Windows XP

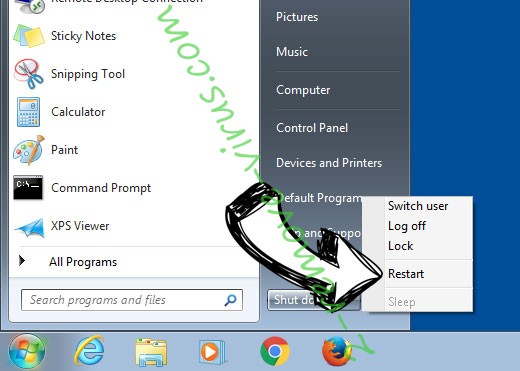

- Нажмите кнопку Пуск и выберите пункт Завершение работы.

- Выберите Перезагрузка и нажмите кнопку ОК.

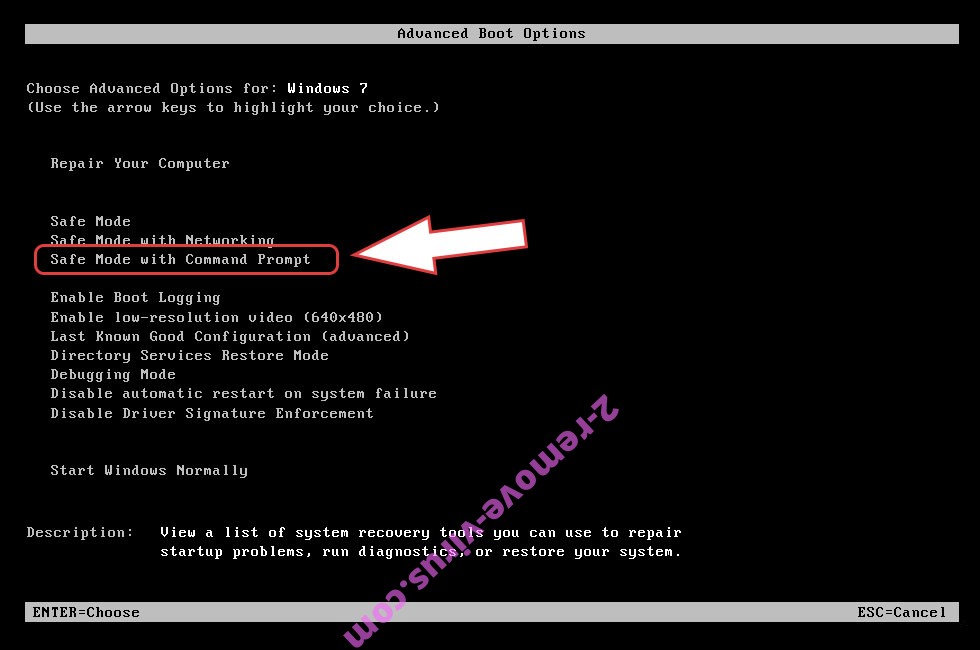

- Начните, нажав F8, когда ваш компьютер начинает загрузку.

- В разделе Дополнительные варианты загрузки выберите безопасный режим с поддержкой сети.

- Откройте браузер и скачать anti-malware утилита.

- Используйте утилиту для удаления .BOOT ransomware

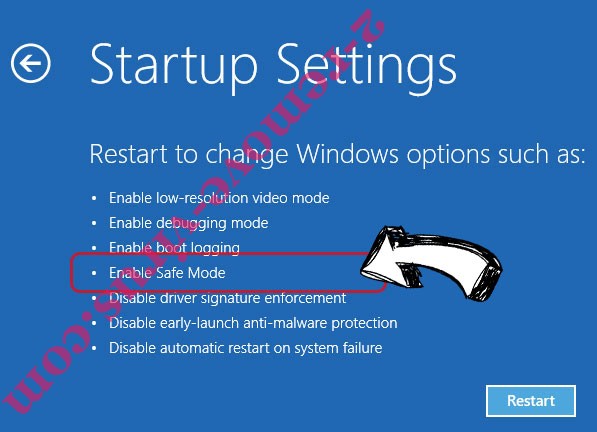

Удалить .BOOT ransomware из Windows 8/Windows 10

- На экране входа в систему Windows нажмите кнопку питания.

- Нажмите и удерживайте клавишу Shift и выберите Перезапустить.

- Перейти к Troubleshoot → Advanced options → Start Settings.

- Выберите Включить безопасный режим или безопасный режим с поддержкой сети в разделе Параметры запуска.

- Нажмите кнопку Перезагрузка.

- Откройте веб-браузер и загрузите средство для удаления вредоносных программ.

- Используйте программное обеспечение для удаления .BOOT ransomware

шаг 2. Восстановление файлов с помощью восстановления системы

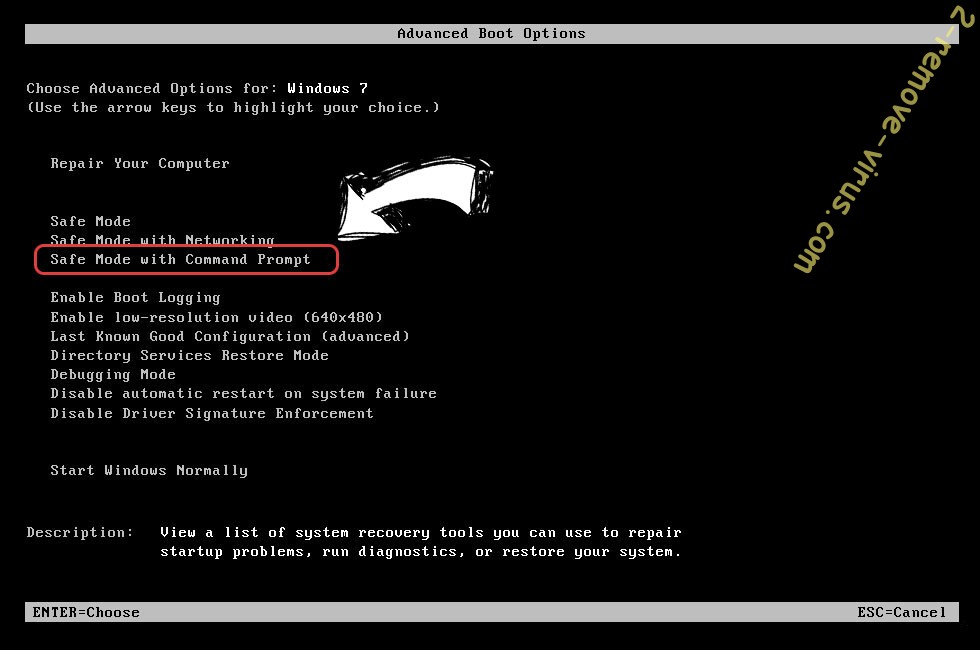

Удалить .BOOT ransomware из Windows 7/Windows Vista/Windows XP

- Нажмите кнопку Пуск и выберите Завершение работы.

- Выберите Перезагрузка и OK

- Когда ваш компьютер начинает загрузку, нажмите клавишу F8 несколько раз, чтобы открыть дополнительные параметры загрузки

- Выберите команду из списка.

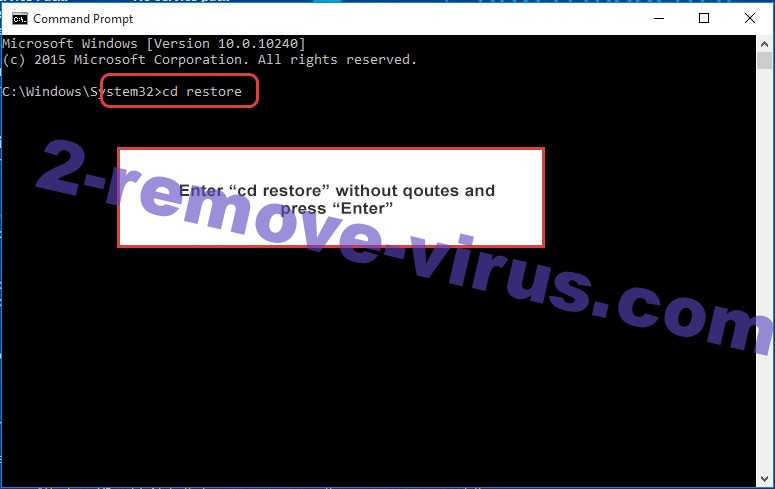

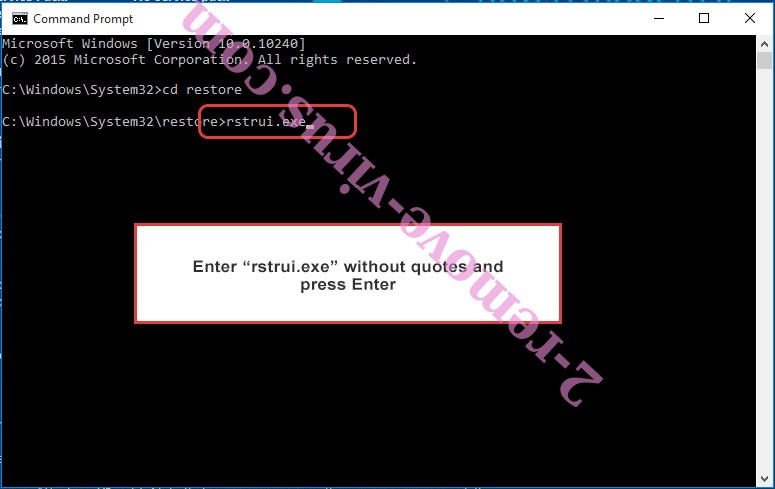

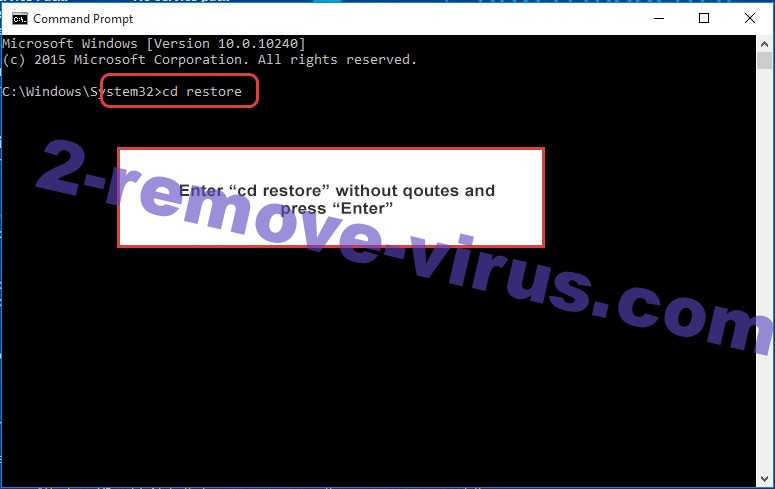

- Введите cd restore и нажмите Enter.

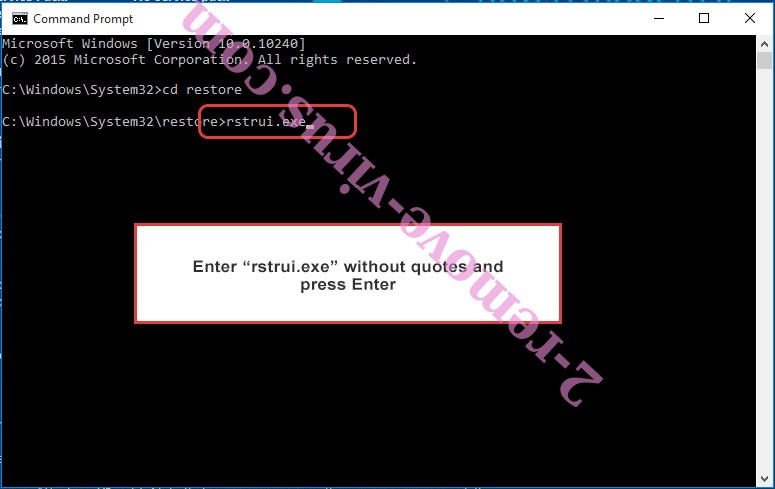

- Введите rstrui.exe и нажмите клавишу Enter.

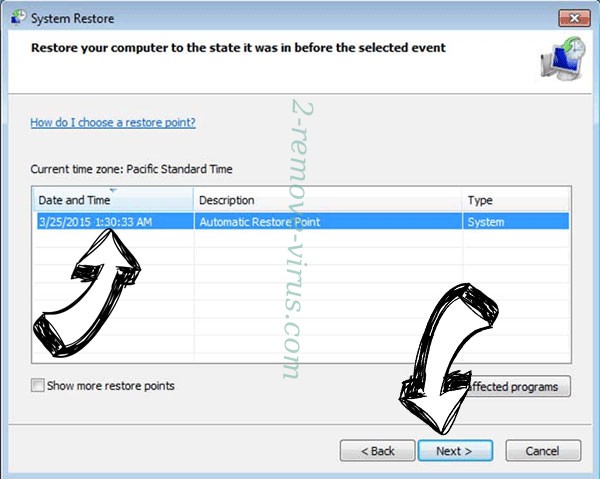

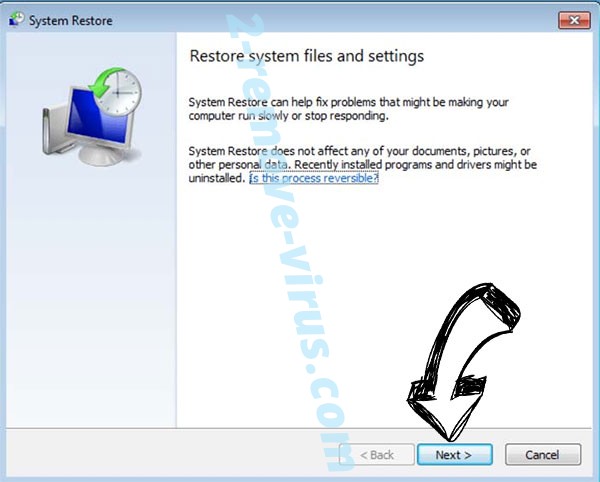

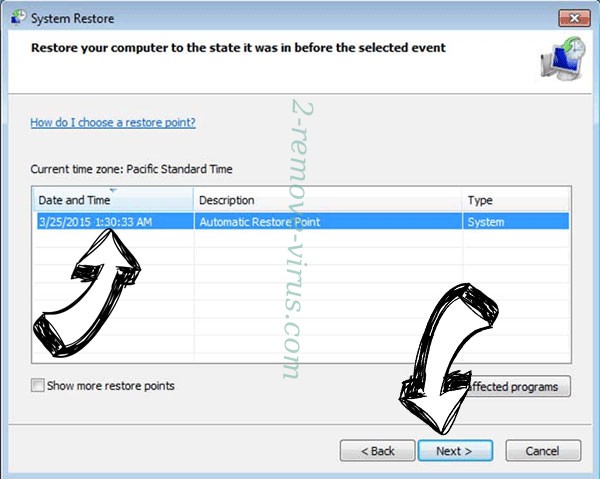

- В новом окне нажмите Далее и выберите точку восстановления до инфекции.

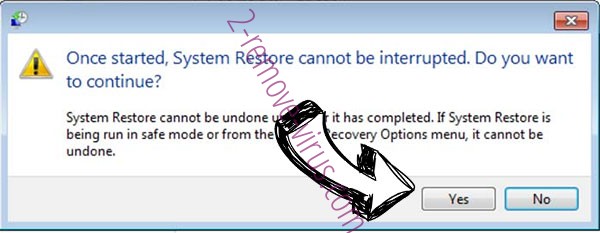

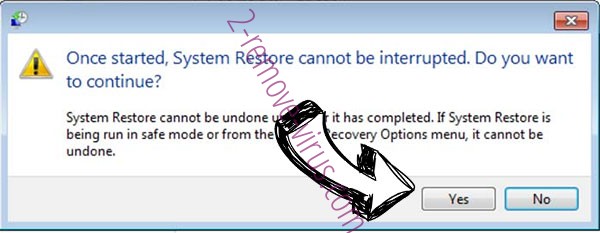

- Снова нажмите кнопку Далее и нажмите кнопку Да, чтобы начать восстановление системы.

Удалить .BOOT ransomware из Windows 8/Windows 10

- Нажмите кнопку питания на экран входа Windows.

- Нажмите и удерживайте клавишу Shift и нажмите кнопку Перезапустить.

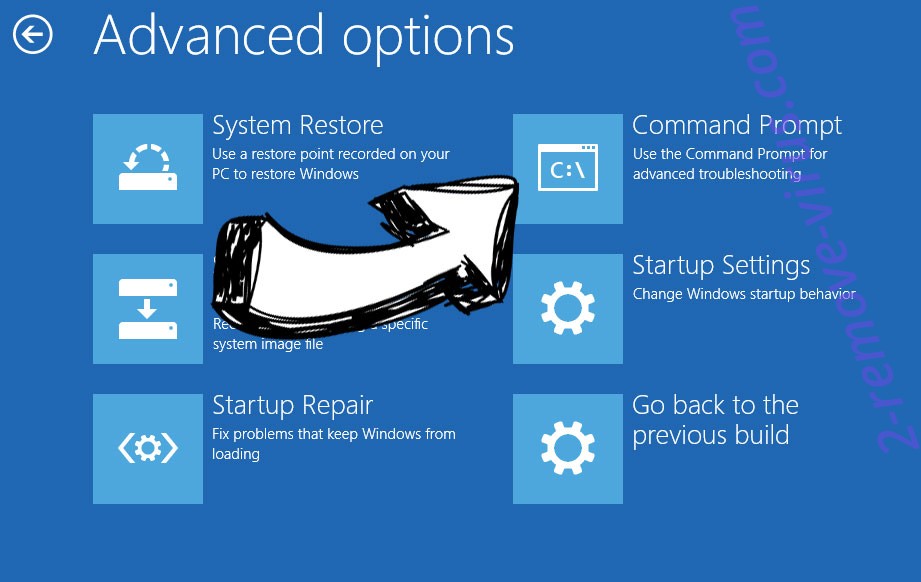

- Выберите Устранение неисправностей и перейдите дополнительные параметры.

- Выберите Командная строка и выберите команду Перезапустить.

- В командной строке введите cd restore и нажмите Enter.

- Введите rstrui.exe и нажмите Enter еще раз.

- Нажмите кнопку Далее в окне Восстановление системы.

- Выберите точку восстановления до инфекции.

- Нажмите кнопку Далее, а затем нажмите кнопку Да, чтобы восстановить систему.