Что можно сказать об этой инфекции

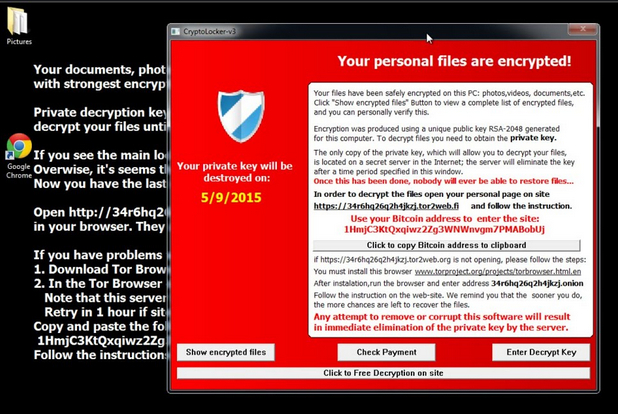

Вымогателей известный как классифицируется CryptoLocker-v3 ransomware как тяжелая инфекция, из-за возможного ущерба, который это может привести. Возможно, вы не обязательно слышали или сталкивались с ним раньше, и узнать, что он делает, может быть особенно удивительно. Сильные алгоритмы шифрования могут быть использованы для шифрования файлов, предотвращая открытие файлов. Поскольку жертвы вымогателей сталкиваются с постоянной потерей данных, такого рода угрозы очень опасно иметь. Вам также предложат купить дешифратор за определенную сумму денег, но это не предложенный вариант по нескольким причинам.

Предоставление в требования не приводит автоматически к расшифровке файлов, так что ожидать, что вы можете просто тратить свои деньги ни на что. Почему люди, ответственные за шифрование файлов, помогут вам восстановить их, когда ничто не мешает им просто взять ваши деньги. Кроме того, деньги, которые вы предоставляете пойдет на финансирование более будущих вымогателей и вредоносных программ. Кодирование вредоносных программ уже стоит миллионы для бизнеса, вы действительно хотите, чтобы поддержать это. Люди также становятся все более привлекает к бизнесу, потому что количество людей, которые дают в запросы сделать вымогателей высокодоходным бизнесом. Инвестирование денег, которые запрашиваются от вас в резервную копию может быть лучшим вариантом, потому что потеря данных не будет возможность снова. Если резервное копирование было сделано до того, как вредоносное программное обеспечение для кодирования данных заразило вашу систему, вы можете CryptoLocker-v3 ransomware просто прекратить вирус и приступить к восстановлению файла. И если вы смущены о том, как вымогателей удалось загрязнить ваш компьютер, его методы распространения будут обсуждаться далее в статье в ниже пункте.

Методы распространения вымогателей

Как правило, вымогателей распространяется через спам-сообщений, использовать комплекты и вредоносные загрузки. Видя, как эти методы по-прежнему используются, это означает, что люди довольно небрежно при использовании электронной почты и загрузки файлов. Это не означает, что дистрибьюторы не используют более сложные методы на всех, однако. Хакеры не нужно делать много, просто написать простое письмо, что менее осторожные пользователи могут упасть на, приложите загрязненный файл на электронную почту и отправить его на сотни людей, которые могли бы поверить, отправитель кто-то заслуживающий доверия. Проблемы, связанные с деньгами являются общей темой в этих письмах, поскольку люди, как правило, занимаются этими письмами. И если кто-то, кто претендует на Amazon было по электронной почте пользователю о сомнительной деятельности в их учетной записи или покупки, владелец учетной записи может паниковать, свою очередь, поспешных в результате и в конечном итоге открытие дополнительного файла. Из-за этого, вы должны быть осторожны с открытием электронной почты, и следить за признаки того, что они могут быть вредоносными. Перед открытием прилагаемого файла загляни в отправителя электронной почты. Если отправитель оказывается кем-то, кого вы знаете, не спешите с открытием файла, сначала тщательно проверьте адрес электронной почты. Эти вредоносные письма также часто полны грамматических ошибок. Другим довольно очевидным признаком является отсутствие вашего имени в приветствии, если кто-то, чья электронная почта вы должны обязательно открыть были по электронной почте вам, они, безусловно, знаю ваше имя и использовать его вместо общего приветствия, таких как клиент или член. Кроме того, файл кодирования вредоносных программ использовать слабые места в компьютерах, чтобы заразить. Уязвимости в программном обеспечении, как правило, обнаруживаются и производители программного обеспечения выпускают обновления, так что злонамеренные стороны не могут использовать их для распространения своих вредоносных программ. Как было доказано WannaCry, однако, не все, что быстро установить эти обновления для своего программного обеспечения. Ситуации, когда вредоносное программное обеспечение использует слабые места, чтобы попасть в поэтому важно, чтобы ваши программы часто обновляются. Обновления могут устанавливаться автоматически, если вы не хотите возиться с ними каждый раз.

Что он делает

Когда вымогателей заражает вашу систему, вы скоро найдете ваши файлы закодированы. Вы не можете видеть на начальном этапе, но когда ваши файлы не могут быть, как обычно, станет очевидно, что что-то происходит. Проверьте файлы на наличие странных расширений, они должны отображать название вредоносной программы кодирования данных. Следует отметить, что восстановление файлов может быть невозможным, если вымогателей использовали сильный алгоритм шифрования. В случае, если вы все еще не уверены, что происходит, выкуп к сведению должны прояснить все. Предлагаемый дешифратор не выйдет на свободу, очевидно. Сумма выкупа должна быть четко указана в записке, но время от времени, жертвы требуют отправить им по электронной почте, чтобы установить цену, она может варьироваться от нескольких десятков долларов до нескольких сотен. Как мы уже упоминали, оплата дешифратора не является мудрой идеей, по причинам, которые мы уже обсуждали. Прежде чем вы даже рассмотреть вопрос об оплате, посмотрите на другие альтернативы в первую очередь. Может быть, вы хранили свои данные где-то, но просто забыли. В некоторых случаях пользователи могут даже найти бесплатные дешифраторы. Если специалист по вредоносным программам может расшифровать программы-вымогатели, он/она может выпустить бесплатные дешифраторы. Имейте это в виду, прежде чем платить запрошенные деньги даже пересекает ваш ум. Более мудрые инвестиции будут резервными. Если резервное копирование было создано до заражения, вы можете приступить к восстановлению файла после удаления CryptoLocker-v3 ransomware вируса. В будущем, постарайтесь, чтобы убедиться, что вы избегаете вымогателей, и вы можете сделать это, ознакомив себя его пути распространения. В основном вы должны держать ваше программное обеспечение обновляется, только скачать из защищенных / законных источников и остановить случайно открытия файлов, прикрепленных к электронной почте.

Методы удаления CryptoLocker-v3 ransomware

Было бы лучше приобрести программу по борьбе с вредоносными программами, потому что это будет необходимо, чтобы избавиться от вымогателей, если он все еще остается. Это может быть довольно трудно вручную исправить CryptoLocker-v3 ransomware вирус, потому что ошибка может привести к дополнительным повреждениям. Таким образом, чтобы предотвратить причинение большего ущерба, перейдите с автоматическим методом, ака программы удаления вредоносных программ. Программа не только способна помочь вам позаботиться об угрозе, но она также может остановить подобные из них от получения в будущем. Так что выберите инструмент, установите его, выполнить сканирование компьютера и разрешить утилиту для устранения вымогателей. К сожалению, эти программы не помогут с расшифровкой файлов. После того как вы прекратите вымогателей, убедитесь, что вы регулярно сделать резервную копию для всех данных, которые вы не хотите потерять.

Offers

Скачать утилитуto scan for CryptoLocker-v3 ransomwareUse our recommended removal tool to scan for CryptoLocker-v3 ransomware. Trial version of provides detection of computer threats like CryptoLocker-v3 ransomware and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about SpyWarrior and Uninstall Instructions. Please review SpyWarrior EULA and Privacy Policy. SpyWarrior scanner is free. If it detects a malware, purchase its full version to remove it.

WiperSoft обзор детали WiperSoft является инструментом безопасности, который обеспечивает безопасности в реальном в ...

Скачать|больше

Это MacKeeper вирус?MacKeeper это не вирус, и это не афера. Хотя существуют различные мнения о программе в Интернете, мн ...

Скачать|больше

Хотя создатели антивирусной программы MalwareBytes еще не долго занимаются этим бизнесом, они восполняют этот нед� ...

Скачать|больше

Quick Menu

шаг 1. Удалите CryptoLocker-v3 ransomware, используя безопасный режим с поддержкой сети.

Удалить CryptoLocker-v3 ransomware из Windows 7/Windows Vista/Windows XP

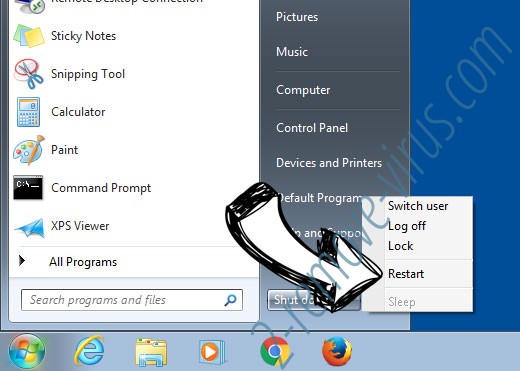

- Нажмите кнопку Пуск и выберите пункт Завершение работы.

- Выберите Перезагрузка и нажмите кнопку ОК.

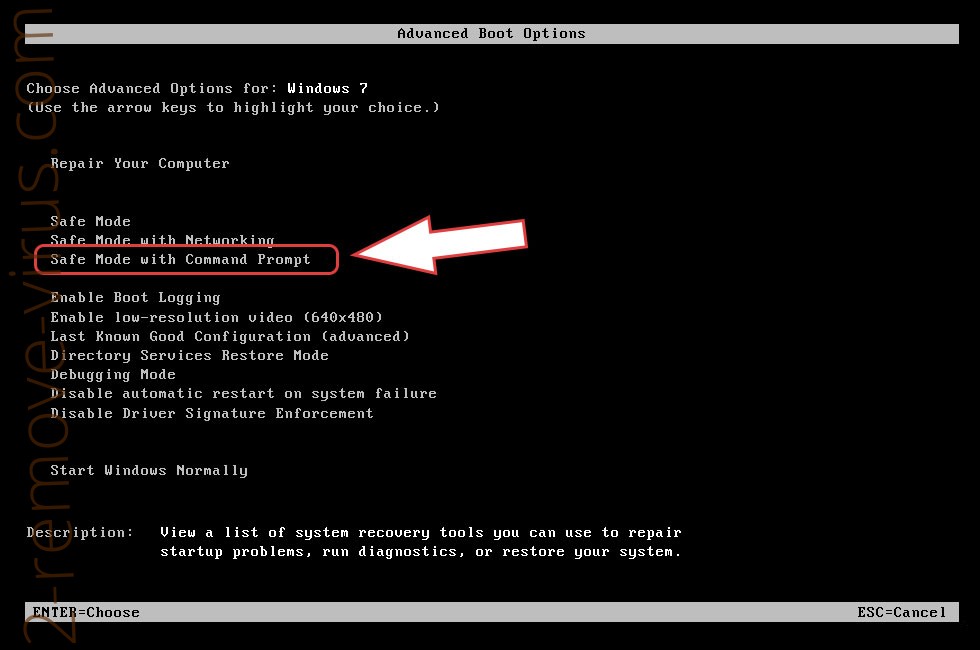

- Начните, нажав F8, когда ваш компьютер начинает загрузку.

- В разделе Дополнительные варианты загрузки выберите безопасный режим с поддержкой сети.

- Откройте браузер и скачать anti-malware утилита.

- Используйте утилиту для удаления CryptoLocker-v3 ransomware

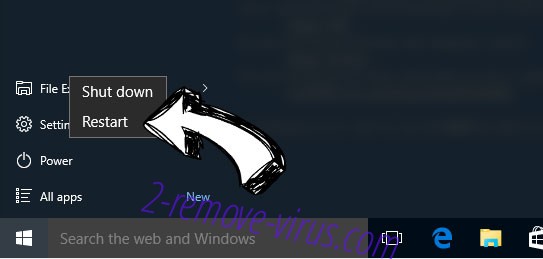

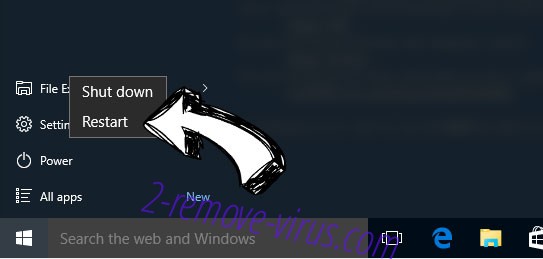

Удалить CryptoLocker-v3 ransomware из Windows 8/Windows 10

- На экране входа в систему Windows нажмите кнопку питания.

- Нажмите и удерживайте клавишу Shift и выберите Перезапустить.

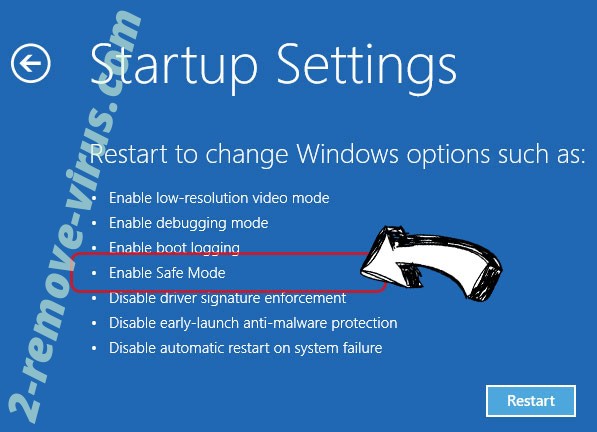

- Перейти к Troubleshoot → Advanced options → Start Settings.

- Выберите Включить безопасный режим или безопасный режим с поддержкой сети в разделе Параметры запуска.

- Нажмите кнопку Перезагрузка.

- Откройте веб-браузер и загрузите средство для удаления вредоносных программ.

- Используйте программное обеспечение для удаления CryptoLocker-v3 ransomware

шаг 2. Восстановление файлов с помощью восстановления системы

Удалить CryptoLocker-v3 ransomware из Windows 7/Windows Vista/Windows XP

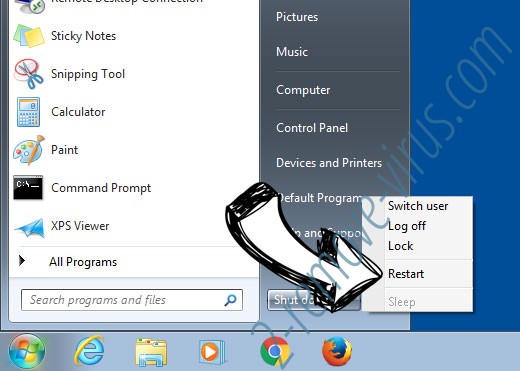

- Нажмите кнопку Пуск и выберите Завершение работы.

- Выберите Перезагрузка и OK

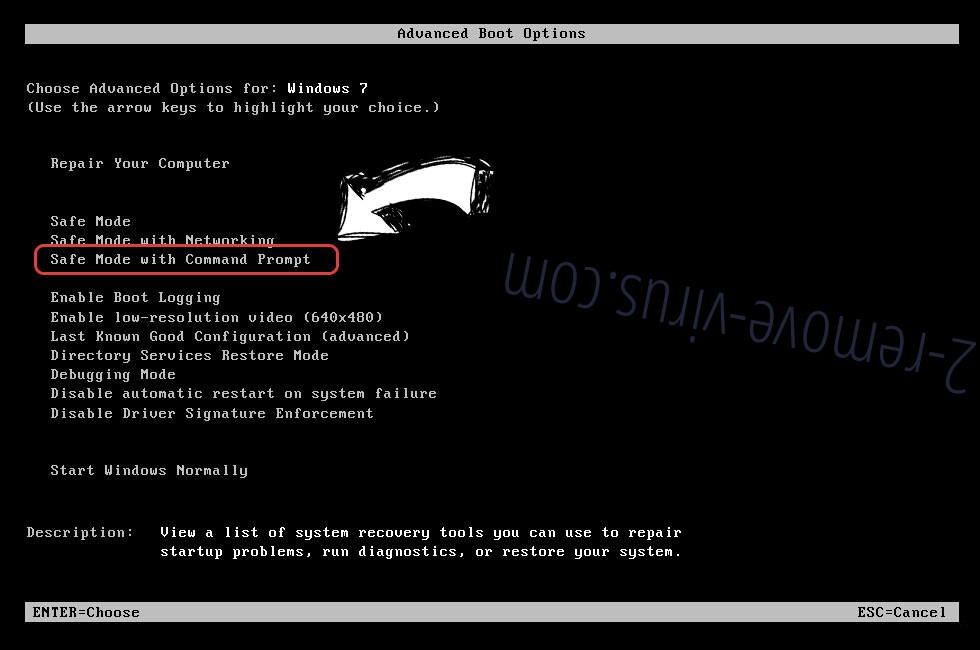

- Когда ваш компьютер начинает загрузку, нажмите клавишу F8 несколько раз, чтобы открыть дополнительные параметры загрузки

- Выберите команду из списка.

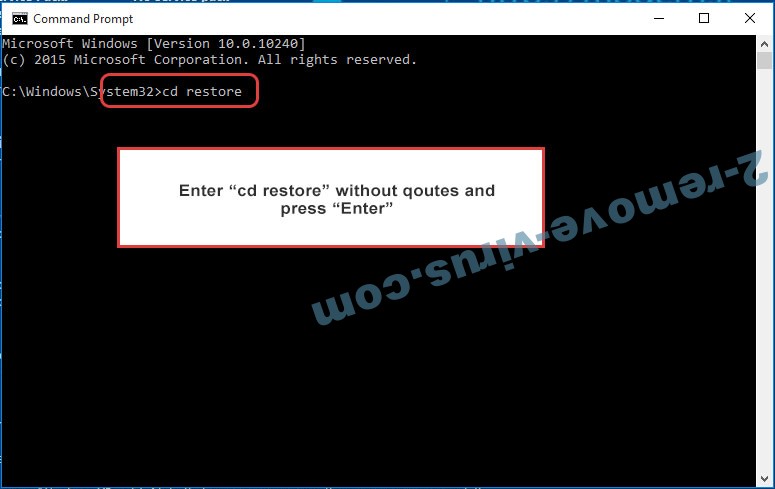

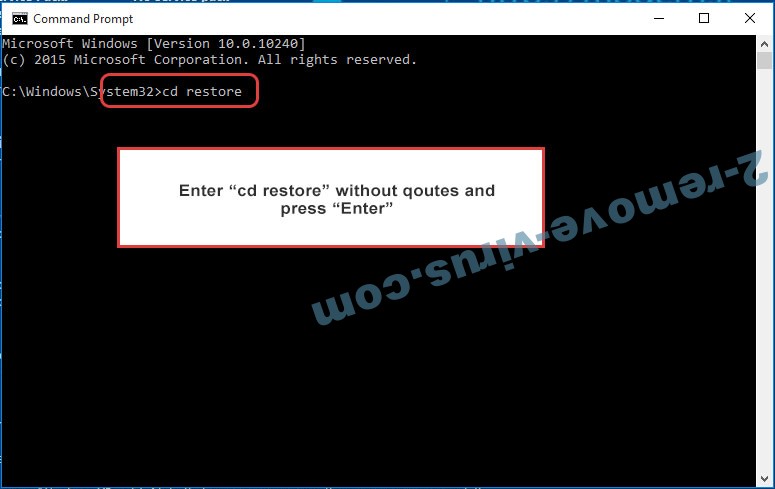

- Введите cd restore и нажмите Enter.

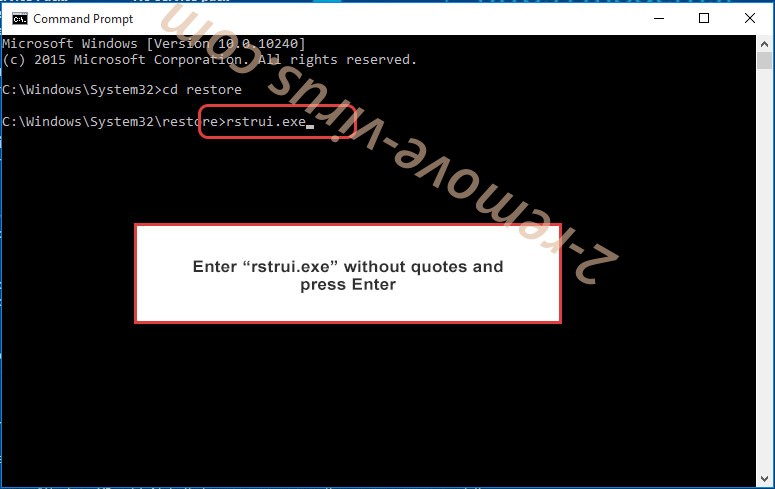

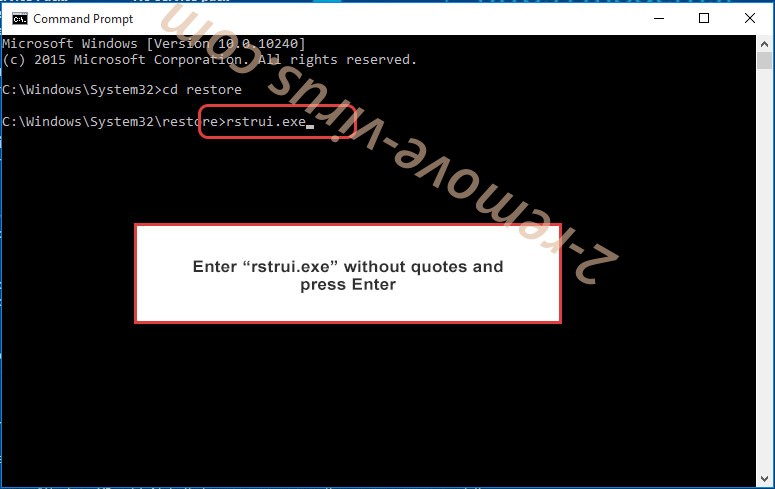

- Введите rstrui.exe и нажмите клавишу Enter.

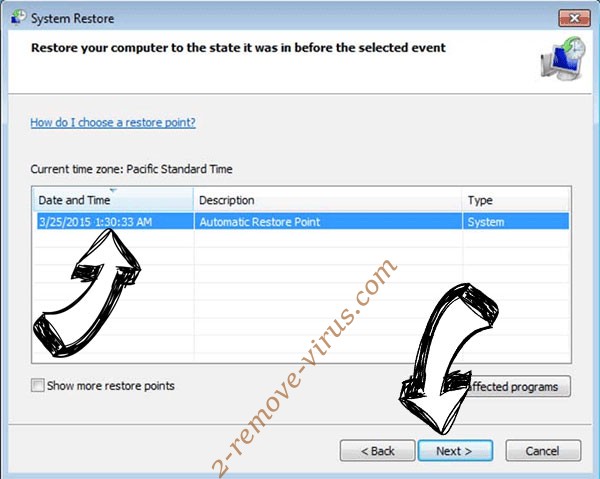

- В новом окне нажмите Далее и выберите точку восстановления до инфекции.

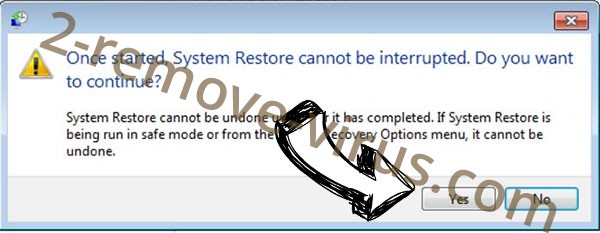

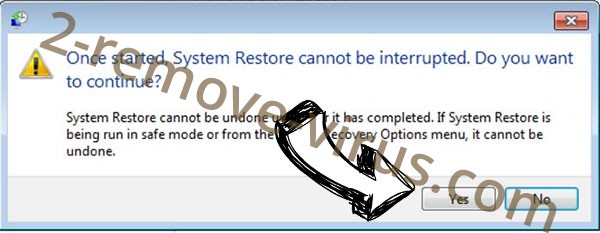

- Снова нажмите кнопку Далее и нажмите кнопку Да, чтобы начать восстановление системы.

Удалить CryptoLocker-v3 ransomware из Windows 8/Windows 10

- Нажмите кнопку питания на экран входа Windows.

- Нажмите и удерживайте клавишу Shift и нажмите кнопку Перезапустить.

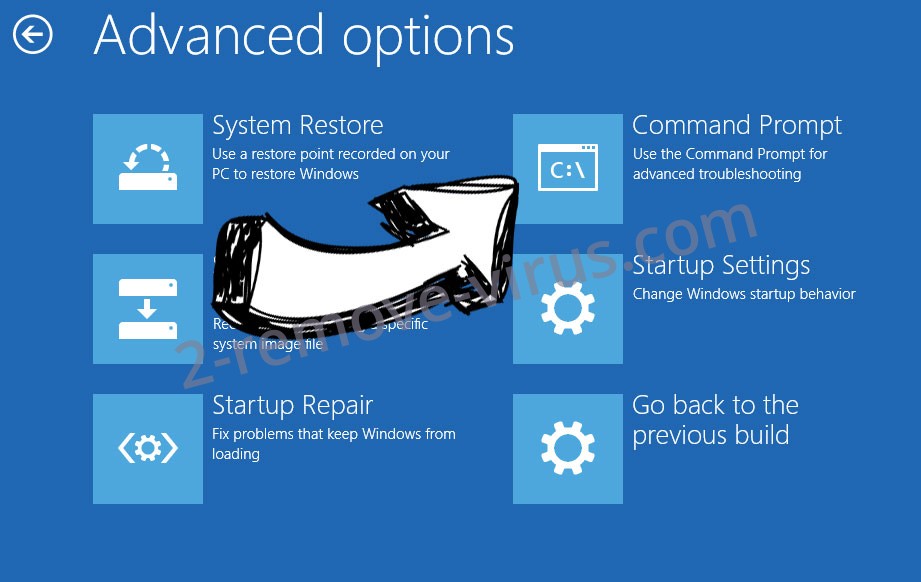

- Выберите Устранение неисправностей и перейдите дополнительные параметры.

- Выберите Командная строка и выберите команду Перезапустить.

- В командной строке введите cd restore и нажмите Enter.

- Введите rstrui.exe и нажмите Enter еще раз.

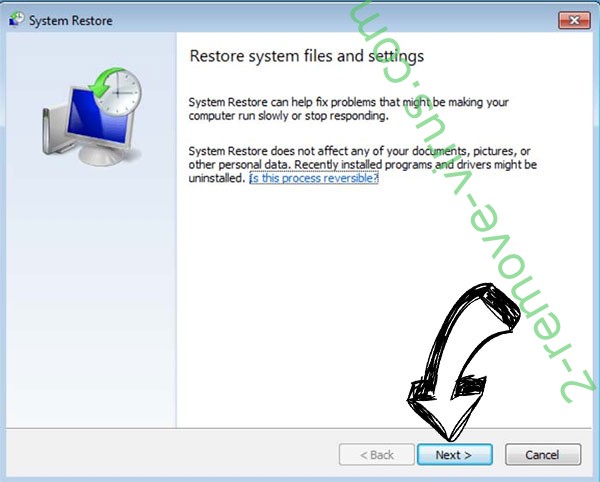

- Нажмите кнопку Далее в окне Восстановление системы.

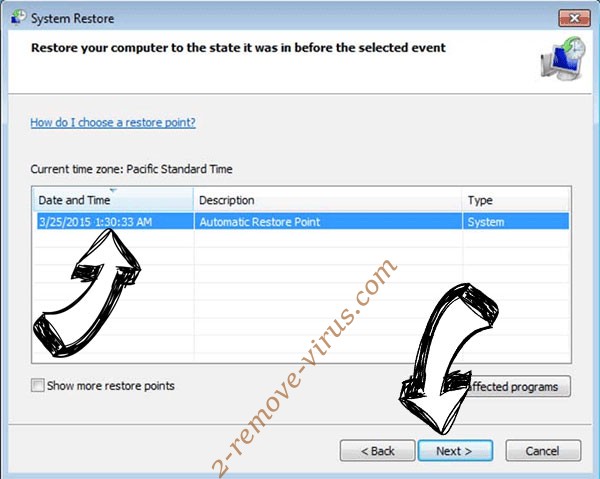

- Выберите точку восстановления до инфекции.

- Нажмите кнопку Далее, а затем нажмите кнопку Да, чтобы восстановить систему.