Dkey ransomware это вредоносное ПО для шифрования файлов, которое принадлежит к семейству программ-вымогателей Dharma. Смысл этого заражения заключается в шифровании файлов пользователей и продаже дешифратора жертвам, у которых нет резервных копий. Зашифрованные файлы могут быть распознаны по добавленному к ним расширению. Расширение включает в себя уникальные идентификаторы пользователей и контактный адрес электронной почты и заканчивается на .dkey. К сожалению, после того, как файлы были зашифрованы, они не будут открыты, если пользователи сначала не используют дешифратор на них. Но получить дешифратор будет непросто, потому что он есть только у операторов вредоносных программ.

Dkey ransomware нацелен на все личные файлы, включая фотографии, видео, изображения, документы и т. Д. Зашифрованные файлы сразу распознаются из-за расширения, которое к ним добавляется. Расширение содержит назначенные пользователям идентификаторы и контактный адрес электронной почты, а также .dkey. Например, image.jpg станет image.jpg.unique ID.[Daniel22key@aol.com].dkey.

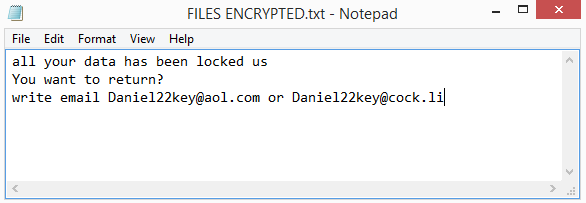

Когда файлы полностью зашифрованы, программа-вымогатель показывает всплывающую заметку о выкупе, а также отбрасывает текстовое примечание FILES ENCRYPTED.txt. Обе заметки содержат очень мало информации и требуют, чтобы жертвы отправили электронное письмо Daniel22key@aol.com с присвоенным им удостоверением личности. Операторы вредоносных программ, по-видимому, будут отправлять обратно инструкции, а также цену за дешифратор. Хотя это не упоминается в примечании, вероятно, можно с уверенностью предположить, что дешифратор будет стоить около 1000 долларов, потому что это обычная цена. Что бы это ни было, платить не рекомендуется, потому что это не гарантирует дешифратор. Пользователи должны иметь в виду, что они имеют дело с киберпреступниками, и они не работают как законный бизнес. Ничто не мешает им просто брать деньги пользователей и ничего не отправлять взамен. К сожалению, это происходило со многими жертвами в прошлом. Кроме того, стоит отметить, что деньги от выкупа пользователей пойдут на будущую преступную деятельность. И причина, по которой программы-вымогатели по-прежнему так важны, заключается в том, что жертвы продолжают платить выкуп. Пока они продолжают это делать, программы-вымогатели будут продолжать процветать.

Для пользователей, у которых нет резервной копии, возможности восстановления файлов очень ограничены. Единственный вариант — дождаться выхода бесплатного Dkey ransomware дешифратора. В настоящее время он недоступен, но не исключено, что он будет выпущен в будущем. Поэтому пользователям рекомендуется создавать резервные копии своих файлов и время от времени проверять наличие Dkey ransomware дешифратора.

Методы распространения программ-вымогателей

Большинство вредоносных программ распространяется одними и теми же методами. Эти методы включают вложения электронной почты, торренты, загрузки из небезопасных источников и т. Д. Пользователи, которые имеют плохие привычки просмотра, гораздо чаще заражают свои компьютеры вредоносным ПО. Развитие лучших привычек может иметь большое значение для предотвращения заражения вредоносными программами.

Вложения электронной почты являются очень распространенным методом распространения вредоносных программ. Злоумышленники покупают адреса электронной почты на хакерских форумах, прикрепляют вредоносные файлы к электронным письмам и отправляют их. Когда пользователи открывают вложения, они заражают свои компьютеры. Это довольно трудоемкий метод, поэтому он довольно популярен среди злоумышленников. К счастью для пользователей, такие электронные письма обычно довольно очевидны. Прежде всего, они полны грамматических/орфографических ошибок. Отправители обычно утверждают, что они из законных компаний, поэтому ошибки кажутся очень неуместными. Законные электронные письма от компаний редко будут содержать ошибки, потому что они выглядят очень непрофессионально.

Вредоносные электронные письма обычно отправляются со случайно выглядящих адресов электронной почты, что является еще одной раздачей. Пользователи всегда должны сначала проверять адрес электронной почты, прежде чем взаимодействовать с электронным письмом, в котором их просят щелкнуть ссылку или открыть вложение. Если это выглядит совершенно случайно, это, вероятно, вредоносное электронное письмо. Но даже если он выглядит законным, все равно рекомендуется исследовать его, чтобы увидеть, принадлежит ли он тому, за кого себя выдает отправитель.

Как адрес электронной почты пользователи также могут многое рассказать об этом. При отправке электронной почты клиентам законные компании обычно обращаются к пользователям по имени. Это распространенная тактика, используемая компаниями, чтобы сделать электронную почту более личной. Но поскольку киберпреступники обычно не имеют личной информации пользователей, они вынуждены использовать общие слова, такие как «Пользователь», «Участник», «Клиент» и т. Д., При обращении к пользователям.

Некоторые вредоносные электронные письма могут быть гораздо более изощренными, особенно если киберпреступники нацелены на кого-то конкретного и имеют информацию о них. Такое электронное письмо будет иметь правильную грамматику и без орфографических ошибок, обращаться к пользователям по имени и иметь биты информации, которые сделают все это гораздо более достоверным. Чтобы избежать открытия вредоносных файлов, настоятельно рекомендуется сканировать все вложения электронной почты с помощью антивирусного программного обеспечения или VirusTotal перед их открытием.

Пользователи также могут заражать свои компьютеры всеми видами вредоносных программ, загружая из небезопасных источников. Вредоносное ПО скрывается в каждом уголке Интернета, поэтому загрузки должны быть сделаны только из официальных / проверенных источников.

Наконец, вредоносное ПО часто распространяется через торренты. Злоумышленники загружают торренты с вредоносным ПО в них на плохо модерируемые торрент-сайты. Обычно это торренты для развлекательного контента, в которых есть вредоносное ПО. Более конкретно, торренты для фильмов, сериалов и видеоигр. Мало того, что торрент-контент, защищенный авторским правом, по сути, ворует, но это также опасно для компьютера.

Dkey ransomware удаление

Ransomware считается одной из наиболее серьезных вредоносных инфекций. Если пользователи точно не знают, что делать, не стоит пытаться удалить Dkey ransomware вручную. Это может привести к еще большему повреждению компьютера. Учитывая, что это сложная вредоносная инфекция, ее удаление должно быть оставлено профессиональному инструменту.

Если у пользователей есть резервная копия, они могут начать восстановление файлов, как только антивирусное программное обеспечение полностью удалится Dkey ransomware с компьютера. Если вымогатель все еще присутствовал, когда пользователи подключались к своей резервной копии, резервные копии файлов также становились зашифрованными.

Если нет резервной копии, пользователи ничего не могут сделать, кроме как ждать выпуска бесплатного Dkey ransomware дешифратора. Когда и даже если это произойдет, не ясно. Если он будет выпущен, пользователи найдут его на NoMoreRansom .

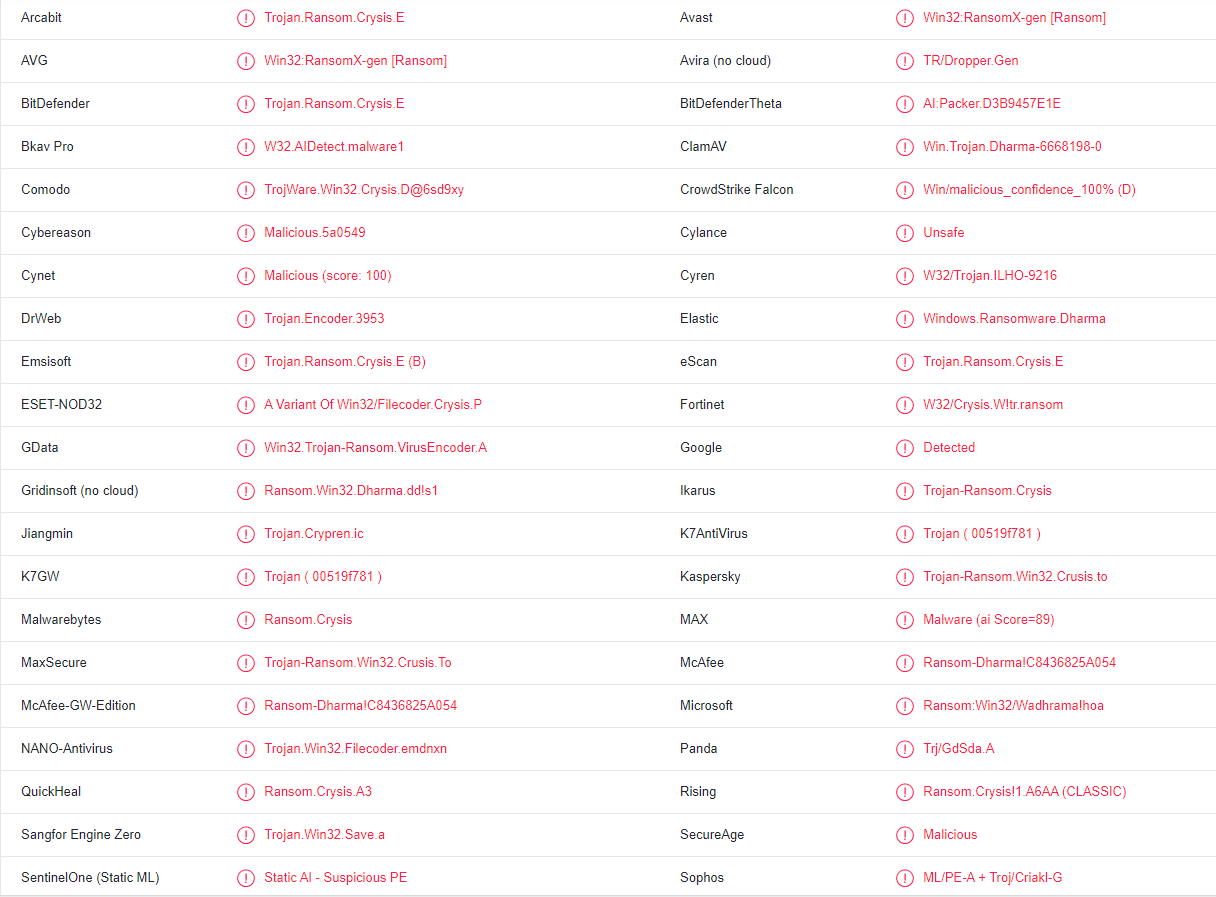

Dkey ransomware определяется как:

- Win32:RansomX-gen [Выкуп] от AVG/Avast

- Троянец.Выкуп.Crysis.E от Bitdefender

- Троянец.Ransom.Crysis.E (B) от Emsisoft

- Вариант Win32/Filecoder.Crysis.P от ESET

- Ransom.Crysis от Malwarebytes

- Ransom.Win32.CRYSIS.SM от TrendMicro

- Выкуп:Win32/Wadhrama!hoa от Microsoft

- Выкуп-Дхарма! C8436825A054 от McAfee

- Trojan-Ransom.Win32.Crusis.to Касперского

Quick Menu

шаг 1. Удалите Dkey ransomware, используя безопасный режим с поддержкой сети.

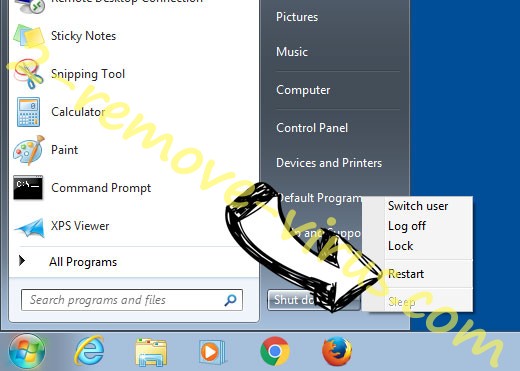

Удалить Dkey ransomware из Windows 7/Windows Vista/Windows XP

- Нажмите кнопку Пуск и выберите пункт Завершение работы.

- Выберите Перезагрузка и нажмите кнопку ОК.

- Начните, нажав F8, когда ваш компьютер начинает загрузку.

- В разделе Дополнительные варианты загрузки выберите безопасный режим с поддержкой сети.

- Откройте браузер и скачать anti-malware утилита.

- Используйте утилиту для удаления Dkey ransomware

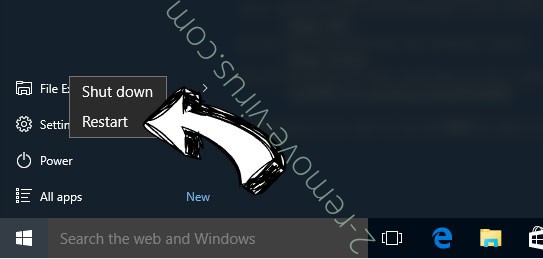

Удалить Dkey ransomware из Windows 8/Windows 10

- На экране входа в систему Windows нажмите кнопку питания.

- Нажмите и удерживайте клавишу Shift и выберите Перезапустить.

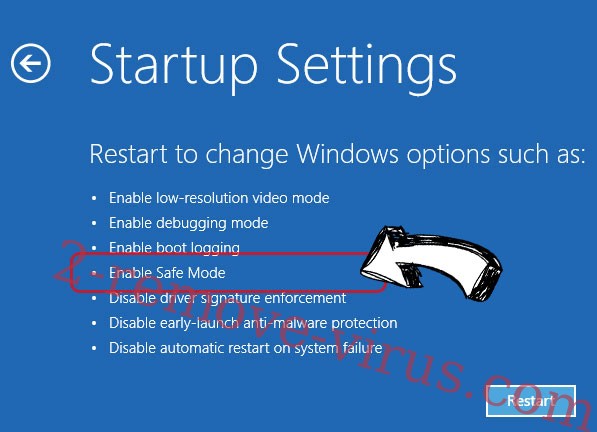

- Перейти к Troubleshoot → Advanced options → Start Settings.

- Выберите Включить безопасный режим или безопасный режим с поддержкой сети в разделе Параметры запуска.

- Нажмите кнопку Перезагрузка.

- Откройте веб-браузер и загрузите средство для удаления вредоносных программ.

- Используйте программное обеспечение для удаления Dkey ransomware

шаг 2. Восстановление файлов с помощью восстановления системы

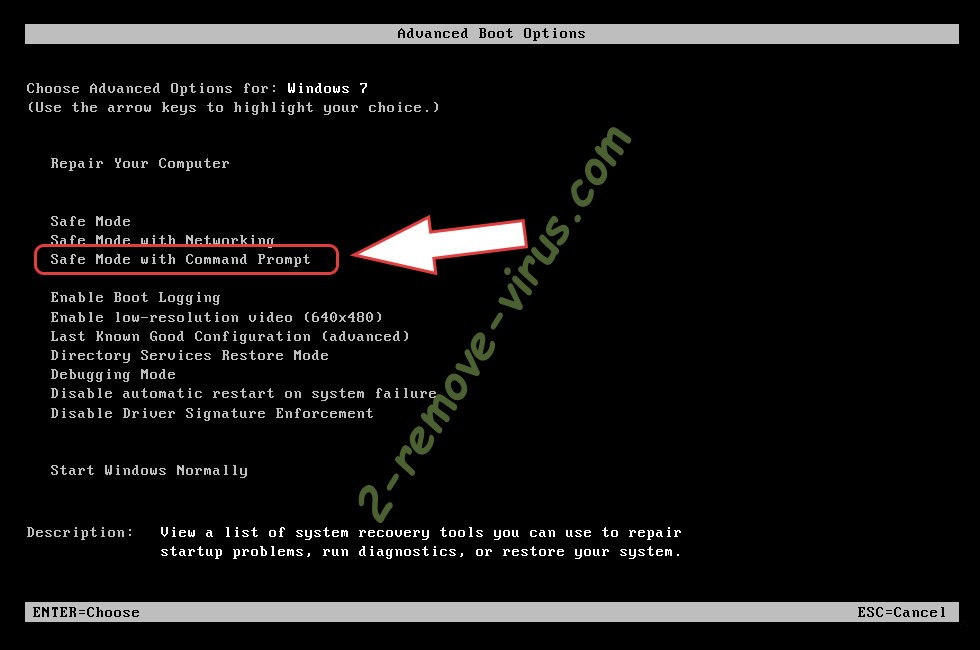

Удалить Dkey ransomware из Windows 7/Windows Vista/Windows XP

- Нажмите кнопку Пуск и выберите Завершение работы.

- Выберите Перезагрузка и OK

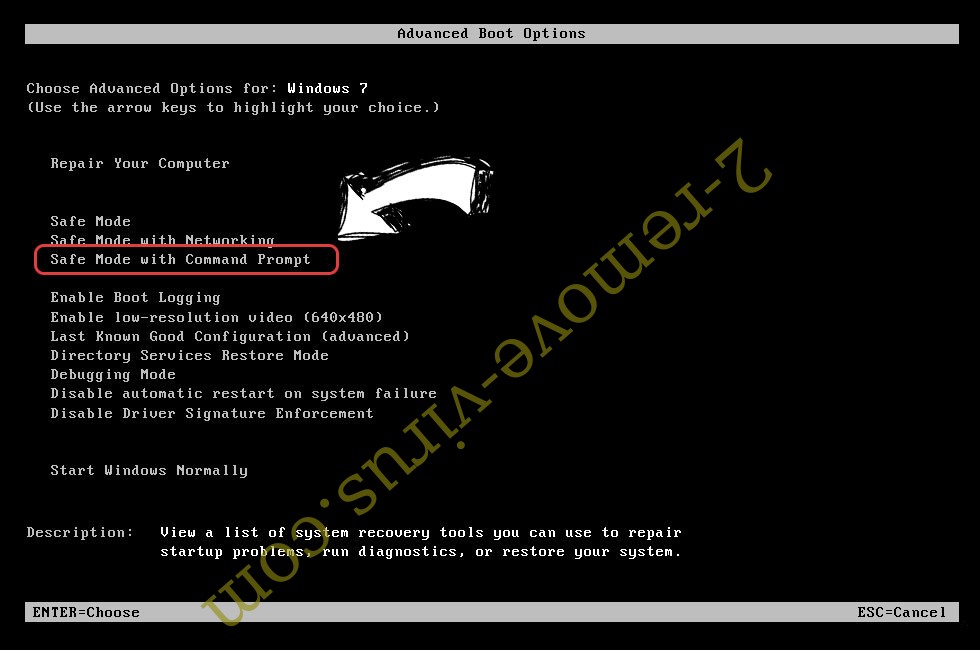

- Когда ваш компьютер начинает загрузку, нажмите клавишу F8 несколько раз, чтобы открыть дополнительные параметры загрузки

- Выберите команду из списка.

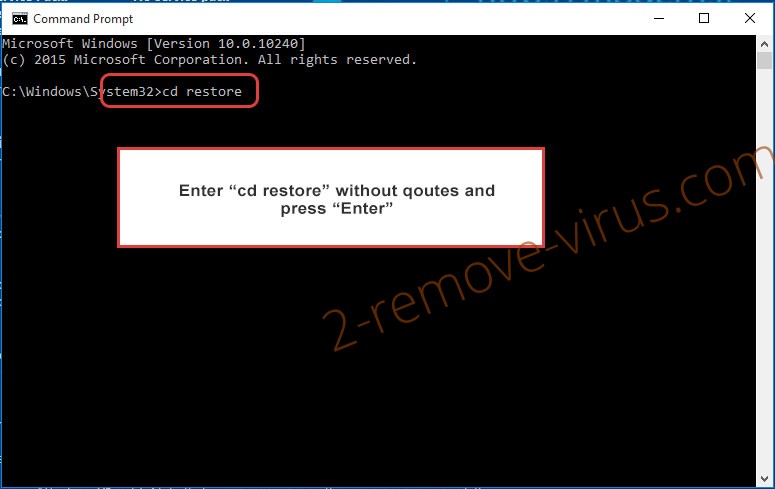

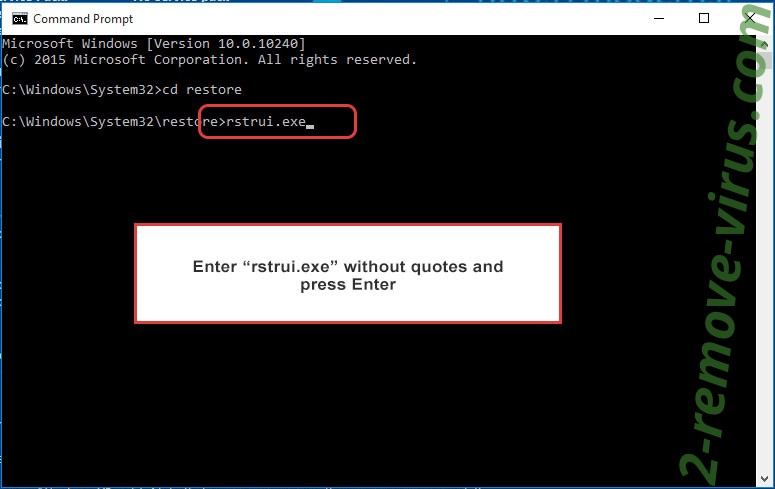

- Введите cd restore и нажмите Enter.

- Введите rstrui.exe и нажмите клавишу Enter.

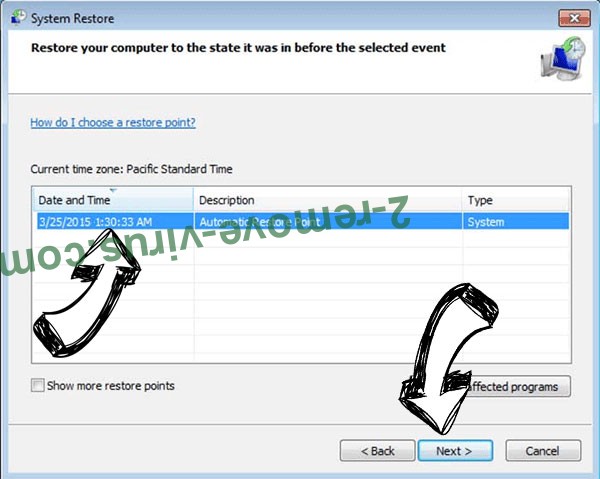

- В новом окне нажмите Далее и выберите точку восстановления до инфекции.

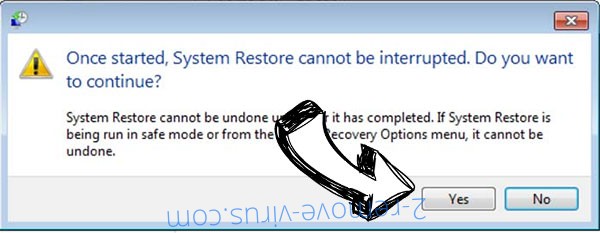

- Снова нажмите кнопку Далее и нажмите кнопку Да, чтобы начать восстановление системы.

Удалить Dkey ransomware из Windows 8/Windows 10

- Нажмите кнопку питания на экран входа Windows.

- Нажмите и удерживайте клавишу Shift и нажмите кнопку Перезапустить.

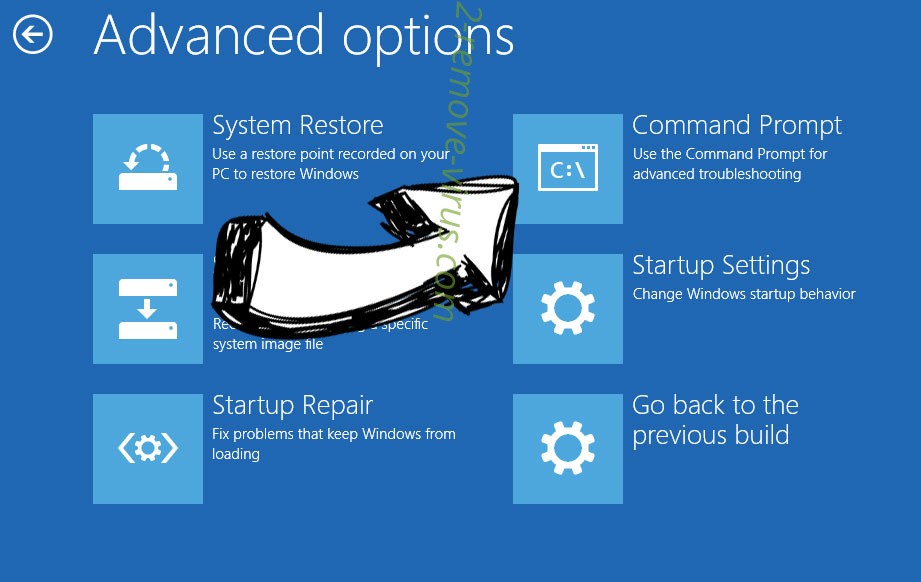

- Выберите Устранение неисправностей и перейдите дополнительные параметры.

- Выберите Командная строка и выберите команду Перезапустить.

- В командной строке введите cd restore и нажмите Enter.

- Введите rstrui.exe и нажмите Enter еще раз.

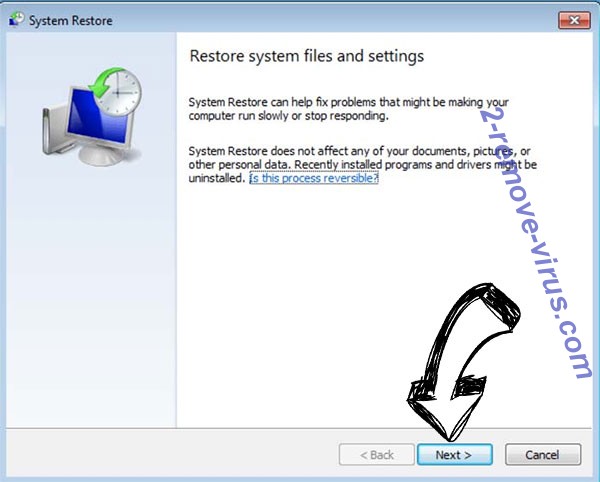

- Нажмите кнопку Далее в окне Восстановление системы.

- Выберите точку восстановления до инфекции.

- Нажмите кнопку Далее, а затем нажмите кнопку Да, чтобы восстановить систему.

Offers

Скачать утилитуto scan for Dkey ransomwareUse our recommended removal tool to scan for Dkey ransomware. Trial version of provides detection of computer threats like Dkey ransomware and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about SpyWarrior and Uninstall Instructions. Please review SpyWarrior EULA and Privacy Policy. SpyWarrior scanner is free. If it detects a malware, purchase its full version to remove it.

WiperSoft обзор детали WiperSoft является инструментом безопасности, который обеспечивает безопасности в реальном в ...

Скачать|больше

Это MacKeeper вирус?MacKeeper это не вирус, и это не афера. Хотя существуют различные мнения о программе в Интернете, мн ...

Скачать|больше

Хотя создатели антивирусной программы MalwareBytes еще не долго занимаются этим бизнесом, они восполняют этот нед� ...

Скачать|больше