Что такое Escobar Malware (Android) ?

Прошлогодний новичок Aberebot Android malware был переименован в «Escobar», тот же старый банковский троян, но с новыми функциями. Судя по сообщениям автора на хакерских форумах, это вредоносное ПО для Android все еще находится на стадии тестирования, но, скорее всего, начнет влиять на пользователей в ближайшем будущем. Обновленное вредоносное ПО поставляется с довольно тревожными функциями, такими как возможность кражи одноразовых кодов из Google Authenticator, приложения, используемого многими пользователями для добавления дополнительного уровня безопасности в свои учетные записи.

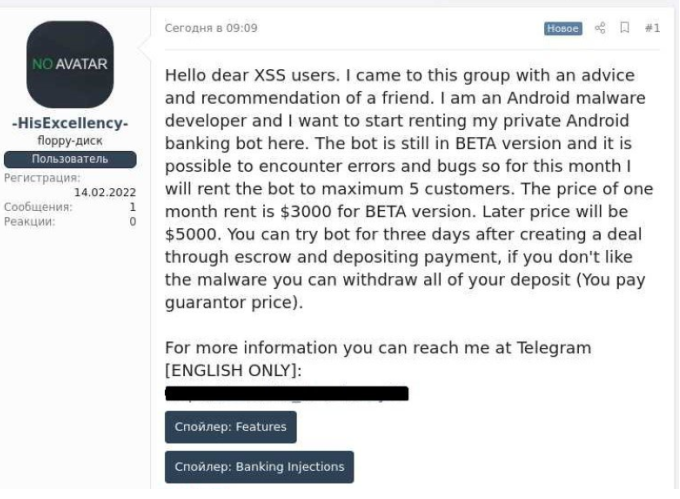

Первоначальная версия вредоносного ПО Escobar впервые появилась в середине 2021 года, а в феврале 2022 года на русскоязычном post форуме появилось приглашение киберпреступникам использовать бета-версию Escobar. Автор предлагает вредоносное ПО Escobar как вредоносное ПО как услугу (MaaS), которое по существу позволяет киберпреступникам, которые имеют очень мало навыков, проводить вредоносные атаки. Согласно сообщению автора, бета-версия стоит 3000 долларов в месяц, но как только полная версия будет выпущена, цена возрастет до 5000 долларов в месяц.

Escobar Malware является банковским троянцем, поэтому его основной целью является банковская информация пользователей. При запуске вредоносная программа запрашивает в общей сложности 25 разрешений. Среди его возможностей: запись звука, чтение SMS, хранение для чтения / записи, совершение звонков, отслеживание местоположения, удаление приложений, внедрение URL-адресов в веб-браузеры и использование камеры телефона. Но самое главное, вредоносное ПО по сути позволяет злоумышленникам полностью захватить телефон. Предоставление всех этих разрешений вредоносному ПО по существу означает, что оно может делать все, что угодно, включая показ поддельных страниц входа в фишинговые учетные данные для входа, а также кражу кодов многофакторной аутентификации из SMS и / или приложений, таких как Google Authenticator.

Escobar Malware еще не полностью выпущен, поэтому в настоящее время неясно, как именно он будет распространяться. Однако, учитывая, что автор вредоносного ПО планирует сдавать его в аренду, мы можем ожидать, что будет много методов распространения. Однако есть сообщения о том, что вредоносное ПО замаскировано под антивирусное приложение McAfee. Как это работает, пользователи могут сталкиваться с поддельными предупреждениями о вирусах на своем устройстве Android при просмотре определенных веб-сайтов. Эти оповещения используют различные тактики запугивания, чтобы запугать пользователей загрузкой предлагаемых приложений. И пользователи будут давать этим приложениям все виды разрешений, потому что они знают имена, такие как McAfee, и доверяют приложениям. Это просто показывает, насколько важно, чтобы пользователи загружали приложения только из законных источников, таких как Google Play Store. Google Play Store строго регулируется, и хотя некоторые вредоносные приложения могут обходить меры безопасности, по-прежнему гораздо безопаснее загружать приложения из него, а не неизвестные сторонние магазины приложений.

Хотя Escobar Malware (Android) , вероятно, это будет опасная вредоносная инфекция, она не кажется чем-то новаторским. Таким образом, применяются обычные методы предотвращения вредоносных программ. А для Android-устройств, которые уже заражены, лучше всего использовать антивирусное приложение для удаления Escobar Malware (Android) .

Способы защиты устройства Android от вредоносных программ Escobar и предотвращения кражи учетных данных

Есть определенные действия, которые вы можете предпринять, чтобы защитить свое устройство Android от вредоносного ПО Escobar, а также от многих других угроз, которые могут повлиять на Android.

- Используйте только законные магазины приложений для загрузки приложений.

Как мы уже говорили, законные магазины приложений, такие как Google Play Store, имеют очень строгие меры безопасности. Таким образом, шансы столкнуться с вредоносными приложениями в Google Play намного ниже, чем у сторонних магазинов приложений. Однако также важно иметь в виду, что эти меры безопасности не являются абсолютными, и некоторые вредоносные приложения могут их обойти. Это случалось в прошлом, поэтому важно, чтобы вы всегда перепроверяли все перед установкой приложения. Проверьте разработчика, отзывы, запросы разрешений и т. Д.

- Рассмотрите возможность использования антивирусного приложения.

Это может быть хорошей идеей, чтобы антивирусное приложение было установлено на вашем устройстве Android. Если вы случайно установите вредоносное приложение, оно будет немедленно обнаружено антивирусом, установленным на вашем устройстве, прежде чем оно сможет нанести какой-либо ущерб. Однако, если вы планируете использовать антивирусное приложение для Android, обязательно загрузите его из законного источника.

- Всегда проверяйте разрешения приложения.

При установке любого приложения вас попросят предоставить ему определенные разрешения, чтобы приложение могло работать должным образом. Например, приложение для редактирования фотографий запросит доступ к вашим фотографиям/камере. Разрешения, запрашиваемые приложением, могут многое рассказать о том, что делает приложение. Поэтому при установке любого приложения, будь то из Google Play Store или из любого другого места, всегда просматривайте разрешения. Если вы устанавливаете приложение фонарика, но оно запрашивает доступ к вашим SMS или данным, тщательно продумайте, почему базовому служебному приложению понадобятся такие разрешения.

- Используйте менеджер паролей, который может различать поддельные и законные экраны входа.

Менеджеры паролей являются очень удобными инструментами, которые не только генерируют/хранят пароли, но и могут помочь идентифицировать фишинговые сайты. Менеджеры паролей могут автоматически заполнять сохраненные учетные данные для входа в формы входа на веб-сайты, поэтому, если вы посещаете фишинговый сайт, менеджер паролей не будет заполнять учетные данные, сигнализируя, что что-то не так.

- Всегда проверяйте URL-адрес сайта перед входом в систему.

Фишинговые сайты часто выглядят более или менее идентично законным сайтам, поэтому неудивительно, что многие пользователи влюбляются в него. Однако, независимо от того, насколько законным может выглядеть дизайн фишингового сайта, URL-адрес всегда будет выдавать его. Поэтому, прежде чем пытаться войти в систему в любом месте, всегда проверяйте, что URL-адрес такой, каким он должен быть.