Является ли это серьезной инфекцией

KENS@TUTA.IO ransomware является действительно опасной инфекцией, известной как вымогателей или файл-шифрования вредоносной программы. Хотя вымогателей было широко говорили о, вы, возможно, пропустили его, поэтому вы не можете быть осведомлены о том, что инфекция может означать для вашего компьютера. Шифрование файлов вредоносное ПО использует надежные алгоритмы шифрования для шифрования файлов, и как только они будут заблокированы, вы не сможете открыть их. У жертв не всегда есть возможность восстановления данных, что является причиной, почему шифрование данных вредоносных программ так опасно.

У вас есть возможность платить выкуп, но по разным причинам, это не лучшая идея. Предоставление в запросы не обязательно приводит к расшифровке данных, так что ожидать, что вы могли бы просто тратить свои деньги ни на что. Не ожидайте, кибер-мошенники, чтобы не просто взять свои деньги и чувствовать себя каких-либо обязательств, чтобы помочь вам. Кроме того, деньги, которые вы предоставляете пойдет на финансирование более будущих данных шифрования вредоносных программ и вредоносных программ. Уже подсчитано, что шифрование файлов вредоносного программного обеспечения стоит миллионы долларов убытков для различных предприятий в 2017 году, и это только оценка. И чем больше людей дают им денег, тем выгоднее становится шифрование файлов вредоносного программного обеспечения, и это привлекает все больше людей в индустрию. Ситуации, когда вы можете в конечном итоге потерять файлы могут произойти все время, так что может быть лучше купить резервную. Если у вас была резервная резервная передача до заражения компьютера, удалите KENS@TUTA.IO ransomware и приступите к восстановлению данных. Если вы еще не столкнулись с вымогателей раньше, это также возможно, вы не знаете, как ему удалось попасть в вашу систему, и в этом случае внимательно прочитать ниже пункта.

Методы распространения вымогателей

Как правило, вы можете столкнуться с файлом кодирования вредоносной программы, прикрепленной к электронной почте или на сомнительной странице загрузки. Потому что люди довольно небрежности, когда они открывают электронную почту и скачать файлы, часто нет необходимости для тех, распространение вымогателей использовать более сложные способы. Кроме того, возможно, что более сложный метод был использован для инфекции, так как некоторые вымогателей использовать их. Все кибер-преступники должны сделать, это добавить вредоносный файл по электронной почте, написать правдоподобный текст, и претендовать на то, чтобы быть от надежной компании / организации. Как правило, в письмах будут упоминаться деньги, которые пользователи более склонны принимать всерьез. Как правило, мошенники притворяются из Амазонки, с электронной почтой информируя вас, что была необычная активность в вашем аккаунте или какой-то покупки было сделано. Так, чтобы оградить себя от этого, Есть определенные вещи, которые вы должны сделать, когда речь идет с электронной почтой. Важно исследовать, знакомы ли вы с отправителем, прежде чем приступить к открытию вложения. Если вы знакомы с ними, убедитесь, что это на самом деле их, бдительно проверки адреса электронной почты. Ищите очевидные грамматические ошибки, они обычно вопиющие. Другой значительный намек может быть ваше имя не используется в любом месте, если, скажем, вы являетесь пользователем Amazon, и они должны были отправить вам по электронной почте, они не будут использовать типичные приветствия, как Уважаемый клиент / член / пользователь, и вместо этого будет вставлять имя, которое вы дали им. Слабые места в системе также могут быть использованы для загрязнения. Эти уязвимости, как правило, идентифицируются исследователями безопасности, и когда поставщики узнают о них, они выпускают обновления, чтобы злоумышленники не могли воспользоваться ими для распространения своих вредоносных программ. Однако, судя по количеству устройств, зараженных WannaCry, очевидно, не все, что быстро установить эти обновления для своих программ. Ситуации, когда вредоносные программы используют уязвимости для входа, почему это так важно, что вы регулярно обновляете свои программы. Патчи могут установить автоматически, если вы найдете эти предупреждения надоедливым.

Что он делает

Когда вредоносная программа кодирования данных заражает ваш компьютер, она будет сканировать определенные типы файлов, и как только они будут найдены, они будут зашифрованы. Даже если то, что произошло, не было ясно с самого начала, вы наверняка знаете, что что-то не так, когда файлы не открываются, как они должны. Файлы, которые были закодированы будет иметь расширение прилагается к ним, который обычно помогает людям распознавать, какие файлы кодирования вредоносного программного обеспечения у них есть. Следует отметить, что декодирование файлов может оказаться невозможным, если бы данные, шифрующие вредоносное программное обеспечение, использовали сильный алгоритм шифрования. После завершения процесса шифрования вы найдете уведомление о выкупе, в котором будет предпринята попытка объяснить, что произошло и как вы должны действовать. По словам преступников, вы сможете расшифровать файлы через их расшифровщика, который, очевидно, не придет бесплатно. Если цена за услугу расшифровки не указана, вам придется связаться с преступниками по электронной почте. Как вы уже знаете, мы не поощряем оплату. Когда любой из других вариантов не поможет, только тогда вы должны думать об оплате. Попробуйте вспомнить, может быть, копии файлов доступны, но вы забыли об этом. Или, может быть, бесплатная программа расшифровки доступна. Расшифровка программного обеспечения может быть доступна бесплатно, если вымогателей инфицированных много систем и вредоносного программного обеспечения исследователи смогли взломать его. Примите это во внимание, прежде чем платить требуемые деньги даже пересекает ваш ум. Вам не нужно будет беспокоиться, если вы когда-нибудь в конечном итоге в этой ситуации снова, если вы вложили часть этой суммы в какой-то вариант резервного копирования. Если вы создали резервную резервную систему до того, как ваша система попала в нее, вы должны быть в состоянии восстановить их оттуда после удаления KENS@TUTA.IO ransomware вируса. Если вы хотите избежать кодирования файлов вредоносных программ в будущем, ознакомьтесь с возможными средствами, с помощью которых он может заразить ваше устройство. Убедитесь, что вы устанавливаете обновление всякий раз, когда обновление доступно, вы не открываете случайные файлы, прикрепленные к электронной почте, и вы только скачать вещи из источников, которые вы знаете, чтобы быть надежным.

KENS@TUTA.IO ransomware Удаления

Для того, чтобы избавиться от вымогателей, если он все еще присутствует на устройстве, анти-вредоносный инструмент будет необходимо иметь. Если вы попытаетесь удалить KENS@TUTA.IO ransomware вручную, вы можете в конечном итоге вред компьютера дальше, так что это не предлагается. Для того, чтобы предотвратить причинение больше неприятностей, перейдите с автоматическим методом, ака программы по борьбе с вредоносными программами. Инструмент не только поможет вам справиться с инфекцией, но он также может предотвратить аналогичные из них от попадания в будущем. После того как вы установили программу по борьбе с вредоносными программами, просто выполните сканирование компьютера и разрешите ему избавиться от угрозы. Тем не менее, инструмент не способен восстановить данные, так что не удивляйтесь, что ваши файлы остаются такими, какими они были, закодированы. После полного прекращения шифрования вредоносного ПО, вы можете безопасно использовать компьютер снова, регулярно резервное копирование данных.

Offers

Скачать утилитуto scan for KENS@TUTA.IO ransomwareUse our recommended removal tool to scan for KENS@TUTA.IO ransomware. Trial version of provides detection of computer threats like KENS@TUTA.IO ransomware and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about SpyWarrior and Uninstall Instructions. Please review SpyWarrior EULA and Privacy Policy. SpyWarrior scanner is free. If it detects a malware, purchase its full version to remove it.

WiperSoft обзор детали WiperSoft является инструментом безопасности, который обеспечивает безопасности в реальном в ...

Скачать|больше

Это MacKeeper вирус?MacKeeper это не вирус, и это не афера. Хотя существуют различные мнения о программе в Интернете, мн ...

Скачать|больше

Хотя создатели антивирусной программы MalwareBytes еще не долго занимаются этим бизнесом, они восполняют этот нед� ...

Скачать|больше

Quick Menu

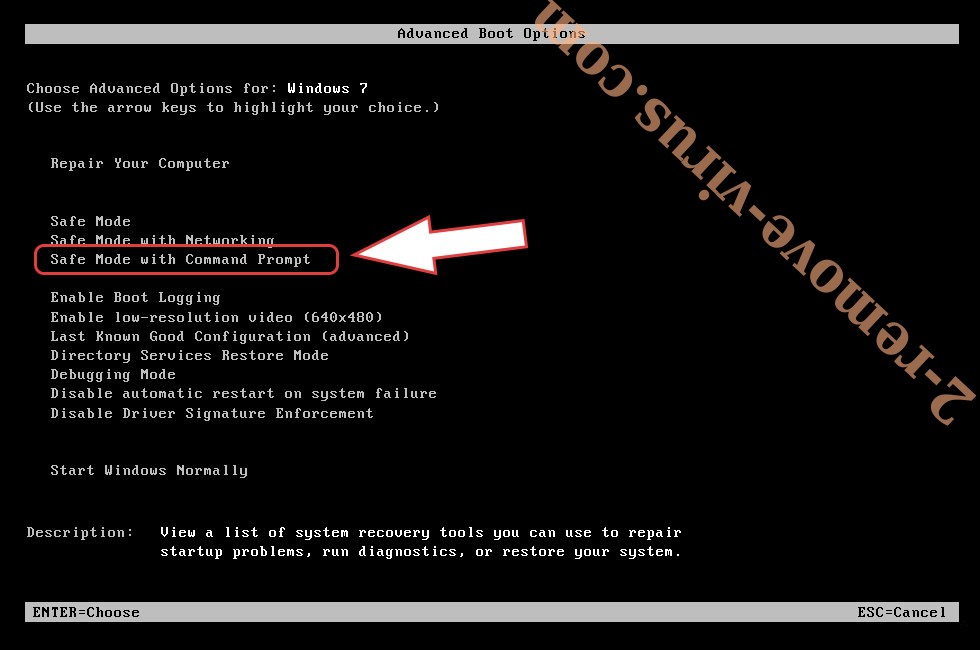

шаг 1. Удалите KENS@TUTA.IO ransomware, используя безопасный режим с поддержкой сети.

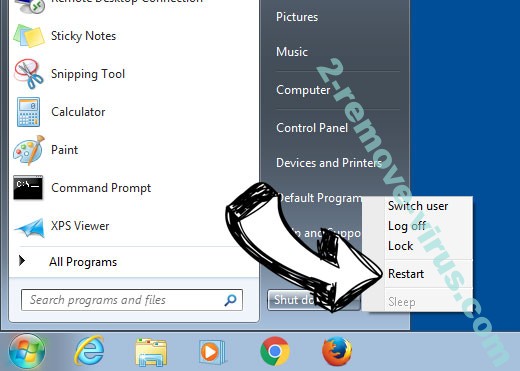

Удалить KENS@TUTA.IO ransomware из Windows 7/Windows Vista/Windows XP

- Нажмите кнопку Пуск и выберите пункт Завершение работы.

- Выберите Перезагрузка и нажмите кнопку ОК.

- Начните, нажав F8, когда ваш компьютер начинает загрузку.

- В разделе Дополнительные варианты загрузки выберите безопасный режим с поддержкой сети.

- Откройте браузер и скачать anti-malware утилита.

- Используйте утилиту для удаления KENS@TUTA.IO ransomware

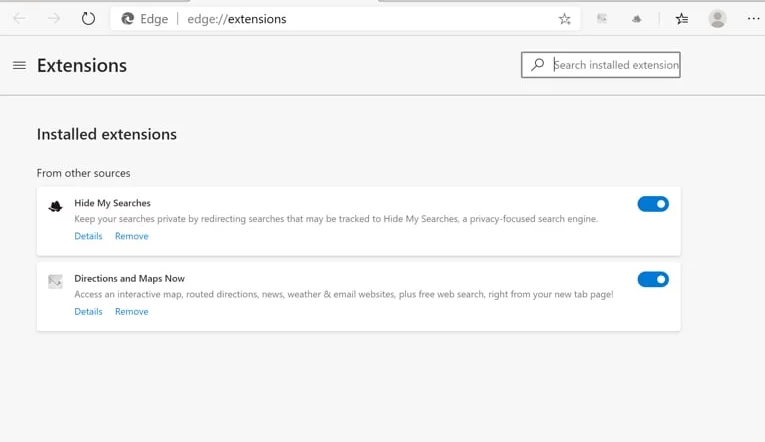

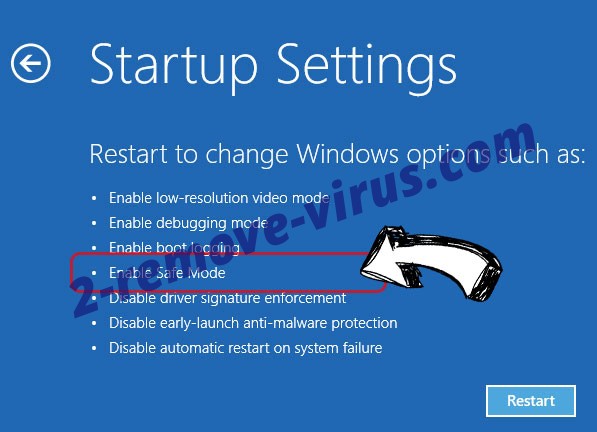

Удалить KENS@TUTA.IO ransomware из Windows 8/Windows 10

- На экране входа в систему Windows нажмите кнопку питания.

- Нажмите и удерживайте клавишу Shift и выберите Перезапустить.

- Перейти к Troubleshoot → Advanced options → Start Settings.

- Выберите Включить безопасный режим или безопасный режим с поддержкой сети в разделе Параметры запуска.

- Нажмите кнопку Перезагрузка.

- Откройте веб-браузер и загрузите средство для удаления вредоносных программ.

- Используйте программное обеспечение для удаления KENS@TUTA.IO ransomware

шаг 2. Восстановление файлов с помощью восстановления системы

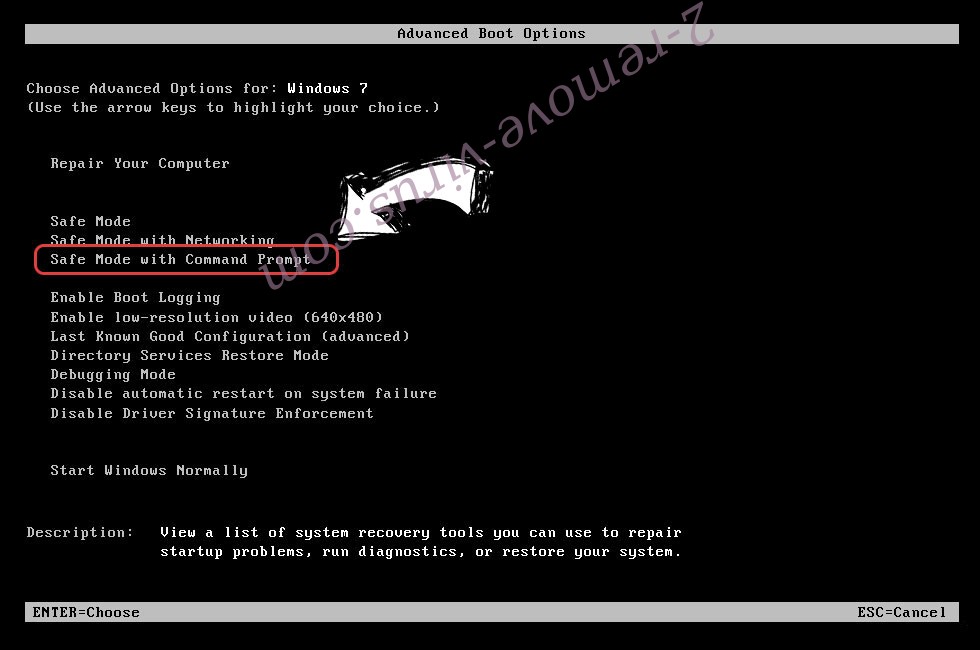

Удалить KENS@TUTA.IO ransomware из Windows 7/Windows Vista/Windows XP

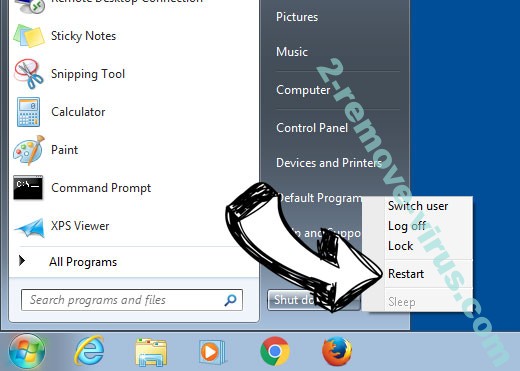

- Нажмите кнопку Пуск и выберите Завершение работы.

- Выберите Перезагрузка и OK

- Когда ваш компьютер начинает загрузку, нажмите клавишу F8 несколько раз, чтобы открыть дополнительные параметры загрузки

- Выберите команду из списка.

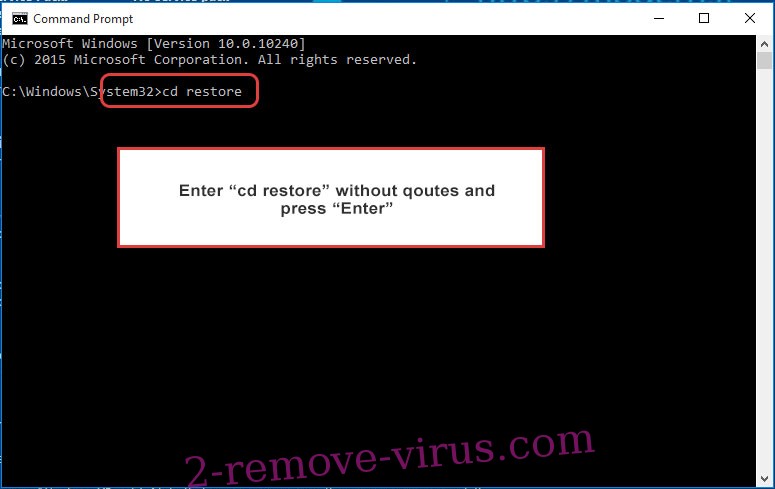

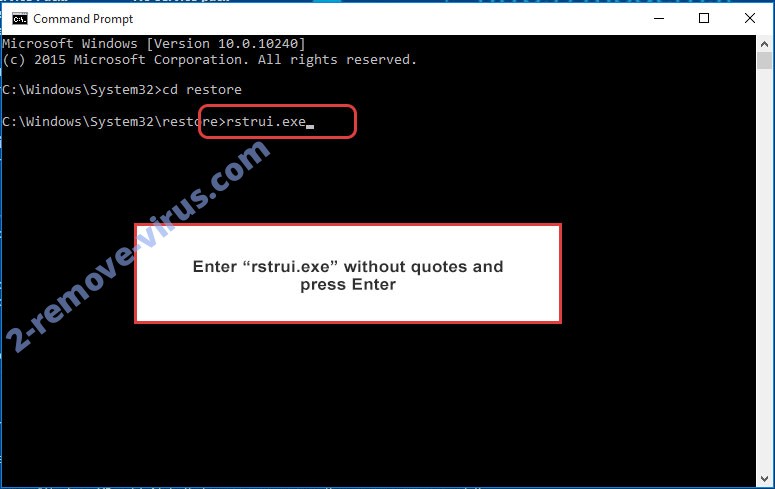

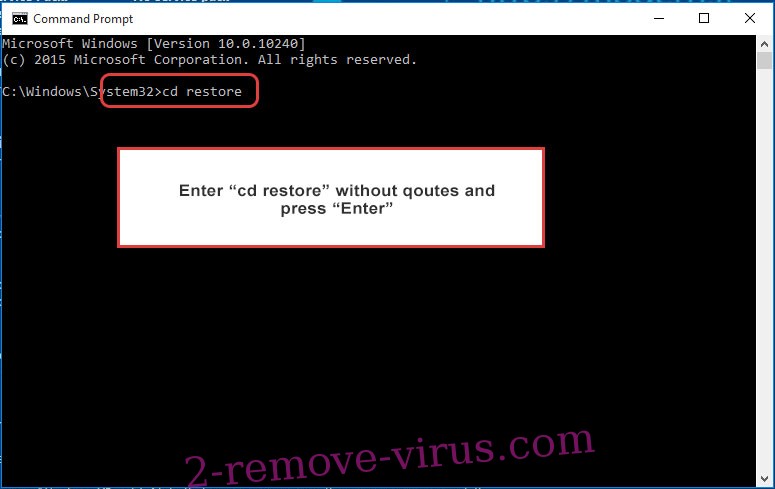

- Введите cd restore и нажмите Enter.

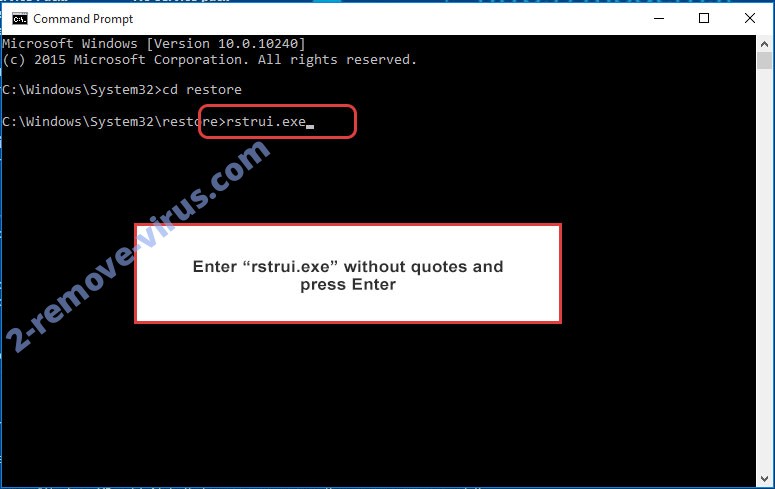

- Введите rstrui.exe и нажмите клавишу Enter.

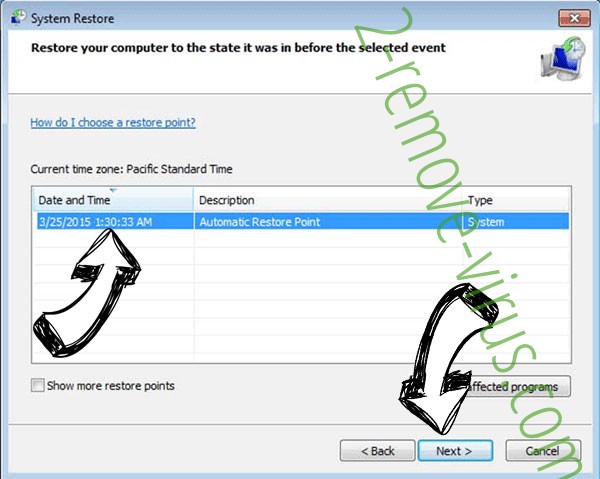

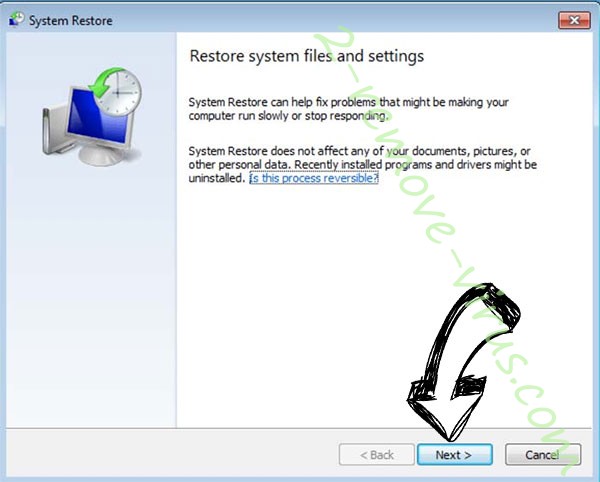

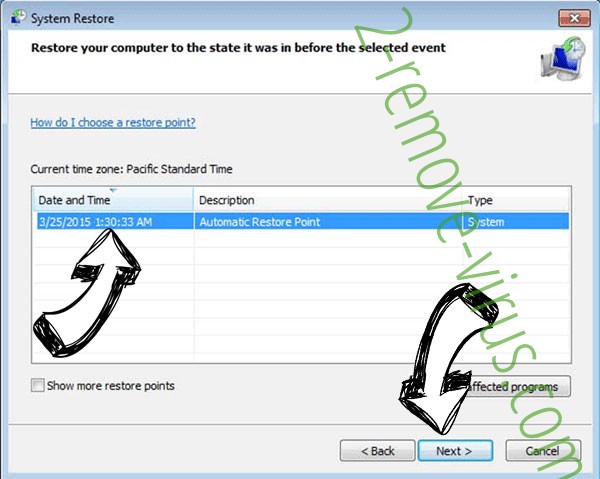

- В новом окне нажмите Далее и выберите точку восстановления до инфекции.

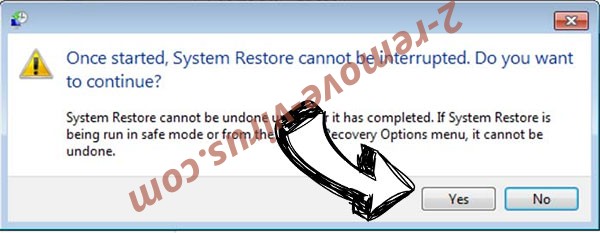

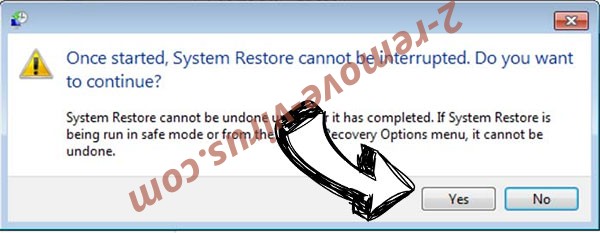

- Снова нажмите кнопку Далее и нажмите кнопку Да, чтобы начать восстановление системы.

Удалить KENS@TUTA.IO ransomware из Windows 8/Windows 10

- Нажмите кнопку питания на экран входа Windows.

- Нажмите и удерживайте клавишу Shift и нажмите кнопку Перезапустить.

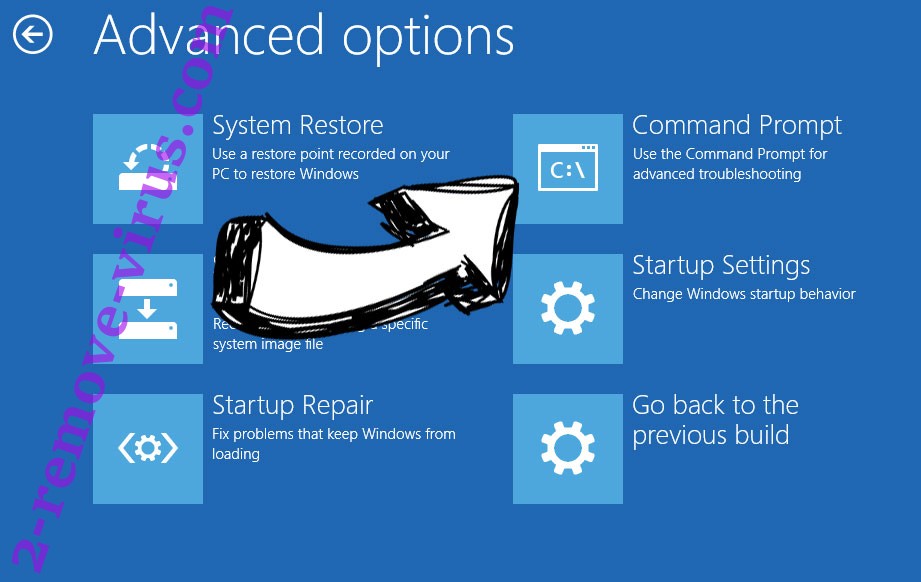

- Выберите Устранение неисправностей и перейдите дополнительные параметры.

- Выберите Командная строка и выберите команду Перезапустить.

- В командной строке введите cd restore и нажмите Enter.

- Введите rstrui.exe и нажмите Enter еще раз.

- Нажмите кнопку Далее в окне Восстановление системы.

- Выберите точку восстановления до инфекции.

- Нажмите кнопку Далее, а затем нажмите кнопку Да, чтобы восстановить систему.