Lkfr ransomware принадлежит к семейству программ-вымогателей Djvu/STOP. Это вредоносное ПО для шифрования файлов, которое нацелено на личные файлы, шифрует их и требует плату за их восстановление. Это опасное вредоносное ПО, потому что восстановление файлов не всегда гарантировано.

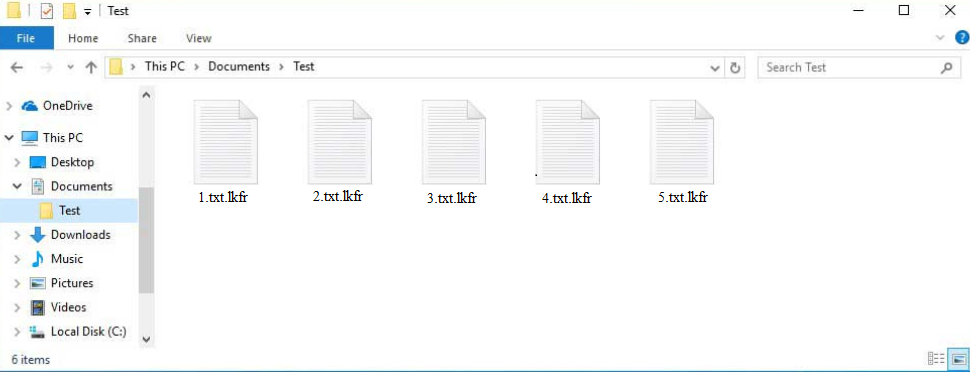

При открытии зараженного файла программа-вымогатель инициирует и запускает процесс шифрования. В процессе шифрования программа-вымогатель будет отображать поддельное окно обновления Windows, чтобы отвлечь пользователей. В то же время он зашифрует все личные файлы, включая фотографии, видео, документы и т. д. Пользователи могут определить, какие файлы были затронуты, выполнив поиск по расширению .lkfr. Например, text.txt-файл станет text.txt.lkfr в зашифрованном виде.

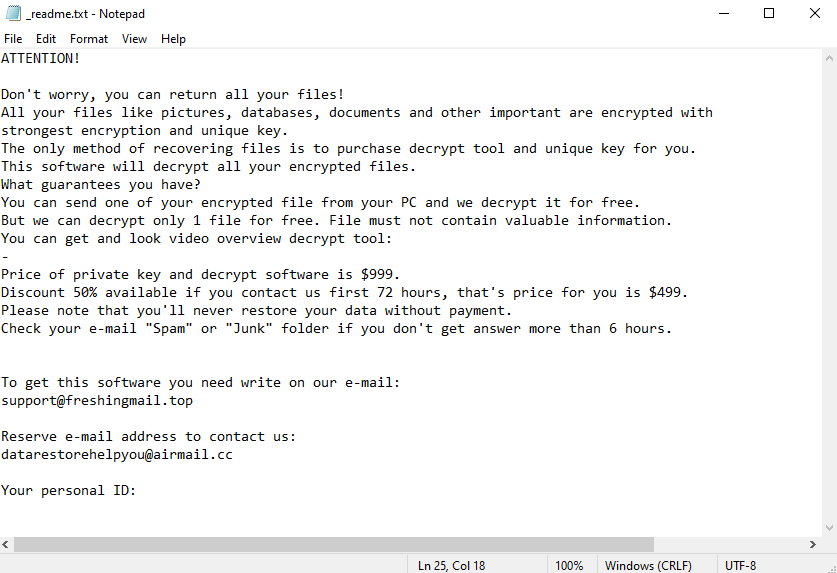

Ни один из зашифрованных файлов не будет открыт. Чтобы их открыть, их сначала нужно пропустить через дешифратор. Однако получить дешифратор будет непросто. В записке о выкупе _readme.txt объясняется, как пользователи могут его купить.

Согласно заметке, дешифратор стоит 999 долларов, которые оплачиваются в биткоинах. Тем не менее, предполагается, что существует скидка 50% для пользователей, которые свяжутся с операторами вредоносного ПО в течение первых 72 часов. В заметке также упоминается, что один файл может быть расшифрован бесплатно, если он не содержит никакой важной информации.

Ниже приведена полная Lkfr ransomware записка о выкупе:

ATTENTION!

Don’t worry, you can return all your files!

All your files like pictures, databases, documents and other important are encrypted with strongest encryption and unique key.

The only method of recovering files is to purchase decrypt tool and unique key for you.

This software will decrypt all your encrypted files.

What guarantees you have?

You can send one of your encrypted file from your PC and we decrypt it for free.

But we can decrypt only 1 file for free. File must not contain valuable information.

You can get and look video overview decrypt tool:

–

Price of private key and decrypt software is $999.

Discount 50% available if you contact us first 72 hours, that’s price for you is $499.

Please note that you’ll never restore your data without payment.

Check your e-mail “Spam” or “Junk” folder if you don’t get answer more than 6 hours.To get this software you need write on our e-mail:

support@freshingmail.topReserve e-mail address to contact us:

datarestorehelpyou@airmail.ccYour personal ID:

Когда дело доходит до программ-вымогателей, никогда не рекомендуется платить выкуп. Причин тому несколько. Во-первых, оплата не гарантирует дешифратор. Операторы программ-вымогателей — это киберпреступники, они не работают как бизнес. Даже если пользователи платят, ничто не заставляет их отправлять дешифратор. Многие жертвы программ-вымогателей заплатили за дешифраторы, но ничего не получили. Следует также отметить, что до тех пор, пока пользователи платят деньги, программы-вымогатели будут процветать. Их деньги используются для поддержки преступной деятельности.

Доступ к резервной копии файлов можно получить, как только пользователи удалят Lkfr ransomware их со своих компьютеров. Настоятельно рекомендуется использовать надежную программу для защиты от вредоносных программ, а не пытаться удалить Lkfr ransomware ее вручную. После полного удаления программы-вымогателя пользователи могут безопасно подключаться к своей резервной копии.

Для пользователей, у которых нет резервной копии, единственным вариантом является бесплатный Lkfr ransomware дешифратор, разработанный исследователями вредоносных программ. Однако нет уверенности в том, что такой дешифратор будет выпущен. Если это так, он будет размещен на NoMoreRansom . Если дешифратор не может быть найден там, то, скорее всего, его не существует.

Как программы-вымогатели заражают компьютеры?

Как и любая другая программа-вымогатель, Lkfr ransomware распространяется с помощью таких методов, как спам-вложения электронной почты, торренты, вредоносная реклама и т. д. Поскольку они с меньшей вероятностью будут участвовать в рискованном поведении в Интернете, пользователи с хорошими привычками просмотра, как правило, сталкиваются с вредоносными программами гораздо реже по сравнению с пользователями с плохими привычками. Выработка полезных привычек — один из лучших способов избежать инфекции.

Вложения электронной почты — один из самых распространенных способов распространения программ-вымогателей. Вредоносные файлы прикрепляются к электронным письмам, и при их открытии вредоносное ПО может инициироваться. К счастью для пользователей, вредоносные электронные письма не особенно сложно распознать. Они замаскированы под электронные письма, отправленные компаниями, услугами которых якобы пользуются пользователи. Это может быть поддельная служба доставки посылок, государственное учреждение, налоговые службы и т.д. Электронные письма создают ощущение срочности, утверждая, что вложенные файлы являются важными документами, которые содержат конфиденциальную информацию и должны быть немедленно открыты. Электронные письма также могут быть поддельными электронными письмами с уведомлением о покупке. Однако по тем или иным причинам они, как правило, полны грамматических и орфографических ошибок, которые сразу их выдают.

Когда пользователи получают нежелательное электронное письмо с вложением, они всегда должны обращать внимание на то, как к ним обращаются. Если это законное электронное письмо от компании, услугами которой пользуются пользователи, к пользователям будут обращаться по имени. Вредоносные электронные письма используют общие слова, такие как «пользователь», «участник», «клиент» и т. д., поскольку они нацелены на большое количество пользователей с одним и тем же адресом электронной почты.

Также стоит отметить, что электронные письма, нацеленные на конкретных пользователей, будут гораздо более изощренными. Они будут обращаться к пользователю по имени и содержать конкретную информацию, чтобы письмо выглядело более правдоподобным. Таким образом, всегда рекомендуется сканировать все нежелательные вложения электронной почты с помощью программного обеспечения для защиты от вредоносных программ или VirusTotal .

Торренты также являются популярным способом распространения вредоносных программ, таких как программы-вымогатели. Торрент-сайты плохо модерируются, а это значит, что торренты с вредоносным ПО в них часто загружаются и долго не работают. Вредоносное ПО часто можно найти в торрентах для развлекательного контента, в том числе в торрентах для фильмов, сериалов и видеоигр. Мы настоятельно не рекомендуем пользователям скачивать контент, защищенный авторским правом, с помощью торрентов, потому что это не только кража контента, но и опасность.

Как удалить Lkfr ransomware

Если у вас есть резервная копия ваших файлов, прежде чем начать восстановление файлов, вам необходимо удалить Lkfr ransomware их с вашего компьютера. Мы настоятельно рекомендуем использовать для этого надежную программу защиты от вредоносных программ, поскольку программы-вымогатели — это сложная инфекция. К сожалению, удаление программы-вымогателя не приведет к расшифровке файлов, потому что необходим специальный Lkfr ransomware дешифратор.

После полного удаления Lkfr ransomware вы сможете получить доступ к резервной копии и начать восстановление файлов. Если у вас нет резервной копии, единственным вариантом может быть подождать, пока она Lkfr ransomware станет доступной. Будет ли он выпущен, неясно, но если это произойдет, его можно будет найти на NoMoreRansom.

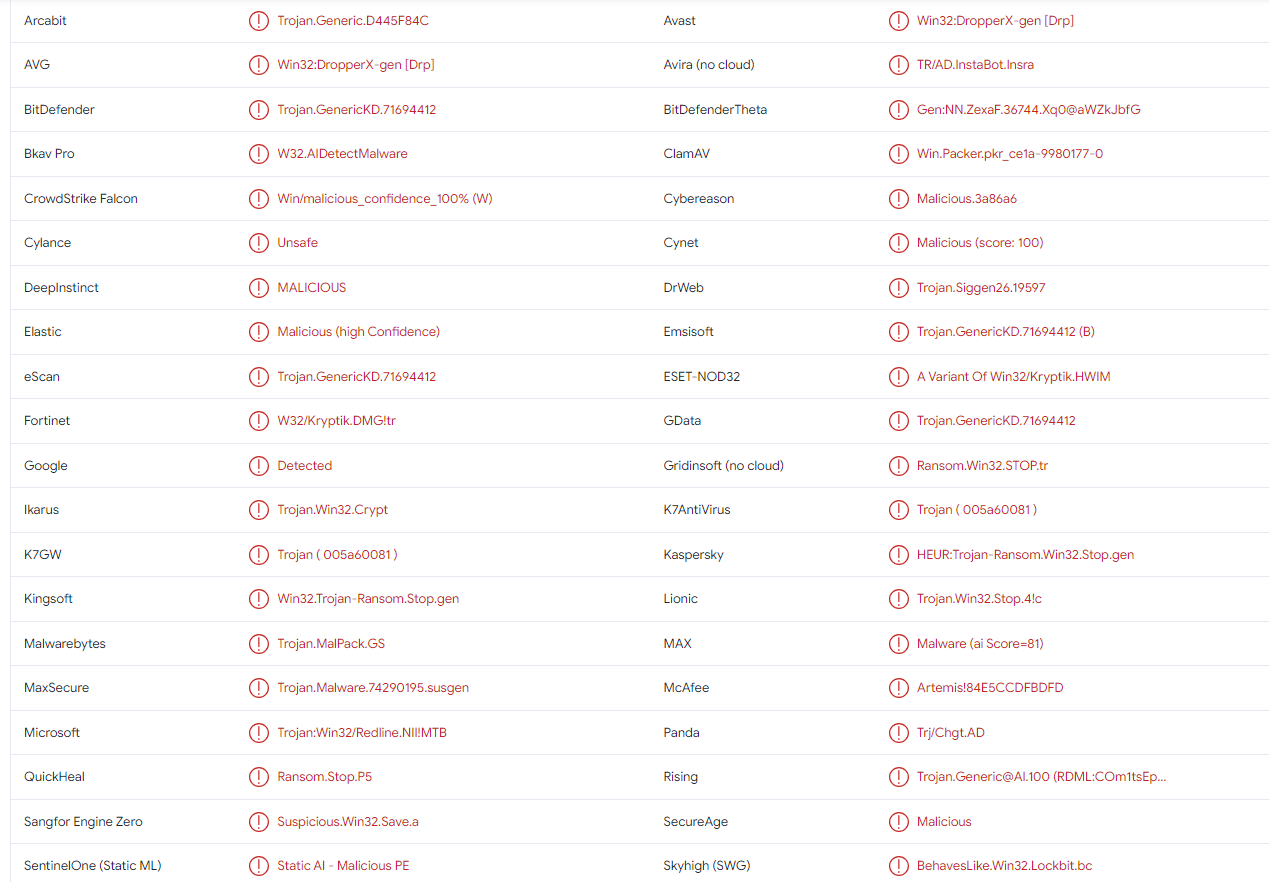

Lkfr ransomware определяется как:

- Win32:DropperX-gen [Drp] от AVG/Avast

- Trojan.GenericKD.71694412 от BitDefender

- Trojan.MalPack.GS от Malwarebytes

- Trojan:Win32/Redline.NII! MTB от Microsoft

- Trojan.Win32.PRIVATELOADER.YXEBSZ от компании TrendMicro

- Trojan.GenericKD.71694412 (B) компании Emsisoft

- Вариант Win32/Kryptik.HWIM от ESET

- HEUR:Trojan-Ransom.Win32.Stop.gen от «Лаборатории Касперского»

- Artemis!84E5CCDFBDFD от McAfee